Úvod

Tento návod vám pomůže s počátečním nastavením na Debianu 8.2, abyste mohli úspěšně zabezpečit svůj server a zároveň vám dá klid na duši s vědomím, že váš server je chráněn.

U jakéhokoli serveru by primárním cílem měla být vždy bezpečnost. Mnoho uživatelů je obětí škodlivých infiltrací na jejich serverech kvůli chybějícím bezpečnostním hranicím stanoveným od začátku. Začněme na správné cestě položením našich základů s bezpečností.

Co potřebujete?

Potřebujete server Debian 8.2, který je nakonfigurován se statickou IP adresou. Pokud ještě nemáte server, můžete navštívit naši stránku virtuálního soukromého serveru a spustit nový server za méně než 30 sekund.

Příprava serveru

Chcete-li začít, přihlaste se k Debianu 8.2 přes SSH nebo VNC Console na cloud.atlantic.net. Servery Atlantic.Net Cloud jsou nastaveny jako minimální instalace, aby se zabránilo tomu, že budou instalovány a nikdy použity zbytečné balíčky. Z tohoto důvodu se ujistěte, že váš server je plně aktuální a služba sudo je nainstalována.

apt-get update

apt-get install sudo

S aktuálním serverem můžeme pokračovat v procesu a zabezpečit váš server.

Aktualizujte heslo uživatele root v Debianu 8.2

Aktualizujte heslo uživatele root protože budeš jediná osoba, která to bude vědět. Doporučujeme minimálně 8 znaků, včetně malých, velkých a číslic.

passwd

Vytvořte nového uživatele s právy sudo v Debianu 8.2

Vytvoření nového uživatele s právy sudo vám umožní snadno spravovat váš server, aniž byste se museli obávat nechtěných změn. Vytvořme uživatel1!

adduser user1

Vyplňte údaje, které se vztahují k uživateli, a potvrďte údaje

[email protected]:~# adduser user1 Adding user `user1' ... Adding new group `user1' (1000) ... Adding new user `user1' (1000) with group `user1' ... Creating home directory `/home/user1' ... Copying files from `/etc/skel' ... Enter new UNIX password: Retype new UNIX password: passwd: password updated successfully Changing the user information for user1 Enter the new value, or press ENTER for the default Full Name []: user1 Room Number []: Work Phone []: Home Phone []: Other []: Is the information correct? [Y/n] y

V Debianu 8.2 jednoduchým přidáním uživatele do skupiny sudo udělíte tomuto uživateli oprávnění sudo zadáním sudo před spuštěním jakéhokoli příkazu. Pojďme přidat uživatele jsou do skupiny sudo.

adduser user1 sudo

Po dokončení můžete pomocí příkazu su – user1 změnit uživatele z root na user1. Je důležité si uvědomit, že před spuštěním jakéhokoli příkazu s uživatelem budete muset použít sudo.

Nakonfigurujte přístup SSH v Debianu 8.2

V systémech Linux je port 22 výchozí port pro vzdálená připojení přes SSH. Změnou portu ssh zvýšíte zabezpečení svého serveru tím, že zabráníte útokům hrubou silou a nechtěným uživatelům v dosažení vašeho serveru (pro tento tutoriál použiji port 5022). Otevřete svůj konfigurační soubor SSH, najděte řádek Port a změňte port 22 na svůj vlastní port Uložte a ukončete.

sudo nano /etc/ssh/sshd_config

# What ports, IPs and protocols we listen for

Port 22 to 5022

Aby váš systém aktualizoval nová nastavení z konfiguračního souboru SSH, musíme restartovat službu sshd.

sudo systemctl restart sshd.service

SSH je nyní nakonfigurováno pro použití portu 5022 a pokud se pokusíte přihlásit pomocí portu 22, vaše přihlášení se nezdaří.

Omezit přístup root v Debianu 8.2

Vzhledem k tomu, že jsme vytvořili nového uživatele s oprávněními root, není třeba udržovat skutečného uživatele root dostupného a zranitelného kvůli SSH na vašem serveru. Omezme přístup uživatelů root tak, aby byli k dispozici pouze na místním serveru, a udělujeme oprávnění novému uživateli přes SSH.

Otevřete konfigurační soubor SSH, najděte řádek PermitRootLogin a změňte jej z yes na no.

sudo nano /etc/ssh/sshd_config

PermitRootLogin no

Aby váš systém aktualizoval nová nastavení v konfiguračním souboru SSH, musíme restartovat službu sshd.

sudo systemctl restart sshd.service

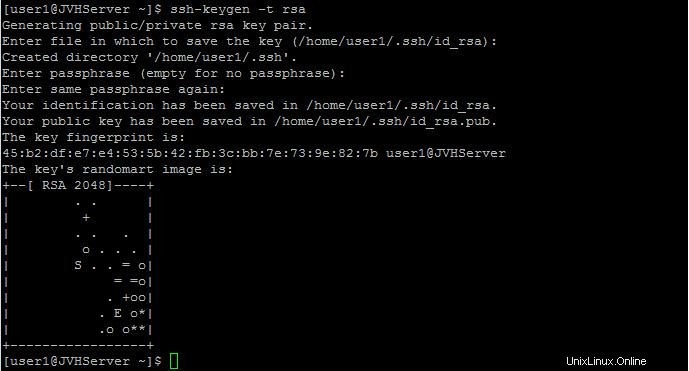

Vytvořte soukromý klíč SSH v Debianu 8.2

Soukromé/veřejné klíče SSH jsou skvělé doplňkové funkce, které zvyšují bezpečnost způsobu přístupu k serveru. Nastavení však vyžaduje trochu více úsilí. Otázkou je, zda váš server stojí za extra zabezpečení? Pokud byste chtěli implementovat tuto bezpečnostní funkci a další opatření, můžete pokračovat také s následujícími kroky, nechte nás pokračovat a vygenerujte SSH klíč.

ssh-keygen

Pokud chcete změnit umístění, kam bude klíč SSH uložen, můžete to zadat zde, pokud ne, výchozí umístění je v pořádku. Až budete vyzváni k následující otázce, stiskněte enter a poté zadejte přístupovou frázi, pokud ji nechcete.

Enter file in which to save the key (/home/user1/.ssh/id_rsa):

Na obrazovce pak uvidíte následující informace.

Konfigurace klíče SSH je zásadní, musíme zkopírovat celý řetězec klíče do dokumentu aplikace Word/Poznámkový blok. Klíč lze zobrazit v následujícím umístění pomocí příkazu cat.

cat ~/.ssh/id_rsa.pub

Zkopírujte SSH klíč začínající ssh-rsa a končící [email protected] do vašeho dokumentu Word/Poznámkový blok, abychom jej mohli přidat do konfiguračního souboru. Jakmile je klíč SSH bezpečně uložen, musíme na serveru provést další změny. Zde nastupují práva sudo pro vašeho uživatele1.

su - user1

Adresář pro klíče SSH potřebuje omezená oprávnění, která může číst, zapisovat a spouštět soubor pouze vlastník.

sudo chmod 700 .ssh

Do adresáře SSH je třeba přidat soubor obsahující klíč SSH, jednoduše pomocí editoru (v tomto případě VI) na následujícím umístění:

nano .ssh/authorized_keys

Vložte klíč SSH, uložte a ukončete pomocí formátu nano.

Nakonec musíme omezit oprávnění souboru author_keys, který jsme právě vytvořili, aby mohl číst a zapisovat pouze vlastník.

chmod 600 .ssh/authorized_keys

Nyní můžeme ověřit, že klíč funguje, uzavřením vaší relace a zadáním následujícího příkazu do vaší konzoly SSH [email protected] nebo názvu hostitele vašich serverů. To lze provést pomocí následujícího příkazu:

ifconfig eth0 | grep inet | awk '{ print $2 }' Kromě toho můžete kliknutím „sem“ zobrazit náš článek Jak generovat a používat klíče SSH.

Základní pravidla brány firewall v Debianu 8.2

sudo apt-get install firewalld

Nyní musíme povolit náš vlastní port SSH, který byl vytvořen dříve, abychom měli veřejný přístup k serveru. Existuje také několik dalších pravidel, která lze použít v závislosti na typu serveru, který chcete nasadit.

sudo firewall-cmd --permanent --add-port=5022/tcp

Pokud máte webový server, možná budete chtít povolit následující pravidla, aby bylo možné přistupovat k vašim stránkám přes internet.

sudo firewall-cmd --permanent --add-service=http

sudo firewall-cmd --permanent --add-service=https

Pokud máte poštovní server, možná budete chtít povolit následující pravidla, pokud budete server používat pro nastavení příchozí pošty POP3. Port 110 je standardní port a port 995 je pro bezpečnější připojení pomocí SSL.

sudo firewall-cmd --permanent --add-service=pop3s

Dále můžete chtít povolit následující pravidla, pokud budete používat svůj server pro odchozí nastavení SMTP.

sudo firewall-cmd --permanent --add-service=smtp

A konečně, možná budete chtít povolit následující pravidla, pokud budete používat svůj server s nastavením IMAP.

sudo firewall-cmd --permanent --add-service=imaps

Uložte svou práci a ukončete.

Aby brána firewall akceptovala tato nastavení, musíte ji restartovat.

sudo firewall-cmd --reload

Vaše nastavení budou uložena a můžete pokračovat ověřením všech dostupných služeb/portů spuštěním následujícího:

sudo firewall-cmd --permanent --list-all

Synchronizace času NTP v Debianu 8.2

Protokol NTP (Network Time Protocol) se v podstatě používá k synchronizaci času a data počítačů v síti, aby zůstaly přesné a aktuální. Začněme instalací služby NTP (pokud již není nainstalována) a nakonfigurujeme službu tak, aby se synchronizovala s jejich servery.

sudo apt-get install ntp

Jakmile je služba NTP nainstalována, musíme se ujistit, že je služba ON.

sudo /etc/init.d/ntp start

Když je služba zapnutá, automaticky se synchronizují časové informace serveru se serverem NTP.

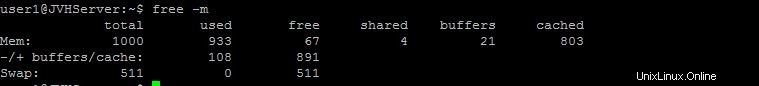

Přidat odkládací soubor do Debianu 8.2

Swap soubor je jednoduše malé množství prostoru vytvořeného na pevném disku serveru pro simulaci Ram. V případě, že má server nedostatek paměti, podívá se na pevný disk a zmírní zatížení, aby si systém myslel, že má více paměti. Nastavíme odkládací soubor na pevném disku, abychom ještě trochu zvýšili výkon serveru.

Začněte kontrolou zdrojů, abyste se ujistili, že můžeme soubor přidat. Když spustíte následující příkaz, uvidíte procento místa na pevném disku, které je aktuálně využíváno.

df -h

Při vytváření odkládacího souboru obvykle chcete přidat polovinu své stávající paměti RAM až na 4 GB (pokud máte 1 GB skutečné paměti RAM, přidejte soubor 512 MB). V této části přidám na disk 512 MB odkládací soubor. Způsob, jakým se to počítá, je 1024 x 512 MB =524288 velikost bloku.

sudo dd if=/dev/zero of=/swapfile bs=1024 count=524288

Nyní, když jsme přidali odkládací soubor, je třeba vytvořit oblast odkládacího souboru, aby bylo možné pokračovat.

sudo mkswap /swapfile

S vytvořeným swapovým souborem a přidanou oblastí Swap file můžeme pokračovat a přidat k souboru oprávnění, takže pouze vlastník může číst a zapisovat.

sudo chown root:root /swapfile

sudo chmod 600 /swapfile

Nyní, když má odkládací soubor příslušná oprávnění, můžeme pokračovat a aktivovat jej.

sudo swapon /swapfile

Nově přidaný odkládací soubor můžete ověřit následujícím způsobem.

sudo swapon -s

Aby byl odkládací soubor vždy aktivní i po restartu, musíme jej odpovídajícím způsobem nakonfigurovat.

sudo nano /etc/fstab

Vložte následující příkaz do spodní části souboru, uložte svou práci a ukončete.

/swapfile swap swap defaults 0 0

Nakonec ověřte, zda je váš odkládací soubor aktivován zadáním následujícího příkazu:

free -m

Co dál?

Nyní máte server se silným bezpečnostním základem, který vám poskytne klid s vědomím, že váš server je chráněn. V závislosti na účelu serveru můžete začít instalovat jakýkoli další software.