Nginx je bezplatný a open source webový server, lze jej také použít jako reverzní proxy , Nástroj pro vyrovnávání zatížení HTTP , Vyrovnávací paměť HTTP a mail proxy . Nginx je k dispozici pro všechny operační systémy podobné Unixu a je vydán pod licencí podobnou BSD.

V tutoriálu se naučíme, jak nainstalovat nejnovější verzi Ngnix na Ubuntu 18.04 LTS a Debian 9 Server,

Instalace Nginx na Ubuntu 18.04 LTS / Debian 9

Kroky instalace Nginx na OS Ubuntu 18.04 a Debian 9 jsou totožné, spouštějte níže uvedené příkazy jeden po druhém z terminálu,

[e-mail chráněno]:~$ aktualizace sudo apt[chráněno e-mailem]:~$ sudo apt install nginx -y

Spusťte a povolte službu Nginx

Spuštěním níže uvedených příkazů spusťte a povolte službu nginx,

[e-mail chráněný]:~$ sudo systemctl spustit nginx[e-mail chráněn]:~$ sudo systemctl povolit nginx Synchronizace stavu nginx.service se skriptem služby SysV pomocí /lib/systemd/systemd-sysv-install.Probíhá:/lib /systemd/systemd-sysv-install povolit nginx[e-mail chráněný]:~$

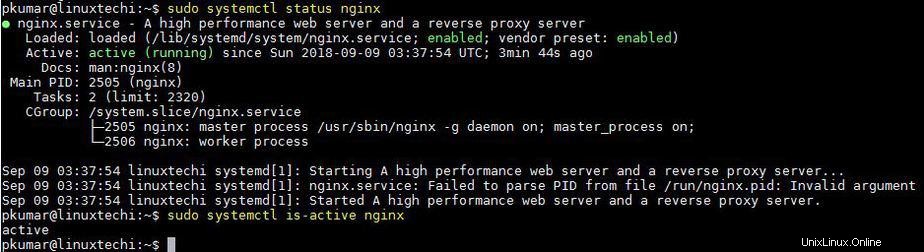

Pomocí níže uvedených příkazů ověřte stav služby ngnix,

[e-mail chráněný]:~$ stav sudo systemctl nginx[e-mail chráněný]:~$ sudo systemctl is-active nginx

Výstup výše uvedených příkazů by byl něco jako níže,

Povolit porty Nginx (80 a 443) v bráně firewall operačního systému

V případě, že je na vašem serveru Ubuntu 18.04 a Debian 9 povolena a nakonfigurována brána firewall OS, spusťte níže uvedené příkazy ufw, abyste povolili port 80 a 443,

[e-mail chráněno]:~$ sudo ufw povolit 80/tcpRules aktualizovánaPravidla aktualizována (v6)[e-mail chráněno]:~$ sudo ufw povolit 443/tcpRules updatedRules aktualizováno (v6)[e-mail chráněno]:~$

Nyní ověřte pravidla pomocí níže uvedeného příkazu

Až budete s výše uvedenými změnami hotovi, ověřte uvítací stránku Nginx!!!

Otevřete webový prohlížeč, zadejte:http://{IP-Adresa vašeho-serveru}

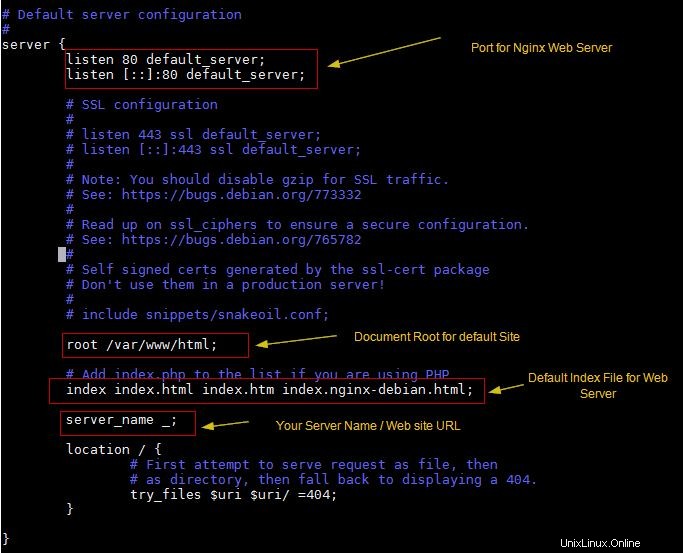

Blok serveru / virtuální hostitel v Nginx

Ve webovém serveru Apache máme koncept virtuálních hostitelů, kde můžeme definovat detaily více webových stránek, podobně v Nginx máme bloky serveru znamenají blok pro každý web, podívejme se na výchozí blok serveru (/etc/nginx/sites -dostupné/výchozí ) a poté vytvoříme blok serveru našeho vlastního webu,

[e-mail chráněný]:~$ sudo vi /etc/nginx/sites-available/default

Definujte svůj vlastní blok serveru

Předpokládejme, že chci vytvořit vlastní blok serveru pro webový server www.linuxtechi.lan,

Vytvořte kořen dokumentu pomocí níže uvedeného příkazu

[e-mail chráněný]:~$ sudo mkdir /var/www/linuxtechi

Vytvořte index.html v kořenovém adresáři dokumentu webového serveru

[e-mail chráněný]:~$ sudo vi /var/www/linuxtechi/index.htmlVítejte v LinuxTechi Vítejte v LinuxTechi

Testovací stránka LinuxTechi běžící na webovém serveru NGINX – Ubuntu 18.04

Nyní vytvořte blok serveru vytvořením souboru „linuxtechi.lan ” s následujícím obsahem ve složce /etc/nginx/sites-available

[e-mail chráněný]:~$ sudo vi /etc/nginx/sites-available/linuxtechi.lanserver { listen 80; root /var/www/linuxtechi; index index.html; název_serveru www.linuxtechi.lan;} Chcete-li aktivovat výše vytvořený blok serveru, vytvořte symbolický odkaz z „/etc/nginx/sites-available/linuxtechi.lan “ na „/etc/nginx/sites-enabled ”

[e-mail chráněný]:~$ sudo ln -s /etc/nginx/sites-available/linuxtechi.lan /etc/nginx/sites-enabled

Nyní restartujte službu nginx pomocí níže uvedeného příkazu

[e-mail chráněn]:~$ sudo systemctl restart nginx

Poznámka: V případě, že nemáte DNS server, měli byste přidat níže položky do souboru hosts vašeho klientského počítače,

192.168.0.107 www.linuxtechi.lan

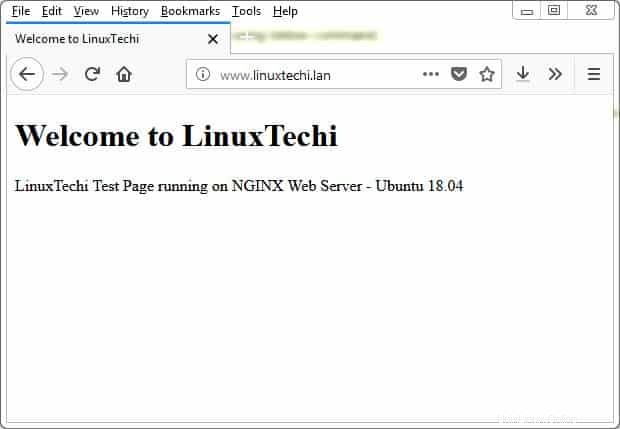

Nyní přejděte na svůj webový server prostřednictvím adresy URL:http://{Název webového serveru}

V mém případě je adresa URL http://www.linuxtechi.lan

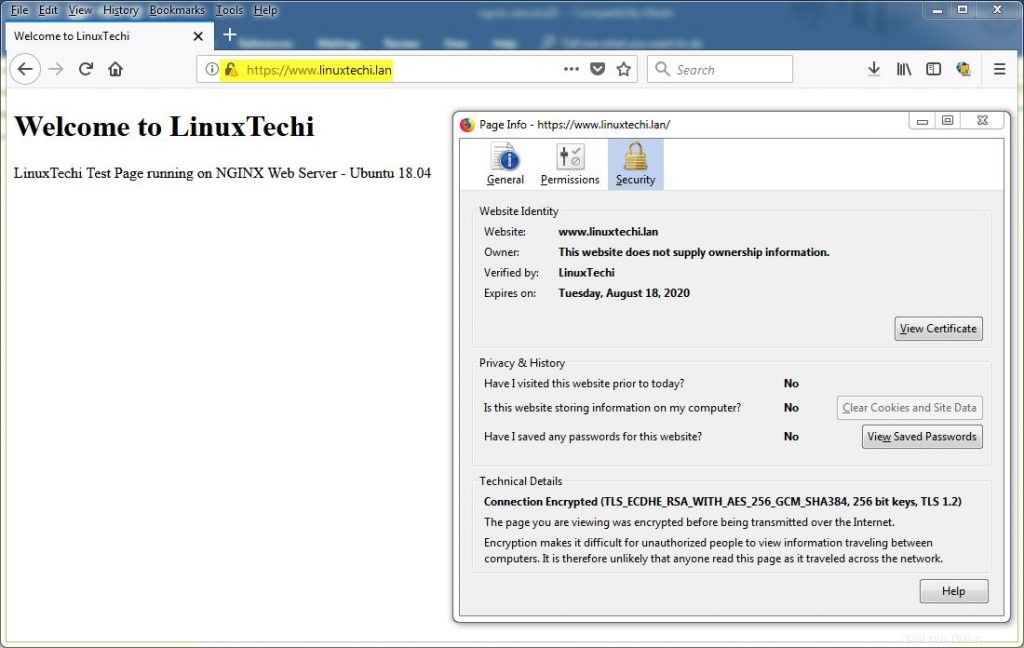

Povolte certifikáty SSL pro váš server NGINX

Od této chvíle náš webový server nginx běží na nezabezpečeném portu 80, aby byl webový server zabezpečený, musíme nainstalovat certifikáty ssl. Certifikáty SSL můžete získat z důvěryhodných zdrojů nebo můžete také použít certifikáty s vlastním podpisem vygenerované příkazem openssl.

V tomto tutoriálu generuji certifikáty pro svůj webový server pomocí příkazu openssl,

[e-mail chráněný]:~$ sudo openssl req -x509 -days 703 -sha256 -newkey rsa:2048 -nodes -keyout /etc/ssl/private/linuxtechi.key -out /etc/ssl/certs/linuxtechi- cert.pem[sudo] heslo pro pkumar:Generování 2048bitového soukromého klíče RSA................................. ...................................... zápis nového soukromého klíče do '/etc/ssl/ private/linuxtechi.key'-----Budete požádáni o zadání informací, které budou začleněny do vaší žádosti o certifikát. To, co se chystáte zadat, je to, co se nazývá rozlišovací jméno nebo DN. Existuje několik pole, ale můžete některá ponechat prázdná U některých polí bude výchozí hodnota. Pokud zadáte ., pole zůstane prázdné.-----Název země (2 písmenný kód) [AU]:INState nebo název provincie (celé jméno) [Some-State]:DelhiLocality Name (např. město) []:DelhiOrganization Name (např. společnost) [Internet Widgits Pty Ltd]:LinuxTechiOrganizational Unit Name (např. sekce) []:ITCommon Name (např. server FQDN nebo VAŠE jméno) []:www.linuxtechi. lanEmail Address []:[e-mail chráněný][email protected]:~$

Výše uvedený příkaz vygeneroval soukromý klíč s „linuxtechi.key “ a certifikáty s názvem „linuxtechi-cert.pem “, budou tyto certifikáty platit po další dva roky.

Nyní aktualizujte blok serveru, přidejte klíč a umístění certifikátu a změňte port webového serveru z 80 na 443,

[e-mail chráněný]:~$ sudo vi /etc/nginx/sites-available/linuxtechi.lanserver { listen 443 ssl; root /var/www/linuxtechi; index index.html; název_serveru www.linuxtechi.lan; ssl_certificate /etc/ssl/certs/linuxtechi-cert.pem; ssl_certificate_key /etc/ssl/private/linuxtechi.key;} Restartujte službu nginx pomocí následujícího příkazu

[e-mail chráněný]:~$ sudo systemctl restart nginx[e-mail chráněný]:~$

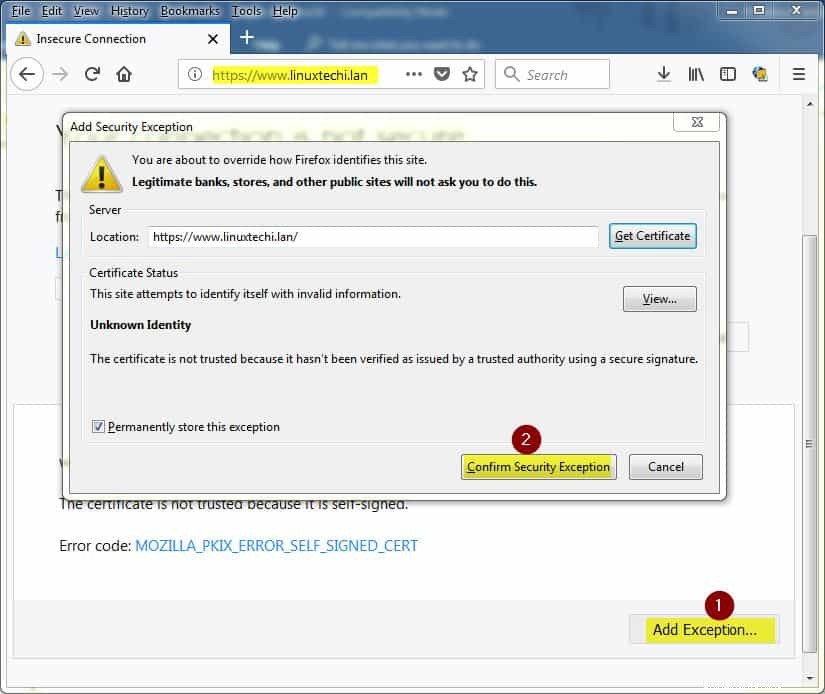

Přistupujte ke svému webovému serveru pomocí protokolu https jako,

https://www.linuxtechi.lan

Poznámka: Protože jsme nainstalovali naše certifikáty s vlastním podpisem, musíme nejprve zkontrolovat / kliknout na „Přidat výjimku“ a poté na „Potvrdit bezpečnostní výjimku“ při přístupu na webový server na https.

Toto potvrzuje, že jsme úspěšně povolili certifikáty s vlastním podpisem na našem webovém serveru Nginx, a uzavírá článek, pokud se vám článek líbí, podělte se o své názory a komentáře v sekci komentářů níže.