Network mapper, zkráceně Nmap, je nástroj pro skenování sítě s otevřeným zdrojovým kódem, který prohledává vzdálené hostitele a sondy pro množství informací, jako jsou otevřené porty, verze OS a verze služeb naslouchající na otevřených portech. V závislosti na použitých argumentech Nmap také odhaluje základní systémové zranitelnosti spojené se zastaralými zranitelnostmi na základě CVSS (Common Vulnerability Scanning System). Z tohoto důvodu je Nmap cenným průzkumným nástrojem pro penetrační testování a odhalování mezer, které mohou hackeři zneužít. Ve skutečnosti je dodáván předinstalovaný v operačních systémech Kali a Parrot OS, které jsou určeny pro penetrační testování a digitální forenzní analýzu.

V tomto článku zdůrazňujeme některé užitečné příkazy Nmap, které vám pomohou získat užitečné informace o vzdálených hostitelích.

Základní syntaxe Nmap

Nejzákladnější příkaz Nmap zahrnuje skenování jednoho hostitele a jako argument vyžaduje pouze IP adresu nebo název hostitele vzdáleného cíle.

$ nmap hostname

Nebo

$ nmap remote-host-ip

Pojďme se nyní ponořit do některých případů použití Nmap. V této příručce budeme skenovat vzdálené hostitele pomocí Kali Linux.

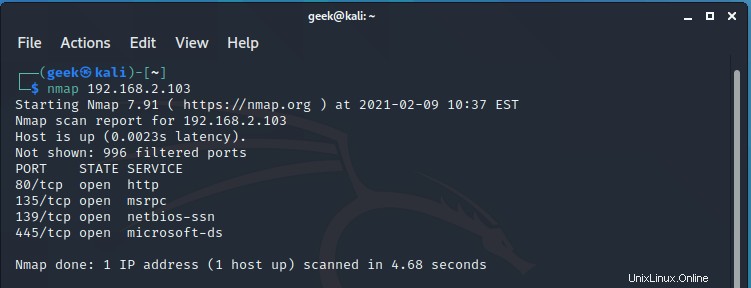

Skenování jednoho vzdáleného hostitele

Skenování jednoho hostitele je docela jednoduché. Vše, co potřebujete, je předat IP adresu vzdáleného hostitele nebo název domény jako argument. Například,

$ nmap 192.168.2.103

Zpráva o skenování Nmap obsahuje podrobnosti, jako jsou otevřené porty, stav portu a služby naslouchající na portech.

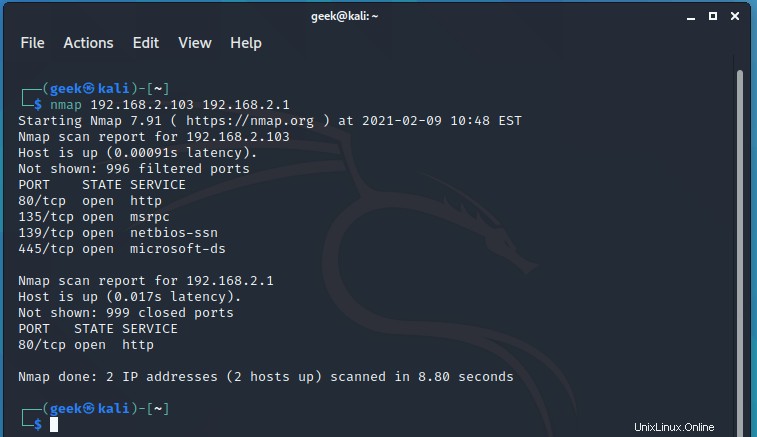

Prohledat více vzdálených hostitelů

Ve scénáři, kde máte více vzdálených hostitelů, jednoduše předejte jejich IP adresy na jednom řádku, jak je znázorněno.

$ nmap 192.168.2.103 192.168.2.1

Pokud si přejete skenovat po sobě jdoucí IP adresy vzdáleného hostitele, jednoduše doplňte adresu takto:

$ nmap 192.168.2.1,2,3,4

Výše uvedený příkaz prohledá vzdálené hostitele 192.168.2.1, 192.168.2.2, 192.168.2.3, a192.168.2.4

Prohledejte řadu vzdálených hostitelů

Pokud máte vzdálené hostitele v určitém rozsahu IP adres, můžete určit rozsah oddělený pomlčkou.

$ nmap 192.168.2.100-105

Toto prohledá všechny vzdálené hostitele z 192.168.2.100 na 192.168.2.105 rozsah.

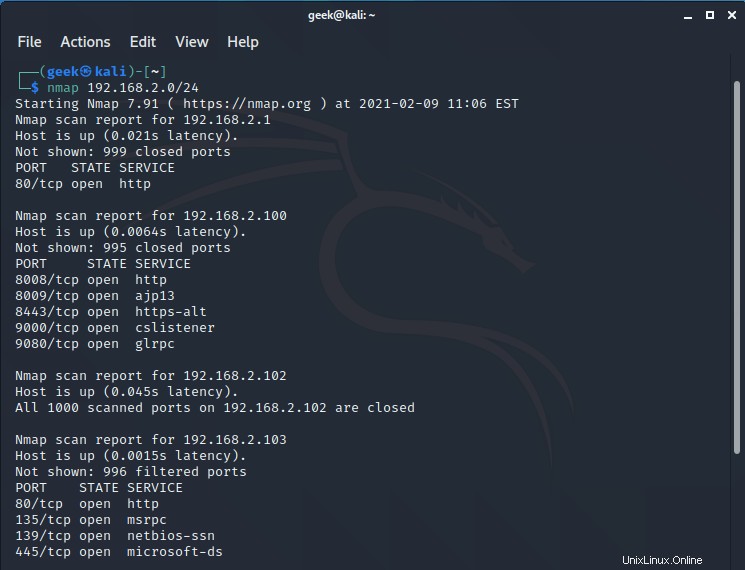

Prohledat podsíť

Pomocí notace CIDR můžete skenovat celou podsíť. Například příkaz níže prohledá všechny vzdálené hostitele v 192.168.2.0 podsíť.

$ nmap 192.168.2.0/24

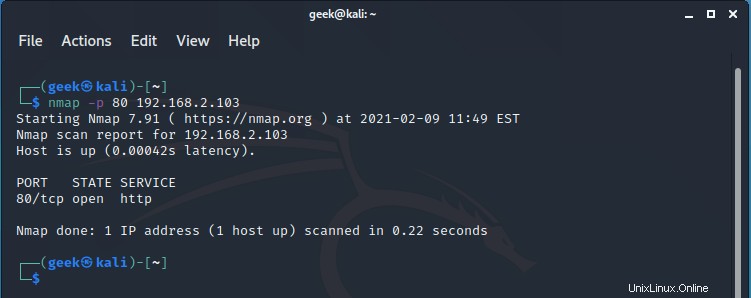

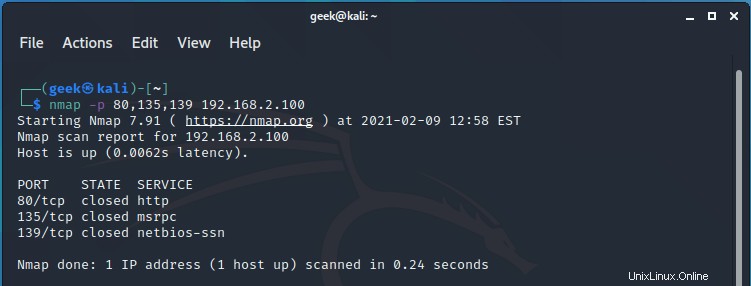

Skenování portů pomocí Nmap

Nmap můžete dát pokyn, aby explicitně skenoval otevřené porty na cílovém hostiteli pomocí -p příznak následovaný číslem portu. V níže uvedeném příkladu hledáme port 80 na vzdáleném hostiteli.

$ nmap -p 80 192.168.2.100

Chcete-li zadat více portů, můžete je uvést pomocí čárek, jak je uvedeno níže.

$ nmap -p 80,135,139 192.168.2.100

Chcete-li zkontrolovat všechny otevřené porty na cíli, použijte –otevřené vlajka. Zde skenujeme Metasploitable Linux, což je záměrně zranitelná virtuální instance pro penetrační testování.

$ nmap --open 192.168.2.107

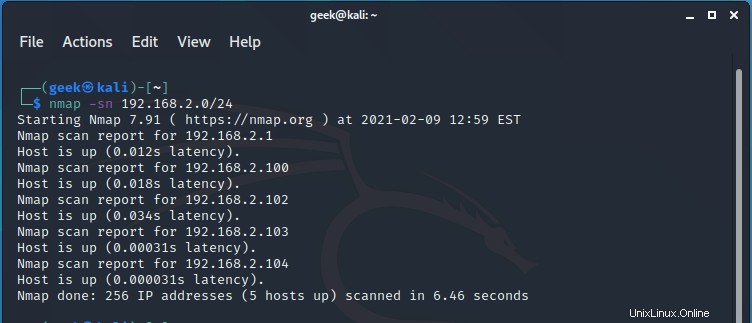

Vyhledat aktivní vzdálené hostitele

Pokud chcete vědět, kteří vzdálení hostitelé jsou ve vaší podsíti aktivní, předejte -sn příznak, jak je znázorněno. Výstup nebude nic přepychového, jen stručný přehled aktivních hostitelů.

$ nmap -sn 192.168.2.0/24

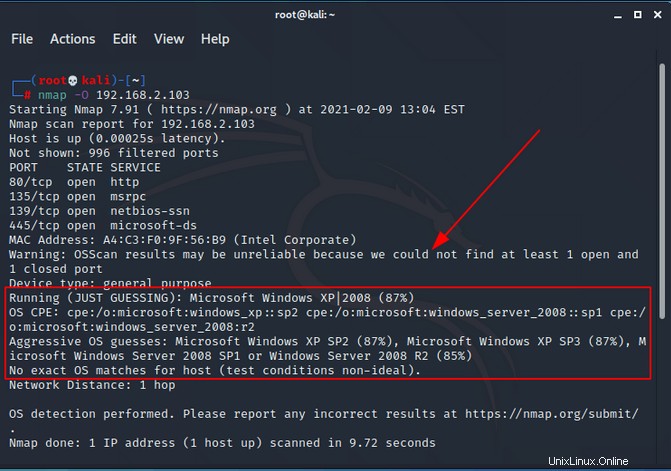

Otisky prstů OS

Příznak -O vám do určité míry umožňuje dokonce detekovat operační systém hostitele. To vám však nedává přesnou verzi operačního systému cíle. V níže uvedeném příkladu skenujeme hostitele, který běží na Windows 10, ale odhady OS naznačují, že vzdálený hostitel bude pravděpodobně Windows XP SP2 nebo Windows Server 2008 / 2008 R2.

# nmap -O 192.168.2.103

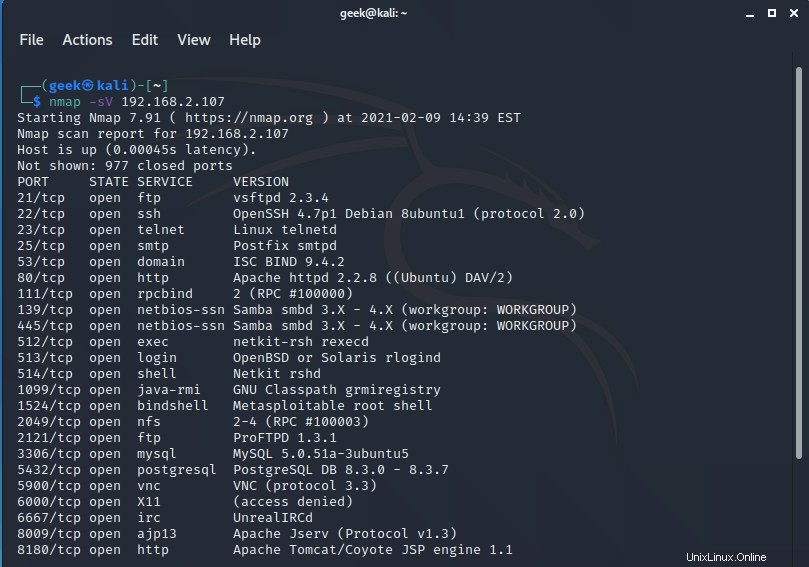

Detekce služby

Pomocí -sV se můžete pustit do toho, že služby naslouchají na přidružených portech. vlajka. Mezi běžné služby patří SSH (port 22), HTTP (port 80) a DNS (port 53). Detekce služeb je jedním z nejdůležitějších úkolů skenování. Pomáhá upozornit na zastaralé verze služeb, které mohou způsobit, že systém bude náchylný k zneužití a útokům.

$ nmap -sV 192.168.2.107

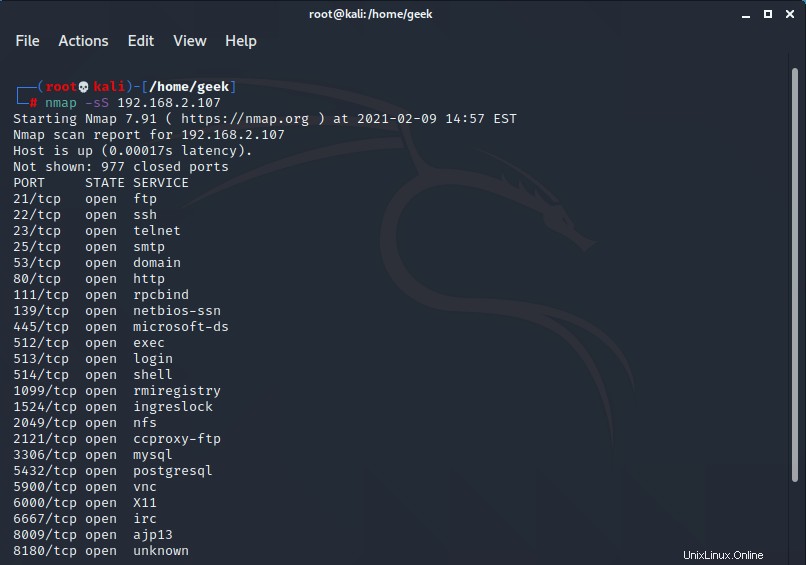

Proveďte utajené skenování pomocí Nmap

Stealth scan, také zkráceně SYN scan, je nenápadný druh skenování, který rychle prohledá více portů v co nejkratším čase. Paket SYN je odeslán do vzdáleného cíle a když je přijata odpověď, Nmap je schopen hlásit, zda je port otevřený, filtrovaný nebo uzavřený.

$ nmap -sS 192.168.2.107

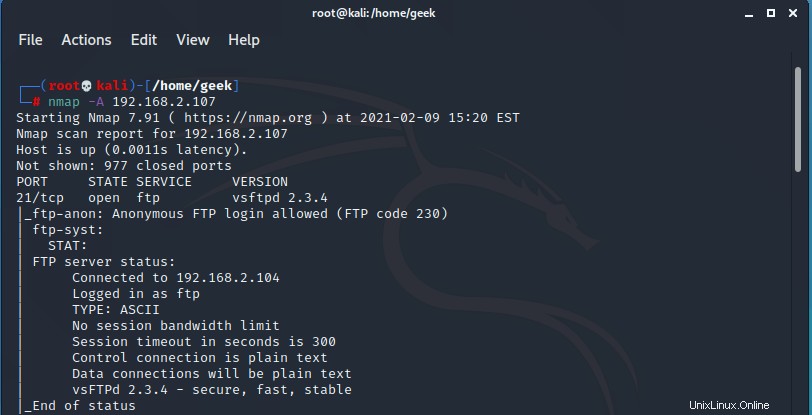

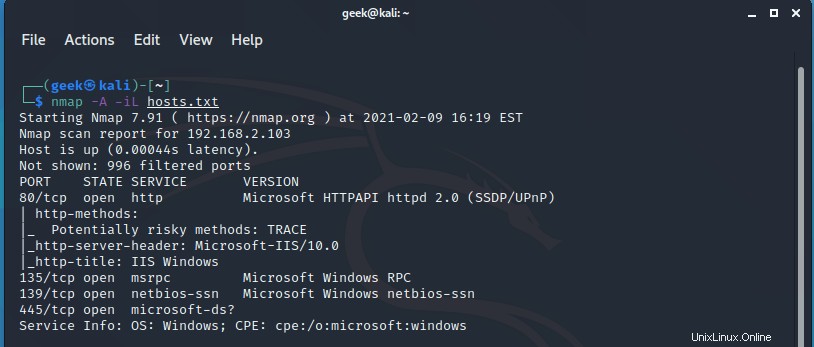

Proveďte podrobné skenování

-A flag provádí hloubkovou kontrolu portů vzdáleného cíle a poskytuje jemnější podrobnosti o verzi běžících služeb a také upozorňuje na případné zranitelnosti služby.

$ nmap -A 192.168.2.107

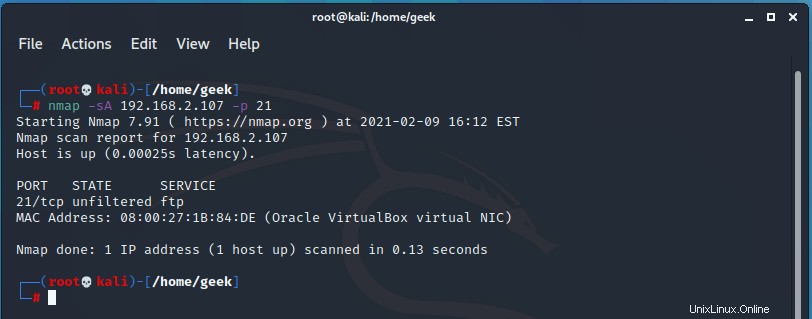

Proveďte identifikaci brány firewall

Nmap může také provést identifikaci brány firewall, aby zkontroloval, zda jsou porty filtrovány nebo ne. -sA volba zkontroluje, zda je povolena brána firewall a je třeba ji zkombinovat s parametrem -p a číslem portu. „Nefiltrovaný“ znamená, že port není za firewallem, zatímco „filtrovaný“ znamená, že je otevřen na firewallu, který je povolen.

$ nmap -sA 192.168.2.107 -p 21

Prohledat protokoly TCP nebo UDP

Pokud chcete skenovat pouze TCP porty, použijte -sT příznak, jak je znázorněno.

$ nmap -sT 192.168.2.107

Pokud se rozhodnete skenovat a odhalit pouze protokoly UDP, použijte -sT možnost.

# nmap -sU 192.168.2.107

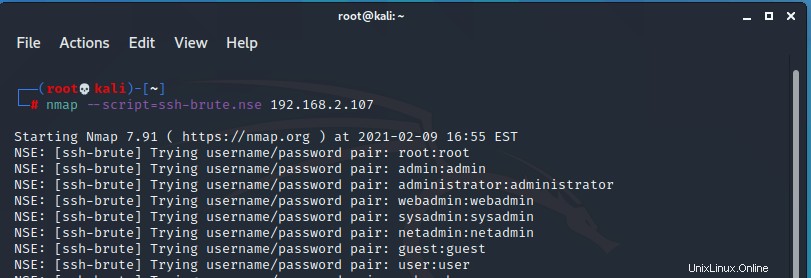

Používání skriptů Nmap ke kontrole zranitelností

Nmap Scripting Engine, zkráceně NSE, poskytuje skripty Nmap, které rozšiřují funkce Nmap. Skripty Nmap se většinou používají při zjišťování zranitelnosti a malwaru. Tyto skripty jsou předinstalované na Kali Linuxu a jsou umístěny v /usr/share/nmap/scripts cesta. Mají jedinečnou příponu souboru .nse.

Chcete-li například zkontrolovat, zda vzdáleného hostitele lze brutálně vynutit pomocí SSH, použijte níže uvedený skript Nmap.

$ nmap --script=ssh-brute.nse 192.168.2.107

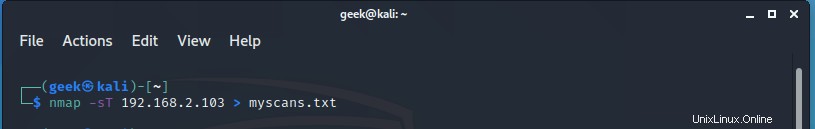

Uložit výsledky skenování Nmap

Pokud spěcháte a chcete uložit výsledky skenování Nmap pro pozdější kontrolu, můžete použít přesměrování větší než znaménko>, jak je znázorněno.

$ nmap -sT 192.168.2.103 > myscans.txt

Skenovat hostitele z textového souboru

Případně můžete skenovat své vzdálené hostitele, které jsou definovány v textovém souboru. Chcete-li soubor přečíst, použijte –iL možnost.

$ nmap -A iL hosts.txt

Závěr

Uvedli jsme 15 příkazů Nmap, které můžete použít k zahájení skenování vzdálených hostitelů. Existují stovky a stovky příkazů Nmap a skriptů Nmap, které se používají ke skenování hostitelů a hledání jakýchkoli zranitelností. Doufáme, že nyní máte základy Nmap a spouštěné příkazy k odhalení informací o vzdálených cílech. Pokud zvažujete skenování majetku organizace, ujistěte se, že si vyžádáte povolení od vedení, abyste se nedostali do problémů.