Rkhunter je open-source nástroj pro analýzu a monitorování zabezpečení, který skenuje rootkity, místní exploity a zadní vrátka v systému Linux. Kontroluje řetězce v modulech jádra, nesprávná oprávnění, skryté soubory atd., aby se zvýšila bezpečnost Linuxu. Byl napsán v Bourne Shell (sh) a je kompatibilní s téměř všemi systémy odvozenými od UNIXu.

V tomto článku nainstalujeme Rkhunter a prohledáme systém na backdoor, rootkity a místní exploity v systému Ubuntu 20.04.

Instalace Rkhunter

Od Ubuntu 20.04 lze Rkhunter nainstalovat z výchozího úložiště. Spuštěním následujícího příkazu apt nainstalujte balíček Rkhunter.

$ sudo apt install rkhunter -y

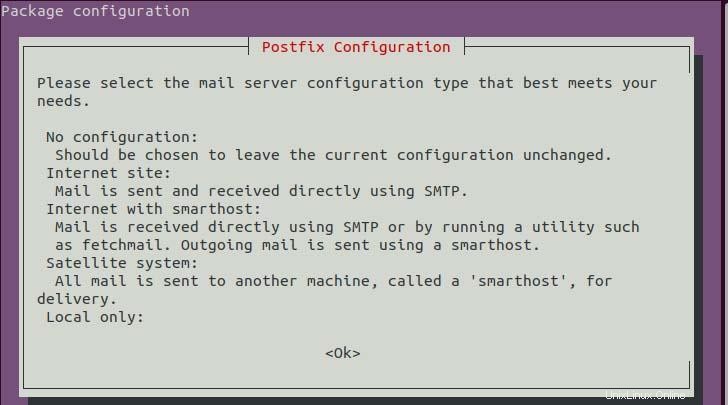

Po provedení příkazu se zobrazí následující dialog požadující nastavení poštovního serveru. Poté klikněte na tlačítko OK. V tomto dialogu můžete vidět informace o typu poštovního serveru.

Průvodce konfigurací poštovního serveru.

Opět budete požádáni o výběr poštovního serveru, jak je typ definován v úvodním dialogu. Pro své nastavení vyberu ‚Pouze místní‘. Po výběru poštovního serveru klikněte na ok.

Průvodce konfigurací poštovního serveru.

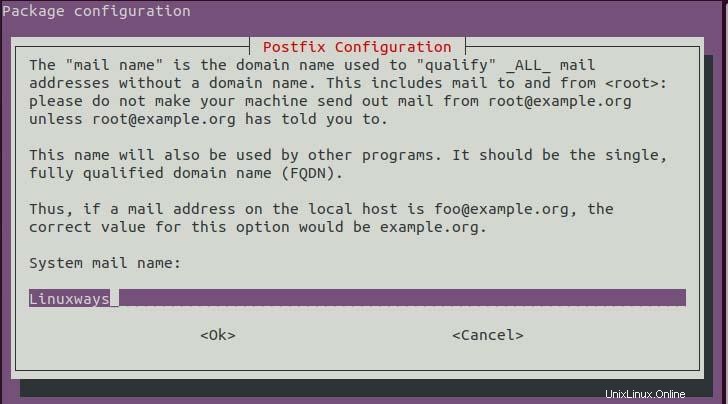

Za několik minut znovu uvidíte dialogové okno s dotazem na název systémové pošty. Pokud máte e-mailovou adresu, můžete nastavit e-mailovou adresu podle popisu, jinak ji nastavte jako localhost nebo název hostitele vašeho serveru. Poté klikněte na ok.

Konfigurace Postfixu.

Nyní ověřte instalaci pomocí následujícího příkazu.

$ rkhunter --version

Konfigurace Rkhunter

Jakmile je instalace dokončena, musíme nakonfigurovat Rkhunter, aby bylo možné skenovat systém naplno. Poté otevřete následující konfigurační soubor.

$ sudo vim /etc/rkhunter.conf

Nyní najděte a aktualizujte následující proměnnou na danou hodnotu.

UPDATE_MIRRORS=1

Ve výchozím nastavení je jeho hodnota nastavena na 0, což definuje neaktualizovat na zrcadlené soubory. Zrcadlové soubory rkhunter jsou také kontrolovány na aktualizaci, pokud během kontroly aktualizací nastavíme hodnotu 1.

MIRRORS_MODE=0

MIRRORS_MODE říká Rkhunter, která zrcadla se mají použít, když je použita volba –update nebo –version. Vyžaduje jednu ze 3 možností,

0 – použijte libovolné zrcadlo

1 – používat pouze místní zrcadla

2 – používejte pouze dálkové zrcátko

WEB_CMD=””

WEB_CMD určuje příkaz, který Rkhunter používá ke stahování souborů z internetu.

Po nastavení výše uvedené konfigurace zapište a ukončete konfigurační soubor.

Během instalace Rkhunter je jeho soubor skriptu připojen do adresáře cron.d Daily pro každodenní skenování a aktualizaci, protože skript je pravidelně spouštěn cronem. Aktualizujte tedy konfiguraci následujícího konfiguračního souboru na automatické skenování a pravidelné aktualizace.

$ sudo vim /etc/default/rkhunter.conf

CRON_DAILY_RUN=”pravda”

CRON_DB_UPDATE=”pravda”

APT_AUTOGEN=”pravda”

Jakmile je konfigurace nastavena, můžete zkontrolovat, zda je konfigurace správně nastavena, pomocí následujícího příkazu.

$ sudo rkhunter -C

Aktualizovat Rkhunter

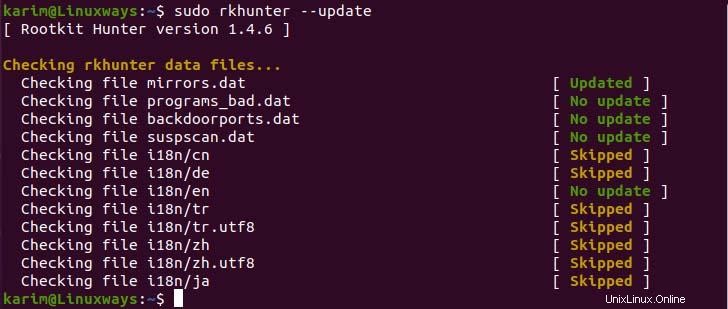

Rkhunter používá textové datové soubory k detekci podezřelé aktivity. Musíme tedy často aktualizovat. Chcete-li zkontrolovat spuštění aktualizace,

$ sudo rkhunter --update

Zkontrolujte aktualizaci datových souborů rkhunter.

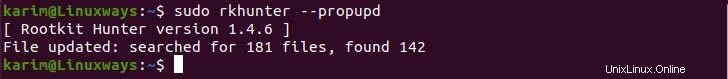

Nyní aktualizujte celé databáze vlastností souboru pomocí následujícího příkazu.

$ sudo rkhunter --propupd

Aktualizace datových souborů.

Skenovací systém s Rkhunter

Jakmile je vše nastaveno, můžete provést kontrolu systému pomocí rkhunter.

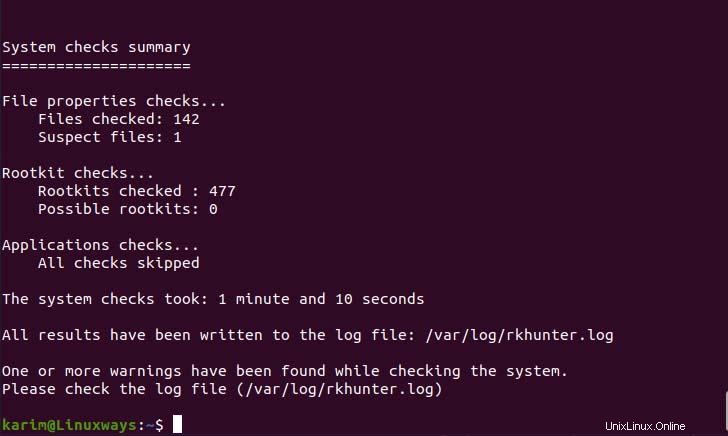

$ sudo rkhunter --check --sk

Skenování systému.

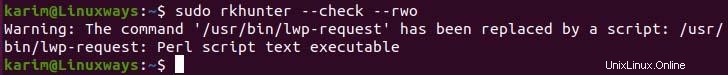

$ sudo rkhunter --check --rwo

Zobrazit pouze upozornění.

Ve výše uvedeném příkazu –check option sdělte příkazu, aby prohledal systém, –sk option přeskočí volbu pro stisknutí klávesy enter pro pokračování skenování a –rwo pouze zobrazí pouze varovnou zprávu

Po skenování můžete zkontrolovat protokol v následující cestě a zobrazit varování.

$ sudo cat /var/log/rkhunter.log

Závěr

Doposud jste se naučili, jak nainstalovat rkhunter, nakonfigurovali požadovanou konfiguraci a prohledali systém a prohlížející protokol, abyste identifikovali skutečné backdoor, rootkity a místní exploity.