Být IT profesionálem je náročné dostat se do aktuálního stavu bezpečnostních slabin a hrozeb. Aktualizace systémových oprav, server a posílení sítě jsou nejdůležitějšími faktory pro prevenci bezpečnostních hrozeb. Posílení linuxových serverů a síťových zařízení je důležité pro snížení zranitelnosti IT a ochranu před kompromitováním systému. V tomto článku se naučíme některé osvědčené postupy používané pro zpevnění serveru Linux. Pro demonstrační účely se používá server CentOS/RHEL, takže některé konfigurace se mohou v jiných distribucích Linuxu lišit.

Aktualizujte Linux Server

Je nutné udržovat váš systém aktuální. Mohou existovat aktualizace bezpečnostních oprav pro zranitelné součásti. Spusťte následující příkaz pro aktualizaci systému.

Aktualizace $ yum -y

Povolte a nakonfigurujte bránu firewall

Většina linuxových serverů je dodávána s nainstalovaným balíčkem firewallu. Ujistěte se, že firewalld v systému běží. V systému Linux lze ke konfiguraci pravidel brány firewall použít nástroj příkazového řádku firewall-cmd.

Spusťte a povolte službu brány firewall

$ systemctl start firewalld

$ systemctl povolit firewalld

Chcete-li přidat konkrétní služby a porty, použijte následující syntaxi

$ firewall-cmd --add-service=http --permanent (Povolit službu http)

$ firewall-cmd --add-port=8000/tcp --permanent (povolit konkrétní port)

Aby se změny projevily, znovu načtěte bránu firewall.

$ firewall-cmd --reload

Blokovat jednotky USB

V systému Linux lze úložiště USB omezit vytvořením konfiguračních souborů pod /etc/modprobe.d/ adresář.

Vytvořte konfigurační soubor

$ touch /etc/modprobe.d/usb_block.conf

$ echo “install usb-storage /bin/false”> /etc/modprobe.d/usb_block.conf

Odstranění nežádoucích uživatelů a skupin

Někteří uživatelé a skupiny jsou již ve výchozím nastavení přidáni do systému, což není potřeba. Odeberte takové uživatele a skupiny.

$ userdel postfix

$ groupdel postfix

$ userdel hry

$ groupdel hry

Vyhledejte takové uživatele a skupiny a odstraňte, pokud to není potřeba.

Odstraňte nežádoucí balíčky

Některé balíčky jsou již standardně nainstalovány v systému Linux. Například postfix je standardně dodáván a služba se spustí, když je systém spuštěn. Identifikujte takové služby a odstraňte je

$ yum odstranit postfix -y

Konfigurace zásad hesel

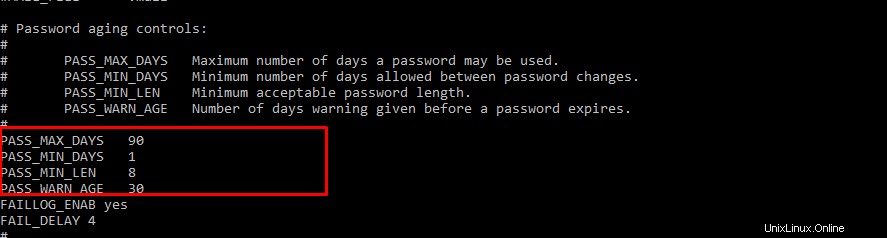

V počítači se systémem Linux je zásada hesel specifikována v souboru /etc/login.defs. Proveďte změny v parametrech zásady hesla následovně.

PASS_MAX_DAYS 90PASS_MIN_DAYS 1PASS_MIN_LENTH 8PASS_WARN_AGE 30

Příklad:

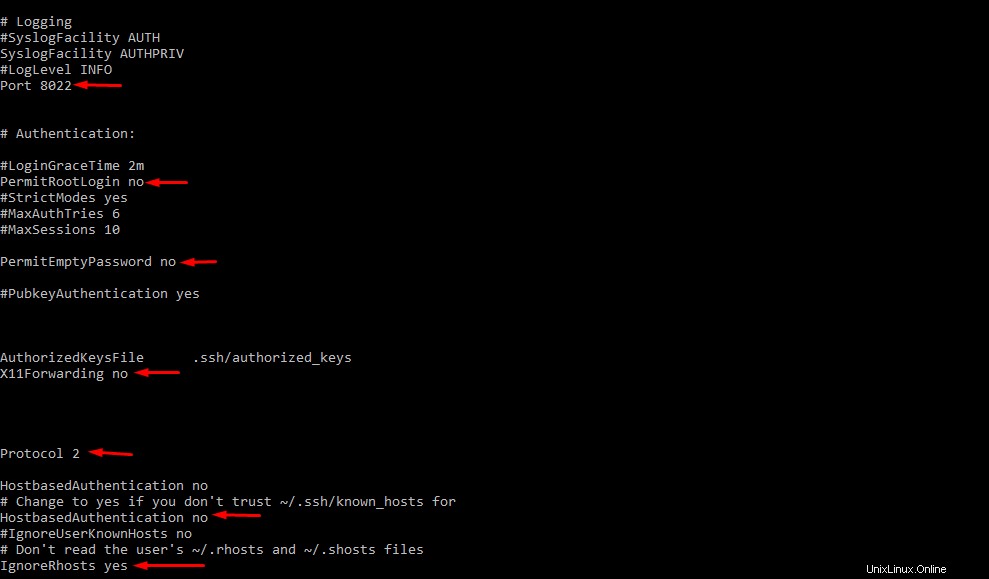

Nakonfigurujte SSH

Chcete-li zabránit neoprávněnému přístupu a útokům ssh, proveďte následující změny v souboru /etc/ssh/sshd_config.

# Nastavit vlastní port ssh 8022# Zabránit přihlášení uživatele rootPermitRootLogin no# Omezit prázdné hesloPovolitPrázdnáhesla ne# Omezit autentizace založené na hostiteliHostbasedAuthentication noIgnoreRhosts ano# Použít protokol ssh 2Protocol 2# Zakázat1Přesměrování nopre1

Zkontrolujte konfiguraci pomocí následujícího příkazu.

$ sshd -tRestartujte službu ssh

$ systemctl restart sshdMaskovat

Některé soubory vyžadují zpevnění umask.

$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/profile$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/csh.cshrc$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/init.d/functions$ sed -i -e 's/umask 022/umask 027/g' -e 's/umask 002/umask 027/g' /etc/bashrcZakázat výpis jádra

Core dump ukládá informace o spustitelném programu. Lze jej použít k určení, proč byl program přerušen. Výpis jádra lze také použít k načtení důvěrných informací ze souboru jádra. Pomocí následujícího příkazu zakážete výpis jádra.

$ echo “* hard core 0”>>/etc/security/limits.confPoužívejte nástroje pro audit systému

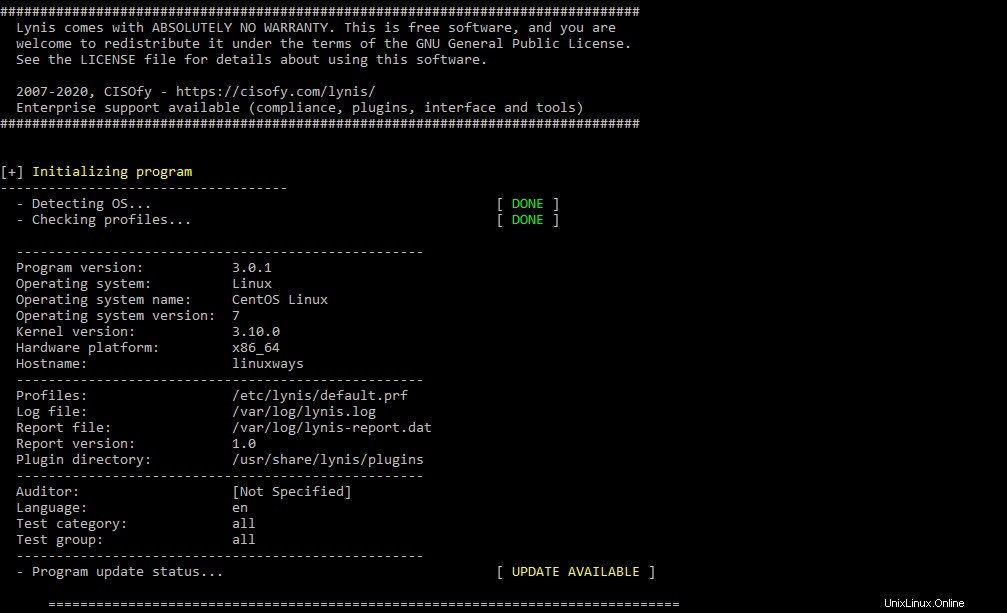

Použití bezpečnostních nástrojů usnadňuje identifikaci systémových závad. Jedním z bezplatných a open source nástrojů je lynis, který lze použít k provádění pravidelného auditu systému. Jakákoli zjištění jsou zobrazena na obrazovce a také uložena v souboru protokolu.

Nainstalujte nástroj

$ yum nainstalovat epel-release -y$ yum nainstalovat lynisProveďte audit systému pomocí příkazu níže

systém auditu $ lynis

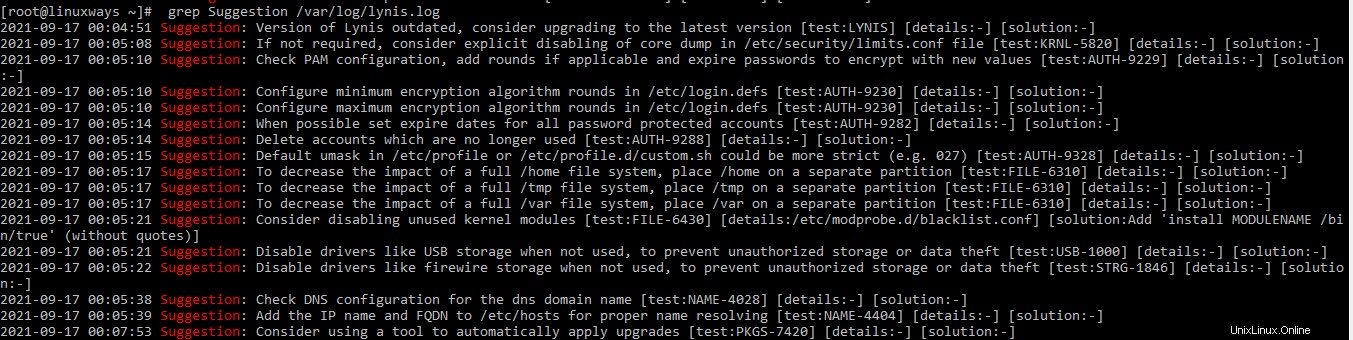

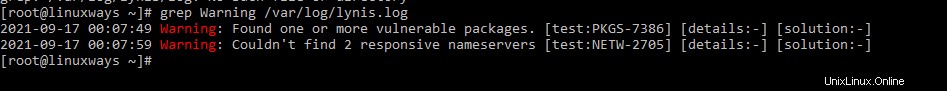

V souboru protokolu budou uloženy návrhy a výsledky varování. Spusťte následující příkaz, abyste viděli výsledek a podle toho jej vyřešte.

Návrh $ grep /var/log/lynis.logVýstup:

Upozornění $ grep /var/log/lynis.log

Závěr

V tomto článku jsme se naučili některé osvědčené postupy pro posílení linuxových systémů. Pokud máte nějaké tipy a triky k zabezpečení linuxového serveru, nezapomeňte zanechat komentář v poli níže.

Ubuntu