Zabezpečte ISPConfig 3 a služby pomocí certifikátu GoDaddy Signed na CentOS

Pojďme nastavit podepsaný certifikát od GoDaddy pro ovládací panel ISPConfig, Pure-FTPD, Postfix, Dovecot, phpMyAdmin a Squirrelmail. Nezapomeňte nahradit pluto.example.com svým vlastním FQDN v celé této sekci! ISPConfig se automaticky vytvoří klíč SSL, CSR a certifikát s vlastním podpisem v adresáři /usr/local/ispconfig/interface/ssl/, když jsme odpověděli y na Chcete bezpečné (SSL) připojení k webovému rozhraní ISPConfig (y, n) [y]:.Pokud jsme na tuto otázku odpověděli ne, mohli bychom je přesto vytvořit provedením následujících kroků:

- Změňte adresář na /usr/local/ispconfig/interface/ssl/

- Vytvořte klíč a žádost o podpis certifikátu

- Vytvořte certifikát s vlastním podpisem

- Změňte oprávnění ke čtení/zápisu/spouštění u souborů certifikátu

- Změnit vlastnictví souborů certifikátu

Do okna terminálu SSH zadejte následující řádky:

cd /usr/local/ispconfig/interface/ssl/

openssl req -new -newkey rsa:4096 -days 3650 -nodes -keyout ispserver.key -out ispserver.csr

openssl x509 -req -days 3650 -in ispserver.csr -signkey ispserver.key -out ispserver.crt

chmod 750 ispserver.*

chown ispconfig:ispconfig ispserver.*

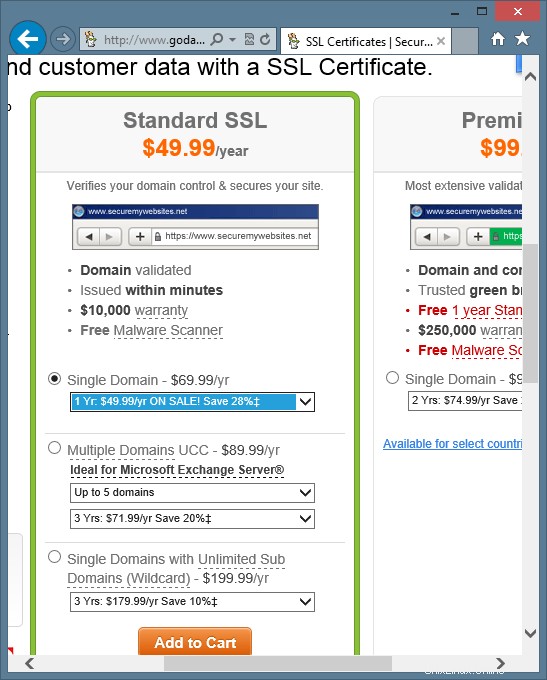

Nejprve se musíme přihlásit ke svému účtu GoDaddy a zakoupit certifikát SSL. Zakoupil jsem si standardní certifikát jedné domény SSL na dva roky. Tento certifikát se vztahuje na pluto.example.com a www.pluto.example.com.Pokud nemáte účet GoDaddy, vytvořte si jej a poté si zakupte nový standardní certifikát jedné domény SSL, jak je znázorněno na následujícím obrázku:

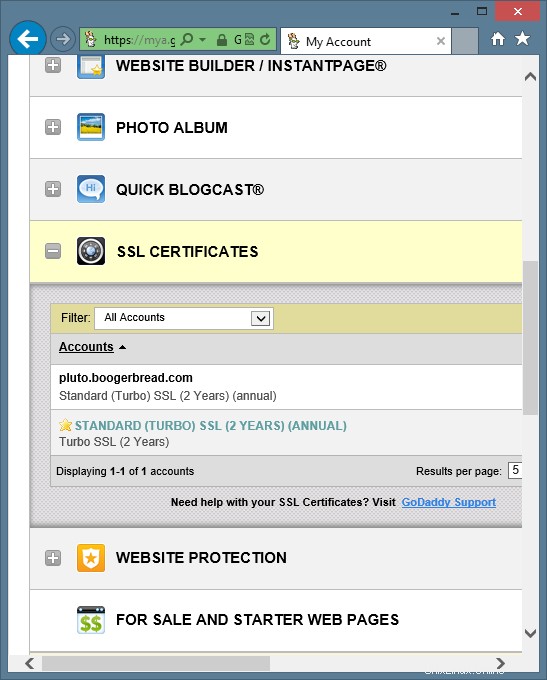

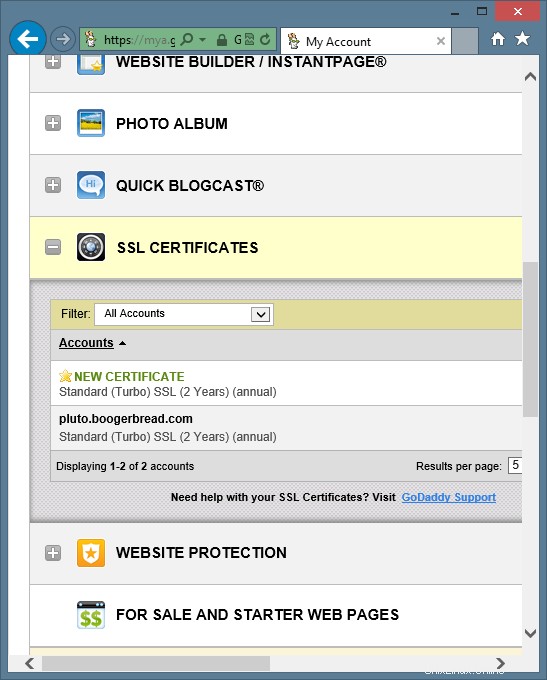

Kredit za váš nový certifikát SSL se na vašem účtu GoDaddy obvykle nezobrazí hned. Po asi 5 minutách se kredit certifikátu SSL objevil na mém účtu s jiným certifikátem SSL, který jsem si dříve zakoupil a nastavil. Říká se Standardní (Turbo) SSL (2 roky) (roční) a vypadá následovně:

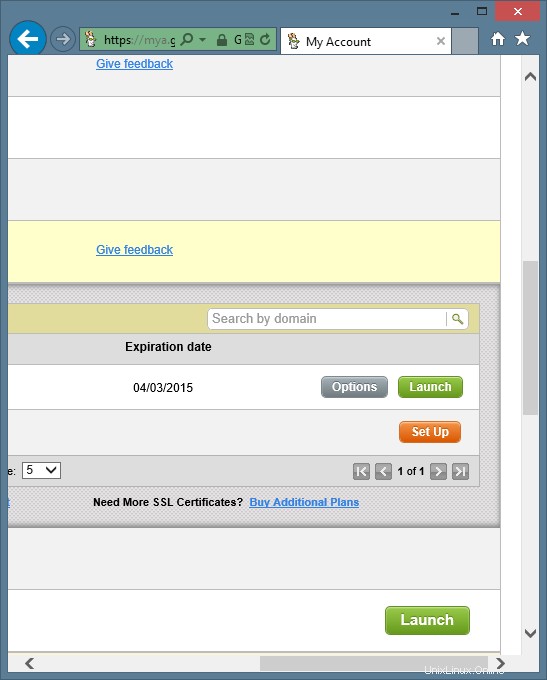

GoDaddy vás nutí nejprve aktivovat kredit pro nový certifikát, než jej můžete začít konfigurovat. Chcete-li certifikát aktivovat, klikněte na tlačítko Nastavit vedle kreditu SSL, jak je znázorněno níže:

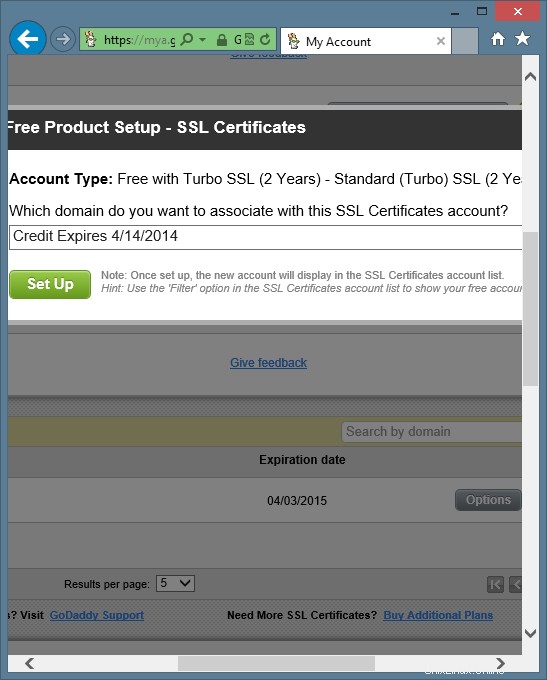

Poté budete vyzváni k výběru kreditu SSL, který aktivujete. Bude to vypadat následovně:

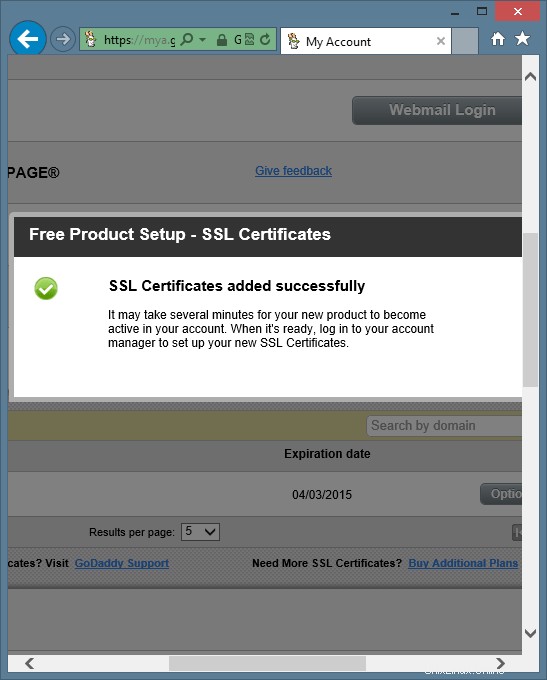

Na této stránce je v softwaru GoDaddy mnoho chyb. Přesto se nelekejte. Všechno bude fungovat! Bude tam napsáno:„Nastavení produktu zdarma“ a „Typ účtu:Zdarma s Turbo SSL.“ To se vám může zdát velmi zvláštní, protože jsme právě zaplatili za certifikát SSL. Také se vás zeptá:„Jaká doména chcete se přidružit k tomuto účtu certifikátů SSL?"V poli výběru však nejsou uvedeny žádné domény. Neaktivované kredity SSL jsou v poli uvedeny podle data vypršení platnosti. Pokud máte mnoho neaktivovaných certifikátů SSL, proveďte Ujistěte se, že jste vybrali ten správný. Datum uvedené na mém neaktivovaném kreditu je nesprávné! Jakmile vyberete správný kredit, klikněte na tlačítko Nastavit. Měla by se zobrazit zpráva, že aktivace proběhla úspěšně, jako je tato:

Váš kredit SSL je nyní aktivován a připraven k zahájení konfigurace. Ve vašem účtu GoDaddy bude uveden jako „NOVÝ CERTIFIKÁT“, jako je tento:

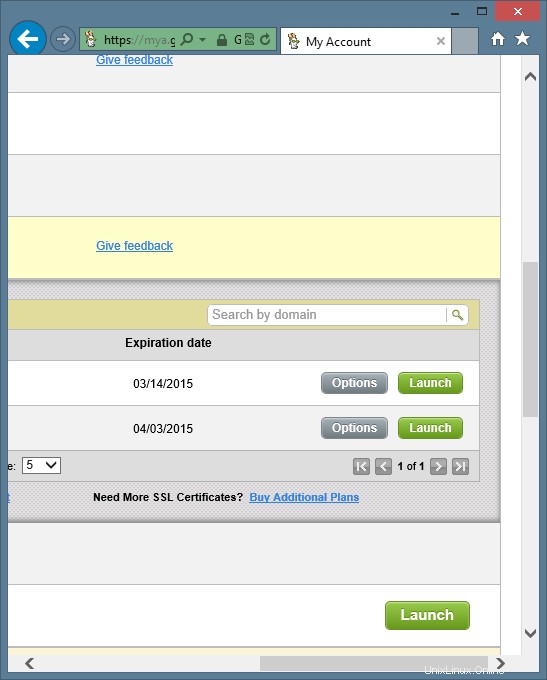

Všimněte si, že datum vypršení platnosti certifikátu se změnilo, ale stále je nesprávné. Nemějte obavy. Na konci bude opraveno. Klikněte na tlačítko Spustit vedle certifikátu SSL ve vašem účtu GoDaddy, jak je znázorněno v následujícím:

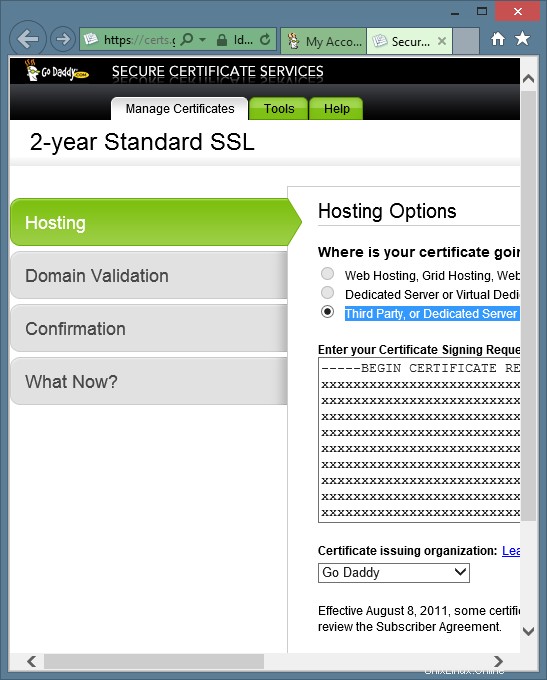

Budete požádáni o některé informace pro nastavení možností hostování vašeho certifikátu SSL. Ujistěte se, že je vybrána možnost „Třetí strana nebo Dedikovaný server nebo Virtuální dedikovaný server, bez jednoduchého ovládacího panelu“. Poté zkopírujte a vložte svůj CSR do okna , včetně řádků -----ZAČÁTEK ŽÁDOST O CERTIFIKÁT----- a -----KONEC ŽÁDOST O CERTIFIKÁT-----. Chcete-li zkopírovat CSR, zadejte do okna terminálu SSH následující řádek:

cat /usr/local/ispconfig/interface/ssl/ispserver.csr

Ujistěte se, že jste vložili celý obsah CSR do pole GoDaddy CSR. Na snímku obrazovky jsem nahradil svůj skutečný text CSR písmeny x. Mělo by to vypadat podobně jako následující:

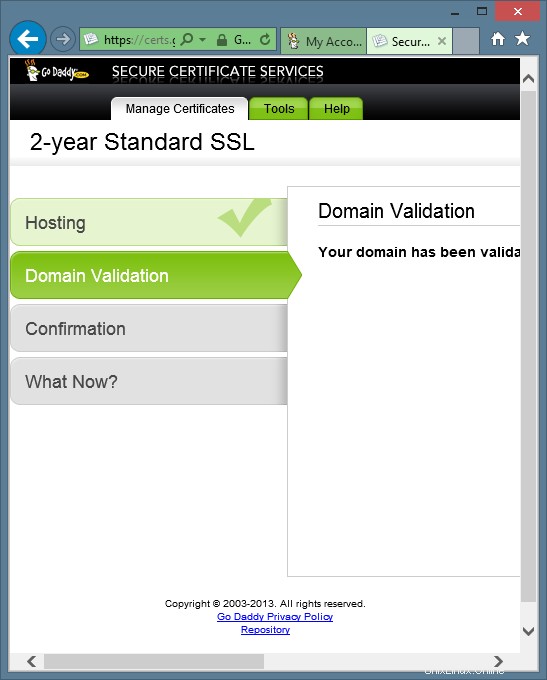

Klikněte na tlačítko Další. Zobrazí se zpráva:„Vaše doména byla ověřena. Pokračujte prosím krokem potvrzení.“ Bude vypadat takto:

Zabezpečte ISPConfig 3 a služby pomocí certifikátu GoDaddy Signed na CentOS – strana 2

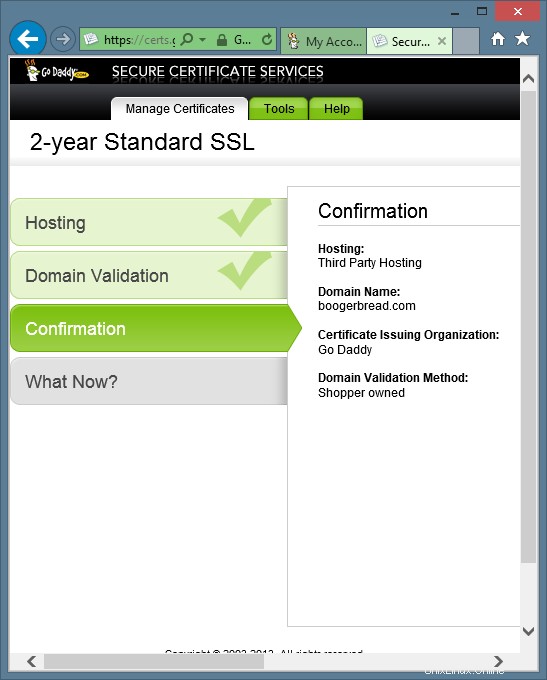

Klikněte na tlačítko Další. Nyní se zobrazí obrazovka s potvrzením, jako je tato:

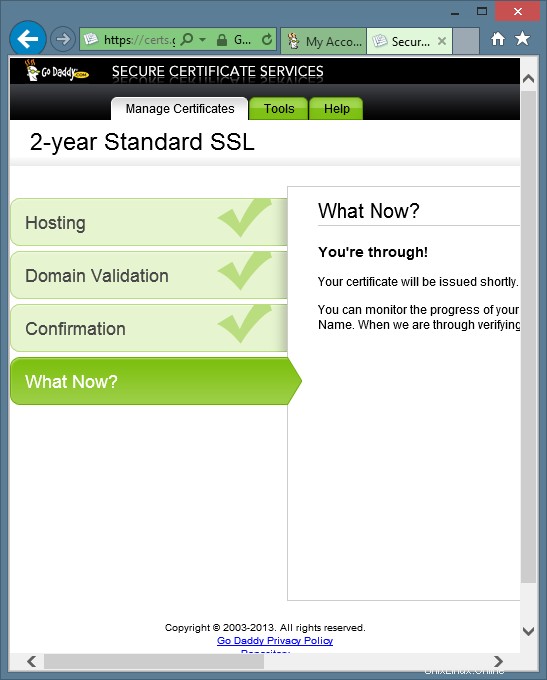

Klikněte na tlačítko Další. Nyní se zobrazí okno Co teď? na následující obrazovce:

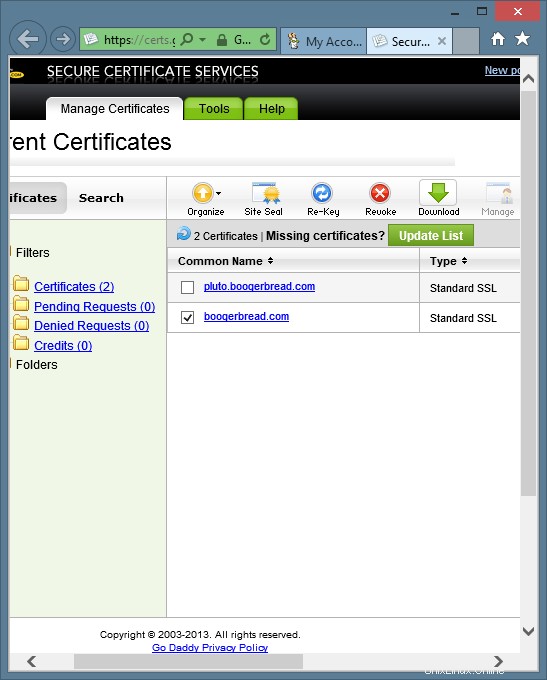

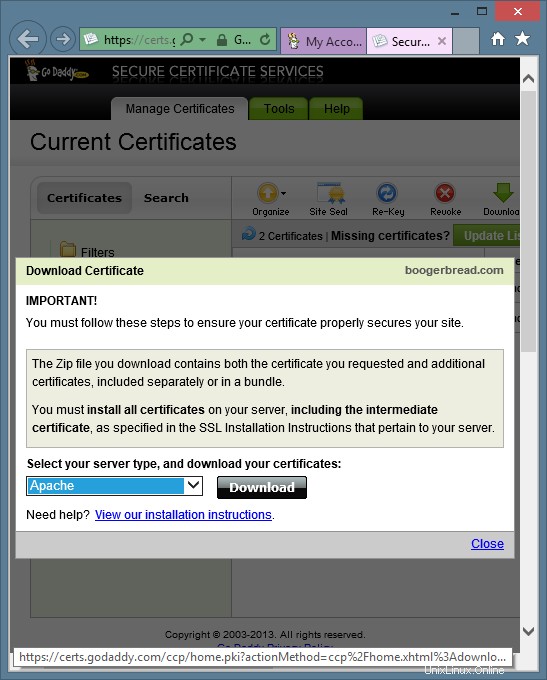

Klikněte na tlačítko Dokončeno. Nyní se nacházíte na ovládacím panelu GoDaddy SSL. Váš certifikát se může objevit okamžitě nebo ne. Počkejte několik minut a poté klikněte na odkaz Certifikáty v levém navigačním panelu. Když se váš certifikát zobrazí v seznamu, pro váš certifikát se nyní zobrazuje správné datum. Nyní vyberte certifikát a klikněte na tlačítko Stáhnout v horní části seznamu, jak je znázorněno níže:

Nyní vyberte z nabídky Apache a klikněte na tlačítko Stáhnout, jak je znázorněno v následujícím:

Uložte zazipovaný archiv do svého počítače.Nyní rozbalte zazipovaný archiv na svém počítači. 2 soubory extrahované z archivu zip lze zobrazit a zkopírovat pomocí textového editoru, jako je Poznámkový blok ve Windows.

Pokud jste zakoupili jiný typ certifikátu, než je standardní certifikát jedné domény SSL, možná budete muset vybrat jiný řetězový soubor, než je soubor gd_bundle.crt použitý v této kapitole. Úložiště certifikátů GoDaddy se nachází na https://certs.godaddy.com /anonymní/úložiště.pki.

Nyní vytvořte soubory pro naše nové certifikáty provedením následujících kroků:

- Změňte adresář na /usr/local/ispconfig/interface/ssl/

- Zkopírujte žádost o podpis certifikátu

- Zkopírujte klíč

- Zkopírujte certifikát

- Zkopírujte certifikát

- Vymažte obsah certifikátu

- Změňte oprávnění ke čtení/zápisu/spouštění u souborů certifikátu

- Změnit vlastnictví souborů certifikátu

- Stáhněte si certifikát GoDaddy

- Změňte oprávnění ke čtení/zápisu/spouštění u certifikátu GoDaddy

- Změňte vlastnictví certifikátu GoDaddy

Nezapomeňte v následujících příkladech nahradit svůj vlastní název hostitele. Do okna terminálu SSH zadejte následující řádky:

cd /usr/local/ispconfig/interface/ssl/

cp ispserver.csr pluto.example.com.csr

cp ispserver.key pluto.example.com.key

cp ispserver.crt openssl.pluto.example.com.crt

cp ispserver.crt pluto.example.com.crt

cat /dev/null> pluto.example.com.crt

chmod 750 *příklad. com*

chown ispconfig:ispconfig *example.com*

wget -O gd_bundle.crt "https://certs.godaddy.com/anonymous/repository.pki?streamfilename=gd_bundle.crt&actionMethod=anonymous% 2Frepository.xhtml%3Arepository.streamFile%28%27%27%29"

chmod 750 gd_bundle.crt

chown ispconfig:ispconfig gd_bundle.crt

Nyní umístěte certifikát podepsaný GoDaddy na server úpravou souboru pluto.example.com.crt. Do okna terminálu SSH zadejte následující řádek:

vi pluto.example.com.crt

Pomocí textového editoru zkopírujte celý obsah svého nového podepsaného certifikátu GoDaddy, který jste právě stáhli z GoDaddy a extrahovali z archivu zip. Vložte obsah do souboru pluto.example.com.crt v okně terminálu SSH.

Nyní vytvořte soubor řetězce pem používaný některými službami provedením následujících kroků:

- Zkopírujte obsah klíče, certifikátu a souborů GoDaddy do souboru pem

- Změňte oprávnění ke čtení/zápisu/spouštění u souboru pem

Do okna terminálu SSH zadejte následující řádky:

cat pluto.example.com.{key,crt} gd_bundle.crt> pluto.example.com.pem

chmod 600 pluto.example.com.pem

Nyní byste měli mít kompletní sadu certifikátů, které můžete použít. Podívejme se a ujistěte se, že jsou všechny certifikáty v pořádku. Do okna terminálu SSH zadejte následující řádek:

ls -la

Výstup by měl vypadat takto:

[example@unixlinux.online ssl]# ls -la

celkem 48

drwxr-x--- 2 ispconfig ispconfig 4096 22. května 22:50 .

drwxr-x--- 7 ispconfig ispconfig 4096 May 12 21:20 ..

-rwxr-x--- 1 ispconfig ispconfig 3197 22. května 22:47 gd_bundle.crt

-rwxr-x--- 1 21061isp 2 21061isp 2 :20 ispserver.crt

-rwxr-x--- 1 ispconfig ispconfig 1720 12. května 21:20 ispserver.csr

-rwxr-x--- 1 ispconfig ispconfig 3243 21. květen:20. 12. klíč

-rwxr-x--- 1 ispconfig ispconfig 3311 12. května 21:19 ispserver.key.secure

-rwxr-x--- 1 ispconfig ispconfig 0 22. května 22:47 ampleu. com.crt

-rwxr-x--- 1 ispconfig ispconfig 1720 22. května 22:47 pluto.example.com.csr

-rwxr-x--- 1 ispconfig ispconfig 3243 květen 22 22 pluto.example.com.key

-rw------- 1 kořen kořen 6440 22. května 22:50 pluto.example.com.pem

-rwxr-x--- 1 ispconfig ispconfig 2061 22. května 22:47 openssl.pluto.example.com.crt

Nyní nakonfigurujeme ovládací panel ISPConfig tak, aby používal podepsaný certifikát. Uvědomte si, že tyto řádky musíte překonfigurovat při každé aktualizaci nebo instalaci ISPConfig! Do okna terminálu SSH zadejte následující řádek:

vim /etc/httpd/conf/sites-available/ispconfig.vhost

Upravte 2 řádky s cestami ke klíči a podepsaným souborům certifikátu. Nyní přidejte řádek SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/gd_bundle.crt do sekce Konfigurace SSL. Mělo by to vypadat takto:

# SSL Configuration SSLEngine On SSLCertificateFile /usr/local/ispconfig/interface/ssl/pluto.example.com.crt SSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/pluto.example.com.key SSLCACertificateFile /usr/local/ispconfig/interface/ssl/gd_bundle.crt

Nyní restartujeme Apache. Do okna terminálu SSH zadejte následující řádek:

/etc/init.d/httpd restart

Nyní nakonfigurujeme Postfix tak, aby používal podepsaný certifikát provedením následujících kroků:

- Nastavte cestu k souboru podepsaného certifikátu v postfixu pomocí příkazu postconf

- Nastavte cestu k souboru klíče v postfixu pomocí příkazu postconf

- Nastavte cestu k souboru gd_bundle v postfixu pomocí příkazu postconf

- Restartujte postfix

Uvědomte si, že tyto řádky musíte překonfigurovat při každé aktualizaci nebo instalaci ISPConfig! Do okna terminálu SSH zadejte následující řádky:

postconf -e 'smtpd_tls_cert_file =/usr/local/ispconfig/interface/ssl/pluto.example.com.crt'

postconf -e 'smtpd_tls_key_file =/usr/local/ispconfig/interface/ssl/plu. com.key'

postconf -e 'smtpd_tls_CAfile =/usr/local/ispconfig/interface/ssl/gd_bundle.crt'

/etc/init.d/postfix restart

Nyní nakonfigurujeme Dovecot tak, aby používal podepsaný certifikát. Uvědomte si, že tyto řádky musíte překonfigurovat při každé aktualizaci nebo instalaci ISPConfig! Do okna terminálu SSH zadejte následující řádek:

vim /etc/dovecot/dovecot.conf

Sekce SSL bude vypadat následovně:

ssl_cert = </usr/local/ispconfig/interface/ssl/pluto.example.com.crt ssl_key = </usr/local/ispconfig/interface/ssl/pluto.example.com.key ssl_ca = </usr/local/ispconfig/interface/ssl/gd_bundle.crt

Poté restartujte Dovecot. Do okna terminálu SSH zadejte následující řádek:

/etc/init.d/dovecot restart

Nyní nakonfigurujme phpMyAdmin a Squirrelmail tak, aby používaly podepsaný certifikát. Je důležité vědět, že když má klient nainstalovaný vlastní certifikát SSL prostřednictvím ISPConfig, použije se jeho vlastní certifikát, když přistupuje k phpMyAdmin a Squirrelmail prostřednictvím své vlastní domény. klient nemá certifikát, bude použit certifikát, který se chystáme nakonfigurovat. Do okna terminálu SSH zadejte následující řádek:

vim /etc/httpd/conf.d/ssl.conf

Následující 3 řádky je třeba upravit, aby vypadaly takto:

SSLCertificateFile /usr/local/ispconfig/interface/ssl/pluto.example.com.crt SSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/pluto.example.com.key SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/gd_bundle.crt

Nyní restartujeme Apache. Do okna terminálu SSH zadejte následující řádek:

/etc/init.d/httpd restart

Nyní nakonfigurujeme Pure-FTPD pro použití podepsaného certifikátu provedením následujících kroků:

- Změňte adresář na /etc/pki/pure-ftpd

- Přejmenujte soubor pem

- Vytvořte symbolický odkaz na podepsaný soubor pem

- Restartujte pure-ftpd

Do okna terminálu SSH zadejte následující řádky:

cd /etc/pki/pure-ftpd

mv pure-ftpd.pem openssl.pure-ftpd.pem

ln -s /usr/local/ispconfig/interface/ssl/pluto.example.com. pem pure-ftpd.pem

/etc/init.d/pure-ftpd restart

Nyní používáme certifikát podepsaný GoDaddy pro ISPConfig a naše služby. Vzhledem k tomu, že máme dvě sady certifikátů, můžeme snadno přepínat tam a zpět mezi používáním certifikátu s vlastním podpisem nebo certifikátem podepsaným GoDaddy. Můžeme také vytvořit zcela novou sadu souborů pro náš vlastnoručně podepsaný certifikát, aniž by to ovlivnilo naše soubory certifikátů podepsané GoDaddy.