Secure Shell nebo SSH je protokol pro bezpečné přihlášení a přenos souborů mezi počítači po síti. Veškerý provoz SSH je šifrován, takže nikdo, kdo v síti naslouchá, nemůže zachytit hesla, což je obrovské zlepšení oproti nezabezpečeným protokolům telnet a FTP. SSH lze svým způsobem považovat za bezpečnou náhradu těchto protokolů, i když ve skutečnosti jej lze použít pro mnohem více.

Server SSH je proces démona, který běží na systému Unix a čeká na připojení. Klient SSH je program spouštěný uživatelem (nebo ze skriptu), který se připojuje k serveru za účelem zahájení relace vzdáleného přihlášení nebo přenosu některých souborů. Klient i server se navzájem ověřují, takže si každý může být jistý svou identitou. Autentizace klienta se provádí buď uživatelským jménem a heslem nebo uživatelským jménem a soukromým klíčem, zatímco autentizace serveru vždy používá klíč.

K dispozici je mnoho různých klientů a serverů SSH, ale dva nejběžnější balíčky klient/server na systémech Unix jsou volně dostupný open-source OpenSSH a původní komerční SSH. Kromě toho existují dvě různé verze protokolu, které nejsou kompatibilní, verze 1 a 2. Naštěstí nejnovější verze obou balíčků podporují obě verze.

Adresář /etc/ssh obsahuje všechny konfigurační soubory používané oběma SSH servery, a přestože jsou názvy souborů stejné, jejich formáty se mírně liší. Primární soubor se nazývá sshd_config a skládá se ze série direktiv, jedna na řádek. Jak je obvyklé u konfiguračních souborů unixového serveru, každý nastavuje nějakou možnost, jako je seznam zakázaných uživatelů nebo IP adresa k poslechu. Stejný adresář také obsahuje soubor ssh_config, který nastavuje možnosti, které se vztahují na klientské programy SSH (jako je ssh a scp) spuštěné na vašem systému. Oba soubory jsou přímo editovány modulem Webmin uvedeným v této kapitole.

Obsah

Modul serveru SSH

Tato kapitola se zabývá konfigurací komerčních serverů SSH a OpenSSH a předpokládá, že jako uživatel máte základní znalosti o klientských programech. Modul Webmin, který lze použít k provedení této konfigurace, se jmenuje SSH Server a najdete jej v kategorii Servery. Kliknutím na jeho ikonu se dostanete na hlavní stránku zobrazenou na obrázku níže, za předpokladu, že je nainstalován balíček SSH.

Modul SSH Server

Modul SSH Server Pokud se ve vašem systému zobrazí chybová zpráva jako Konfigurační soubor SSH serveru /etc/ssh/sshd_config nebyl nalezen se místo toho objeví, pravděpodobně ve vašem systému není nainstalován žádný server SSH. Většina moderních linuxových distribucí je dodávána s balíčkem OpenSSH, takže si na svém distribučním CD nebo webu vyhledejte balíčky, jejichž názvy začínají na openssh nebo ssh. Často jich bude několik, například openssh, openssh-client a openssh-server, z nichž všechny by měly být nainstalovány. Možná budete muset nainstalovat také knihovnu OpenSSL, která by měla být k dispozici také ve formě balíčku. Pomocí modulu Software Packages zkontrolujte a nainstalujte vše, co je potřeba.

Pokud pro váš operační systém neexistuje žádný balíček SSH, budete si muset stáhnout, zkompilovat a nainstalovat zdrojový kód OpenSSH nebo komerční SSH. Jak můžete očekávat, OpenSSH lze nalézt na http://www.openssh.org/, zatímco původní SSH lze stáhnout z http://www.ssh.com/. Instalace by měla být snadná na jakýkoli operační systém Unix, za předpokladu, že máte nainstalovaný kompilátor. Jedinou závislostí je knihovna SSL jako OpenSSL, kterou lze stáhnout z http://www.openssl.org/.

Po instalaci byste se měli ujistit, že SSH server bude spuštěn v době bootování. To lze provést pomocí modulu Bootup and Shutdown k vytvoření akce, která při spuštění spustí příkaz sshd. Pokud již existuje akce s názvem sshd nebo ssh-server, vše, co musíte udělat, je ujistit se, že je povolena.

Bez ohledu na to, jak nainstalujete server SSH, měl by klientům umožnit přihlášení a přenos souborů okamžitě pomocí výchozí konfigurace, jakmile je proces serveru spuštěn. Ve skutečnosti je na typickém systému potřeba velmi málo konfigurace, protože výchozí hodnoty jsou vhodné pro průměrný server.

Tyto dvě různé implementace SSH a jejich mnoho verzí mají všechny mírně odlišné formáty konfiguračních souborů, kterým se modul musí přizpůsobit. To znamená, že formuláře a pole, které tvoří jeho uživatelské rozhraní, nejsou vždy stejné v závislosti na verzi a typu serveru, který jste nainstalovali. Pokyny a snímky obrazovky v této kapitole byly napsány s ohledem na OpenSSH verze 2.5, ale budou zmíněny i všechny rozdíly nebo zvláštní funkce, které mají jiné verze SSH.

Na hlavní stránce se však vždy zobrazí šest ikon, pod každou z nich je formulář obsahující pole pro nastavení možností souvisejících s nějakou kategorií, jako je ověřování nebo síť. Nahoře je zobrazena implementace a verze nainstalovaného SSH, takže můžete vidět, které z pokynů v této kapitole platí pro váš systém. V dolní části je tlačítko označené Použít změny který po kliknutí signalizuje serveru SSH, aby znovu přečetl svůj konfigurační soubor. Žádné změny provedené v modulu se neprojeví, dokud nestisknete toto tlačítko.

Ověření

Ověření

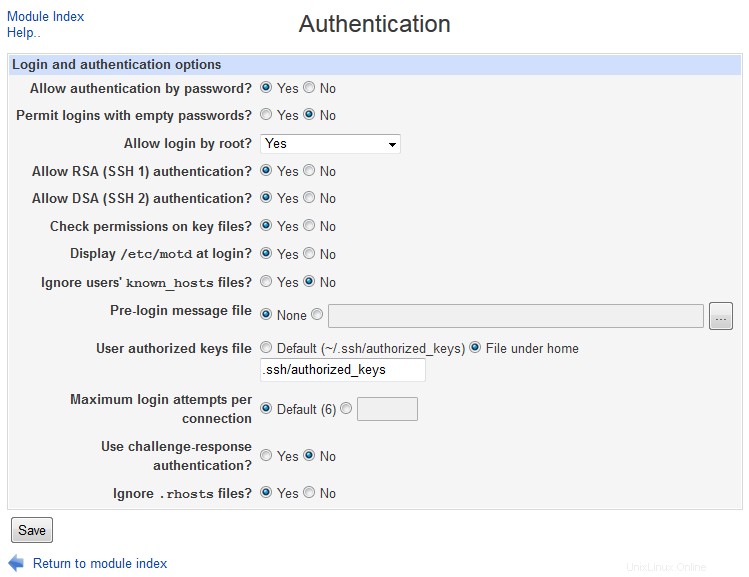

Server SSH – Ověření

Server SSH – Ověření Všechny implementace SSH mají možnosti týkající se způsobu autentizace klientů a zpráv, které se jim zobrazují po přihlášení. Konkrétně můžete povolit nebo zakázat ověření pomocí uživatelského jména a hesla nebo uživatelského jména a certifikátu, zastavit přihlašování uživatele root a kontrolovat, zda jsou soubory .rhosts ve stylu rlogin důvěryhodné. Přesné možnosti se však mezi verzemi SSH docela liší, takže to, co je možné s OpenSSH, nemusí být, pokud používáte komerční server SSH.

Chcete-li upravit nastavení ověřování, postupujte takto:

- Klikněte na Authentication ikonou na hlavní stránce modulu zobrazíte formulář, jako je ten na obrázku níže.

- Chcete-li, aby byli uživatelé při přihlášení informováni o nové poště v jejich souborech pošty, vyberte Ano pro Upozornit uživatele na novou poštu? pole. To však funguje pouze v případě, že používáte standardní umístění souborů pošty ve vašem systému, a nikoli v případě, že je doručování prováděno do poštovní schránky nebo Maildir v domovských adresářích uživatelů.

- Chcete-li uživatelům zabránit v přihlašování pomocí hesla, změňte možnost Povolit ověřování heslem? pole na Ne . To znamená, že bude akceptován pouze autentizovaný certifikát, což není příliš užitečné pro uživatele, kteří se nikdy předtím nepřihlásili a nemohou si tak vytvořit soukromý klíč. Je to užitečné pouze v případě, že váš systém používá domovské adresáře připojené k systému NFS nebo pokud existuje nějaký jiný mechanismus, který uživatelům umožňuje nastavit své veřejné klíče. Toto pole není dostupné, pokud používáte komerční SSH verze # nebo vyšší.

- Chcete-li povolit nebo zakázat přihlášení s prázdným heslem (za předpokladu, že je to pro uživatele skutečně správné), změňte pole *Povolit přihlášení s prázdnými hesly?*. Možná budete chtít toto zablokovat, dokud uživatelé nenastaví svá hesla jiným způsobem.

- I když je root přihlášení přes SSH mnohem bezpečnější než přes telnet (který je nešifrovaný), možná mu budete chtít zabránit. Chcete-li to provést, vyberte Ne z Povolit přihlášení uživatelem root? Jídelní lístek. Můžete také zvolit Pouze s ověřením RSA vynutit přihlášení uživatele root k použití certifikátu pro ověřování nebo Pouze pro příkazy povolit pouze provedení jednoho příkazu namísto umožnění úplného interaktivního přihlášení. Tato poslední možnost je k dispozici pouze v případě, že váš systém používá OpenSSH verze # nebo vyšší.

- Chcete-li uživatelům zabránit v používání certifikátů k ověřování (a tím vynutit uživateli místo toho hesla), vyberte Ne z Povolit ověřování RSA? pole. Možná to budete chtít udělat, abyste přinutili lidi pokaždé zadávat heslo, místo abyste se spoléhali na možná nešifrovaný soukromý klíč, který za ně provede ověření.

- Chcete-li serveru zastavit přísnou kontrolu oprávnění k souborům uživatelů v jejich adresáři ~/ssh, vyberte Ne v části Zkontrolovat oprávnění u klíčových souborů? pole. I když je otočení těchto kontrol z bezpečnostního hlediska špatný nápad, mohou být nepříjemné pro uživatele, kteří mají nastavená nesprávná oprávnění a nemohou přijít na to, proč nemohou být ověřeni certifikátem.

- Chcete-li, aby server uživatelům po přihlášení zobrazil obsah souboru zpráv dne, vyberte Ano protože Zobrazit /etc/motd při přihlášení? pole. Tento soubor obvykle obsahuje informace o vašem systému nebo upozornění pro uživatele.

- Pokud chcete, aby byla klientům zaslána zpráva před jejich přihlášením, vyberte druhou možnost v pole Soubor zpráv před přihlášením a do sousedního textového pole zadejte úplnou cestu k souboru obsahujícímu text, který chcete odeslat. Ten často obsahuje varování o neoprávněném použití systému. Toto pole je dostupné pouze v případě, že používáte OpenSSH 2.3 nebo komerční SSH verze 2 nebo vyšší.

- Zbývající možnosti na stránce se týkají ověřování ve stylu rlogin pomocí souborů .rhosts a /etc/hosts.equiv. Protože důvěřují hostiteli klienta, že již autentizoval připojujícího se uživatele, jsou spíše nejistí, protože zdrojovou IP adresu lze snadno zfalšovat. Z tohoto důvodu nedoporučuji zapínat tento druh autentizace.

- Chcete-li uložit a aktivovat svá nová nastavení ověřování, klikněte na tlačítko Uložit tlačítko v dolní části formuláře následované Použít změny na hlavní stránce.

Řízení přístupu

Řízení přístupu

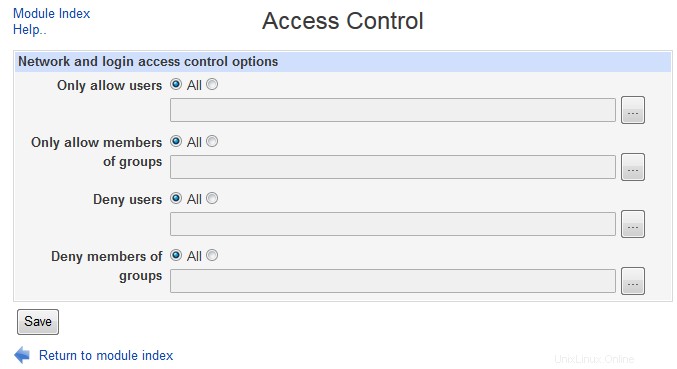

SSH Server – Řízení přístupu

SSH Server – Řízení přístupu Ve výchozím nastavení bude mít každý uživatel Unixu povoleno vzdáleně se přihlásit k serveru SSH ve vašem systému nebo jej použít k nahrávání a stahování souborů. Na systému poštovního serveru nebo systému, který hostí webové stránky, to však nemusí být vhodné – možná budete chtít povolit většině uživatelů, aby se místo toho přihlašovali pouze k vašim serverům POP3, FTP nebo Usermin. Ačkoli je možné toho dosáhnout poskytnutím shellu jako /bin/false, mohlo by to způsobit další problémy s uživatelskými úlohami Cron nebo At.

Naštěstí lze server SSH nakonfigurovat tak, aby omezoval, kdo se může přihlásit. Postupujte podle těchto kroků:

- Na hlavní stránce modulu klikněte na Řízení přístupu ikonu pro vyvolání formuláře se seznamem povolených a zakázaných uživatelů.

- Chcete-li zablokovat všechny kromě několika uživatelů, zadejte seznam uživatelských jmen oddělených mezerami do pole Povolit pouze uživatele pole. * a ? lze použít zástupné znaky, takže můžete zadat foo* povolit každému uživateli, jehož jméno začíná foo . Podobně, chcete-li zakázat přístup SSH všem kromě členů některých skupin, vyplňte Povolit pouze členy skupin pole. Uživatelé, kteří jsou sekundárními členy jakékoli odpovídající skupiny, budou také povoleni. Pokud jsou vyplněna obě pole, budou povoleni uživatelé uvedení v kterémkoli z nich.

- Případně můžete zablokovat pouze několik konkrétních uživatelů nebo skupin pomocí Odmítnout uživatele a Odmítnout členy skupin pole. Opět lze použít zástupné znaky, a pokud jsou vyplněna obě pole, uživatelé z obou budou zamítnuti.

- Pokud používáte komerční SSH, pole Povolit pouze klientské hostitele a Odmítnout klientské hostitele se objeví i ve formuláři. První, pokud je vyplněno, říká serveru SSH, aby odmítl všechna připojení kromě těch ze zadaných IP adres nebo názvů hostitelů, zatímco druhý říká, že má odmítnout pouze hostitele a adresy uvedené v sousedním poli. Obě pole přijímají * a ? zástupné znaky. Pokud má váš systém nainstalované OpenSSH, můžete místo toho použít konfigurační soubory TCP-wrappers /etc/hosts.allow a /etc/hosts.deny k blokování nedůvěryhodných klientů. Bohužel zatím neexistuje standardní modul Webmin pro úpravu těchto souborů.

- Klikněte na tlačítko Uložit tlačítko ve spodní části stránky pro aktualizaci konfiguračního souboru serveru SSH a návrat na hlavní stránku.

- Klepněte na Použít změny tlačítko pro aktivaci nových omezení.

Síť

Síť

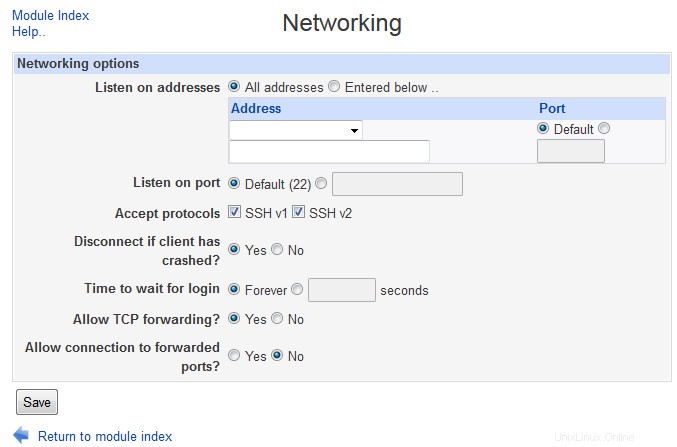

Server SSH – Síť

Server SSH – Síť Server SSH má několik možností, které vám umožní nakonfigurovat IP adresu, na které naslouchá, port, který používá, a různá nastavení související s protokolem. Chcete-li je upravit, postupujte takto :

- Klikněte na Networking ikonou na hlavní stránce modulu zobrazíte formulář zobrazený na snímku obrazovky níže.

- Ve výchozím nastavení bude server přijímat připojení vytvořená na kteroukoli z adres IP vašeho systému. Chcete-li to změnit (možná proto, že chcete, aby byl přístupný pouze z interní sítě LAN), vyberte druhý přepínač v části Poslouchat na adrese a do textového pole zadejte IP adresu. Pokud používáte OpenSSH verze 3 nebo vyšší, toto pole bude místo toho obsahovat tabulku, do které můžete zadat více adres a portů. Nad ním jsou dva přepínače – Všechny adresy který, pokud je vybrán, říká serveru, aby akceptoval připojení k výchozímu portu na libovolné IP adrese, a zadáno níže což znamená, že by měly být použity adresy a porty v tabulce. Jak je u tabulek ve Webminu obvyklé, i tato bude mít dole vždy jeden prázdný řádek pro přidání nové adresy a portu. Pokud ještě žádná nebyla definována, bude obsahovat pouze toto. Význam polí ve dvou sloupcích tabulky je:*Adresa *Do tohoto pole musíte zadat jednu IP adresu nebo název hostitele, na kterém bude server uveden. Port *Pokud *Výchozí je vybrán v tomto sloupci, použije se standardní port nastavený v kroku 3. Alternativně, pokud je vybrána druhá možnost, bude SSH server naslouchat na portu zadaném do textového pole ve sloupci.

- Chcete-li změnit port, na kterém server SSH naslouchá připojení, upravte Poslouchat na portu pole. Pokud jej změníte, klienti budou muset při připojování zadat nový port. Pokud váš systém používá OpenSSH 3 nebo vyšší, toto pole nastavuje pouze výchozí port, který lze přepsat v Poslouchat na adrese stůl.

- V části Přijmout protokoly zaškrtněte políčka u verzí protokolu SSH, které by měl váš server akceptovat. Obecně je rozumné povolit obojí, aby se starší nebo novější klienti mohli bez problémů připojit. Toto pole se však zobrazí pouze v případě, že používáte OpenSSH - komerční SSH přijímá pouze verzi 1 nebo

- v závislosti na verzi SSH, kterou jste nainstalovali.

- Pokud používáte komerční SSH, Časový limit nečinnosti pole lze použít k odpojení klientů, kteří po určitou dobu neodesílali ani nepřijímali žádná data. Vyberte druhý přepínač, do textového pole zadejte časové období a z nabídky vyberte jednotky pro toto období. Pokud je Výchozí je vybrán, klienti nebudou nikdy odříznuti bez ohledu na to, jak dlouho budou nečinní. Na zaneprázdněném systému může být tato funkce užitečná pro zastavení lidí, kteří nechávají nečinné relace SSH otevřené několik dní v kuse, z nichž každá má přidružený proces sshd a shell, který spotřebovává paměť.

- Chcete-li, aby server SSH odpojil klienty, kteří byli vypnuti nebo havarovali bez řádného odhlášení, vyberte Ano v Odpojit, pokud došlo k selhání klienta? pole. Server bude pravidelně odesílat zprávy klientovi, aby se ujistil, že je stále skutečně spuštěn, a uzavře připojení, pokud nepřijde žádná odpověď. Jediný případ, kdy byste chtěli vybrat Ne pokud tento zvláštní provoz způsobuje problémy ve vaší síti, jako je automatická aktivace ISDN nebo telefonického připojení, když to není skutečně nutné.

- Chcete-li nakonfigurovat dobu, po kterou bude server čekat na ověření klienta poté, co se připojí, změňte Čas čekání na přihlášení pole. Pokud Navždy Pokud je zvoleno, server nikdy neodpojí klienta bez ohledu na to, jak dlouho to trvá, což by mohlo útočníkovi umožnit přetížit váš systém vytvářením mnoha připojení SSH, která nic nedělají.

- Jednou ze zajímavějších funkcí protokolu SSH je jeho podpora přesměrování portů, která klientům umožňuje přistupovat k portům v síti serveru, ke kterým by běžně nemohli. I když je to pro uživatele velmi užitečné, můžete to považovat za bezpečnostní riziko, protože umožňuje každému, kdo umí vytvořit SSH, účinně obejít omezení IP adres na interních serverech. Chcete-li tuto funkci vypnout, změňte Povolit předávání TCP? pole na Ne . Toto pole se zobrazí pouze v případě, že používáte komerční SSH verze 2 nebo vyšší nebo OpenSSH.

- Související pole je Povolit připojení k přesměrovaným portům? který určuje, zda se hostitelé kromě samotného serveru mohou připojit k portům předávaným zpět klientovi. Možná to budete chtít nastavit na Ne chránit klientské uživatele před útočníky, kteří zneužívají možná nezabezpečená předávaná připojení zpět do klientské sítě. Zobrazuje se však pouze v případě, že váš systém používá OpenSSH verze 2 nebo vyšší.

- Chcete-li, aby server vyhledával názvy hostitelů pro adresy klientů a poté adresy těchto názvů hostitelů a blokoval ty, které se neshodují, vyberte Ano v poli *Zpětně ověřit IP adresy klienta?*. To je užitečné, pokud máte zavedené řízení přístupu založené na názvu hostitele a chcete odhalit útočníky pomocí zfalšovaných záznamů DNS. Toto pole je viditelné pouze v případě, že používáte OpenSSH verze 2.3 nebo vyšší.

- Chcete-li změny uložit a aktivovat, klikněte na tlačítko Uložit ve spodní části stránky a poté Apply Changes zpět na hlavní stránku modulu. Budou platit pro všechna nová připojení klientů.

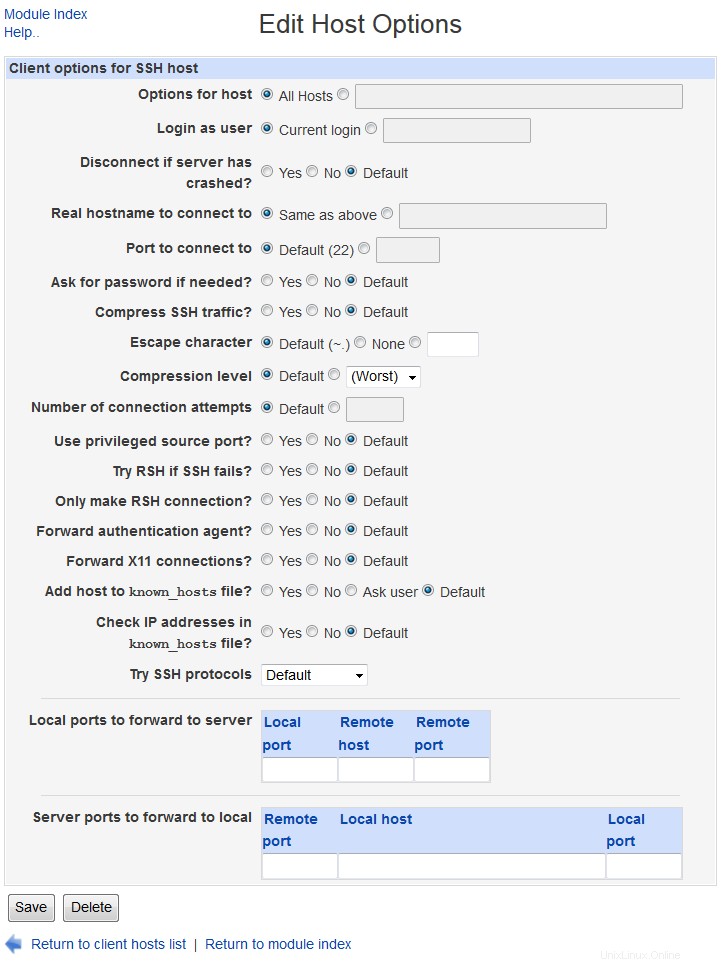

Možnosti klientského hostitele

Možnosti klientského hostitele

I když je tento modul primárně určen pro konfiguraci serveru SSH, umožňuje vám také nastavit možnosti, které se vztahují na všechna připojení klientů vytvořená z vašeho systému pomocí příkazů ssh a scp. Možnosti lze nastavit pro připojení ke všem hostitelům nebo pouze ke konkrétnímu. Můžete nastavit port, ke kterému se chcete připojit, použitý protokol a místní a vzdálené porty pro předávání.

Nastavení provedená v tomto modulu platí pro všechny uživatele ve vašem systému, ale mohou být přepsána jednotlivými uživateli, kteří upravují své soubory ~/.ssh/config. To lze provést ručně nebo pomocí Userminu, který má modul SSH Client s identickým rozhraním, jako je zde zdokumentované pro úpravu globálních nastavení klienta. Mnoho z nastavení nemá smysl nastavovat pro všechny uživatele, i když je to možné pomocí Webminu. Z tohoto důvodu pokyny v této části pokrývají pouze pole, která jsou užitečná na globální úrovni.

Možnosti klientského hostitele

Možnosti klientského hostitele Chcete-li definovat nastavení pro připojení ke konkrétnímu hostiteli, postupujte takto:

- Na hlavní stránce modulu klikněte na Možnosti klientského hostitele ikona. Zobrazí se stránka obsahující jednu ikonu pro každého z hostitelů, pro které byly možnosti nastaveny. Pokud jste tuto stránku dříve nepoužívali, pouze speciální Všichni hostitelé zobrazí se ikona, na kterou lze kliknout a upravit možnosti připojení k libovolnému hostiteli.

- Klikněte na Přidat možnosti pro hostitele klienta odkaz ve spodní části stránky a vyvoláte formulář pro zadání hostitele a možností, které se na něj vztahují. Všechna pole v tomto formuláři mají Výchozí Pokud je vybrána, znamená to, že by se místo toho mělo použít nastavení pro všechny hostitele. To vám umožní definovat možnosti globálně a poté je přepsat na základě jednotlivých hostitelů.

- V Možnosti hostitele zadejte název hostitele (jak je použit v příkazovém řádku ssh), na který se budou volby vztahovat. Lze použít zástupné znaky, takže můžete zadat *.webmin.com aby odpovídal libovolnému hostiteli na webmin.com například doména. Pamatujte, že název se musí shodovat s názvem použitým uživateli v příkazu ssh nebo scp, takže pokud zadáte foo a uživatel spustí ssh foo.example.com, možnosti se nepoužijí, i když by se obě jména přeložila na stejnou IP adresu. Z tohoto důvodu můžete chtít zadat název hostitele jako foo* chytit obě možnosti.

- Chcete-li, aby se klienti SSH připojovali k jinému názvu hostitele, vyplňte Skutečný název hostitele, ke kterému se chcete připojit pole. To by mohlo být užitečné v kombinaci s Portem pro připojení pole pro tajné přesměrování uživatelských připojení k nějakému hostiteli na port na jiné adrese, což je ve skutečnosti tunel nějakého druhu ke skutečnému cíli.

- Chcete-li přinutit klienty, aby ve výchozím nastavení používali jiný port, vyplňte Port pro připojení pole. To je užitečné, pokud server SSH na některém hostiteli běží na jiném portu, než je obvyklých 22, a chcete se vyhnout nutnosti explicitně specifikovat port v každém příkazu ssh a scp.

- Klient SSH obvykle zachází se znakem ~ (tilda) jako se znakem escape, který označuje, že další znak zadaný uživatelem je ve skutečnosti příkaz pro samotný program ssh. Například ~. ukončí připojení a ~^Z pozastaví program. Únikový znak pole lze použít k použití něčeho jiného výběrem třetího přepínače a zadáním jediného znaku do sousedního textového pole. Nebo můžete podporu úniků úplně vypnout výběrem Žádné . Tato druhá možnost je užitečná, pokud používáte příkaz ssh k přenosu binárních dat, která mohou obsahovat vlnovku.

- Ve výchozím nastavení budou klient a server SSH komprimovat a dekomprimovat data, která si mezi sebou posílají, což může urychlit velké přenosy textu nebo jiných komprimovatelných dat. Někdy to však může skutečně zpomalit nebo být zbytečnou ztrátou času CPU, například pokud používáte scp ke kopírování mnoha souborů GIF nebo se vždy připojujete k hostiteli přes rychlou síť. Chcete-li kompresi vypnout, změňte Komprimovat provoz SSH? pole na Ne . Pokud je povolena komprese, Úroveň komprese menu ovládá kompromis mezi využitím CPU a množstvím použité šířky pásma. Pokud zvolíte *1*, provede se velmi malá komprese, zatímco pokud zvolíte *9*, bude vynaloženo mnohem více času CPU na snížení skutečného množství přenesených dat. Tato pole a pole v následujících dvou krocích nejsou dostupná, pokud váš systém používá komerční SSH verze 3 nebo vyšší.

- Ve výchozím nastavení budou klienti SSH při připojování používat privilegovaný zdrojový port 22, což serveru indikuje, že se jedná o důvěryhodný program, a lze se tedy spolehnout, že poskytne správné informace o uživateli, který jej spouští. To je nezbytné pro fungování autentizace ve stylu rlogin, ale bohužel mnoho sítí má své brány firewall nakonfigurovány tak, aby blokovaly připojení pomocí zdrojových portů oprávnění, což zcela blokuje SSH. Chcete-li, aby klienti místo toho používali normální port, vyberte Ne pro Použít privilegované zdrojové porty? pole. Pokud nepoužíváte ověřování založené na hostiteli, nezpůsobí to žádnou škodu.

- Chcete-li nastavit verze protokolu SSH, které budou klienti zkoušet při připojení k tomuto serveru, zvolte Vybrané v poli *Vyzkoušet protokoly SSH* a zaškrtněte ty, které chcete vyzkoušet. Výchozí nastavení je vyzkoušet oba.

- Klepněte na Vytvořit tlačítko ve spodní části stránky pro uložení nového nastavení pro hostitele. Od této chvíle je budou používat všechna nová připojení klientů vytvořená z vašeho systému.

Upravit možnosti hostitele

Upravit možnosti hostitele Po vytvoření sady možností hostitele se na stránce Možnosti hostitele klienta zobrazí ikona hostitele. Kliknutím na tuto ikonu vyvoláte její editační formulář, provedete změny ve stejných polích a kliknete na Uložit knoflík. Nebo chcete-li hostitele odebrat a připojení k němu obnovit na výchozí možnosti, stiskněte Odstranit na stejném formuláři. Je také možné změnit výchozí hodnoty, které platí pro všechna připojení, kliknutím na speciální Všichni hostitelé a provedení změn ve formuláři, který se zobrazí. Některá pole samozřejmě v tomto kontextu opravdu nedávají smysl, například *Skutečný název hostitele pro připojení* a Port pro připojení , a proto by se neměl používat.

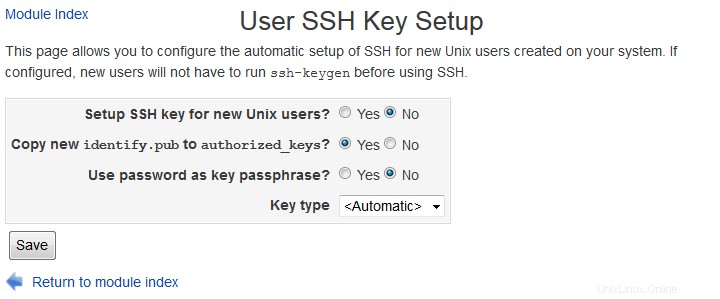

Nastavení uživatelského klíče SSH

Nastavení uživatelského klíče SSH

Nastavení uživatelského klíče SSH

Nastavení uživatelského klíče SSH Předtím, než uživatel Unixu může použít autentizaci pomocí certifikátu k přihlášení k serveru SSH, musí vygenerovat soukromý klíč pomocí příkazu ssh-keygen. Tento modul lze nakonfigurovat tak, aby spolupracoval s modulem Uživatelé a skupiny pro spuštění tohoto příkazu pro všechny nově vytvořené uživatele. Pokud vaše síť používá domovské adresáře připojené k systému NFS, umožní to novým uživatelům přihlásit se k jiným hostitelům, aniž by museli zadávat heslo bez nutnosti dalšího nastavování. Chcete-li nakonfigurovat nastavení SSH pro nové uživatele, postupujte takto:

- Na hlavní stránce modulu klikněte na Nastavení klíče SSH uživatele ikona.

- Zkontrolujte Nastavení klíče SSH pro nové uživatele systému Unix zaškrtávací políčko, takže ssh-keygen bude spuštěn pro nové účty.

- Chcete-li přidat veřejný klíč nového uživatele do seznamu klíčů, které jsou oprávněny používat jeho účet, zaškrtněte políčko *Kopírovat nový identifikátor.pub do autorizovaných_klíčů*. Pokud není vybrán, bude to muset provést ručně, než bude akceptováno ověření pomocí jejich nového certifikátu.

- Chcete-li nastavit přístupovou frázi pro soukromé klíče nových uživatelů, zaškrtněte políčko Použít heslo jako klíčové heslo krabice. Pokud je ponecháno nezaškrtnuté, nebude nastaveno žádné přístupové heslo (což je uživatelsky přívětivější, ale méně bezpečné).

- Klikněte na tlačítko Uložit tlačítko, aby Webmin začal používat vaše nová nastavení.

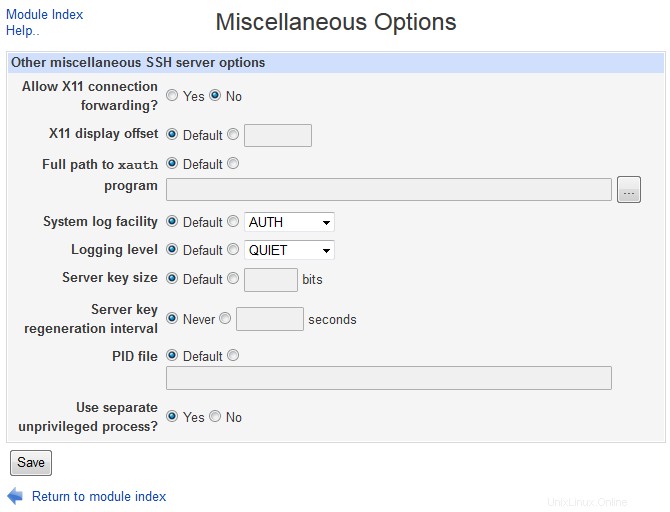

Různé možnosti

Různé možnosti

Server SSH – různé možnosti

Server SSH – různé možnosti Tato stránka obsahuje možnosti, které nezapadají do žádné z ostatních kategorií. Některé z méně zřejmých, ale užitečných možností jsou :

- Povolit přesměrování připojení X11?

- Pokud je nastaveno na Ano, uživatelé, kteří se přihlásí pomocí SSH ze stroje Unix, budou moci spouštět X aplikace na serveru a připojení X bude tunelováno zpět přes připojení SSH na jejich místní displej.

- Zařízení systémového protokolu

- Zařízení syslog, které se používá k protokolování chybových a informačních zpráv ze serveru SSH. To lze použít ve spojení s modulem Systémové protokoly k řízení, do kterého souboru se budou zprávy SSH zapisovat.

- Interval regenerace klíče serveru

- Jak často SSH server znovu vygeneroval klíč používaný pro šifrování připojení. Pokud jste paranoidní ohledně zabezpečení, nastavte toto na nižší číslo.

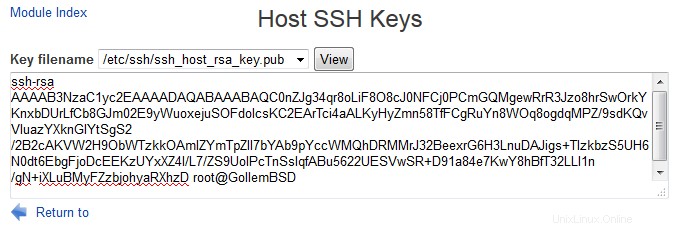

Klíče SSH hostitele

Klíče SSH hostitele

Server SSH – hostitelské klíče SSH

Server SSH – hostitelské klíče SSH viz také

- Nastavení certifikační autority

- Konfigurace SSH