WireGuard je rychlá VPN s otevřeným zdrojovým kódem, která využívá nejmodernější kryptografii. Vpn je zkratka pro Virtual Private Network. Pokud porovnáte Wireguard VPN s jinými řešeními VPN, WireGuard VPN se snadno konfiguruje, má menší rozměry a je rychlejší. Další řešení VPN jsou IPsec a OpenVPN. WireGuard lze nainstalovat na jakýkoli hlavní operační systém, jako je Windows, Linux, macOS a Android.

Když se podíváme do hloubky WireGuard VPN, zjistíme, že se neřídí modelem klient-server, ale sleduje peer-to-peer VPN. během konfigurace můžeme nastavit peer jako klienta nebo serveru. Vytváří síťové rozhraní na každém peer zařízení. To pak funguje jako tunel. Autentizace peer se provádí sdílením nebo ověřováním veřejných klíčů. Napodobuje model SSh.

Přejděme k hlavnímu tématu tohoto článku, kterým je nastavení wireguard VPN na Debianu 11. Bude fungovat jako VPN server.

Krok 1:Instalace WireGuard na Debian 11

Začněme nejprve instalací Wireguard VPN. Lze jej nainstalovat přes úložiště backports. Můžeme jej přidat do našeho systému následujícím příkazem:

$ echo 'deb http://ftp.debian.org/debian buster-backports main' | sudo tee /etc/apt/sources.list.d/buster-backports.list

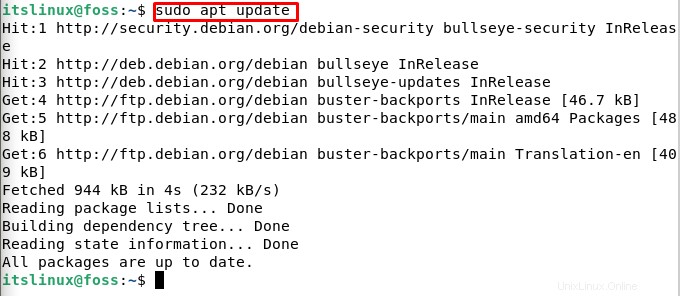

Nyní, když je úložiště povoleno, aktualizujme naši apt-cache. Pro tento účel zadejte následující příkaz:

$ sudo apt update

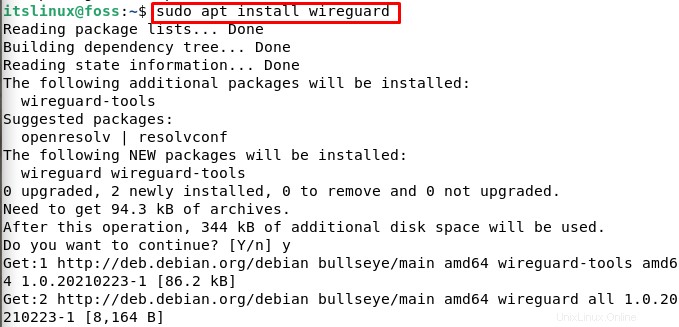

Po aktualizaci musíme nainstalovat modul wireguard a nástroje. Pro tento účel zadejte nebo zkopírujte následující příkaz:

$ sudo apt install wireguard

Je třeba poznamenat, že wireguard běží jako modul jádra.

Krok 2:Konfigurace WireGuard

Nyní, když jsme nainstalovali wireguard v Debianu 11, pojďme nakonfigurovat wireguard. The wg a wg-quick příkazy nám pomáhají při správě a konfiguraci wireguard.

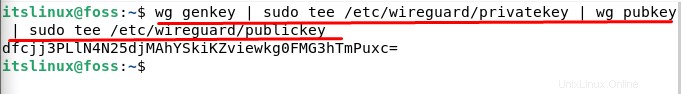

Jak jsme zmínili v úvodní části tohoto článku, každé zařízení v síti Wireguard VPN má veřejný a soukromý klíč. Za tímto účelem musíme spustit následující příkaz pro vygenerování páru klíčů:

$ wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

Jakmile spustíte výše uvedený příkaz, uvidíte klíč, jak je znázorněno na snímku obrazovky. Soubory párů klíčů byly vygenerovány v adresáři /etc/wireguard. Obsah souboru můžeme zobrazit pomocí cat nebo méně příkazy v Debianu 11.

Je třeba poznamenat, že soukromý klíč je soukromý a nikdy by neměl být s nikým sdílen.

Dalším klíčem, který wireguard podporuje, je předsdílený klíč. Funkcí tohoto klíče je přidat další vrstvu kryptografie symetrického klíče. Je třeba mít na paměti, že tento klíč je zcela volitelný. Tento klíč by také měl být jedinečný pro každý partnerský pár.

Dalším krokem při konfiguraci WireGuard je konfigurace tunelového zařízení. Tunelové zařízení bude schopno směrovat náš provoz VPN. Za tímto účelem nastavte naše zařízení z rozhraní příkazového řádku.

Otevřeme editor a vytvoříme nový soubor s názvem wg0.conf. Pro vytvoření konfigurace musíme použít textový editor. Pomocí následujícího příkazu otevřete editor a vytvořte nový soubor:

$ sudo nano /etc/wireguard/wg0.conf

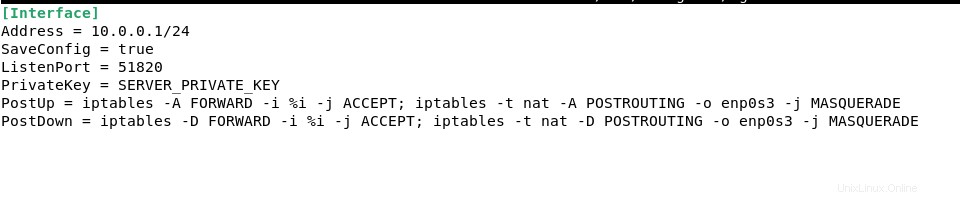

Do svého otevřeného editoru přidejte následující:

Adresa =10.0.0.1/24

SaveConfig =true

ListenPort =51820

PrivateKey =SERVER_PRIVATE_KEY

PostUp =iptables -A VPŘED -i %i -j PŘIJMOUT; iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE

PostDown =iptables -D VPŘED -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o enp0s3 -j MASQUERADE

Stiskněte CTRL+S pro uložení souboru a poté stiskněte CTRL+X pro zavření souboru.

Než budeme pokračovat, dovolte mi zdůraznit, že musíte nahradit SERVER_PRIVATE_KEY ve výše uvedeném kódu svým soukromým klíčem. Soukromý klíč můžete vygenerovat pomocí následujícího příkazu:

$ umask 077 /etc/wireguard

$ wg genkey | tee privatekey | wg pubkey > publickeyChcete-li zobrazit soukromý klíč, můžete použít následující příkaz:

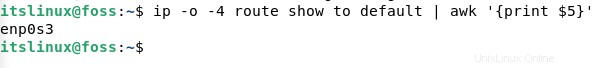

$ sudo cat /etc/wireguard/privatekeyMějte na paměti, že ve výše uvedených příkazech musíte nahradit enp0s3 který se nachází za Postrouting s rozhraním veřejné sítě. Své veřejné rozhraní můžete najít pomocí následujícího příkazu:

$ ip -o -4 route show to default | awk '{print $5}'

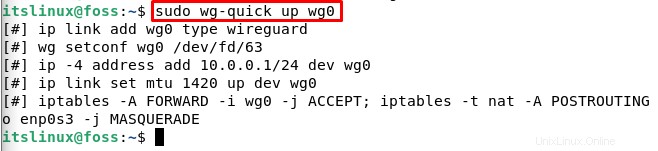

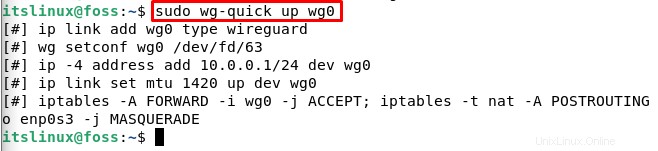

Nyní, když jste hotovi s úpravou souboru v editoru, pomocí atributů v konfiguračním souboru musíme přinést wg0 rozhraní nahoru. Pro tento účel zadejte následující příkaz:

$ sudo wg-quick up wg0Výstup bude vypadat následovně:

Konfiguraci a stav rozhraní můžeme zobrazit pomocí následujícího příkazu:

$ sudo wg show wg0

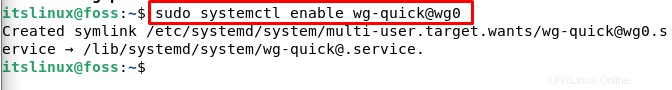

Posledním krokem při konfiguraci wireGuard je jeho spuštění při spouštění. Důvodem je to, že WireGuard lze spravovat pomocí systemd. Zadejte následující příkaz:

$ sudo systemctl enable example@unixlinux.online

Krok 3:Síť serveru a konfigurace brány firewall

Tento krok zahrnuje konfiguraci brány firewall a sítě serveru. Aby NAT fungoval, musíte nejprve povolit přesměrování IP. Pro tento účel zadejte následující příkaz:

$ sudo nano /etc/sysctl.confTím se otevře soubor sysctl.conf. Do tohoto souboru musíme přidat následující řádek:

net.ipv4.ip_forward=1Po dokončení přidávání výše uvedeného řádku uložte soubor stisknutím kláves CTRL+S a poté soubor zavřete stisknutím kláves CTRL+X.

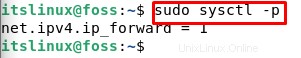

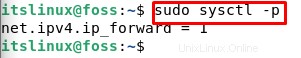

Poté zadejte do terminálu následující příkaz:

$ sudo sysctl -p

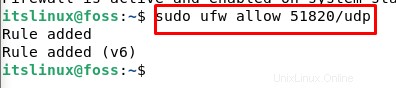

Posledním krokem je správa našeho firewallu. Musíme otevřít port 51820 pro Provoz UDP. To je pouze v případě, že člověk používá UFW. Pro tento účel zadejte následující příkaz:

$ sudo ufw allow 51820/udp

Gratulujeme! Úspěšně jsme nastavili peer Debianu. Nyní bude fungovat jako server.

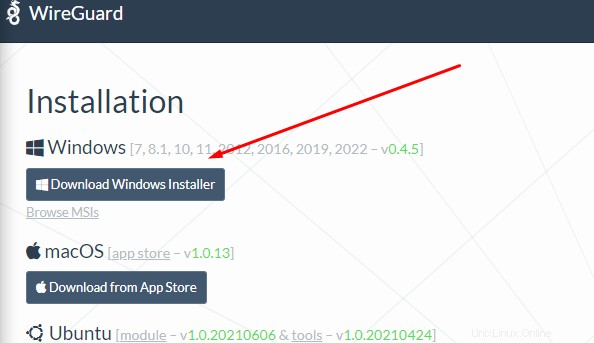

Krok 4:Nastavení klienta Windows

Nyní, když je server nastaven, musíme nastavit klienta. Pro tento účel volíme okna. Přejděte do prohlížeče a nainstalujte balíček MSI pro okno z následujícího odkazu:

https://www.wireguard.com/install/

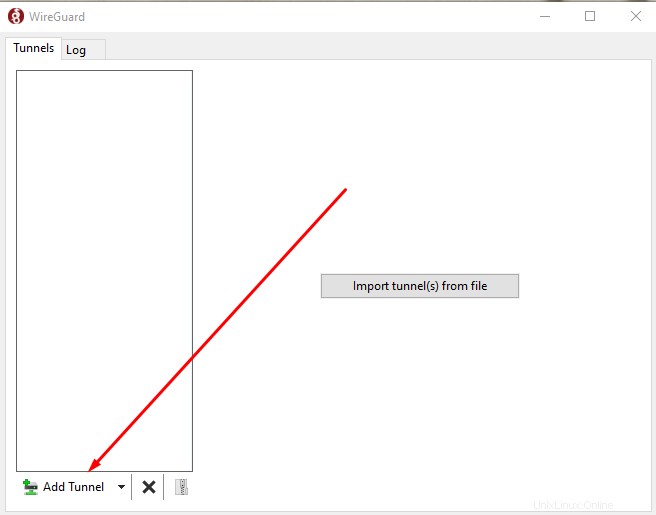

Nainstalujte stažený soubor a poté klikněte na „Přidat tunel“ v levém dolním rohu.

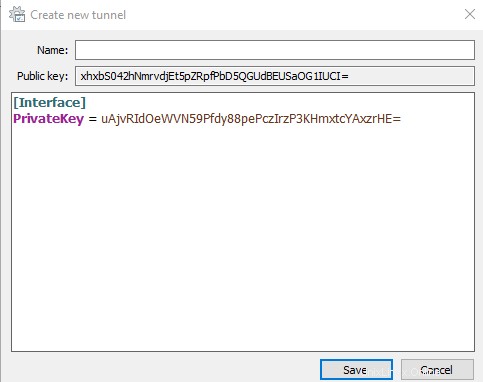

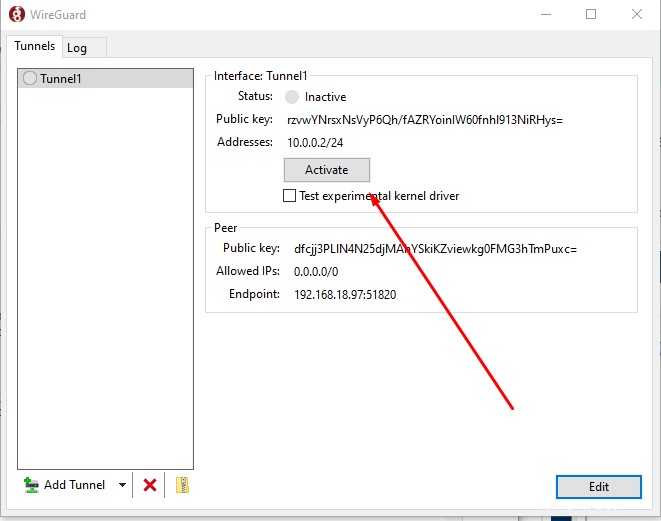

Otevře se rozbalovací okno. Vyberte možnost „Přidat prázdný tunel“ . Po dokončení se zobrazí následující obrazovka:

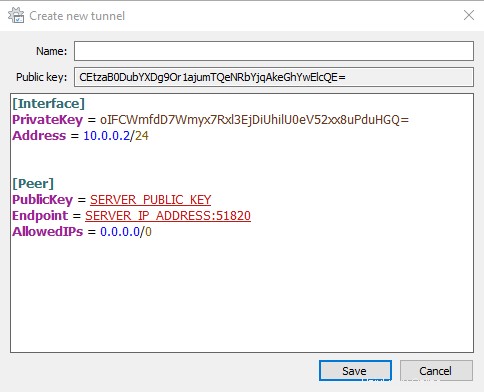

Zde upravte soubor přidáním následujících řádků:

[Rozhraní]

PrivateKey =CLIENT_PRIVATE_KEY

Adresa =10.0.0.2/24

[Peer]

PublicKey =SERVER_PUBLIC_KEY

Koncový bod =SERVER_IP_ADDRESS:51820

Povolené IP =0.0.0.0/0

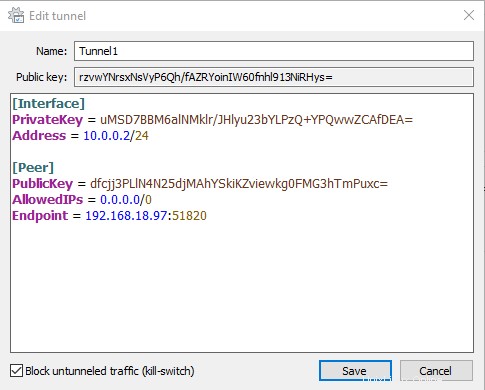

Měli byste mít na paměti, že musíte přidat svůj soukromý klíč a také server, který jste vytvořili, je to veřejný klíč v příslušných polích. Také musíte nahradit „Server_IP_ADDRESS“ klíčové slovo a umístěte IP adresu serveru . Poté nastavte název a klikněte na uložit.

Krok 5:Připojení klienta Peer a serveru

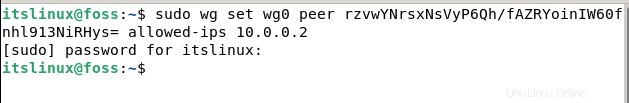

Krok 5 je přidání klienta a serveru. Toto je předposlední krok, kde nastavíme IP adresu a veřejný klíč klienta na server. Vraťte se na svůj server Debian 11 a zadejte následující příkaz:

$ sudo wg set wg0 peer CLIENT_PUBLIC_KEY allowed-ips 10.0.0.2Nahraďte veřejný klíč veřejným klíčem vašeho klienta. Veřejný klíč klienta najdete ve své aplikaci WireGuard v okně.

Pokud jste provedli všechny předchozí kroky, přejděte na váš klientský počítač i-e windows WireGuard App.

Krok 6:Klient Windows

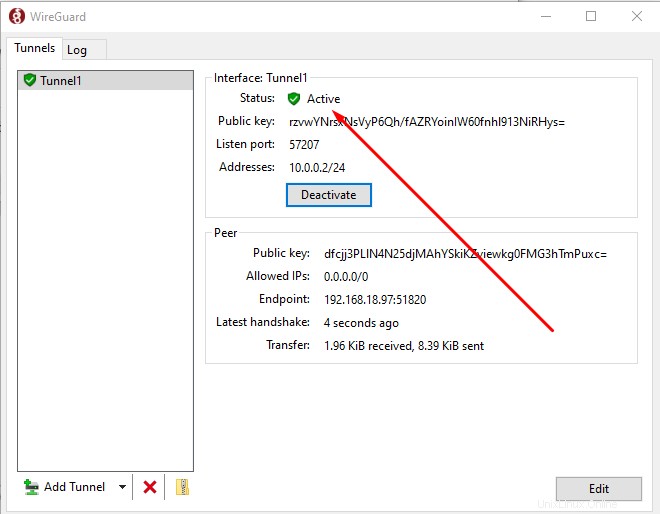

Toto je poslední krok, kde stačí kliknout na tlačítko s nápisem „Aktivovat“ v tunelu aplikace WireGuard.

Jakmile kliknete na tlačítko aktivovat, stav tunelu se automaticky změní na Aktivní. A tímto jsme skončili. Gratulujeme!

Závěr

Nainstalovali jsme a nakonfigurovali WireGuard na Debianu 11. Stroj Debian jsme vytvořili jako server a počítač s Windows fungoval jako klient.

Nyní můžete snadno vytvořit tunel, který je zabezpečený a zároveň šifrovaný obsluhující veškerý internetový provoz. Jednoduše řečeno, budete moci anonymně procházet a surfovat na internetu. To vám pomůže ochránit vás před všemi včetně hackerů, protože datový provoz je soukromý.