V pokračování série VPN se dnes zabýváme Poptop nebo pptpd. Konfigurace je snazší než u jiného softwaru VPN, ale šifrování MS-CHAP-v2, které používá, není ve skutečnosti bezpečné, jak od softwaru společnosti Microsoft očekáváme. Přesto jsem zažil situace, kdy Poptop uspěl tam, kde ostatní VPN jako OpenVPN a Softether selhaly, takže tento článek může být pro některé lidi užitečný.

Pojďme tedy tstart, poptop je v úložišti epel, takže jej přidáme a nainstalujeme balíček ptppd.

yum -y install epel-release

yum -y install ppp pptpd net-tools iptables-servicesDále to musíme nakonfigurovat. Nejjednodušší způsob je zálohovat starý konfigurační soubor a vložit nový, který uvedu v článku. Tak to pojďme udělat.

mv /etc/pptpd.conf /etc/pptpd.conf.orig

echo 'option /etc/ppp/options.pptpd

logwtmp

localip 10.0.10.1

remoteip 10.0.10.2-254' > /etc/pptpd.confTo znamená, že vaše poptop rozhraní bude 10.0.10.1 a klienti dostanou přidělenou soukromou IP na stejné podsíti, od 2 do 254. Veřejná IP bude samozřejmě stejná jako serverová, proto provozujeme VPN.

Dále se dostaneme k souboru options.pptpd, který může nebo nemusí existovat, ale stejně jej vytvoříme. Samozřejmě jej nejprve zazálohujeme, pokud existuje.

mv -f /etc/ppp/options.pptpd /etc/ppp/options.pptpd.orig

echo 'name pptpd

refuse-pap

refuse-chap

refuse-mschap

require-mschap-v2

require-mppe-128

proxyarp

lock

nobsdcomp

novj

novjccomp

nologfd

ms-dns 8.8.8.8

ms-dns 8.8.4.4' > /etc/ppp/options.pptpdMůžete mít mnoho účtů a existuje nastavení pro omezení počtu, ale přidáme pouze jeden pro testování, s uživatelským jménem linoxide a heslem linoxide:

mv /etc/ppp/chap-secrets /etc/ppp/chap-secrets.orig

echo 'linoxide pptpd linoxide *' > /etc/ppp/chap-secretsHvězdička znamená, že uživatel může být připojen z libovolné IP, což je užitečné, pokud se chystáte připojit z různých zařízení a počítačů. Pokud chcete svázat účet s jednou ip, můžete tam zadat tuto ip místo *. Pokud chcete ještě jeden účet, zopakujte předchozí příkaz, ale tentokrát použijte>> místo toho>, protože chceme spíše připojit než přepsat celý soubor. Takže něco takového

echo 'geek pptpd geek *' >> /etc/ppp/chap-secretsTakže tady to máte, ve skutečnosti máme nyní dva uživatele. Dále musíme nastavit přesměrování, takže na to jsou následující dva řádky:

echo net.ipv4.ip_forward = 1 >> /etc/sysctl.conf

sysctl -pDále stačí zakázat brány firewall, aby byly věci jednoduché:

systemctl stop firewalld.service

systemctl disable firewalld.service

service iptables save

service iptables stop

chkconfig iptables off

iptables -F

chmod +x /etc/rc.d/rc.localA pak už jen musíme nastavit maskování a post-routing a máme hotovo.

echo "iptables -t nat -A POSTROUTING -o YOUR-NIC -j MASQUERADE" >> /etc/rc.d/rc.local

iptables -t nat -A POSTROUTING -o YOUR-NIC -j MASQUERADE

service pptpd restartMísto YOUR-NIC musíte zadat název vašeho síťového rozhraní, pokud neznáte typ názvu ifconfig (proto jsme na začátku nainstalovali net-tools).

Připojování k serveru Poptop VPN

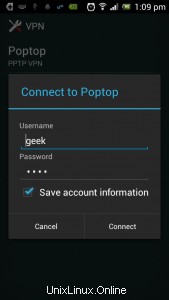

Vzhledem k tomu, že Poptop je snadný a článek není příliš dlouhý, můžeme zahrnout vytvoření průvodce připojením do stejného článku s průvodcem pro server. Nejlepší (a nejhorší, záleží, jak se na to díváte) na Poptopu je, že nepotřebujete žádné certifikáty, pouze uživatelské jméno a heslo, takže připojení je jednoduché. V tuto chvíli mám k dispozici telefon Android s Androidem 4.0, takže jej použiji k připojení.

Tady není třeba moc psát, protože obrázky říkají vše. Ve skutečnosti jsem vynechal prostřední obrázek, abych si představil IP svého serveru, ale přidání přihlašovacích údajů je snadné, jen se ujistěte, že jste zaškrtli políčko šifrování, protože jsme na serveru zapnuli šifrování. Můžete také vypnout šifrování na serveru i klientovi, protože stejně není bezpečné, ale zatím je zapnuté. Další věc, na svém telefonu musíte přejít na nějakou stránku, která zobrazuje vaši IP adresu, jako je například tato. A poté byste měli vidět IP adresu serveru, což znamená, že vše proběhlo v pořádku a postupovali jste správně podle tohoto návodu.

Závěr

Poptop je pravděpodobně nejjednodušší a nejpřímější způsob, jak nakonfigurovat VPN na vašem VPS. Navzdory tomu, že jeho šifrovací algoritmus byl prohlášen za nezabezpečený, použitelnost Poptopu byla prokázána při mnoha příležitostech a tento VPN server má své využití. Pokud nic, je to dobré jako výchozí bod na vaší cestě do světa softwaru Virtual Private Network a poté, co se naučíte základy, můžete lépe porozumět složitějším řešením, jako je OpenVPN, Softeter, StrongSWAN a podobně.