Tento tutoriál vám ukáže, jak nastavit více poštovních domén (virtuální hosting) na serveru CentOS/RHEL pomocí PostfixAdmin, což je webové rozhraní s otevřeným zdrojovým kódem pro konfiguraci a správu e-mailového serveru založeného na Postfixu pro mnoho domén a uživatelů.

Předpoklady

Abyste mohli postupovat podle tohoto návodu, je to nutné

- Nakonfigurovali jste PostfixAdmin s jednou poštovní doménou.

- Postupovali jste podle části 4 a nastavili SPF a DKIM.

- Nainstalovali jste Roundcube Webmail.

Jakmile jsou výše uvedené požadavky splněny, postupujte podle pokynů níže.

Co musíte udělat

Pokud chcete hostovat více poštovních domén, musíte

- Přidejte novou poštovní doménu a uživatele do webového panelu PostfixAdmin.

- Vytvořte záznam MX, A a SPF pro novou poštovní doménu.

- Nastavte podepisování DKIM pro novou doménu.

- Vytvořte záznam DMARC pro novou doménu.

- Nastavte RoundCube Webmail, Postfix a Dovecot pro více domén

Krok 1:Přidání dalších domén na PostfixAdmin Panel

Přihlaste se do panelu PostfixAdmin pomocí účtu postmaster. (https://postfixadmin.your-domain.com/ ) Poté přejděte na Domain List -> New Domain přidat novou doménu.

Všimněte si, že nová doména by měla mít záznam DNS A, jinak by PostfixAdmin vyvolal následující chybovou zprávu. Stav šíření DNS můžete zkontrolovat na dnsmap.io.

Invalid domain domain2.com, and/or not discoverable in DNS

Dále přidejte uživatele pod novou doménou.

Krok 2:Vytvoření záznamu MX, A a SPF pro novou poštovní doménu

Ve správci DNS přidejte záznam MX pro novou doménu, jak je uvedeno níže.

Record Type Name Value MX @ mail.domain2.com

Záznam A ukazuje na IP adresu vašeho poštovního serveru.

Record Type Name Value A mail IP-address-of-mail-server

Pokud váš server používá adresu IPv6, nezapomeňte přidat záznam AAAA.

Poté vytvořte záznam SPF, který umožní hostiteli MX odesílat e-maily pro novou poštovní doménu.

Record Type Name Value TXT @ v=spf1 mx ~all

Krok 3:Nastavení podepisování DKIM pro novou doménu

V části 4 této série výukových programů jsme nainstalovali a nakonfigurovali OpenDKIM pro jednu doménu. Nyní musíme sdělit OpenDKIM, aby podepsal každý odchozí e-mail pro novou poštovní doménu.

Upravte soubor podpisové tabulky OpenDKIM.

sudo nano /etc/opendkim/SigningTable

Přidejte druhou doménu jako níže.

*@domain1.com 20200308._domainkey.domain1.com *@domain2.com 20200308._domainkey.domain2.com

Upravte soubor tabulky klíčů.

sudo nano /etc/opendkim/KeyTable

Přidejte druhou doménu jako níže.

20200308._domainkey.domain1.com domain1.com:20200308:/etc/opendkim/keys/domain1.com/20200308.private 20200308._domainkey.domain2.com domain2.com:20200308:/etc/opendkim/keys/domain2.com/20200308.private

Upravte soubor důvěryhodných hostitelů.

sudo nano /etc/opendkim/TrustedHosts

Přidejte druhou doménu jako níže.

127.0.0.1 localhost *.domain1.com *.domain2.com

Dále musíme vygenerovat pár klíčů priavte/public pro druhou doménu. Vytvořte samostatnou složku pro druhou doménu.

sudo mkdir /etc/opendkim/keys/domain2.com

Vygenerujte klíče pomocí opendkim-genkey nástroj.

sudo opendkim-genkey -b 2048 -d domain2.com -D /etc/opendkim/keys/domain2.com -s 20200308 -v

Výše uvedený příkaz vytvoří 2048bitové klíče. -d (domain) určuje doménu. -D (directory) určuje adresář, kde budou klíče uloženy, a my používáme 20200308 (aktuální datum) jako selector (-s) . Po provedení příkazu bude soukromý klíč zapsán do 20200308.private a veřejný klíč bude zapsán do 20200308.txt soubor.

Vytvořte opendkim jako vlastníka soukromého klíče.

sudo chown opendkim:opendkim /etc/opendkim/keys/domain2.com/20200308.private

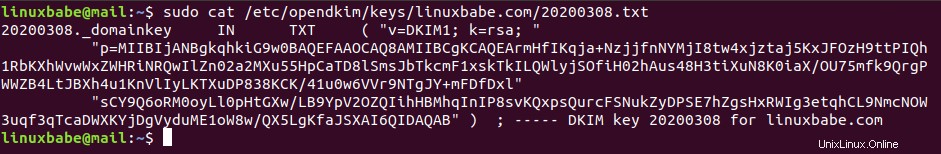

Zobrazit veřejný klíč

sudo cat /etc/opendkim/keys/domain2.com/20200308.txt

Řetězec za p parametr je veřejný klíč.

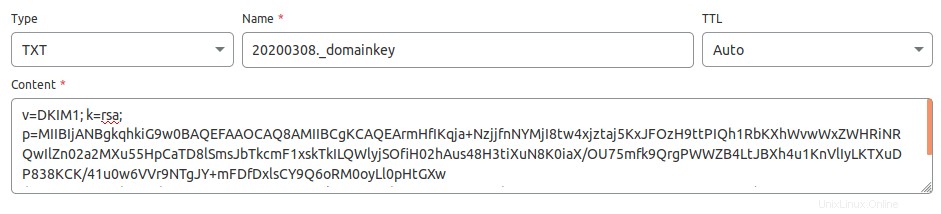

Ve správci DNS vytvořte záznam TXT pro druhou doménu. Zadejte 20200308._domainkey v poli Jméno. Zkopírujte vše v závorkách a vložte do pole hodnoty. Smazat všechny dvojité uvozovky. (Můžete jej nejprve vložit do textového editoru, smazat všechny dvojité uvozovky a poté jej zkopírovat do vašeho správce DNS. Správce DNS může vyžadovat, abyste odstranili další neplatné znaky, například návrat vozíku.)

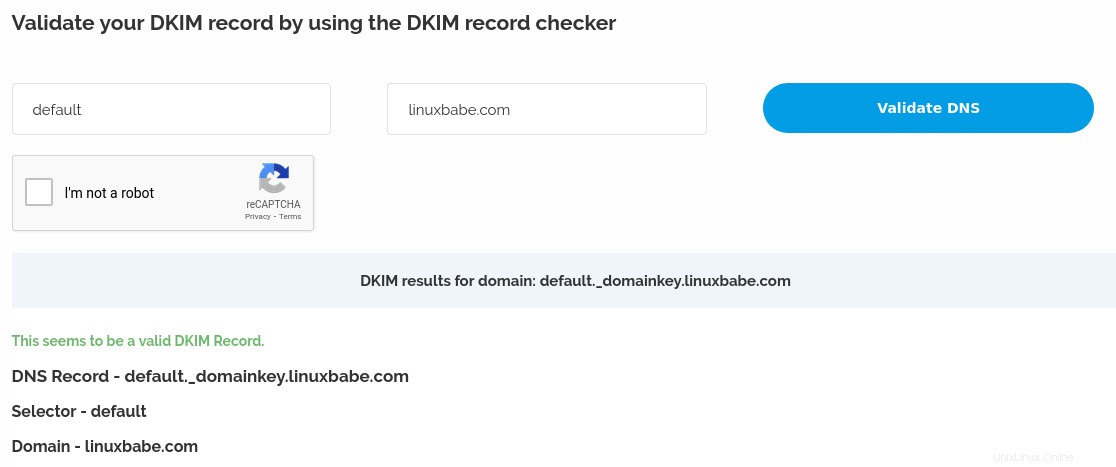

Po uložení změn. Zkontrolujte TXT záznam pomocí tohoto příkazu.

dig TXT 20203008._domainkey.domain2.com

Nyní můžete spustit následující příkaz a otestovat, zda je váš DNS záznam DKIM správný.

sudo opendkim-testkey -d domain2.com -s 20200308 -vvv

Pokud je vše v pořádku, uvidíte

opendkim-testkey: using default configfile /etc/opendkim.conf opendkim-testkey: checking key '20203008._domainkey.domain2.com' opendkim-testkey: key secure opendkim-testkey: key OK

Pokud uvidíte „Klíč není zabezpečený“, nepropadejte panice. Důvodem je, že u názvu vaší domény není povolen DNSSEC. DNSSEC je bezpečnostní standard pro bezpečný DNS dotaz. Většina doménových jmen neaktivovala DNSSEC. Můžete pokračovat podle tohoto průvodce.

Restartujte OpenDKIM, aby začal podepisovat e-maily pro druhou doménu.

sudo systemctl restart opendkim

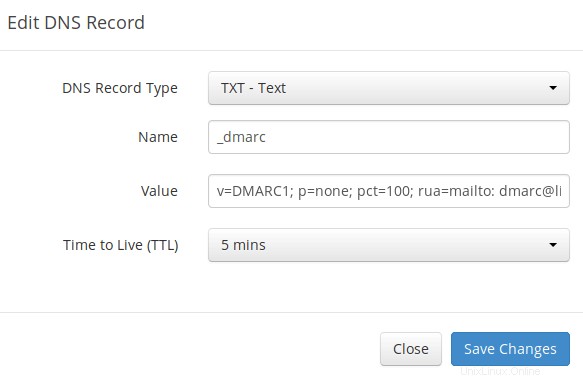

Krok 4:Vytvoření záznamu DMARC pro novou doménu

Chcete-li vytvořit záznam DMARC, přejděte do správce DNS a přidejte TXT záznam. Do pole názvu zadejte _dmarc . Do pole hodnoty zadejte následující. Upozorňujeme, že musíte vytvořit [email protected] e-mailovou adresu.

v=DMARC1; p=none; pct=100; rua=mailto:[email protected]

Výše uvedený záznam DMARC je bezpečným výchozím bodem. Pokud si chcete přečíst podrobné vysvětlení DMARC, přečtěte si prosím následující článek.

- Vytvoření záznamu DMARC pro ochranu názvu vaší domény před podvodným e-mailem

Krok 5:Nastavení RoundCube, Postfix a Dovecot pro více domén

Předpokládám, že jste nainstalovali Roundcube Webmail pro první poštovní doménu.

Je rozumné umožnit uživatelům první domény používat mail.domain1.com a uživatelé druhé domény používají mail.domain2.com při používání webové pošty RoundCube. Ukážu vám, jak to udělat s Apache a Nginx.

Apache

Pokud Roundcube obsluhuje webový server Apache, vytvořte virtuálního hostitele pro druhou doménu.

sudo nano /etc/httpd/conf.d/mail.domain2.com.conf

Vložte do souboru následující text.

<VirtualHost *:80>

ServerName mail.domain2.com

DocumentRoot /var/www/roundcube/

ErrorLog /var/log/httpd/mail.domain2.com_error.log

CustomLog /var/log/httpd/mail.domain2.com_access.log combined

<Directory />

Options FollowSymLinks

AllowOverride All

</Directory>

<Directory /var/www/roundcube/>

Options FollowSymLinks MultiViews

AllowOverride All

Order allow,deny

allow from all

</Directory>

</VirtualHost> Uložte a zavřete soubor. Znovu načtěte Apache, aby se změny projevily.

sudo systemctl reload httpd

Nginx

Pokud Roundcube obsluhuje webový server Nginx, vytvořte virtuálního hostitele pro druhou doménu.

sudo nano /etc/nginx/conf.d/mail.domain2.com.conf

Vložte do souboru následující text.

server {

listen 80;

server_name mail.domain2.com;

root /var/www/roundcube/;

index index.php index.html index.htm;

error_log /var/log/nginx/roundcube.error;

access_log /var/log/nginx/roundcube.access;

location / {

try_files $uri $uri/ /index.php;

}

location ~ \.php$ {

try_files $uri =404;

fastcgi_pass unix:/run/php-fpm/www.sock;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

include fastcgi_params;

}

location ~ /.well-known/acme-challenge {

allow all;

}

location ~ ^/(README|INSTALL|LICENSE|CHANGELOG|UPGRADING)$ {

deny all;

}

location ~ ^/(bin|SQL)/ {

deny all;

}

# A long browser cache lifetime can speed up repeat visits to your page

location ~* \.(jpg|jpeg|gif|png|webp|svg|woff|woff2|ttf|css|js|ico|xml)$ {

access_log off;

log_not_found off;

expires 360d;

}

}

Uložte a zavřete soubor. Poté otestujte konfigurace Nginx.

sudo nginx -t

Pokud je test úspěšný, znovu načtěte Nginx, aby se změny projevily.

sudo systemctl reload nginx

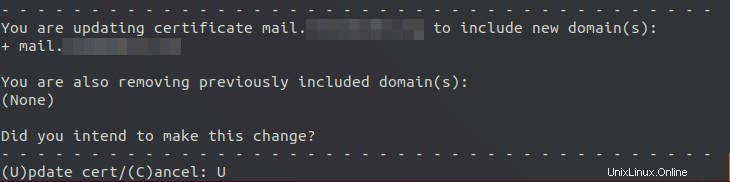

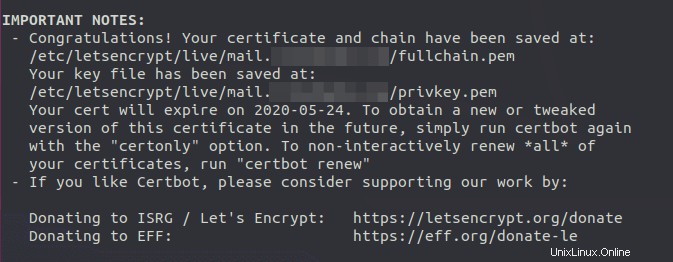

Získání certifikátu TLS

Nyní použijte Certbot k získání certifikátu TLS pro všechny své poštovní domény, takže budete mít jeden certifikát TLS s více názvy domén a poštovní klienti nebudou házet bezpečnostní varování.

Apache

sudo certbot --apache --agree-tos --redirect --hsts --staple-ocsp -d mail.domain1.com,mail.domain2.com --cert-name mail.domain1.com --email [email protected]

Nginx

sudo certbot --nginx --agree-tos --redirect --hsts --staple-ocsp -d mail.domain1.com,mail.domain2.com --cert-name mail.domain1.com --email [email protected]

Všimněte si, že ve výše uvedeném příkazu jsme zadali název certifikátu pomocí první poštovní domény, která bude použita v cestě k souboru, takže nemusíte měnit cestu k souboru v konfiguračním souboru Postfix nebo Dovecot.

Až se vás zeptá, zda chcete aktualizovat stávající certifikát tak, aby zahrnoval novou doménu, odpovězte U a stiskněte Enter.

Nyní byste měli vidět následující zprávu, která označuje, že certifikát pro více domén byl úspěšně získán.

Znovu načtěte Apache nebo Nginx a vyzvedněte si nový certifikát.

sudo systemctl reload httpd sudo systemctl reload nginx

Nyní byste měli být schopni používat různé domény pro přístup k webové poště RoundCube. Také musíte znovu načíst Postfix SMTP server a Dovecot IMAP server, abyste jim umožnili vyzvednout nový certifikát. To je vše, co musíte udělat, aby Postfix a Dovecot obsluhovaly více domén.

sudo systemctl reload postfix dovecot

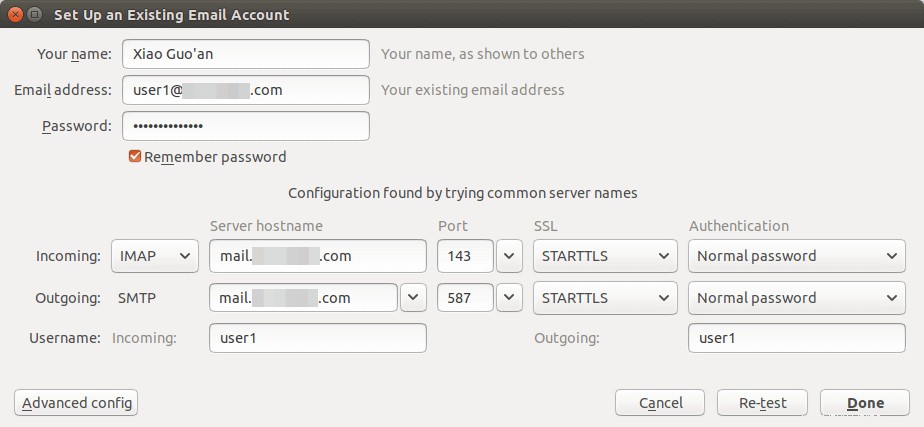

Používání poštovního klienta na vašem počítači nebo mobilním zařízení

Spusťte svého desktopového e-mailového klienta, jako je Mozilla Thunderbird, a přidejte poštovní účet druhé domény.

- V části serveru příchozí pošty vyberte protokol IMAP, zadejte

mail.domain2.comjako název serveru zvolte port 143 a STARTTLS. Zvoltenormal passwordjako metoda ověřování. - V odchozí části vyberte protokol SMTP, zadejte

mail.domain2.comjako název serveru zvolte port 587 a STARTTLS. Zvoltenormal passwordjako metoda ověřování.

Nápověda :Můžete také použít port 993 se šifrováním SSL/TLS pro IMAP a port 465 se šifrováním SSL/TLS pro SMTP. Neměli byste ne použijte port 25 jako port SMTP pro odesílání odchozích e-mailů.

Přestože server SMTP Postfix a server IMAP Dovecot používají při komunikaci s ostatními hostitelský název první poštovní domény (mail.domena1.com), nyní používají certifikát pro více domén, takže poštovní klient nebude zobrazovat upozornění na certifikát.

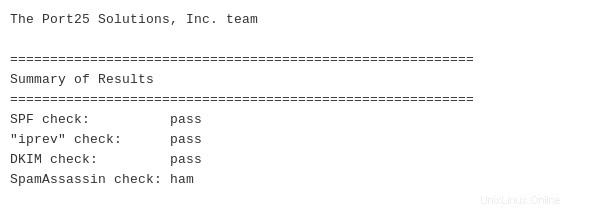

Kontrola SPF a DKIM

Nyní můžete použít svého desktopového e-mailového klienta nebo webového poštovního klienta k odeslání zkušebního e-mailu na [email protected] a získejte bezplatnou zprávu o ověření e-mailu. Zde je zpráva, kterou jsem dostal z port25.com

Nezapomeňte otestovat své e-mailové skóre na https://www.mail-tester.com a také otestovat umístění e-mailu pomocí GlockApps.

Pokud kontrola DKIM selže, můžete přejít na https://www.dmarcanalyzer.com/dkim/dkim-check/ a zjistit, zda se ve vašem záznamu DKIM nevyskytují nějaké chyby.

Co když jsou vaše e-maily stále označeny jako spam?

V tomto článku pro vás mám další tipy: 7 účinných tipů, jak zabránit tomu, aby byly vaše e-maily označovány jako spam. Ačkoli to vyžaduje určitý čas a úsilí, vaše e-maily budou po použití těchto tipů nakonec umístěny do doručené pošty.

rDNS pro více poštovních domén?

Reverzní DNS (rDNS), neboli záznam PTR, se používá ke kontrole, zda IP adresa odesílatele odpovídá názvu hostitele HELO. Při přidávání nové poštovní domény nemusíte přidávat další záznam PTR. Vaše rDNS by mělo být nastaveno pouze na jeden název hostitele, tj. název hostitele nastavený v Postfixu, který lze zobrazit pomocí následujícího příkazu.

postconf myhostname

rDNS je záznam pro IP adresy. Není to záznam názvu domény. Pokud máte pouze jednu IP adresu, potřebujete pouze jeden záznam rDNS ukazující na jeden název hostitele. Zpětná kontrola DNS neověřuje, co From: doména je ve vašem e-mailu, pokud má vaše IP adresa záznam rDNS a název hostitele lze přeložit zpět na stejnou IP adresu, můžete projít reverzní kontrolou DNS.

Při hostování více domén na jednom serveru také nemusíte měnit následující nastavení v Postfixu.

- název mého hostitele

- můj původ

- můj cíl

Hostované e-mailové služby, jako je G Suite a Microsoft Exchange Online všichni používají jeden název hostitele pro server k odesílání e-mailů svým zákazníkům. Všechny e-maily odeslané od uživatelů G Suite používají google.com v názvu hostitele a e-mailech odeslaných od uživatelů Microsoft Exchange Online všichni používají outlook.com v názvu hostitele. To platí i pro další poskytovatele e-mailových služeb, jako je Mailchimp, SendinBlue, SendPluse atd. Všichni používají jeden název hostitele pro jeden server a jedna IP adresa má pouze jeden záznam rDNS.