strongSwan je open source, multiplatformní, moderní a kompletní řešení VPN založené na IPsec pro Linux, které poskytuje plnou podporu Internet Key Exchange (oba IKEv1 a IKEv2 ) vytvořit bezpečnostní asociace (SA) mezi dvěma partnery. Je plně vybavený, modulární a nabízí desítky pluginů, které vylepšují základní funkce.

Související článek :Jak nastavit VPN na bázi IPsec se Strongswanem na Debianu a Ubuntu

V tomto článku se dozvíte, jak nastavit brány IPsec VPN typu site-to-site pomocí strongSwan na CentOS/RHEL 8 servery. To umožňuje kolegům vzájemně se ověřovat pomocí silného předsdíleného klíče (PSK ). Nastavení typu site-to-site znamená, že každá bezpečnostní brána má za sebou podsíť.

Testovací prostředí

Nezapomeňte při konfiguraci používat své skutečné IP adresy a postupujte podle pokynů.

Brána webu 1

Veřejná IP:192.168.56.7Soukromá IP:10.10.1.1/24Soukromá podsíť:10.10.1.0/24

Brána webu 2

Veřejná IP:192.168.56.6Soukromá IP:10.20.1.1/24Soukromá podsíť:10.20.1.0/24

Krok 1:Povolení předávání IP adresy jádra v CentOS 8

1. Začněte povolením funkce předávání IP adresy jádra v /etc/sysctl.conf konfigurační soubor na obou branách VPN.

# vi /etc/sysctl.conf

Přidejte tyto řádky do souboru.

net.ipv4.ip_forward =1 net.ipv6.conf.all.forwarding =1 net.ipv4.conf.all.accept_redirects =0 net.ipv4.conf.all.send_redirects =0

2. Po uložení změn do souboru spusťte následující příkaz k načtení nových parametrů jádra za běhu.

# sysctl -p

3. Dále vytvořte trvalou statickou trasu v souboru /etc/sysconfig/network-scripts/route-eth0 na obou bezpečnostních branách.

# vi /etc/sysconfig/network-scripts/route-eth0

Přidejte do souboru následující řádek.

#Site 1 Gateway10.20.1.0/24 přes 192.168.56.7#Site 2 Gateway10.10.1.0/24 přes 192.168.56.6

4. Poté restartujte správce sítě, abyste použili nové změny.

# systemctl restartujte NetworkManager

Krok 2:Instalace strongSwan v CentOS 8

5. silná labuť balíček je poskytován v EPEL úložiště. Chcete-li jej nainstalovat, musíte povolit úložiště EPEL a poté nainstalovat strongwan na obě bezpečnostní brány.

# dnf install epel-release# dnf install strongswan

6. Chcete-li zkontrolovat verzi aplikace strongswan nainstalované na obou branách, spusťte následující příkaz.

# verze strongswan

7. Dále spusťte strongswan službu a povolit její automatické spouštění při startu systému. Poté ověřte stav na obou bezpečnostních branách.

# systemctl start strongswan # systemctl povolit strongswan# systemctl status strongswan

Poznámka :Nejnovější verze strongswan v CentOS/REHL 8 přichází s podporou pro oba swanctl (nový, přenosný nástroj příkazového řádku představený v strongSwan 5.2.0, který se používá ke konfiguraci, ovládání a sledování démona IKE Charon pomocí vici plugin) a startér (nebo ipsec ) pomocí zastaralého pluginu zdvihu.

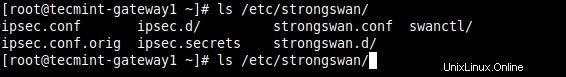

8. Hlavní konfigurační adresář je /etc/strongswan/ který obsahuje konfigurační soubory pro oba pluginy:

# ls /etc/strongswan/

Struktura konfigurace Strongswan

V této příručce použijeme nástroj IPsec, který se spouští pomocí strongswan příkaz a rozhraní zdvihu. Použijeme tedy následující konfigurační soubory:

- /etc/strongswan/ipsec.conf – konfigurační soubor pro subsystém strongSwan IPsec.

- /etc/strongswan/ipsec.secrets – tajný soubor.

Krok 3:Konfigurace bezpečnostních bran

9. V tomto kroku je třeba nakonfigurovat profily připojení na každé bezpečnostní bráně pro každý web pomocí /etc/strongswan/ipsec.conf konfigurační soubor strongswan.

Konfigurace profilu připojení Site 1

# cp /etc/strongswan/ipsec.conf /etc/strongswan/ipsec.conf.orig# vi /etc/strongswan/ipsec.conf

Zkopírujte a vložte následující konfiguraci do souboru.

nastavení konfigurace charondebug="all" uniqueids=yesconn ateway1-to-gateway2 type=tunnel auto=start keyexchange=ikev2 authby=secret left=192.168.56.7 leftsubnet=10.10.1.1/24 right=192.168.50.6 right=20.6 right .1.1/24 ike=aes256-sha1-modp1024! esp=aes256-sha1! agresivní=žádné keyingtries=%forever ikelifetime=28800s životnost=3600s dpddelay=30s dpdtimeout=120s dpdaction=restart

Konfigurace profilu připojení Site 2

# cp /etc/strongswan/ipsec.conf /etc/strongswan/ipsec.conf.orig# vi /etc/strongswan/ipsec.conf

Zkopírujte a vložte následující konfiguraci do souboru:

nastavení konfigurace charondebug="all" uniqueids=yesconn 2gateway-to-gateway1 type=tunnel auto=start keyexchange=ikev2 authby=secret left=192.168.56.6 leftsubnet=10.20.1.1/24 right=192.168.50.7 rightsubnet=10.7 right .1.1/24 ike=aes256-sha1-modp1024! esp=aes256-sha1! agresivní=žádné keyingtries=%forever ikelifetime=28800s životnost=3600s dpddelay=30s dpdtimeout=120s dpdaction=restart

Pojďme si stručně popsat každý z výše uvedených konfiguračních parametrů:

- nastavení konfigurace – definuje obecné konfigurační informace pro IPSec, které platí pro všechna připojení.

- charondebug – určuje, kolik výstupů ladění Charonu má být protokolováno.

- jedinečné – určuje, zda má být ID konkrétního účastníka zachováno jedinečné.

- připojit bránu1 k bráně2 – používá se k nastavení názvu připojení.

- typ – definuje typ připojení.

- Automaticky – používá se k deklaraci, jak zacházet s připojením při spuštění nebo restartu IPSec.

- výměna klíčů – deklaruje verzi protokolu IKE k použití.

- authby – určuje, jak by se partneři měli navzájem autentizovat.

- doleva – deklaruje IP adresu rozhraní veřejné sítě levého účastníka.

- levá podsíť – deklaruje soukromou podsíť za levým účastníkem.

- vpravo – deklaruje IP adresu rozhraní veřejné sítě správného účastníka.

- rightsubnet – deklaruje soukromou podsíť za levým účastníkem.

- jako – používá se k deklaraci seznamu šifrovacích/ověřovacích algoritmů IKE/ISAKMP SA, které mají být použity. Upozorňujeme, že toto může být seznam oddělený čárkami.

- esp – určuje seznam šifrovacích/ověřovacích algoritmů ESP, které se mají použít pro připojení.

- agresivní – deklaruje, zda použít agresivní nebo hlavní režim.

- pokusy o klíč – deklaruje počet pokusů, které by měly být provedeny k vyjednání spojení.

- ikelifetime – určuje, jak dlouho by měl klíčovací kanál připojení trvat, než bude znovu vyjednán.

- životnost – určuje, jak dlouho má konkrétní instance připojení trvat, od úspěšného vyjednávání do vypršení platnosti.

- dpddelay – deklaruje časový interval, ve kterém jsou R_U_THERE zprávy/INFORMAČNÍ výměny odesílány na rovnocenného partnera.

- dpdtimeout – používá se k deklaraci časového limitu, po jehož uplynutí se v případě nečinnosti odstraní všechna spojení s peerem.

- dpdaction – určuje, jak používat protokol Dead Peer Detection (DPD) ke správě připojení.

Popis všech konfiguračních parametrů pro subsystém strongSwan IPsec naleznete na ipsec.conf manuálová stránka.

# man ipsec.conf

Krok 4:Konfigurace PSK pro ověřování Peer-to-Peer

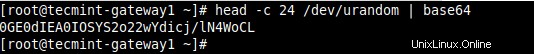

10. Dále musíte vygenerovat silný PSK, který budou používat kolegové k ověření následovně.

# head -c 24 /dev/urandom | base64

Vygenerovat klíč PSK

11. Přidejte PSK do /etc/strongswan/ipsec.conf soubor na obou bezpečnostních bránách.

# vi /etc/strongswan/ipsec.secrets

Zadejte do souboru následující řádek.

#Site 1 Gateway192.168.56.7 192.168.56.6 :PSK "0GE0dIEA0IOSYS2o22wYdicj/lN4WoCL"#Site 1 Gateway192.168.56.6 192.168.56.7 192.168.56.7 GEYdic:PSKIE2A0Ydic:PSK12. Poté spusťte strongsan a zkontrolujte stav připojení.

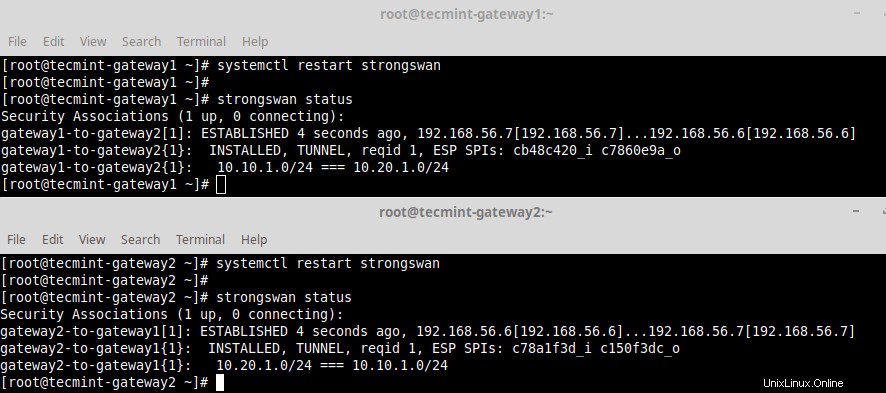

# systemctl restart strongswan# status strongswan

Zkontrolujte připojení Strongswan

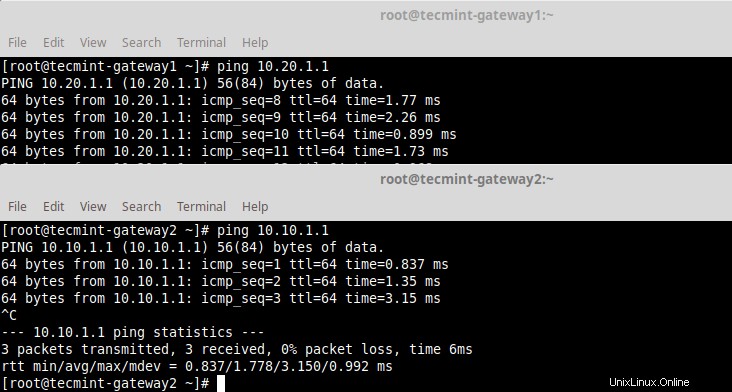

13. Spuštěním příkazu ping vyzkoušejte, zda máte přístup k soukromým podsítím z obou bezpečnostních bran.

# ping 10.20.1.1# ping 10.10.1.1

Ping na bezpečnostní brány

14. V neposlední řadě se dozvíte více strongswan příkazy pro ruční vyvolání/snížení připojení a další, viz stránka nápovědy strongswan.

# strongswan --helpTo je prozatím vše! Chcete-li se s námi podělit o své myšlenky nebo položit otázky, kontaktujte nás prostřednictvím formuláře pro zpětnou vazbu níže. Chcete-li se dozvědět více o novém nástroji swanctl a nové flexibilnější konfigurační struktuře, podívejte se na uživatelskou dokumentaci strongSwan.

Sharing is Caring…

Sdílet na FacebookuSdílet na TwitteruSdílet na LinkedinSdílet na Redditu

Cent OS