Počínaje Oracle Linux 6/ RedHat Linux 6 Služba LDAP začala používat SSSD, které se také doporučuje používat.

SSSD

System Security Services Daemon (SSSD) je služba, která poskytuje přístup k různým poskytovatelům identity a ověřování. SSSD můžete nakonfigurovat tak, aby používal nativní doménu LDAP (tj. poskytovatele identity LDAP s ověřováním LDAP) nebo poskytovatele identity LDAP s ověřováním Kerberos. Poskytuje systému rozhraní NSS a PAM a připojitelný back-end systém pro připojení k více různým zdrojům účtů.

Poznámka :SSSD nepodporuje ověřování přes nešifrovaný kanál. Pokud je povoleno ověřování LDAP, je vyžadováno buď TLS/SSL nebo LDAPS. Pokud je server LDAP používán pouze jako poskytovatel identity, není šifrovaný kanál potřeba.Instalace a konfigurace

1. Nejprve nainstalujte balíček SSSD:

# yum install sssd sssd-client

2. Spusťte nástroj authconfig pro povolení openldap a sssd:

# authconfig --enablesssd --enablesssdauth --ldapserver="" --ldapbasedn="[ldap-base-dn]" --enableldaptls --update

3. Pokud má server také grafické uživatelské rozhraní ( Gnome ), můžeme provést příkaz:

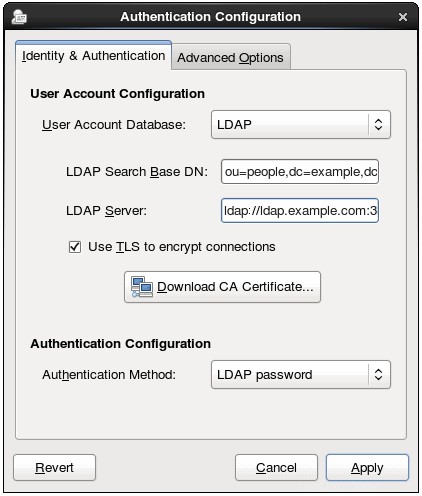

# authconfig-gtk

A spusťte konfiguraci prostřednictvím režimu GUI:

Nakonfigurujte soubor /etc/nsswitch.conf tak, aby používal sss jako 2. možnost pro sekce passwd, shadow a group.

# vi /etc/nsswitch.conf passwd: files sss shadow: files sss group: files sss

Běžné problémy

Pokud z nějakého důvodu uživatelé nemohou příliš ‚vidět‘ své sekundární skupiny při spuštění příkazu id, může tento problém souviset se schématem LDAP, které může být špatně nastaveno na straně klienta nebo na straně AD.

Ověřte sssd.conf soubor v /etc/sssd/ dir – ačkoli soubor sssd.conf je nutné vytvořit a nakonfigurovat ručně, protože SSSD není po instalaci nakonfigurováno.

Příklad výstupu:

# cat /etc/sssd/sssd.conf [domain/AD] description = LDAP domain with AD server enumerate = false min_id = 1000 ; id_provider = ldap auth_provider = ldap ldap_uri = ldap://your.ad.server.com ldap_schema = rfc2307bis ldap_search_base = dc=example,dc=com ldap_default_bind_dn = cn=Administrator,cn=Users,dc=example,dc=com ldap_default_authtok_type = password ldap_default_authtok = YOUR_PASSWORD ldap_user_object_class = person ldap_user_name = msSFU30Name ldap_user_uid_number = msSFU30UidNumber ldap_user_gid_number = msSFU30GidNumber ldap_user_home_directory = msSFU30HomeDirectory ldap_user_shell = msSFU30LoginShell ldap_user_principal = userPrincipalName ldap_group_object_class = group ldap_group_name = msSFU30Name ldap_group_gid_number = msSFU30GidNumber

Ověřte, jaké schéma se na AD používá, většinou by to mělo být rfc2307bis ale to se může lišit. Vezměte prosím na vědomí, že výše uvedený sssd.conf je příklad, vše bude záviset na konfiguraci AD – v případě jakýchkoliv pochybností se prosím podívejte na manuálové stránky pro sssd.conf pro podrobnosti.

# man sssd.conf

Po změně schématu vyprázdněte mezipaměť sssd příkazem takto:

# sss_cache -d DOMAIN_NAME_USED

A restartujte službu sssd

# service sssd restart