Úvod

Rozšíření Intel Security Guard Extensions (SGX) byla dostupná s řadou procesorů Skylake. Intel SGX si klade za cíl poskytnout další vrstvu zabezpečení, která zabrání spuštění škodlivého softwaru i s oprávněními správce.

Využitím modelu SGX ve vaší infrastruktuře, ať už jde o místní, veřejný, soukromý nebo hybridní cloud, vytvoříte důvěryhodné prostředí pro zpracování citlivých dat. PhoenixNAP Bare Metal Cloud nabízí řadu serverů s podporou SGX.

Tento článek vysvětlí, co je Intel SGX, jak funguje a jaké jsou jeho výhody. Také vám ukážeme, jak vybrat CPU, které podporuje SGX při nasazení serveru BMC.

Požadavky na používání Intel SGX

Existuje několik požadavků na používání aplikací SGX ve vaší infrastruktuře:

- Váš počítač musí mít procesor Intel, který podporuje Intel SGX.

- Systém BIOS musí mít možnost povolit SGX.

- Možnost Intel SGX musí být nastavena na Povoleno nebo Řízeno softwarem v BIOSu, v závislosti na systému. Servery PhoenixNAP BMC mají tuto možnost již povolenou.

- Musíte nainstalovat softwarový balíček Intel SGX Platform.

Co je Intel SGX (Software Guard Extensions)?

Intel vytvořil Software Guard Extensions pro zlepšení ochrany dat a zabezpečení aplikačního kódu. Tento obranný systém založený na CPU umožňuje aplikacím běžet v soukromém paměťovém prostoru. Proto je vystavení vnitřním a vnějším útokům za běhu minimální.

Intel SGX umožňuje vývojářům používat instrukce CPU ke zvýšení řízení přístupu k:

- Zabraňte úpravám a mazání dat.

- Zabraňte prozrazení údajů.

- Vylepšete zabezpečení kódu.

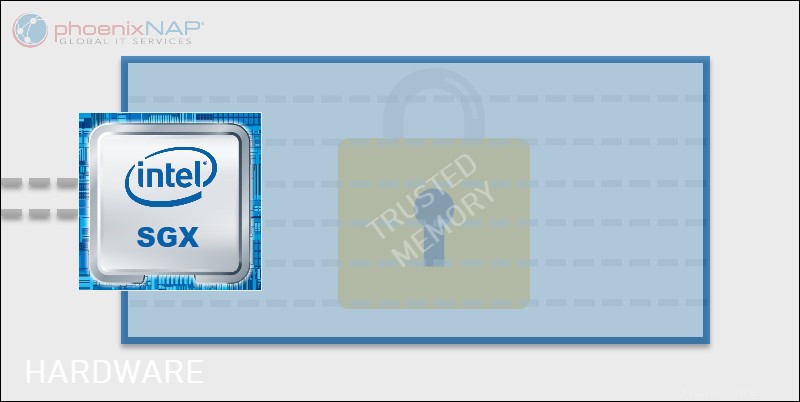

Tato instrukční sada CPU s podporou SGX vám umožňuje zašifrovat části paměti pro ochranu cenných a citlivých dat.

Takové prostředí poskytuje bezpečný prostor pro tajemství, když jsou ohroženy jiné části infrastruktury. To zahrnuje BIOS, firmware, root přístup, správce virtuálních strojů , atd. Když je aplikace chráněna pomocí Intel SGX, její provoz a integrita nejsou v případě útoku ovlivněny.

Nejcitlivější data zůstávají nedostupná pro jakýkoli proces nebo uživatele bez ohledu na úroveň oprávnění. Důvodem je, že aplikace běží uvnitř důvěryhodného segmentu paměti, ke kterému jiné procesy nemají přístup.

Co je SGX Enclave?

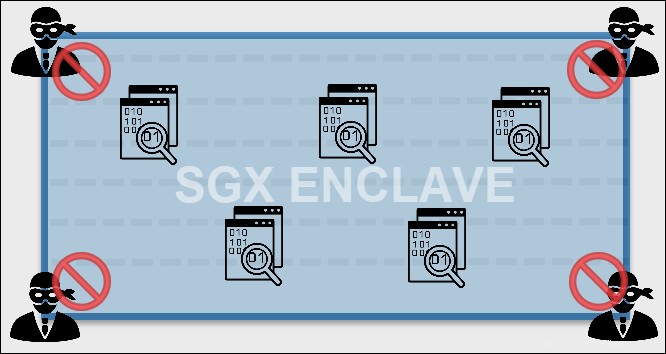

Enklávy jsou izolované oblasti paměti s citlivými aplikačními daty chráněnými CPU. Kód a data v těchto paměťových oblastech jsou dosažitelné pouze v rámci enklávy. Pomocí sady Intel SGX SDK vývojáři vytvoří sadu instrukcí pro rezervaci části fyzické paměti pro toto bezpečné prostředí.

Když spustíte aplikaci uvnitř enklávy, CPU ji okamžitě zašifruje a uloží klíč. Protože je klíč uvnitř CPU, útočník jej nemůže získat kontrolou systémové paměti.

Jak bezpečné jsou enklávy?

Enklávy jsou extrémně bezpečné prostředí pro práci s daty. Řízení přístupu je zavedeno uvnitř těchto důvěryhodných částí paměti a ani fyzický přístup nestačí k získání chráněných dat.

To, co dělá enklávy bezpečnými, je automatické hardwarové šifrování. Technologie SGX využívá CPU k zašifrování informací a uložení klíče uvnitř. Externí strana tedy nemůže získat klíč a kompromitovat data. To znamená, že ani poskytovatel cloudu nemůže získat přístup.

Navíc, jakmile aplikace opustí enklávu nebo dá pokyn ke zničení enklávy, všechny informace se ztratí spolu s ní.

Jak Intel SGX funguje

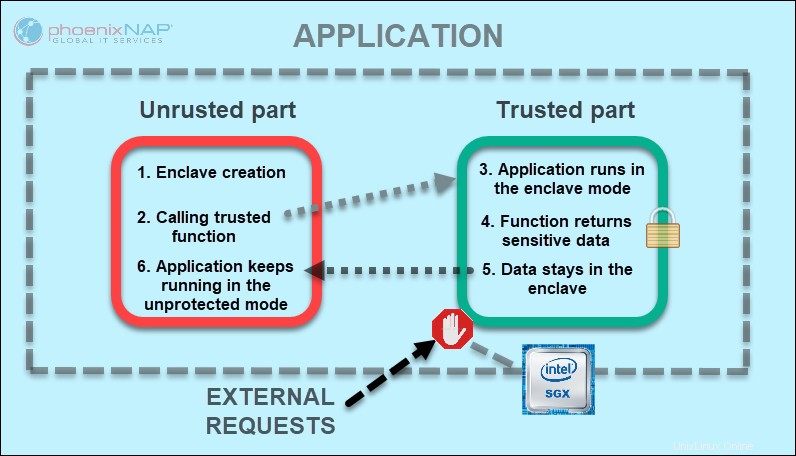

Při vývoji aplikace Intel SGX si programátor může vybrat, co bude enklávovat. Každá aplikace SGX má dvě části:

- Nedůvěryhodná část

- Důvěryhodná část

Nedůvěryhodná část je zodpovědný za vytvoření enklávy a komunikaci v celém systému. Odtud aplikace volá pouze konkrétní důvěryhodné funkce pro přístup k datům.

Důvěryhodná část ukládá enklávu vytvořenou pro zpracování citlivých dat. Kód a údaje jsou uvedeny v čistém textu výhradně uvnitř enklávy. Data, která vrací důvěryhodná funkce, zůstávají v této zabezpečené oblasti paměti. CPU odmítne všechny externí požadavky a enkláva zůstává chráněna.

Aplikace poté pokračuje v práci v nedůvěryhodné části, kde již nemá přehled o citlivých datech.

Aplikační část, která přijímá zabezpečená data, je v nedůvěryhodné části. Aplikace může ukládat data mimo enklávu, jakmile je CPU zašifruje. Šifrovací klíč zůstává v enklávě, která obsahuje dešifrovací kód a nezbytný algoritmus. Proto je dešifrování možné pouze na stejném systému, kde byla data zapečetěna.

Kdy použít Intel SGX?

Intel SGX je vynikající nástroj pro jakýkoli kontext, kde je důvěrná práce s počítačem nutností. Protože je tato technologie nativní pro CPU s podporou SGX, může ji použít každý, kdo potřebuje další vrstvu zabezpečení.

Jakékoli odvětví může využít schopností SGX, nejen IT:

- Finance a pojištění

- Zdravotní a sociální péče

- Vojenské

- Obchod

Protože jsou data během používání chráněna, je Intel SGX vhodný pro sdílení informací mezi více organizacemi. Tento model zlepšuje kontrolu nad tím, která data sdílet, kdo je může vidět, na jak dlouho a za jakým účelem.

Podporovaný CPU Intel SGX

Počínaje škálovatelnými procesory Xeon vydané od 3. čtvrtletí 2015 a dále, všechny serverové procesory podporují Intel SGX. Některé z nich jsou:

- Intel® Xeon® E-2288G

- Intel® Xeon® Gold 6326

- Intel® Xeon® Platinum 8352Y

Většina stolních a mobilních zařízení s procesory Intel Core 6. generace navíc podporuje SGX.

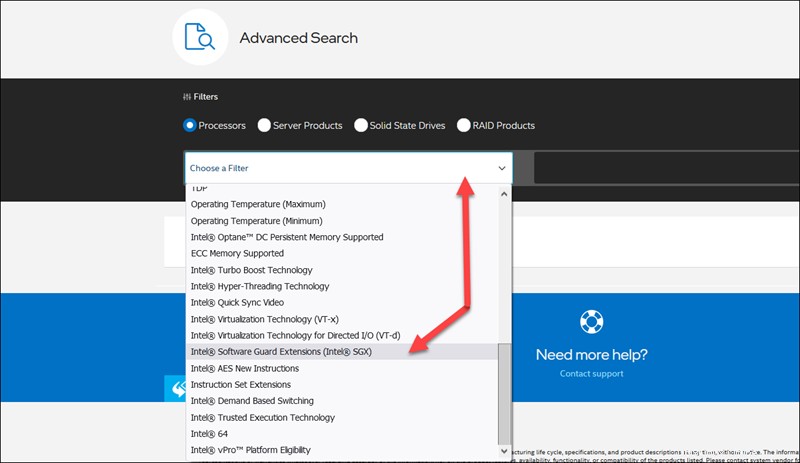

Chcete-li zkontrolovat, které procesory Intel používají SGX, přejděte na stránku vyhledávání produktů Intel. V části Vyberte filtr v rozbalovací nabídce přejděte dolů a vyberte Intel® Software Guard Extensions (Intel® SGX) .

Jak si vybrat CPU s podporou SGX na portálu BMC

Postup nasazení serveru Bare Metal Cloud s podporou Intel SGX:

1. Přihlaste se na portál BMC.

2. Klikněte na Nasadit nový server tlačítko.

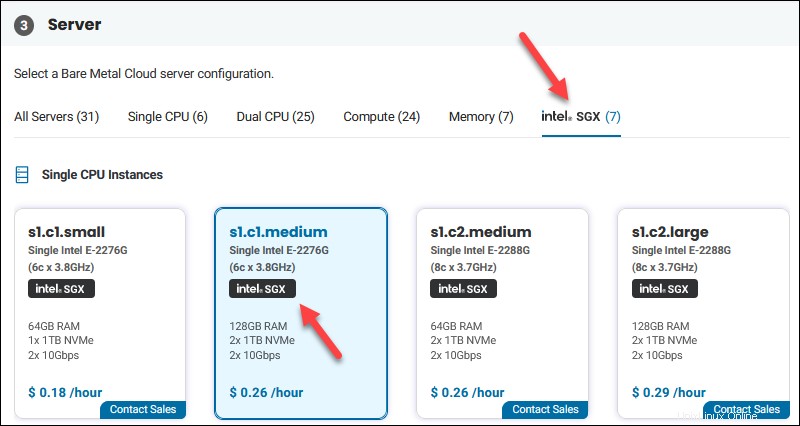

3. V Serveru vyhledejte server s logem Intel SGX sekce. K zúžení seznamu použijte filtr Intel SGX.

4. Dokončete proces jako u jakéhokoli jiného serveru BMC.

Jak povolit Intel SGX v systému BIOS?

Pokud CPU a systém BIOS podporují Intel SGX, můžete to povolit. Pro vstup do BIOSu použijte odpovídající klávesu v závislosti na výrobci.

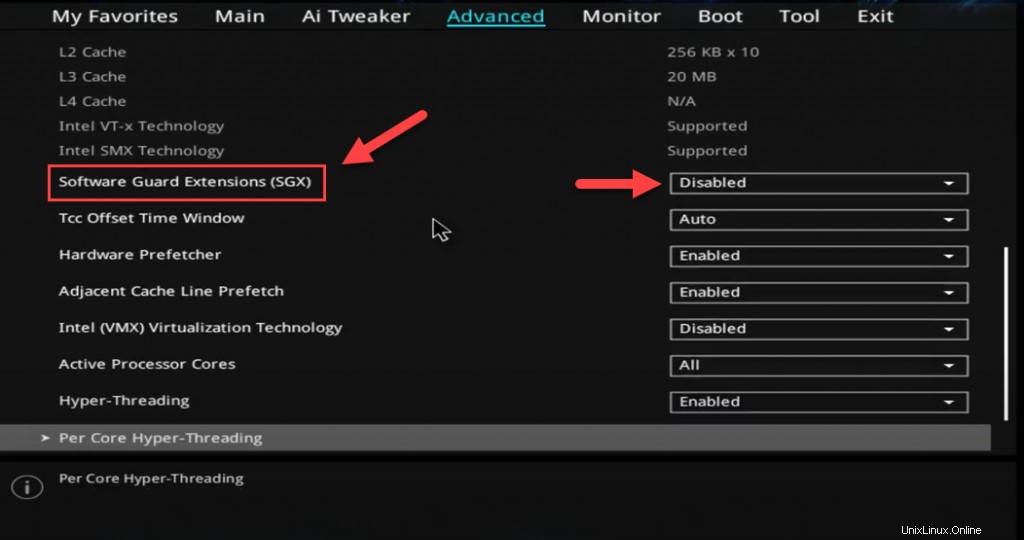

Toto jsou možná nastavení SGX v BIOSu:

- Zakázáno. Výchozí nastavení pro možnost Intel SGX. V tomto režimu nemohou aplikace povolit SGX.

- Povoleno. Aplikace mohou používat Intel SGX . Zajišťuje PRMRR konfigurace je pro váš systém správná.

- Řízeno softwarem. Umožňuje aplikaci dát pokyn systému BIOS, aby automaticky povolil SGX.

V některých rozhraních UEFI BIOS se SGX nachází pod Advanced -> Konfigurace CPU .

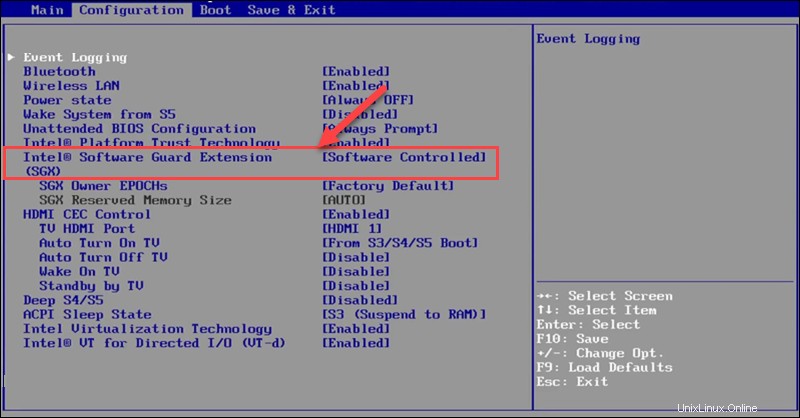

Některá starší rozhraní BIOSu mají v Konfiguraci možnost Intel SGX menu.

Mám deaktivovat SGX?

Možnost Intel SGX je obvykle ve výchozím nastavení zakázána. Nastavení můžete ponechat na výchozích hodnotách. Pokud však používáte aplikace SGX, nesmíte deaktivujte tuto možnost v systému BIOS.

Na druhou stranu, když je v BIOSu povolena možnost SGX a nepoužíváte aplikace SGX nebo to nemáte v úmyslu, může být tato funkce deaktivována.

Výhody Intel SGX

Použití Intel Software Guard Extensions má mnoho výhod. Tou zřejmou je zvýšená bezpečnost citlivých a kriticky důležitých dat.

S Intel SGX mohou být informace, které je třeba ověřit, umístěny na počítači, místo aby je posílaly na vzdálený server. To zahrnuje biometrické a další autentizační údaje. Intel SGX chrání před pokročilými hrozbami, které ohrožují BIOS, systémové komponenty a uživatelské profily s oprávněními root.

Kromě toho poskytuje pečetění dat nezbytnou ochranu duševního vlastnictví i mimo enklávy. Klíč pro dekódování důvěrných dat je v důvěryhodné paměti, takže externí přístup je blokován.

Tento model umožňuje plynulé horizontální škálování. S rostoucími obchodními požadavky se mohou do fondu bez přerušení připojit nové stroje. Než se stanou součástí clusteru důvěryhodných serverů, uzly se ověří, zda mají správnou úroveň zabezpečení.