Úvod

Při přístupu k počítači přes síť potřebují správci systému zabezpečené připojení, aby se skryli před škodlivými kybernetickými útoky, jako je například odcizení hesla. Vzhledem k tomu, že velké sítě mají bezpečnostní chyby, jsou k zajištění potřebné ochrany nezbytné šifrovací protokoly jako TLS/SSL, IPsec, S/MIME, PGP a SSH.

Tento článek poskytuje přehled protokolu SSH – jeho funkci, terminologii a případy použití.

Co znamená SSH?

Zkratka SSH znamená „Secure Shell“. Protokol SSH byl navržen jako bezpečná alternativa k nezabezpečeným protokolům vzdáleného shellu. Využívá paradigma klient-server, ve kterém klienti a servery komunikují prostřednictvím zabezpečeného kanálu.

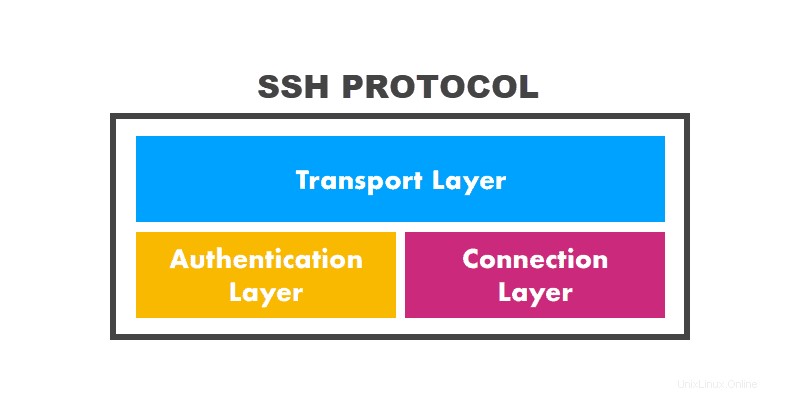

Protokol SSH má tři vrstvy:

- Přenosová vrstva . Zajišťuje bezpečnou komunikaci mezi serverem a klientem, monitoruje šifrování/dešifrování dat a chrání integritu připojení. Provádí také ukládání dat do mezipaměti a kompresi.

- Ověřovací vrstva . Provádí proceduru ověření klienta.

- Vrstva připojení . Spravuje komunikační kanály po ověření.

Kanál vytvořený SSH používá k ověření klienta kryptografii s veřejným klíčem. Jakmile je spojení navázáno, SSH poskytuje šifrovaný způsob bezpečné výměny informací bez ohledu na základní síťovou infrastrukturu.

SSH byl navržen pro operační systémy podobné Unixu, jako je Linux, macOS a BSD. Funguje však také ve Windows.

Stručná historie SSH

SSH vytvořil Tatu Ylönen v roce 1995. Protokol byl navržen tak, aby zabránil odcizení hesel útoky na Helsinskou technickou univerzitu. První verze protokolu, nyní nazývaná SSH-1, byla navržena tak, aby nahradila nezabezpečené protokoly, jako jsou rsh, rlogin a Telnet. Začínal jako freeware, ale brzy se stal proprietárním softwarem.

Poté, co se Ylönenův SSH-1 stal celosvětově oblíbeným nástrojem, Internet Engineering Task Force (IETF) sestavil skupinu, jejímž účelem bylo vyvinout nástupce protokolu. V roce 2006 se SSH-2 stal novým standardem, který obsahuje vylepšení zabezpečení, jako je výměna klíčů Diffie-Helman.

Open-source komunita vyvinula OSSH, verzi protokolu SSH založenou na verzi 1.2.12 SSH-1. Vývojáři OpenBSD později rozvětvovali OSSH, aby vytvořili OpenSSH, dnes nejpopulárnější implementaci SSH na světě. Od verze 7.6 podporuje OpenSSH pouze SSH-2. Podpora SSH-1 byla ukončena .

Terminologie SSH

Následující tabulka obsahuje některé termíny, se kterými se můžete setkat při práci s SSH:

| Termín | Vysvětlení |

|---|---|

| ~ nebo $HOME | Domovský adresář uživatele v systému Unix nebo Unixu. |

| Vrstva ověřování | Vrstva odpovědná za provádění ověřování SSH. |

| Klient | Klientský program pro navázání spojení se serverem. |

| Počítač klienta | Počítač s klientem SSH. |

| Vrstva připojení | Vrstva protokolu SSH, která spravuje komunikační kanály. |

| Místní počítač | Počítač s klientem SSH v daném umístění. |

| Místní uživatel | Uživatel přistupující k SSH přes místní počítač. |

| Soukromý klíč | Část páru veřejného a soukromého klíče pro ověření uživatele, který je na místním počítači uchováván jako tajný. |

| Veřejný klíč | Část páru veřejného a soukromého klíče pro ověření uživatele zkopírována na server SSH během procesu ověřování. |

| Vzdálený počítač | Počítač se serverem SSH, ke kterému se připojují klienti SSH. |

| Vzdálený uživatel | Uživatel přistupující k SSH přes vzdálený počítač. |

| Server | Program serveru SSH pro komunikaci s klienty SSH. |

| Serverový stroj | Počítač se serverem SSH. |

| SCP | Secure Copy – nástroj CLI, který využívá SSH pro bezpečný přenos souborů. |

| SFTP | Secure File Transport Protocol – protokol využívající SSH k zabezpečení síťových přenosů souborů, nezaměňovat s FTPS, který využívá TLS/SSL |

| Přepravní vrstva | Vrstva protokolu SSH, která přehlíží celou relaci SSH. |

Použití SSH

SSH je široce používán v datových centrech k zajištění bezpečné správy, vzdáleného přístupu ke zdrojům, softwarových záplat a aktualizací. Protokol také umožňuje chráněnou správu routeru, údržbu serverového hardwaru a správu virtualizační platformy.

Díky snadnému použití, robustnosti a četným funkcím lze SSH použít v různých scénářích.

Tyto scénáře zahrnují:

- Připojování ke vzdálenému hostiteli.

- Zálohování, kopírování a zrcadlení souborů pomocí SFTP.

- Mapování portu klienta na port serveru pro zabezpečení TCP/IP a dalších síťových protokolů.

- Přesměrování X Window System ze serveru na klienty.

- tunelování citlivých dat prostřednictvím zabezpečeného kanálu.

- Použití virtuální privátní sítě.

Klíče SSH se často používají při automatizaci přístupu k serveru s přihlašováním bez hesla, správou konfigurace a zálohováním.

Jak používat SSH?

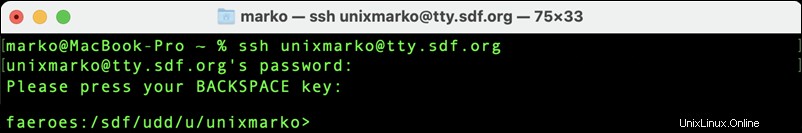

Připojení k SSH serveru se provádí pomocí SSH klienta. Většina operačních systémů založených na Unixu a Unixu se dodává s předinstalovaným démonem a klientem. Na těchto systémech je klient SSH dostupný v terminálu.

Chcete-li se připojit ke vzdálenému hostiteli pomocí terminálu, uživatel zadá příkaz ssh následovaný uživatelským jménem a adresou serveru nebo názvem hostitele:

ssh [username]@[server_ip_or_hostname]Například:

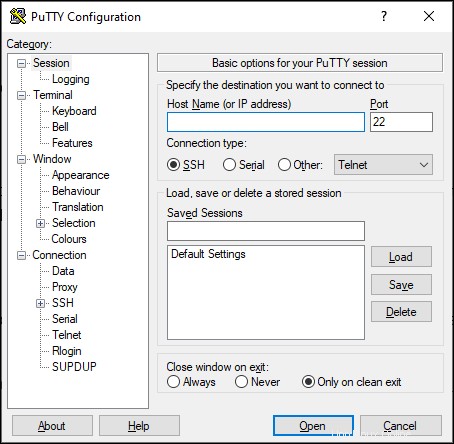

Windows 10 nabízí klienta a server OpenSSH od verze 1709. Dřívější verze Windows neobsahovaly SSH jako funkci, takže k navázání připojení SSH byly použity nástroje jako PuTTY. PuTTY je SSH klient s GUI pro SSH a Telnet:

Mezi další oblíbené klienty SSH pro Windows patří:

- Bitvise

- WinSCP

- KiTTY

- Solar-PuTTY

- SmarTTY

Jak bezpečné je SSH?

Při použití se standardními bezpečnostními opatřeními je protokol SSH považován za vysoce bezpečný. Při zachování bezpečnosti SSH spojení však hraje významnou roli lidský faktor.

Útoky hrubou silou na servery SSH jsou běžným scénářem. Útočníci se pokoušejí připojit k velkému počtu serverů SSH pomocí běžných uživatelských jmen a hesel. Když získají přístup k serveru, použijí eskalaci oprávnění k získání přístupu k účtu root.

SSH klíče se doporučují jako bezpečnější metoda ověřování než hesla. Špatná správa klíčů SSH však stále představuje značné riziko pro organizace, jejichž kritické informace závisí na uchování klíčů v tajnosti.

Klíče SSH sice nabízejí lepší ochranu, ale jejich zneužití může poskytnout zlým osobám přístup k privilegovaným informacím. Tyto informace zahrnují účty a zdroje, jako jsou databáze, směrovače, platební systémy atd.

Odhalené porty SSH jsou další potenciální bezpečnostní slabinou. Některé malwarové programy útočí na zařízení internetu věcí s odhalenými porty a používají je jako zadní vrátka do místní sítě.

A konečně, velký počet klientů SSH na trhu znamená, že zabezpečení protokolu závisí také na zabezpečení aplikací třetích stran.