Chyby zabezpečení ve WordPressu lze odhalit pomocí nástroje WPScan, který je standardně nainstalován v Kali Linuxu. Je to také skvělý nástroj pro shromažďování obecných průzkumných informací o webu, na kterém běží WordPress.

Majitelé webů WordPress by bylo moudré zkusit spustit WPScan na jejich webu, protože to může odhalit bezpečnostní problémy, které je třeba opravit. Může také odhalit obecnější problémy webového serveru, jako jsou seznamy adresářů, které nebyly vypnuty v Apache nebo NGINX.

WPScan sám o sobě není nástroj, který lze použít se zlými úmysly při provádění jednoduchých skenů na webu, pokud nepovažujete za škodlivý i samotný další provoz. Ale informace, které o webu odhalí, mohou útočníci využít k zahájení útoku. WPScan může také vyzkoušet kombinace uživatelského jména a hesla a pokusit se získat přístup na web WordPress. Z tohoto důvodu se doporučuje spouštět WPScan pouze na webu, který vlastníte nebo máte oprávnění ke kontrole.

V této příručce uvidíme, jak používat WPScan a jeho různé možnosti příkazového řádku na Kali Linuxu. Vyzkoušejte některé z níže uvedených příkladů a otestujte svou vlastní instalaci WordPress na zranitelnosti zabezpečení.

V tomto tutoriálu se naučíte:

- Jak používat WPScan

- Jak vyhledávat chyby zabezpečení pomocí tokenu API

Použití WPScan na Kali Linux

Použití WPScan na Kali Linux | Kategorie | Požadavky, konvence nebo použitá verze softwaru |

|---|---|

| Systém | Kali Linux |

| Software | WPScan |

| Jiné | Privilegovaný přístup k vašemu systému Linux jako root nebo prostřednictvím sudo příkaz. |

| Konvence | # – vyžaduje, aby dané linuxové příkazy byly spouštěny s právy root buď přímo jako uživatel root, nebo pomocí sudo příkaz$ – vyžaduje, aby dané linuxové příkazy byly spouštěny jako běžný neprivilegovaný uživatel |

Jak používat WPScan

Přestože by WPScan již měl být na vašem systému nainstalován, můžete se ujistit, že je nainstalován a aktuální, zadáním následujících příkazů do terminálu.

$ sudo apt update $ sudo apt install wpscan

Nastavili jsme testovací server s nainstalovanými Apache a WordPress. Při kontrole zabezpečení našeho testovacího webu postupujte podle níže uvedených příkladů příkazů.

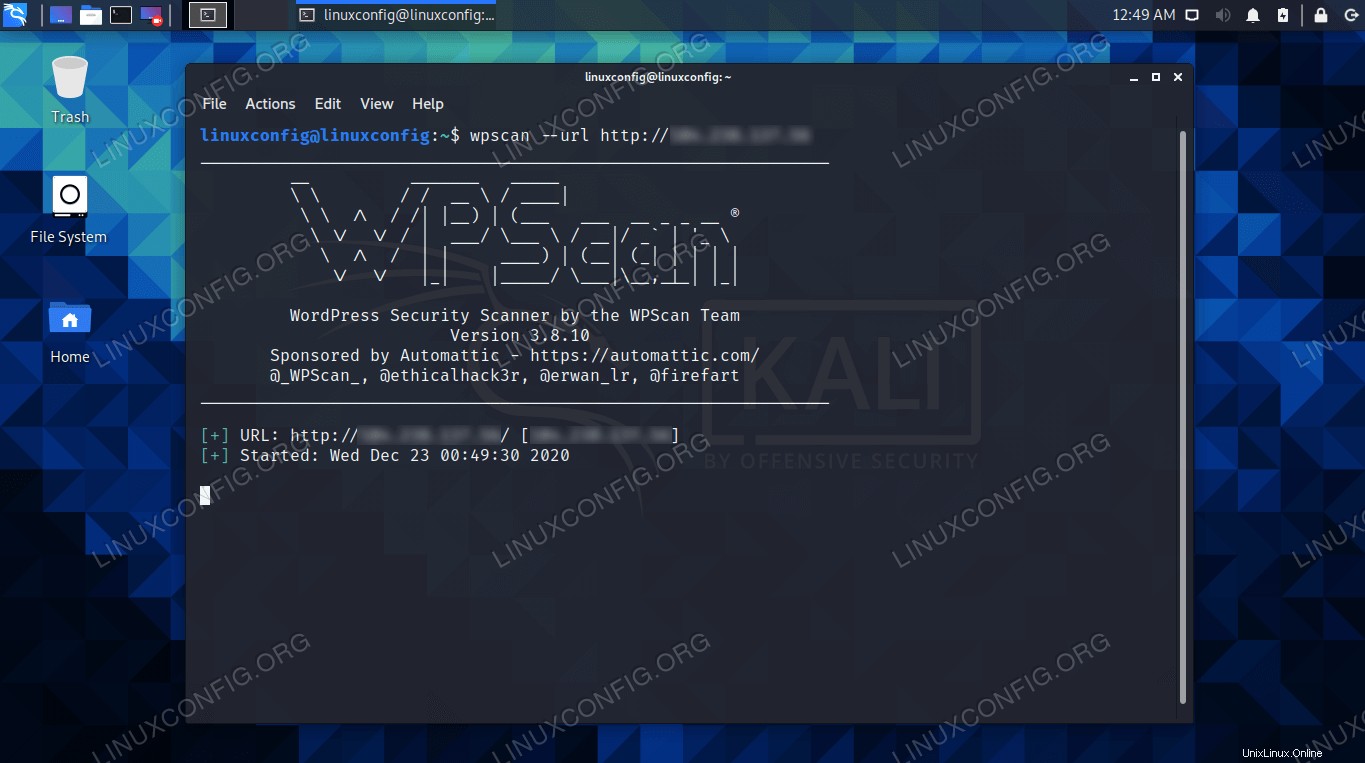

Použijte --url a zadejte adresu URL webu WordPress, abyste jej mohli skenovat pomocí WPScan.

$ wpscan --url http://example.com

WPScan poté provede kontrolu webu, která obvykle skončí během několika sekund. Protože jsme nespecifikovali žádné další možnosti, WPScan provádí pasivní skenování a shromažďuje různé informace procházením webu a zkoumáním kódu HTML.

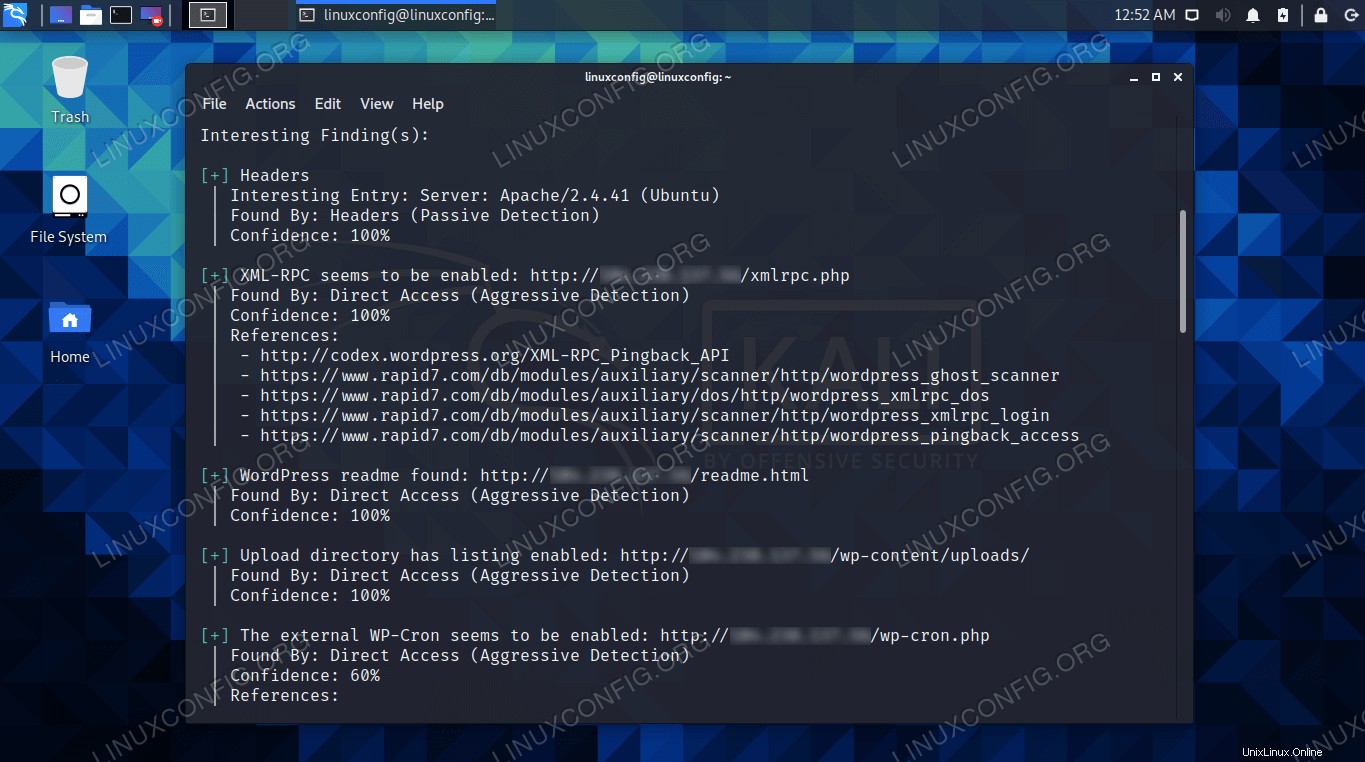

Některé věci odhalené skenováním jsou následující:

- Na serveru běží Apache 2.4.41 na Ubuntu Linux

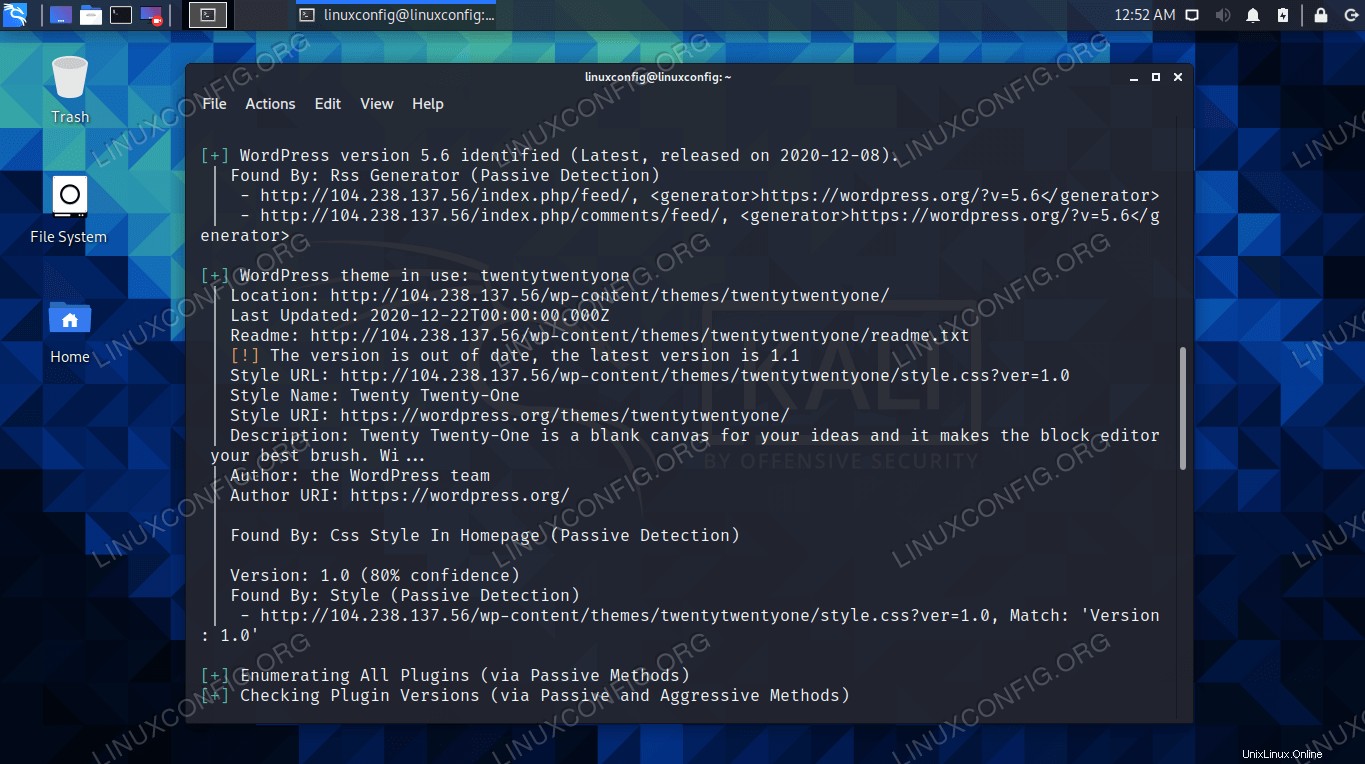

- Verze WordPress je 5.6 (některé starší verze mají známé chyby zabezpečení, každý WPScan vás na to upozorní)

- Použitý motiv WordPress se nazývá Twenty Twenty-One a je zastaralý

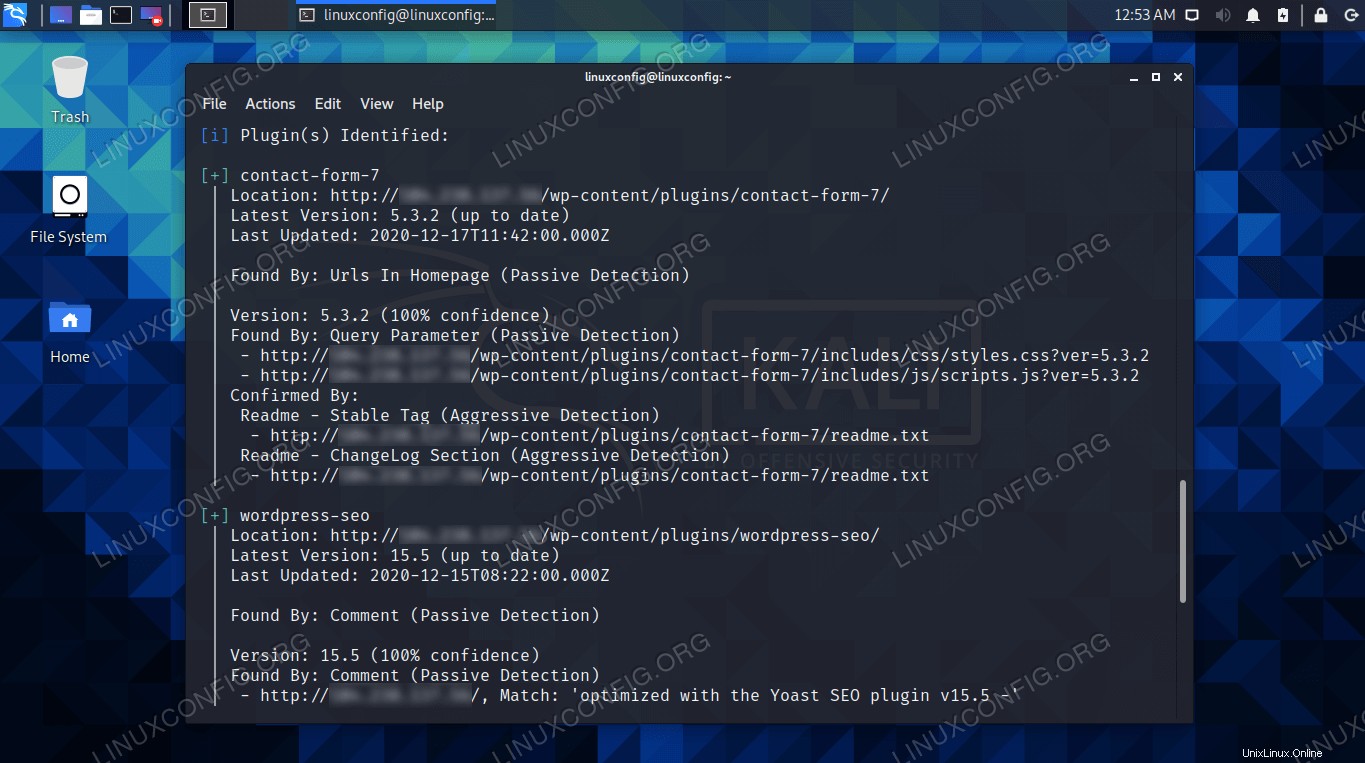

- Stránky používají pluginy s názvem „Kontaktní formulář 7“ a „Yoast SEO“

- Adresář pro nahrávání má povolený výpis

- XML-RPC a WP-Cron jsou povoleny

- Na serveru byl nalezen soubor readme WordPress

Zjištění z WPScan

Zjištění z WPScan Některé z těchto informací mohou být pro útočníky užitečné, ale nebylo odhaleno nic, co by bylo důvodem k větším obavám. Výpis adresářů by však měl být v Apache rozhodně zakázán a XML-RPC by mělo být také zakázáno, pokud se nepoužívá. Čím méně útočných ploch je k dispozici, tím lépe.

Verze a téma WordPress odhaleny

Verze a téma WordPress odhaleny Správci stránek mohou také přijmout opatření k zamaskování motivu, zásuvných modulů a verzí softwaru, který používají. To by bylo mimo rozsah této příručky, ale jsou k dispozici pluginy WordPress, které mohou tyto změny na vašem webu provést.

WordPress pluginy, které byly nalezeny na webu

WordPress pluginy, které byly nalezeny na webu

Pokud web odvedl dostatečně dobrou práci při zamlžování svých informací WordPress, WPScan se může vrátit s tím, že na webu vůbec neběží WordPress. Pokud víte, že to není pravda, můžete použít --force možnost vynutit, aby WPScan i tak prohledal web.

$ wpscan --url http://example.com --force

Některé weby mohou také změnit své výchozí pluginy nebo adresáře wp-content. Chcete-li pomoci WPScan najít tyto adresáře, můžete je zadat ručně pomocí --wp-content-dir a --wp-plugins-dir možnosti. Níže jsme vyplnili několik příkladů adresářů, takže je nezapomeňte nahradit.

$ wpscan --url http://example.com --force --wp-content-dir newcontentdir --wp-plugins-dir newcontentdir/apps

Vyhledávání zranitelností

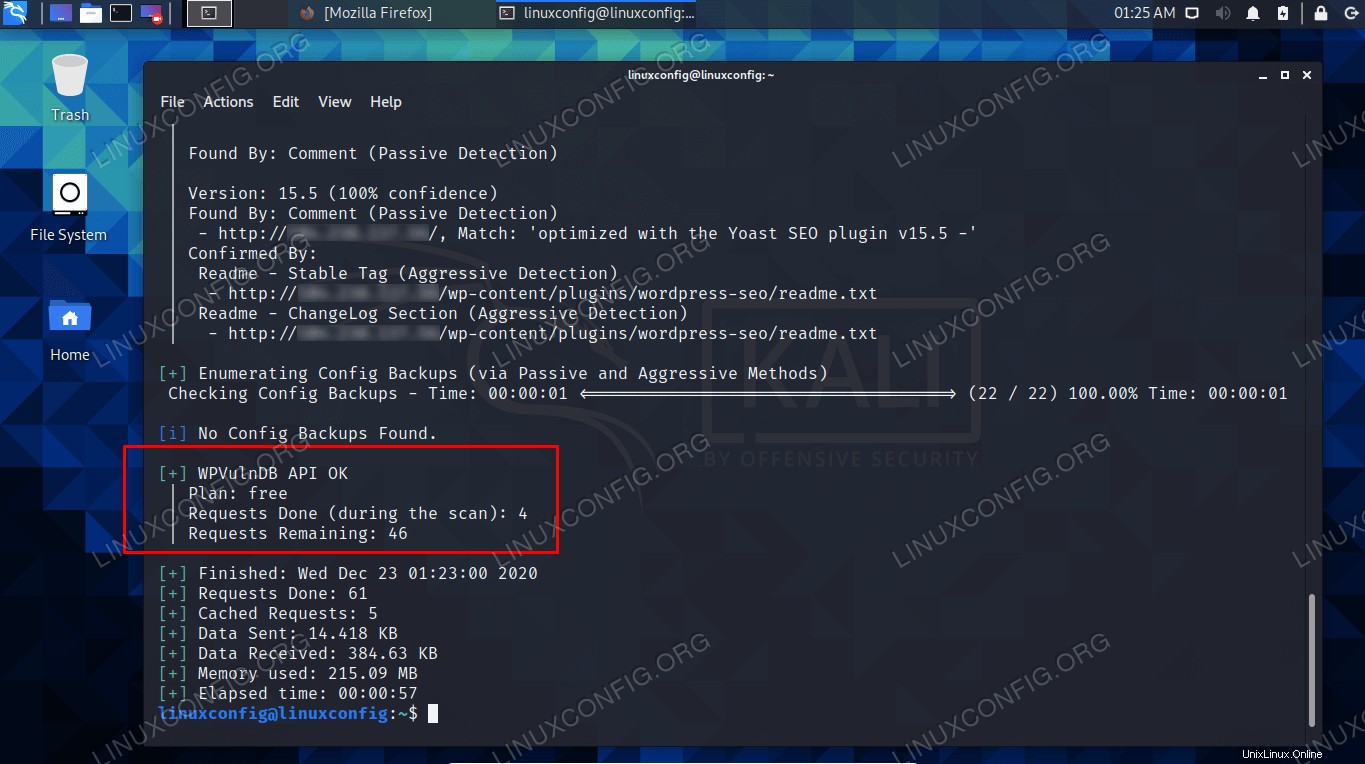

Abyste mohli vyhledat zranitelnosti, budete muset získat token API z webu WPScan. Trochu otravné, ale proces je docela bezbolestný a je zdarma. S tokenem máte povoleno provádět 50 skenů zranitelnosti denně. Za více skenů budete muset zaplatit cenu.

Jakmile budete mít svůj token, můžete použít --api-token možnost zahrnout jej do příkazu. Údaje o zranitelnosti se poté po skenování automaticky zobrazí.

$ wpscan --url http://example.com --api-token TOKEN

Použití tokenu API umožňuje zobrazení dat o zranitelnosti

Použití tokenu API umožňuje zobrazení dat o zranitelnosti

Chcete-li provést invazivnější skenování, které potenciálně odhalí více zranitelností nebo informací, můžete zadat jiný typ detekce pomocí --detection-mode volba. Možnosti zahrnují pasivní, smíšené nebo agresivní.

$ wpscan --url http://example.com --api-token TOKEN --detection-mode aggressive

Použití výše uvedených příkazů by vám mělo pomoci odhalit všechna slabá místa vašeho webu WordPress a nyní můžete přijmout opatření ke zvýšení vaší bezpečnosti. Je toho ještě víc, co WPScan umí; podívejte se na jeho stránku nápovědy, kde najdete úplný seznam možností.

$ wpscan -h

WPScan také obsahuje odkazy pod každou částí svého výstupu. Toto jsou odkazy na články, které pomáhají vysvětlit informace, které WPScan nahlásil. Existují například dva odkazy, které pomáhají vysvětlit, jak lze WP-Cron použít pro útoky DDoS. Podívejte se na tyto odkazy a dozvíte se více.

Úvahy na závěr

V této příručce jsme se naučili, jak skenovat web WordPress pomocí WPScan na Kali Linuxu. Viděli jsme různé možnosti, které lze zadat pomocí příkazu, což nám může pomoci skenovat webové stránky, které zatemnily svou konfiguraci. Také jsme viděli, jak odhalit informace o zranitelnosti získáním tokenu API a použitím agresivního režimu detekce.

WordPress je CMS se spoustou kódu, témat a pluginů, vše od různých autorů. S tolika pohyblivými částmi se v určitém okamžiku musí vyskytnout bezpečnostní slabiny. Proto je důležité používat WPScan ke kontrole bezpečnostních problémů na vašem webu a vždy udržovat software vašeho webu aktuální pomocí nejnovějších bezpečnostních záplat.