V ekosystému Linuxu můžete najít spoustu nástrojů pro monitorování sítě, které vám dokážou vygenerovat souhrn celkového počtu zařízení v síti včetně všech jejich IP adres a další.

Někdy však to, co skutečně potřebujete, může být jednoduchý nástroj příkazového řádku, který vám může poskytnout stejné informace spuštěním jediného příkazu.

Tento tutoriál vám vysvětlí, jak zjistit IP adresy všech živých hostitelů připojených k dané síti. Zde použijeme nástroj Nmap ke zjištění všech IP adres zařízení připojených ve stejné síti.

Doporučené čtení: 29 Příklady příkazů ‚Nmap‘ pro správu systému/sítě

Nmap (zkrácená forma pro Network Mapper ) je open source, výkonný a velmi všestranný nástroj příkazového řádku pro prozkoumávání sítí, provádění bezpečnostních skenů, síťový audit a hledání otevřených portů na vzdáleném počítači a mnoho dalšího.

V případě, že nemáte Nmap nainstalovaný ve vašem systému, spusťte níže příslušný příkaz pro vaši distribuci a nainstalujte jej:

$ sudo yum install nmap [On RedHat based systems] $ sudo dnf install nmap [On Fedora 22+ versions] $ sudo apt-get install nmap [On Debian/Ubuntu based systems]

Jakmile budete mít Nmap nainstalován, syntaxe pro jeho použití je:

$ nmap [scan type...] options {target specification}

Kde je argument {target specification} , lze nahradit názvy hostitelů , IP adresy , sítě a tak dále.

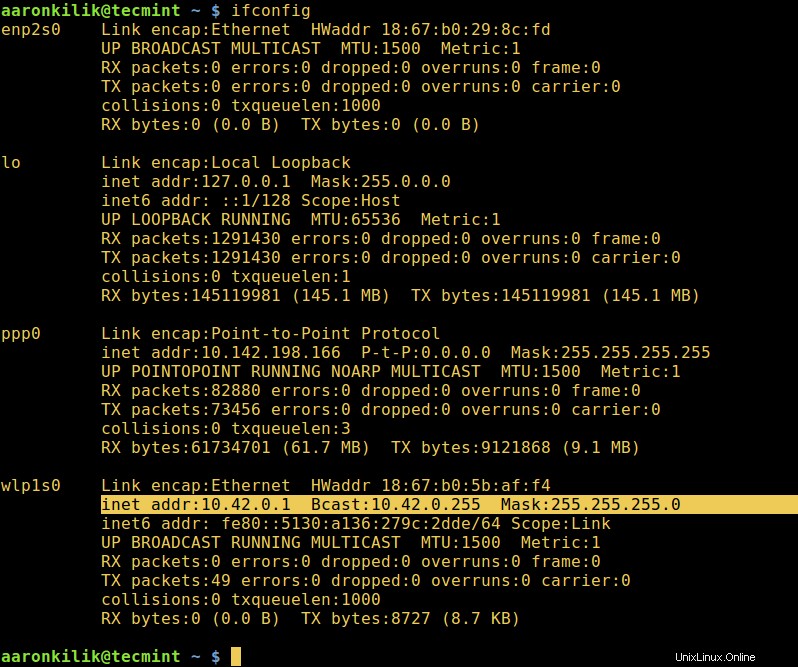

Chcete-li tedy uvést IP adresy všech hostitelů připojených k dané síti, nejprve identifikujte síť a její masku podsítě pomocí příkazu ifconfig nebo příkazu ip takto:

$ ifconfig OR $ ip addr show

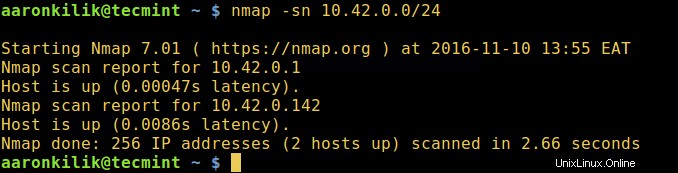

Dále spusťte Nmap příkaz níže:

$ nmap -sn 10.42.0.0/24

V příkazu výše:

-sn– je typ skenování, což znamená skenování pingem. Ve výchozím nastavení Nmap provádí skenování portů, ale toto skenování zakáže skenování portů.10.42.0.0/24– je cílová síť, nahraďte ji svou skutečnou sítí.

Pro komplexní informace o použití se pokuste podívat na manuálovou stránku Nmap:

$ man nmap

Jinak spusťte Nmap bez jakýchkoli voleb a argumentů, abyste zobrazili souhrnné informace o použití:

$ nmap

Kromě toho, pro ty, kteří se chtějí naučit techniky bezpečnostního skenování v Linuxu, si můžete přečíst tohoto praktického průvodce Nmapem v Kali Linuxu.

No, to je prozatím vše, nezapomeňte nám poslat své dotazy nebo komentáře prostřednictvím formuláře odpovědí níže. Můžete se s námi také podělit o další způsoby výpisu IP adres všech zařízení připojených k dané síti.