CloudTrail je služba, která se používá ke sledování aktivity uživatelů a využití API v cloudu AWS. Umožňuje auditování a správu účtu AWS. S ním můžete sledovat dění ve vašem účtu AWS a průběžně je sledovat. Poskytuje historii událostí, která sleduje změny zdrojů. Můžete také povolit protokolování všech událostí v S3 a analyzovat, která další služba, jako je Athena nebo Cloudwatch.

V tomto tutoriálu uvidíme historii událostí vašeho účtu AWS. Také se chystáme vytvořit „stopu“ a uložit událost do S3 a analyzovat je pomocí Cloudwatch.

Historie událostí

Všechny události správy čtení/zápisu jsou protokolovány podle historie událostí. Umožňuje vám zobrazit, filtrovat a stáhnout vaši nedávnou aktivitu účtu AWS za posledních 90 dní. Nemusíte pro to nic nastavovat.

Používání konzoly AWS

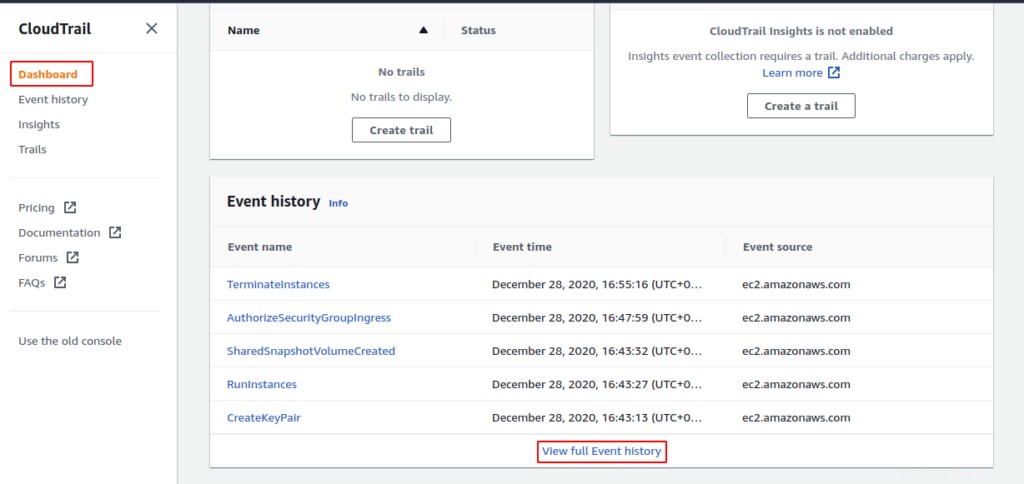

Přejděte na službu „CloudTrail“ a klikněte na řídicí panel. Můžete vidět název události, čas a zdroj. Kliknutím na „Zobrazit celou historii událostí“ zobrazíte všechny události.

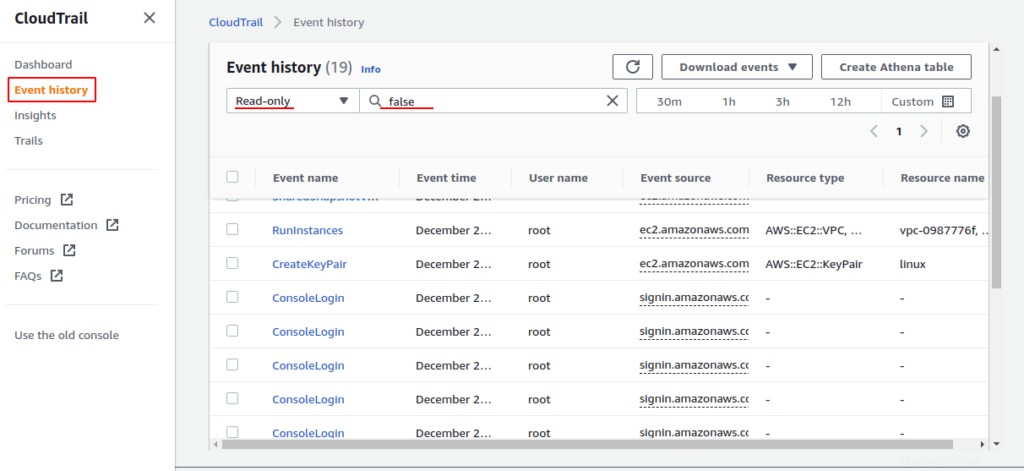

Na stránce podrobností Historie událostí můžete použít filtr podle svého výběru. Chcete-li zobrazit všechny události, použijte funkci Pouze pro čtení a hodnotu false, jak je uvedeno výše.

Použití AWS CLI

K prohlížení událostí můžete také použít AWS CLI. Následující příkaz zobrazuje ukončenou instanci vašeho účtu.

# aws cloudtrail lookup-events --lookup-attributes AttributeKey=EventName,AttributeValue=TerminateInstances

Stezky

Nyní vytvořte záznam, který bude zaznamenávat všechny události vašeho účtu a ukládat je do kbelíku S3.

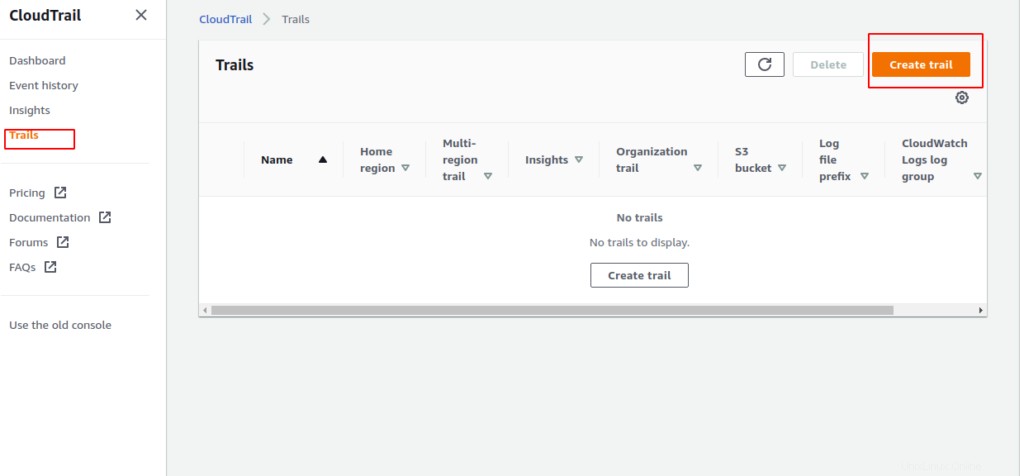

Na levé straně vyberte Stezky a klikněte na ‚Vytvořit stezku‘

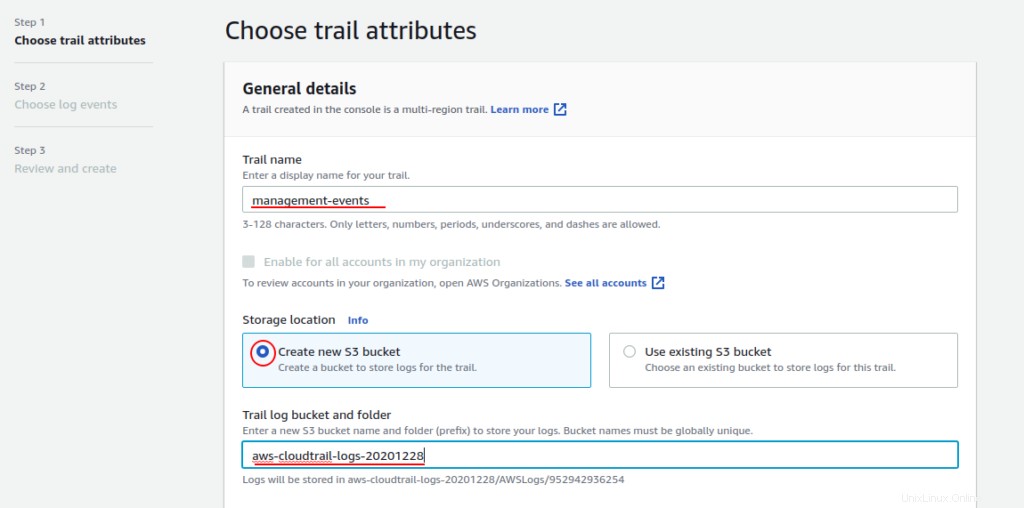

Na další stránce zadejte název trasy, zvolte vytvoření nového kbelíku S3 a zadejte název kbelíku. (Pokud již máte kbelík, můžete si také vybrat stávající kbelík s3)

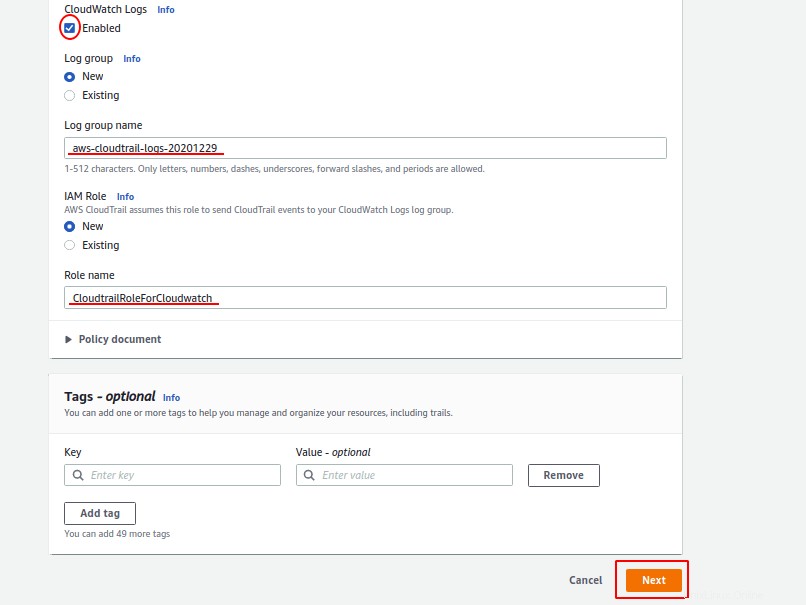

Posuňte stránku dolů a povolte protokoly CloudWatch. Vytvořte skupinu protokolů a zadejte název. Také přiřaďte roli IAM a pojmenujte. Poté klikněte na další.

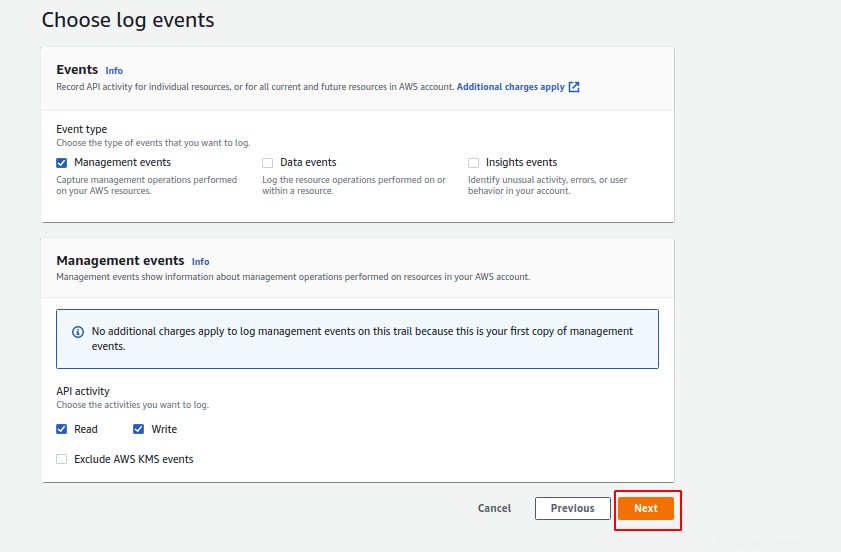

Pokud chcete protokolovat všechny typy událostí, klikněte na možnost vybrat možnosti v části Typ událostí. Právě se chystáme na akce managementu. Takže klikněte na další.

Nyní zkontrolujte konfiguraci a klikněte na „Vytvořit stezku“.

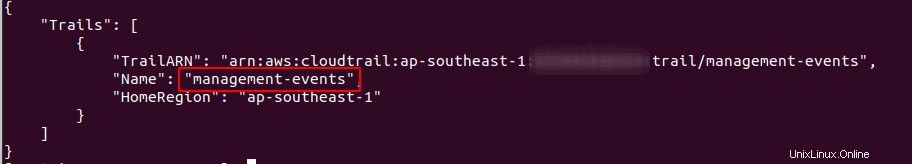

Můžete si také prohlédnout seznam vytvořených tras pomocí následujícího příkazu AWS.

# aws cloudtrail list-trails

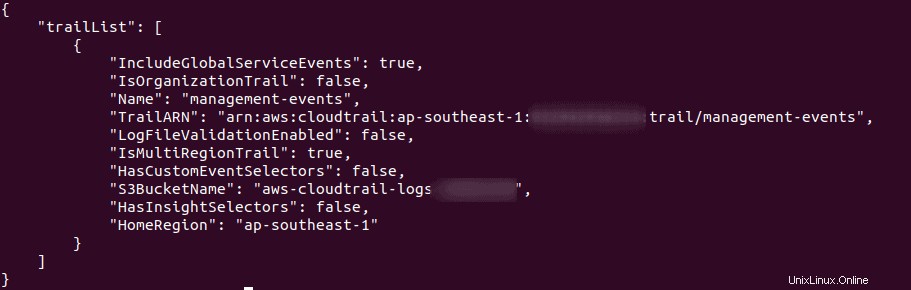

Pomocí následujícího příkazu zobrazíte všechny události stezky, kterou jsme vytvořili výše.

# aws cloudtrail describe-trails --trail-name-list management-events

Analyzujte přihlášení do Cloudwatch

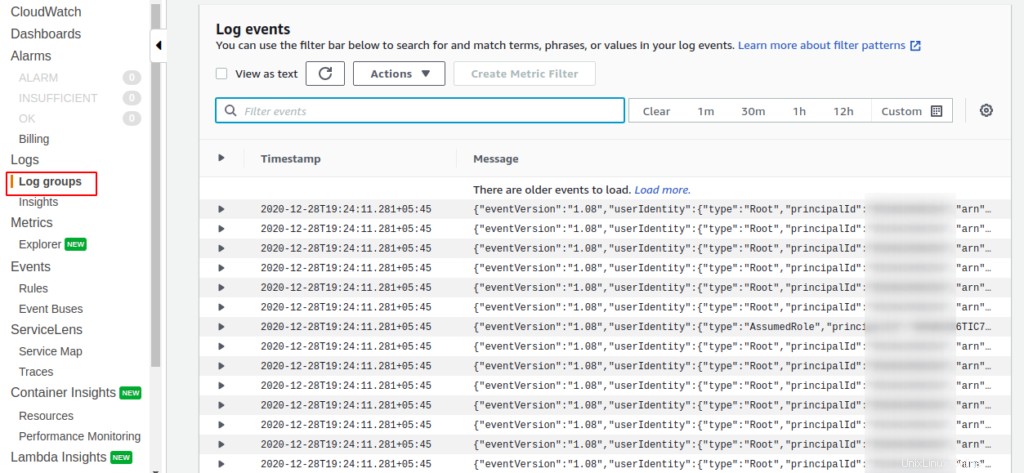

Při vytváření CloudTrail jsme definovali odesílání protokolu do Cloudwatch. Přejděte tedy na službu Cloudwatch a klikněte na ‚skupinu protokolů‘.

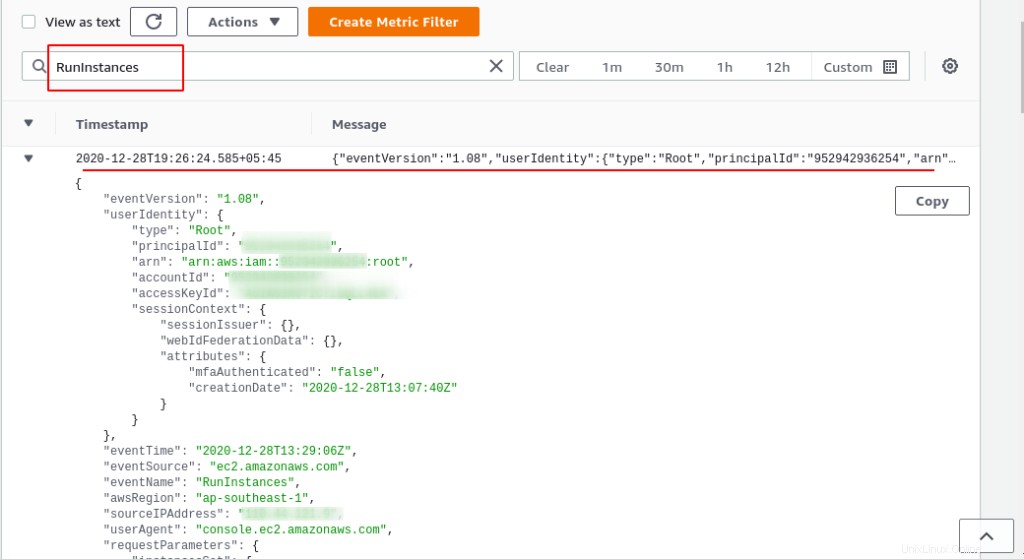

Ve výchozím nastavení jsou protokoly uchovávány po neomezenou dobu a jejich platnost nikdy nevyprší. Zde můžete také použít filtr pro získání požadovaného výstupu. Například uvidíme všechny spuštěné instance v účtu AWS. Chcete-li to provést, použijte filtr ‚RunInstances‘, jak je uvedeno níže. Výstup je zobrazen ve formátu JSON.

Můžete také použít CLI k získání všech událostí protokolu. Spuštěním následujícího příkazu získáte všechny události skupiny protokolů, kterou jste definovali výše.

# aws logs filter-log-events --log-group-name aws-cloudtrail-logs-20201229

V tomto článku uvidíme, jak auditovat a najít aktivity v účtu AWS pomocí CloudTrail. Děkuji za přečtení.

Přečtěte si také :Jak vytvořit a přidat svazek EBS v instanci AWS (EC2)