V tomto návodu si ukážeme, jak snadné je přidat dvoufaktorovou autentizaci pomocí OTP tokenu do OTRS. To se provádí pro agenty podpory, aby chránili případy podpory a zákaznická data před útočníky a zneužitím. Nicméně to lze pro zákazníky udělat úplně stejným způsobem.

Autentizaci již nebude ověřovat OTRS, ale privacyIDEA. Uživatelé jsou stále přebíráni z databáze OTRS. Je také použito stejné statické heslo, které uživatel používal dříve.

Předpoklady

Předpokládáme, že máte spuštěnou instalaci OTRS a privacyIDEA. Možná jste postupovali podle předchozího postupu pro instalaci privacyIDEA.

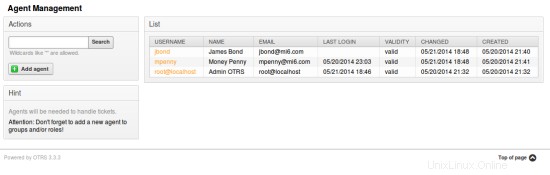

Uživatelé v OTRS

V současné době máme v OTRS několik agentů. Jejich hesla jsou náhodou „testovací“. Mohou se přihlásit pouze pomocí tohoto hesla.

Definování uživatelů v privacyIDEA

privacyIDEA vždy využívá stávající uživatelské obchody. Mohou to být ploché soubory, adresáře LDAP, služby SCIM nebo databáze SQL. V tomto scénáři řekneme privacyIDEA, aby hledala uživatele v databázi OTRS.

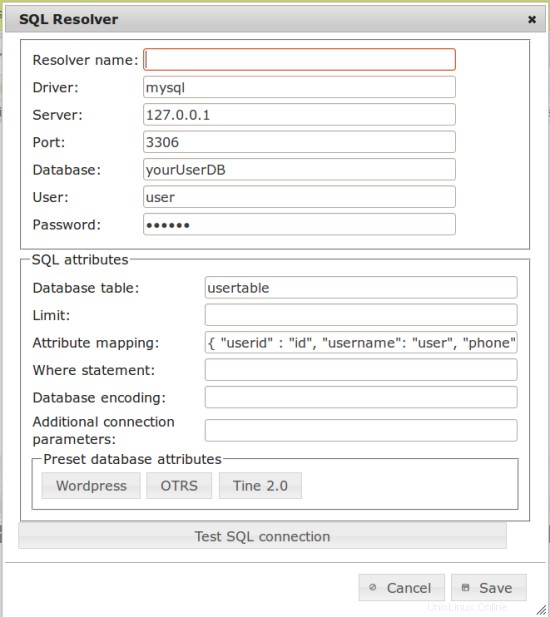

Přejděte na privacyIDEA config -> UserIdResolvers . Kliknutím na tlačítko „Nový“ vytvoříte nový UserIdResolver. Vyberte "SQL".

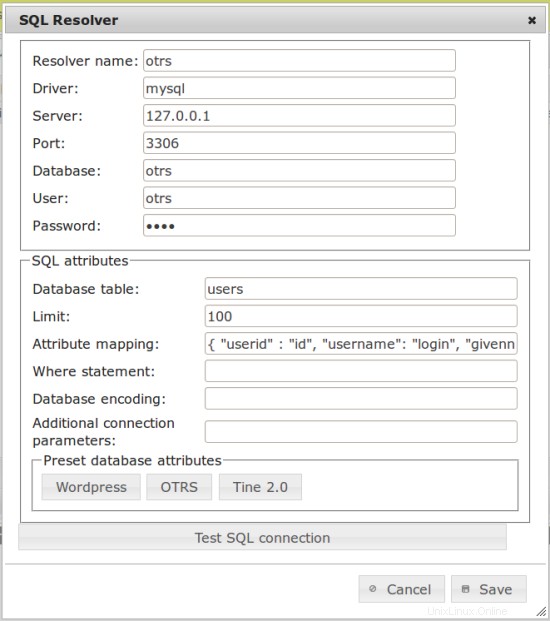

Zde můžete zadat definici připojení k databázi OTRS. Pro zjednodušení nastavení je zde tlačítko "OTRS", které nastaví výchozí hodnoty OTRS v "databázové tabulce" a "mapování atributů". Ve většině případů to nemusíte měnit.

Pokud OTRS běží na stejném počítači jako server privacyIDEA, může vypadat takto:

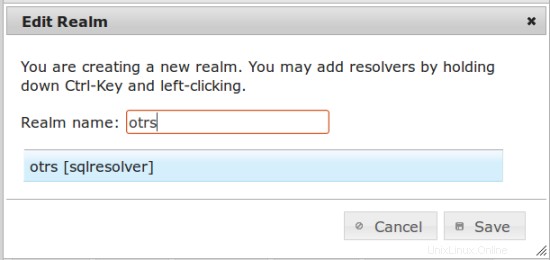

Několik resolverů lze spojit do sféry. Takže i tento jediný nový resolver musí být umístěn do sféry. Pokud uložíte a zavřete dialogové okno resolveru, privacyIDEA vás automaticky přenese do dialogu realm.

Vytvořte nový realm "otrs" a vložte do něj resolver, který jste právě vytvořili. Řešitel bude zvýrazněn modře.

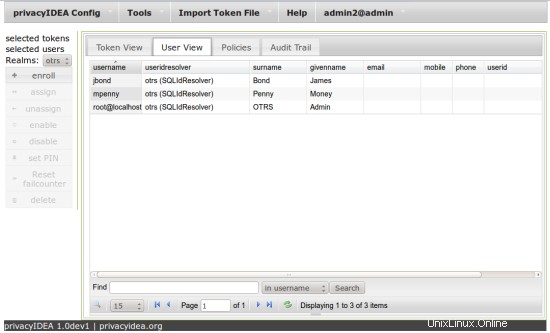

Uložte sféru a nyní přejděte na kartu uživatelského zobrazení. Nyní uvidíte všechny agenty z databáze OTRS.

Zaregistrujte token uživateli a otestujte jej

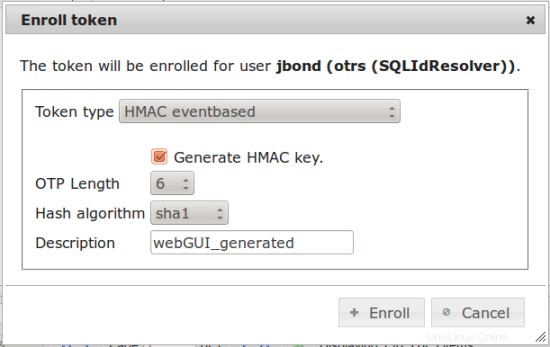

Nyní můžete uživatelům OTRS zaregistrovat nebo přiřadit token dle vašeho výběru. V tomto příkladu registruji Google Authenticator. Vyberte uživatele „jbond“ a klikněte na tlačítko zaregistrovat. Poté bude token, který má být zaregistrován, přímo přiřazen uživateli „jbond“.

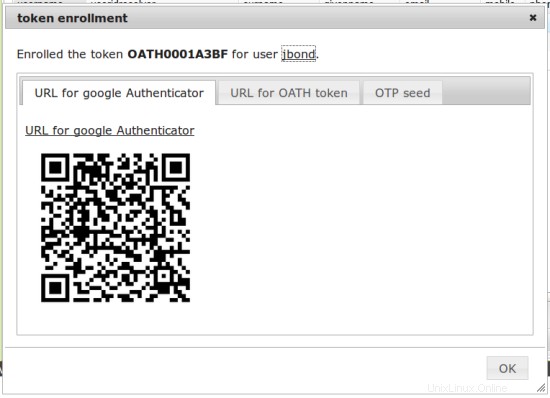

Vyberte „HMAC event based“ a vyberte „[x] generade HMAC key“. Poté bude vygenerován QR kód, který lze naskenovat pomocí aplikace Google Authenticator.

Po zaregistrování tokenu můžete pro tento token nastavit OTP PIN, já volím „1234“.

V zobrazení tokenu nyní můžete token vidět.

Testovací ověření

Svůj prohlížeč můžete nasměrovat na http://your.pricacyidea.server/auth/index a zkusit se ověřit pomocí uživatele („jbond“) a hesla „1234142371“, kde „1234“ je OTP PIN, který jsem nastavil během registraci a „142371“ hodnotu OTP zobrazenou aplikací Google Authenticator.

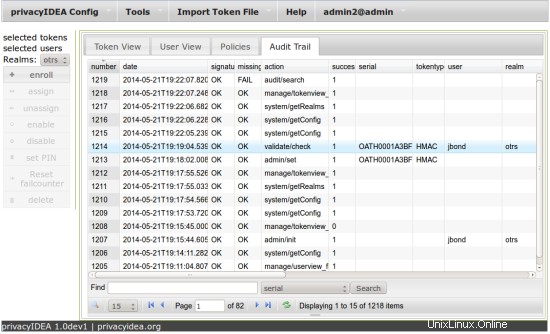

Úspěšnou autentizaci si můžete prohlédnout v protokolu auditu.

Definujte zásady ověřování

Toto funguje pouze v případě, že používáte výchozí schéma hashování hesel v OTRS, což se v době psaní zdá být neslané sha256. Heslo je uloženo jako 64znakový hexadecimální řetězec

Jak bylo řečeno na začátku, chceme, aby uživatelé používali své OTRS heslo a ne tento dodatečný PIN „1234“. Obvyklý uživatel si nemůže vzpomenout na mnoho tvrdých hesel.

Chcete-li toho dosáhnout, můžete nastavit politiku ověřování. Přejděte na kartu „Zásady“ a vytvořte tuto zásadu:

Nezapomeňte zásadu označit jako aktivní.

Opět můžete zkontrolovat autentizaci, ale tentokrát musí uživatel "jbond" zadat "test281707". "test" je jeho původní heslo OTRS.

Nastavení OTRS

privacyIDEA přichází s autentizačním modulem OTRS, který naleznete zde.

Zkopírujte to do svého adresáře OTRS Kernel/System/Auth.

Ve vašem Kernel/Config.pm nakonfigurujte následující:

$Self->{'AuthModule'} ='Jádro::System::Auth::privacyIDEA';

$Self->{'AuthModule::privacyIDEA::URL'} ="http://localhost:5001/validate/simplecheck";

Upravte URL podle vaší instalace privacyIDEA.

Nyní se každý přihlášený agent musí přihlásit pomocí svého hesla OTRS spojeného s hodnotou OTP z jeho tokenu.

Poznámka: také [email protected] se již nebude moci přihlásit bez tokenu.

Šťastné ověřování a bezpečná podpora!

Máte nějaké otázky? Odpovědi!

V případě jakýchkoli žádostí o připojení ke skupině google navštivte github nebo stránku projektu.