SSH klíče nabízejí vysoce bezpečný způsob přihlašování na server pomocí SSH proti pouhé závislosti na heslu. Zatímco u hesla hrozí, že bude konečně prolomeno, klíče SSH je spíše nemožné dešifrovat hrubou silou. Ve skutečnosti generování páru klíčů nabízí uživatelům dva dlouhé řetězce znaků odpovídající veřejnému i soukromému klíči. Uživatelé tak mohou umístit veřejný klíč na jakýkoli server a následně jej odemknout připojením k němu s klientem, který již soukromý klíč vlastní. Po spárování dvou klíčů se systém odemkne bez jakékoli otravné závislosti na heslu. Zabezpečení může být dále chytře chráněno firewallem pomocí ochrany soukromého klíče pomocí přístupové fráze.

Instalace klíčů SSH v systému Linux – průvodce krok za krokem

Níže je uveden podrobný průvodce, který podrobně popisuje proces instalace klíčů SSH na server Linux:

Krok jedna:Vytvoření páru klíčů RSA

Prvním krokem v procesu instalace je vytvoření páru klíčů na klientském počítači, což by byl často váš vlastní systém. Uživatelé musí použít následující příkaz:

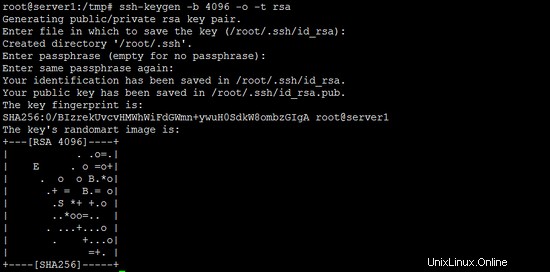

ssh-keygen -o -b 4096 -t rsa

Výše uvedený příkaz zahájí proces instalace klíče SSH pro uživatele. Možnost -o dává ssh-keygen pokyn, aby uložil soukromý klíč v novém formátu OpenSSH namísto starého (a kompatibilnějšího formátu PEM). Důrazně se doporučuje použít volbu -o, protože nový formát OpenSSH má zvýšenou odolnost proti prolomení hesla hrubou silou. V případě, že na vašem serveru nefunguje volba -o (zavedena v roce 2014) nebo potřebujete soukromý klíč ve starém formátu PEM, použijte příkaz 'ssh-keygen -b 4096 -t rsa '.

Volba -b příkazu ssh-keygen se z bezpečnostních důvodů používá k nastavení délky klíče na 4096 bitů namísto výchozích 1024 bitů.

Po zadání primárního příkazu Gen Key musí uživatelé projít následujícím cvičením a odpovědět na následující výzvy:

Enter the file where you wish to save the key (/home/demo/.ssh/id_rsa)

Uživatelé musí stisknout ENTER za účelem uložení souboru do domovské stránky uživatele

Další výzva bude znít takto:

Enter passphrase

Pokud si jako správce přejete přiřadit přístupovou frázi, můžete tak učinit po výzvě (podle otázky výše), i když je to volitelné, a pole můžete ponechat prázdné pro případ, že si heslo nepřejete přiřadit.

Je však vhodné poznamenat, že zadání jedinečné přístupové fráze nabízí řadu výhod uvedených níže:

1. Bezpečnost klíče, i když je vysoce zašifrovaný, závisí do značné míry na jeho neviditelnosti pro jakoukoli jinou stranu. I 2. V pravděpodobném případě, že se soukromý klíč zabezpečený přístupovou frází dostane do péče neoprávněného uživatele, nebude se moci přihlásit k jeho spojeneckým účtům, dokud se jim nepodaří prolomit přístupovou frázi. To vždy dává oběti (napadnutému uživateli) drahocenný čas navíc k odvrácení nabídky hackingu. Na druhou stranu, přiřazení přístupové fráze ke klíči vyžaduje, abyste ji zadali pokaždé, když použijete pár klíčů, což celý proces ztěžuje. zdlouhavé, nicméně absolutně bezpečné.

Zde je široký nástin procesu generování klíčů end-to-end:

Veřejný klíč lze nyní vysledovat na odkaz ~/.ssh/id_rsa.pub

Soukromý klíč (identifikace) lze nyní vysledovat na odkaz-/home/demo/.ssh/id_rsa 3

Krok 2:Zkopírování veřejného klíče

Po vygenerování odlišného páru klíčů zbývá dalším krokem umístění veřejného klíče na virtuální server, který hodláme použít. Uživatelé budou moci zkopírovat veřejný klíč do souboru autorizovaných klíčů nového počítače pomocí příkazu ssh-copy-id. Níže je uveden předepsaný formát (přísný příklad) pro zadání uživatelského jména a IP adresy a musí být nahrazen skutečnými systémovými hodnotami:

ssh-copy-id [email protected]

Alternativně mohou uživatelé vložit klíče pomocí SSH (podle daného příkazu):

cat ~/.ssh/id_rsa.pub | ssh [email protected] "cat >> ~/.ssh/authorized_keys"

Při použití kteréhokoli z výše uvedených příkazů se na vašem systému zobrazí následující zpráva:

Autentičnost hostitele '192.168.0.100' nelze zjistit. Otisk klíče RSA je b1:2d:32:67:ce:35:4d:5f:13:a8:cd:c0:c4:48:86:12. Opravdu chcete pokračovat v připojení (ano/ne)? ano Upozornění:Trvale přidáno '192.168.0.100' (RSA) do seznamu známých hostitelů. Heslo uživatele [email protected]:Nyní se zkuste přihlásit do počítače pomocí „ssh '[email protected]'“ a zkontrolujte:~/.ssh/authorized_keys, abyste se ujistili, že jsme nepřidali další klíče, které jste nebyli. neočekávám.

Po výše uvedeném cvičení jsou uživatelé připraveni pokračovat a přihlásit se do [email protected], aniž by byli vyzváni k zadání hesla. Pokud jste však klíči dříve přiřadili přístupovou frázi (podle kroku 2 výše), budete v tomto okamžiku vyzváni k zadání přístupové fráze (a pokaždé pro následující přihlášení).

Krok 3 (Tento krok je volitelný):Deaktivace hesla pro usnadnění přihlášení uživatele root

Poté, co uživatelé zkopírují své klíče SSH na váš server a zajistí bezproblémové přihlášení pouze pomocí klíčů SSH, mají možnost omezit přihlášení uživatele root a povolit totéž pouze prostřednictvím klíčů SSH. Aby toho dosáhli, uživatelé potřebují získat přístup ke konfiguračnímu souboru SSH pomocí následujícího příkazu:

sudo nano /etc/ssh/sshd_config

Jakmile je soubor zpřístupněn, uživatelé musí v souboru najít řádek, který obsahuje PermitRootLogin a upravte jej, abyste zajistili spolehlivé připojení pomocí klíče SSH. K tomu vám pomůže následující příkaz:

PermitRootLogin without-password

Posledním krokem v procesu zůstává implementace změn pomocí následujícího příkazu:

reload ssh

Výše uvedené dokončí proces instalace klíčů SSH na server Linux.

Převod soukromého klíče OpenSSH na nový formát

Většina starších klíčů OpenSSH je uložena ve formátu PEM. I když je tento formát kompatibilní s mnoha staršími aplikacemi, má tu nevýhodu, že heslo soukromého klíče chráněného heslem může být napadeno útoky hrubou silou. Tato kapitola vysvětluje, jak převést soukromý klíč ve formátu PEM na klíč v novém formátu OpenSSH.

ssh-keygen -p -o -f /root/.ssh/id_rsa

Cesta /root/.ssh/id_rsa je cesta ke starému souboru soukromého klíče.

Závěr

Výše uvedené kroky vám pomohou nainstalovat klíče SSH na jakýkoli virtuální soukromý server zcela bezpečným, bezpečným a bezproblémovým způsobem.