Hrobka je bezplatný a otevřený nástroj pro šifrování souborů pro ochranu vašich osobních a/nebo tajných souborů v operačních systémech GNU/Linux. Umožňuje uživatelům vytvořit šifrované úložiště (složku) v systému souborů a uložit do něj důležitá data. Šifrované úložiště lze otevřít a zavřít pomocí příslušných souborů klíčů, které jsou také chráněny heslem zvoleným uživatelem. Z důvodu bezpečnosti můžete soubory klíčů uložit na samostatné médium, řekněme USB disk nebo CD/DVD.

Šifrované složky se nazývají "hrobky" . Na pevném disku můžete vytvořit libovolný počet hrobek, pokud je na něm dostatek volného místa. Hrobku lze otevřít pouze v případě, že máte soubor klíče i heslo. Má také pokročilé funkce, jako je steganografie , který umožňuje skrýt soubory klíčů v jiném souboru. I když je Tomb nástroj CLI, má také obal GUI nazvaný gtomb , což usnadňuje používání Tomb pro začátečníky. V tomto krátkém tutoriálu se podíváme, jak nainstalovat Tomb a jak jej použít k šifrování souborů v Linuxu.

Nainstalujte Tomb v Linuxu

Tomb bude v tuto chvíli fungovat pouze na GNU/Linuxu.

V systému Arch Linux a odvozených verzích:

V Arch Linuxu je Tomb k dispozici v AUR. Můžete jej tedy nainstalovat pomocí pomocných nástrojů AUR, jako je Yay jak je uvedeno níže.

$ yay -S tomb gtomb

V systémech Debian, Ubuntu, Linux Mint:

Vývojáři SparkyLinux (derivát Debianu) přidali balíček Tomb do svých oficiálních repozitářů. Můžete jej tedy nainstalovat přidáním hlavních repozitářů SparkyLinux do vašeho systému založeného na DEB.

Chcete-li přidat úložiště SparkyLinux do systému Debian, Ubuntu nebo Linux Mint, vytvořte soubor úložiště:

$ sudo vi /etc/apt/sources.list.d/sparky-repo.list

Přidejte následující řádky:

deb https://sparkylinux.org/repo stable main deb-src https://sparkylinux.org/repo stable main deb https://sparkylinux.org/repo testing main deb-src https://sparkylinux.org/repo testing main

Uložte a zavřete soubor.

Nainstalujte veřejný klíč Sparky:

$ wget -O - https://sparkylinux.org/repo/sparkylinux.gpg.key | sudo apt-key add -

Poté aktualizujte zdrojový seznam pomocí příkazu:

$ sudo apt-get update

Nakonec nainstalujte tomb a gtomb pomocí příkazu:

$ sudo apt-get install tomb gtomb

U ostatních distribucí Linuxu postupujte podle kroků uvedených zde .

Doporučené stažení – Bezplatný průvodce tipy a triky:„Qubes OS 3.2 – nejbezpečnější operační systém Linux“Chraňte své tajné soubory pomocí nástroje Tomb File Encryption Tool v Linuxu/Unixu

1. Způsob příkazového řádku:

Jak jsem již řekl, šifrovaný adresář nazýváme "hrobka". Každá hrobka může být otevřena pomocí příslušného souboru klíče a hesla.

Vytvořme novou hrobku, řekněme například ostechnix , o velikosti 100 MB. Musíte být buď root uživatel nebo mít sudo oprávnění vytvářet hrobky.

$ sudo tomb dig -s 100 ostechnix.tomb

Ukázkový výstup:

tomb . Commanded to dig tomb ostechnix.tomb tomb (*) Creating a new tomb in ostechnix.tomb tomb . Generating ostechnix.tomb of 100MiB 100+0 records in 100+0 records out 104857600 bytes (105 MB, 100 MiB) copied, 0.737713 s, 142 MB/s -rw------- 1 root root 100M Jul 5 06:01 ostechnix.tomb tomb (*) Done digging ostechnix tomb . Your tomb is not yet ready, you need to forge a key and lock it: tomb . tomb forge ostechnix.tomb.key tomb . tomb lock ostechnix.tomb -k ostechnix.tomb.key

Vytvořte klíčový soubor používaný k uzamčení nově vytvořené hrobky.

$ sudo tomb forge ostechnix.tomb.key

Poznámka: Pokud narazíte na chybu jako níže, pravděpodobně existuje aktivní odkládací oddíl.

tomb . An active swap partition is detected... [sudo] password for ostechnix: tomb [W] This poses a security risk. tomb [W] You can deactivate all swap partitions using the command: tomb [W] swapoff -a tomb [W] [#163] I may not detect plain swaps on an encrypted volume. tomb [W] But if you want to proceed like this, use the -f (force) flag. tomb [E] Operation aborted.

Deaktivujte všechny odkládací oddíly, abyste to opravili, jak je uvedeno níže.

$ sudo swapoff -a

A poté znovu spusťte příkaz k vytvoření souboru klíčů. Chvíli to potrvá. Pokračujte v používání tohoto počítače pro jiné úkoly, abyste vytvořili dostatek Entropie . Nebo jednoduše postupujte podle níže uvedených kroků a rychle vygenerujte dostatek entropie.

- Jak vygenerovat dostatek ‚entropie‘ pro proces generování klíčů GPG

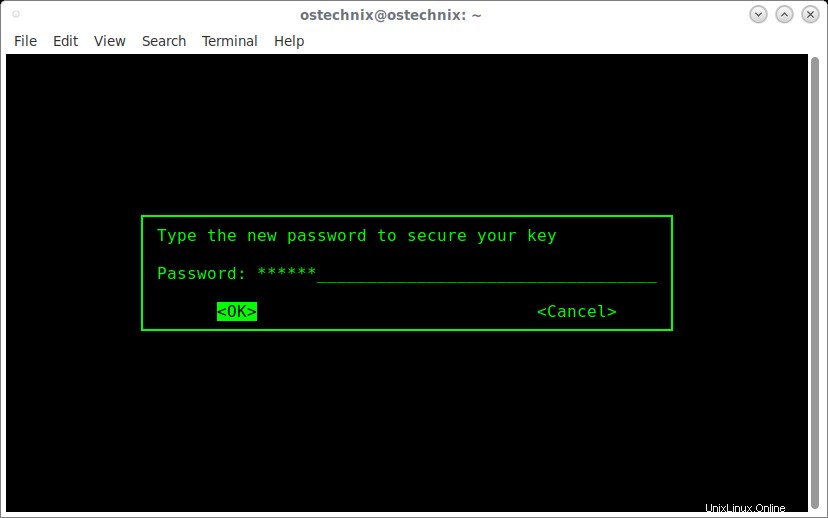

Po několika minutách, jakmile bude vygenerována dostatečná entropie, budete požádáni o zadání nového hesla pro zabezpečení klíče. Zadejte jej dvakrát.

Právě jsme vytvořili klíčový soubor.

Spusťte následující příkaz k uzamčení hrobky pomocí souboru klíče:

$ sudo tomb lock ostechnix.tomb -k ostechnix.tomb.key

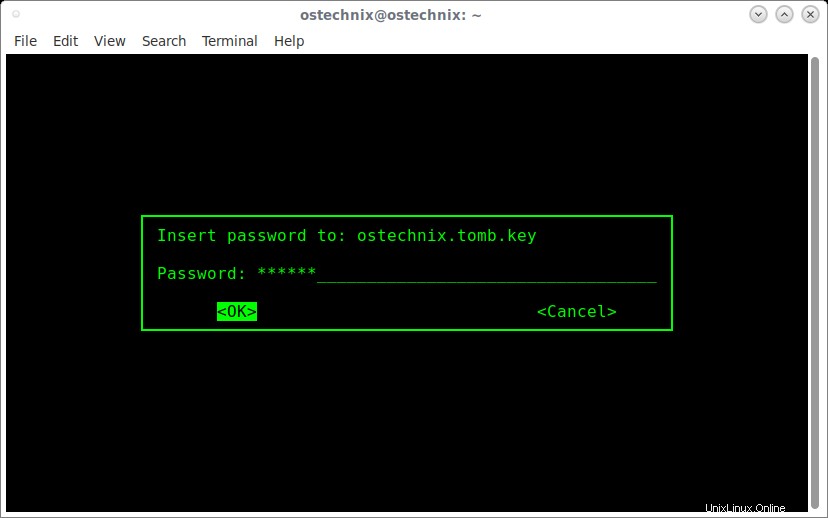

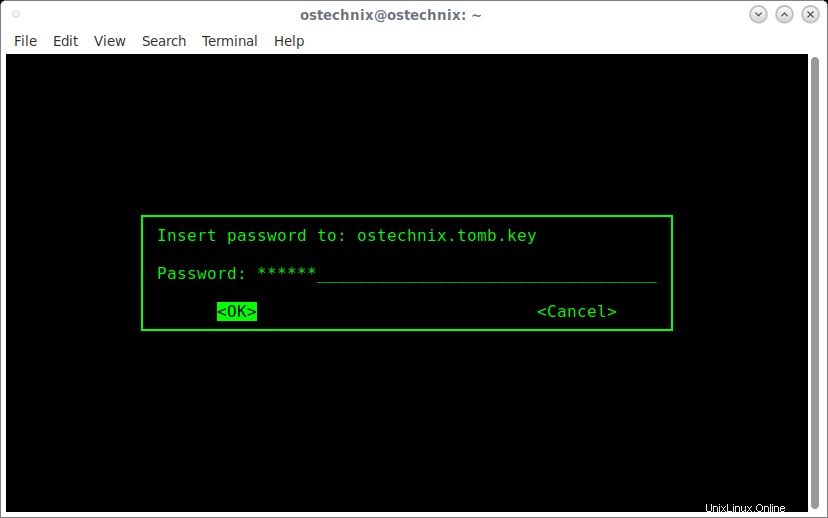

Budete požádáni o zadání hesla k souboru your.tomb.key:

Po zadání hesla se zobrazí výstup podobný níže.

tomb . Commanded to lock tomb ostechnix.tomb [sudo] Enter password for user ostechnix to gain superuser privileges tomb . Checking if the tomb is empty (we never step on somebody else's bones). tomb . Fine, this tomb seems empty. tomb . Key is valid. tomb . Locking using cipher: aes-xts-plain64:sha256 tomb . A password is required to use key ostechnix.tomb.key tomb . Password OK. tomb (*) Locking ostechnix.tomb with ostechnix.tomb.key tomb . Formatting Luks mapped device. tomb . Formatting your Tomb with Ext3/Ext4 filesystem. tomb . Done locking ostechnix using Luks dm-crypt aes-xts-plain64:sha256 tomb (*) Your tomb is ready in ostechnix.tomb and secured with key ostechnix.tomb.key

Nyní máme 100MB hrobku s názvem "ostechnix" a uzamkli jsme ji pomocí souboru klíče, který je také chráněn heslem.

Protože toto je pouze demonstrační účel. Klíčový soubor a hrobku jsem uložil do stejného adresáře (můj adresář $HOME). Z důvodu bezpečnosti byste neměli své klíče uchovávat tam, kde je vaše hrobka! Pokud jste soubor klíče uložili do jiné cesty nebo média, musíte při otevírání hrobek uvést správnou hodnotu cesty souboru klíče.

Chcete-li otevřít hrobku, spusťte:

$ sudo tomb open ostechnix.tomb -k ostechnix.tomb.key

Zadejte heslo vašeho souboru klíčů:

Po zadání platného hesla uvidíte následující výstup:

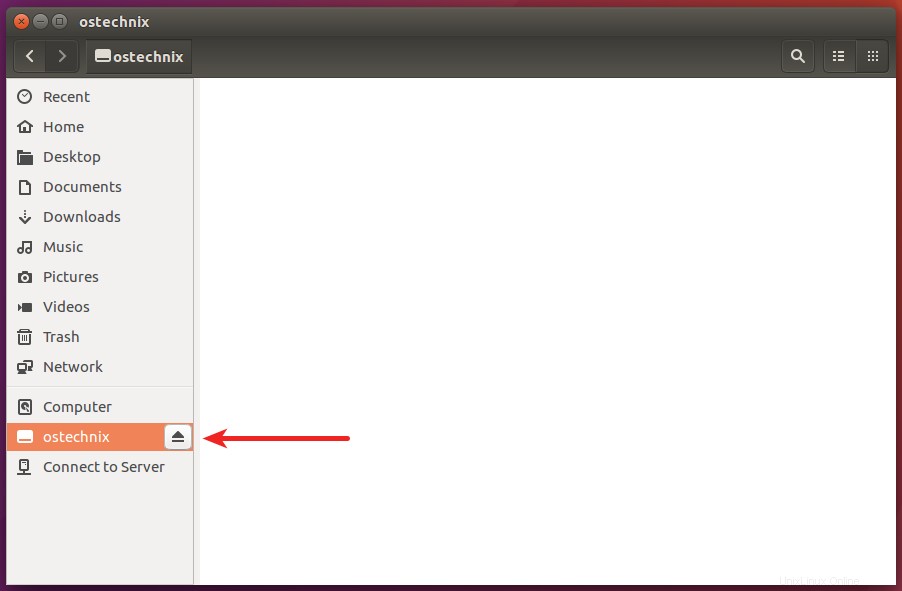

[...] tomb (*) Success unlocking tomb ostechnix tomb . Checking filesystem via /dev/loop2 fsck from util-linux 2.31.1 ostechnix: clean, 11/25168 files, 8831/100352 blocks tomb (*) Success opening ostechnix.tomb on /media/ostechnix

Gratulujeme! Hrobka byla připojena pod /media adresář (tj. /media/ostechnix v mém případě).

Nyní můžete ukládat své tajné soubory/složky do této hrobky (tj. šifrovaného adresáře). Opět musíte být uživatelem sudo nebo root, abyste mohli uložit data do této hrobky.

Jakmile budete hotovi, zavřete jej pomocí příkazu:

$ sudo tomb close

Ukázkový výstup:

tomb . Closing tomb [ostechnix] mounted on /media/ostechnix tomb (*) Tomb [ostechnix] closed: your bones will rest in peace.

Pokud spěcháte, můžete všechny otevřené hrobky násilně zavřít příkazem:

$ sudo tomb slam all

Výše uvedený příkaz okamžitě zavře všechny otevřené hrobky a ukončí všechny aplikace, které je používají. Můžeme používat více hrobek současně. Všechny adresáře a soubory v nich mohou být svázány se soubory a adresáři ve vašem $HOME, a umístit tak všechny konfigurace tam, kde je aplikace očekávají.

Další podrobnosti o použití naleznete v oficiálním průvodci .

2. Grafický způsob:

Pokud vám nevyhovuje příkazový řádek, můžete použít Gtomb, obal GUI pro Tomb.

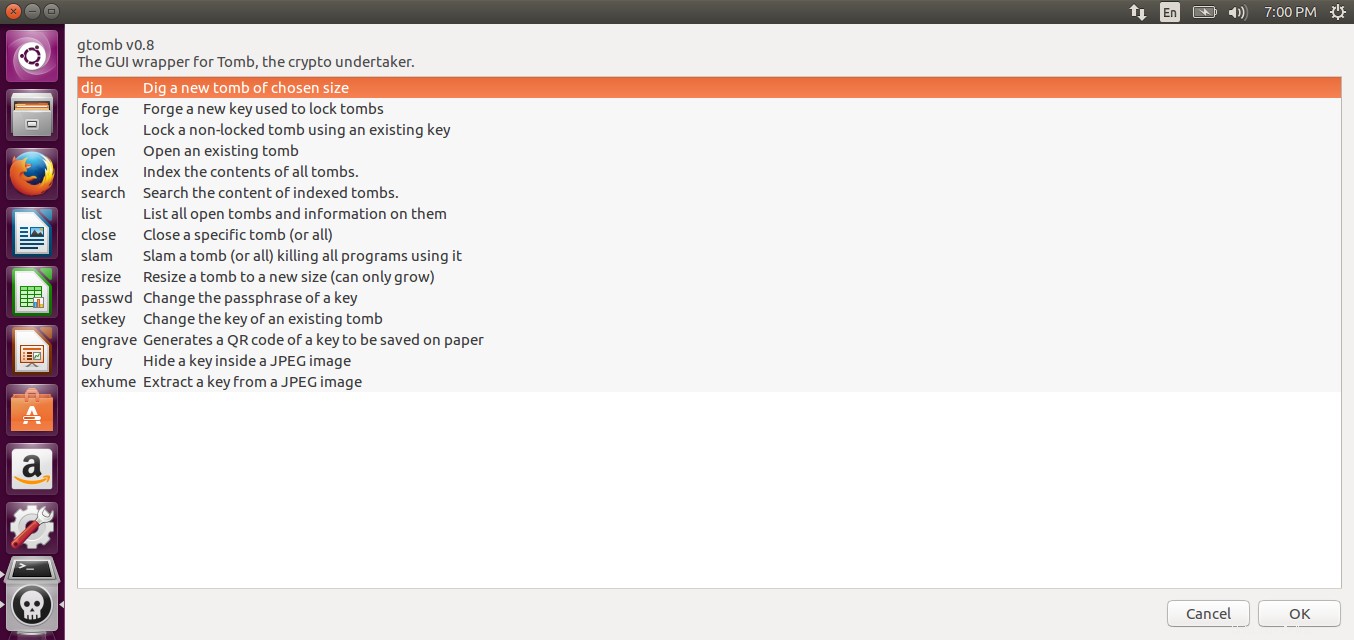

Spusťte jej z nabídky. Takto vypadá výchozí rozhraní gtomb.

Jak vidíte na výše uvedeném snímku obrazovky, všechny možnosti jsou samozřejmé.

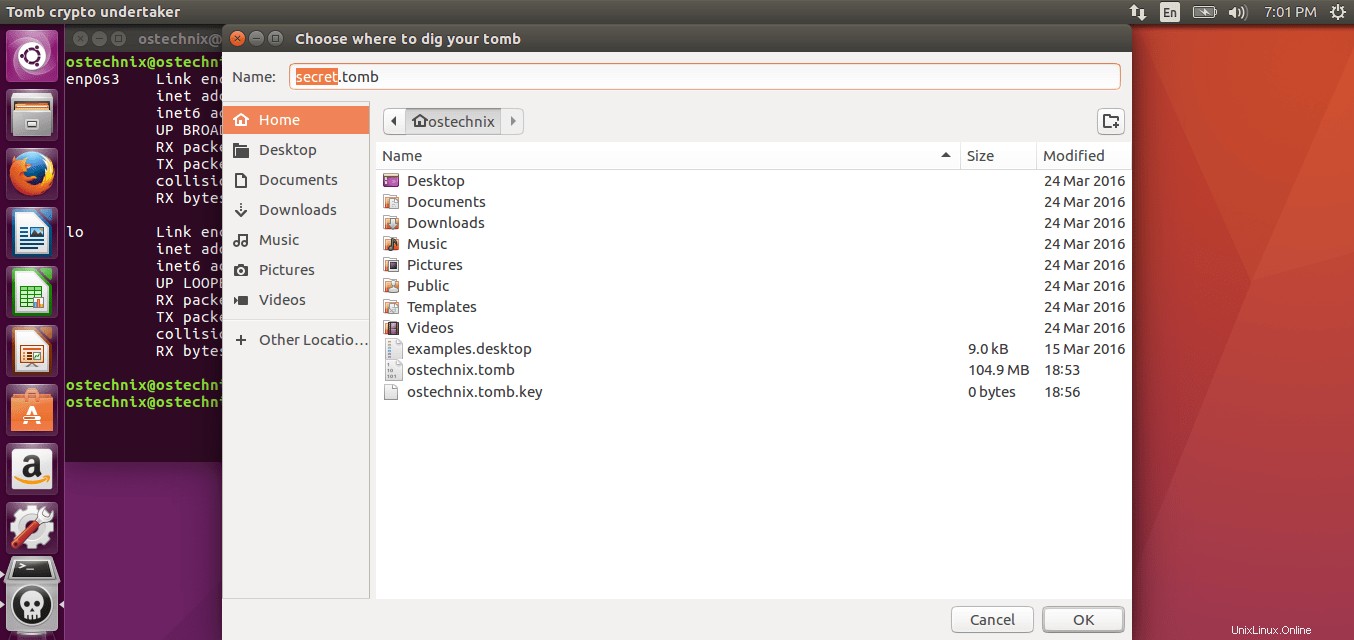

Chcete-li vytvořit hrobku, vyberte první možnost vykopat a klepněte na tlačítko OK. Vyberte místo, kde chcete hrobku ponechat.

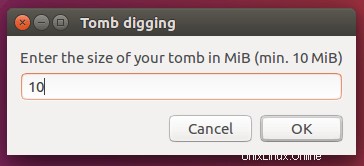

Dále zadejte velikost vaší hrobky:

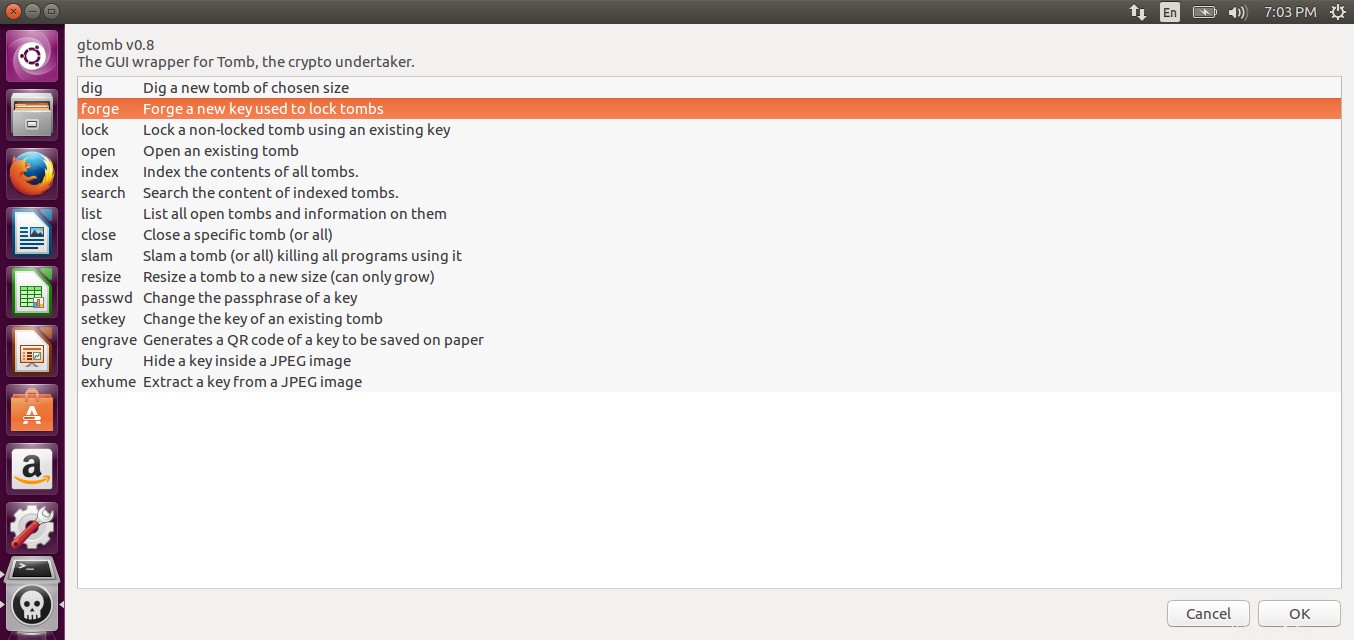

Dále musíme vytvořit klíčový soubor, který se používá k uzamčení hrobky. Vyberte vytvořit z hlavní nabídky a klepněte na OK. Zadejte heslo dvakrát.

Dále zvolte uzamknout z hlavní nabídky k uzamčení hrobky pomocí nově vytvořeného souboru klíče. Chcete-li hrobku otevřít, zvolte otevřít z hlavní nabídky a vyberte hrobku .

Jak můžete vidět, použití gtomb je poměrně snadné a přímočaré. Nemusíte si zapamatovat všechny příkazy. Vše můžete provést několika kliknutími myší.

Pokud jsem testoval, Tomb je jedním z nejlepších nástrojů pro zabezpečení vašich tajných souborů v zašifrovaném adresáři. Vyzkoušejte to, nebudete zklamáni.