Nmap (Network Mapper) je běžně známý jako systémový švýcarský nůž. Vzhledem k tomu, že věci v podnikové síti nejdou tak hladce, jak byste si přáli, mohou se vám ve vašem pracovním protokolu hromadit lístky na ladění/„Uložte mě“.

Nmap vám přijde na pomoc. V tomto článku prozkoumám šest praktických případů použití Nmap.

Pomocí Nmap

Nmap vám umožňuje skenovat vaši síť a objevovat nejen vše, co je k ní připojeno, ale také širokou škálu informací o tom, co je připojeno, jaké služby každý hostitel provozuje a tak dále. Umožňuje velké množství technik skenování, jako je UDP, TCP connect (), TCP SYN (polootevřené) a FTP. Nabízí také širokou škálu typů skenování, včetně Proxy (bounce attack), Reverse-ident, ICMP (ping sweep), FIN, ACK sweep, Xmas, SYN sweep, IP Protocol a Null scan. Další podrobnosti naleznete na stránce manuálu v části Techniky skenování.

Nmap také nabízí řadu pokročilých funkcí, jako je detekce operačního systému (OS)

prostřednictvím TCP/IP otisků prstů, tajného skenování, dynamických výpočtů zpoždění a opakovaného přenosu, paralelního skenování, detekce nepřítomnosti hostitelů pomocí paralelních pingů, skenování návnady, detekce filtrování portů, přímého skenování RPC (bez mapování portů), skenování fragmentace a flexibilního cíle a portu specifikace.

Pojďme prozkoumat některé praktické případy použití, které vám mohou pomoci vypořádat se s vaší sítí.

Případ použití jedna

Syntaxe Nmap naznačená v manuálové stránce je následující:

nmap [ <Scan Type> ...] [ <Options> ] { <target specification> }

Existuje mnoho možností přepínání, které lze použít spolu s Nmapem, ale zaměřme se na tu praktickou. Pro tento případ použití naskenujte název hostitele pomocí nmap <hostname> příkaz takto:

Případ použití dva

Pokud máte více než jednoho hostitele, kterého potřebujete skenovat, uveďte všechny hostitele v hosts.txt soubor. Poté použijte příkaz nmap -iL <file containing host names> , takto:

Případ použití tři

Při použití Nmap je možné identifikovat operační systém (OS) hostitele, což je užitečné pro inventarizaci vaší sítě. Použijte -A přepnout a určit operační systém pro vzdálený systém. Například běh:

$ nmap -A localhost.example.com vyústilo v:

Případ použití čtyři

Nmap vám může pomoci hlouběji porozumět bezpečnostním problémům vaší sítě. Chcete-li zjistit, zda má vzdálený hostitel povolenou bránu firewall a které porty jsou filtrovány, použijte -sA . Slovo filtered ve výstupu níže naznačuje, že tento hostitel má povolenou bránu firewall:

Případ použití pět

Kdykoli chceme zkontrolovat slabá místa hostitele, musíme nejprve analyzovat otevřené porty (dobře známé), abychom získali představu o tom, které služby jsou na tomto hostiteli povoleny. Pomocí -p přepínač, Nmap prohledá rozsah specifikovaných portů, jak je ukázáno níže:

Případ použití šest

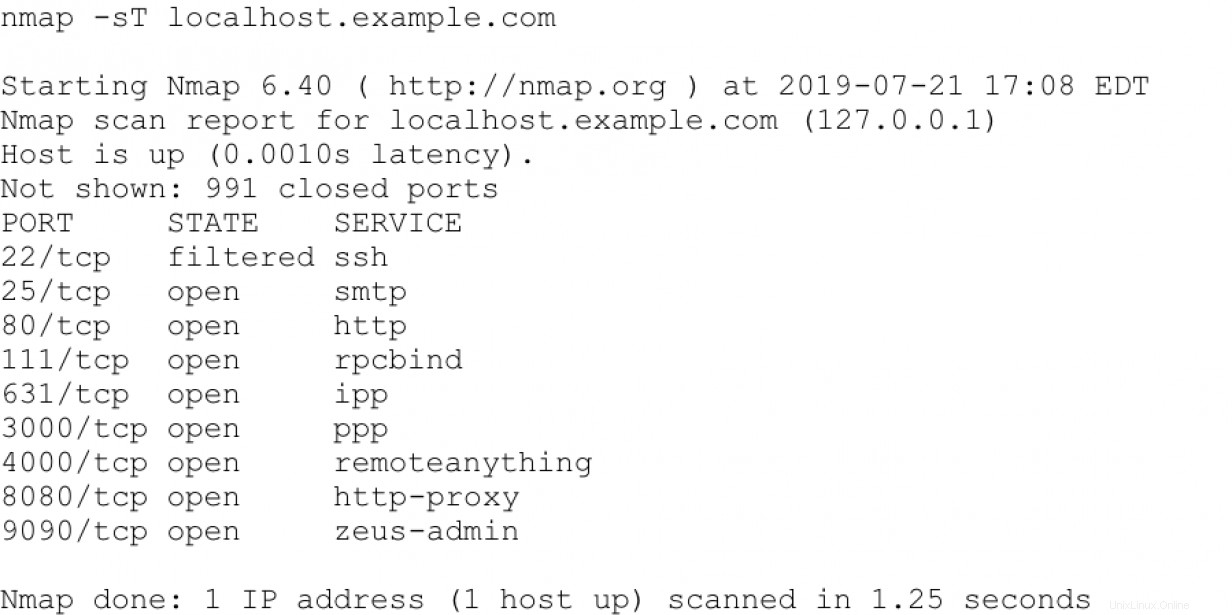

Chcete-li provést stealth skenování informací TCP, použijte -sT volba. Tento typ skenování je užitečný, když nemůžete použít -sS Skenování typu (SYN), které je výchozí – a je nenápadnější než skenování TCP connect zobrazené níže:

Další průzkum

Těchto šest případů použití vás s Nmapem nastartuje správným směrem. Až objevíte více možností Nmapu jako nástroje pro zjišťování a inventarizaci sítě, uvidíte, že Nmap je nezbytnou součástí vašeho systémového administrátora.

Buďte však opatrní s Nmapem. Buď získejte povolení k jeho použití, nebo informujte své IT a bezpečnostní pracovníky, že provádíte kontroly sítě a sondy, aby vaše monitorovací výstrahy nespustily bezpečnostní incident. Nmap používají všechny odstíny hackerského spektra, takže toto varování je třeba brát vážně. Stejně jako u každého elektrického nářadí ve vaší krabici s nářadím existuje užitečnost i nebezpečí.