[ Poznámka editora:Tento článek představuje jeden nástroj, který byste mohli chtít zvážit ve své sadě nástrojů zabezpečení. Žádný jednotlivý nástroj nebo přístup však k zajištění bezpečnosti nestačí. Pro více informací o bezpečnostních tématech doporučujeme čtenářům, aby navštívili Product Security Center na zákaznickém portálu Red Hat. ]

Nmap je často používaný nástroj pro lidi v prostoru sysadminů a také pro ty otravné „hackery“. Je to skvělé pro testování síťové konektivity a dostupnosti serveru, ale může také pomoci identifikovat zranitelné síťové démony pro dobré i špatné lidi. Ukážu vám, jak ji můžete použít jako sílu pro dobro a jak ji mohou ostatní použít jako sílu pro zlo.

Testovací prostředí

Provedu několik testů na virtuálním počítači, který jsem dříve vytvořil. Návod na nastavení testovacího stroje je mimo rozsah tohoto článku, ale prosím vyhledejte metasploitable ve svém preferovaném vyhledávači, pokud chcete testovat proti systému se spoustou známých zranitelných démonů pro učení a testování. Samozřejmě takový systém nevystavujte žádné veřejné síti; pravděpodobně bude během okamžiku kompromitován. Ale o to jde, ne? Chcete-li určit, jak pomoci bránit se proti takovým útokům.

Výhody použití Nmap k nalezení zranitelných démonů:

- Rychlost

- Snadno skriptovatelné a automatizované

- Dobré první předání systémů auditu

Nevýhody:

- Omezená možnost ověřování nálezů

- Omezená schopnost spravovat zranitelná místa

- Nedostatek podpory distribuovaného skenování (důležité pro podniky a velké sítě)

První skenování

Nejprve prohledejte zranitelný systém pomocí -sV možnost určit verzi síťových démonů.

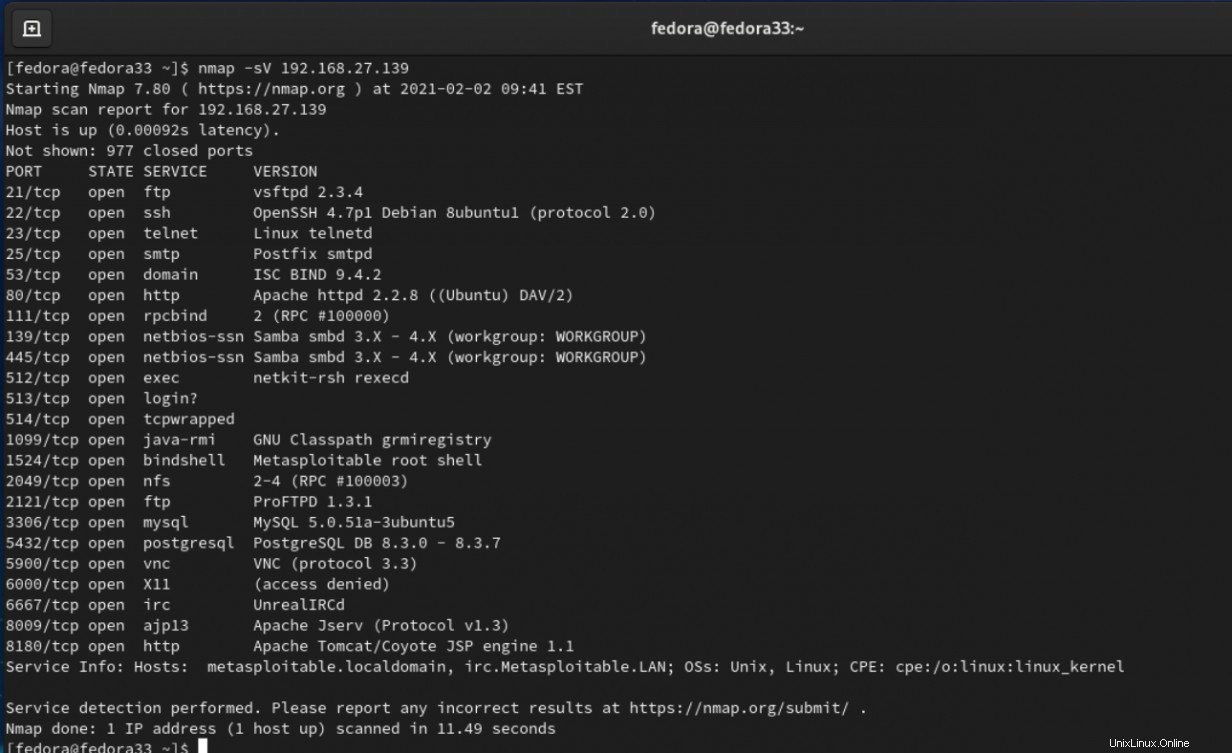

# nmap -sV 192.168.27.139

Páni, to je hodně informací. Naštěstí se to v tomto testovacím prostředí dá očekávat. Děje se zde to, že Nmap posílá dotazy na různé porty a vyvolává odpověď od démona na každém portu. Odpovědi démona jsou porovnávány s nmap-services databáze (což je pouze textový soubor) k nalezení shod.

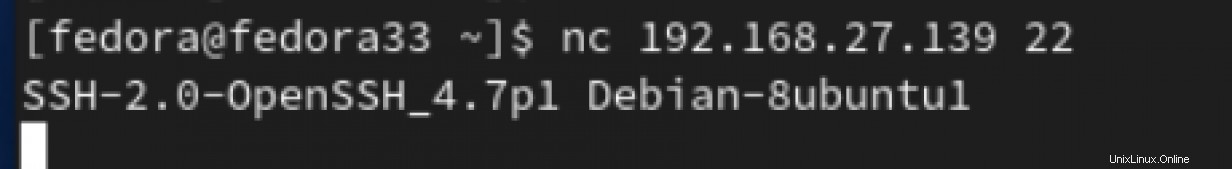

Vidíte, že OpenSSH 4.7p1 běží na portu 22, což je obvyklý port SSH. To je asi přesné. Rychlá kontrola zde je prozíravá věc. Postupujte pomocí příkazového řádku:

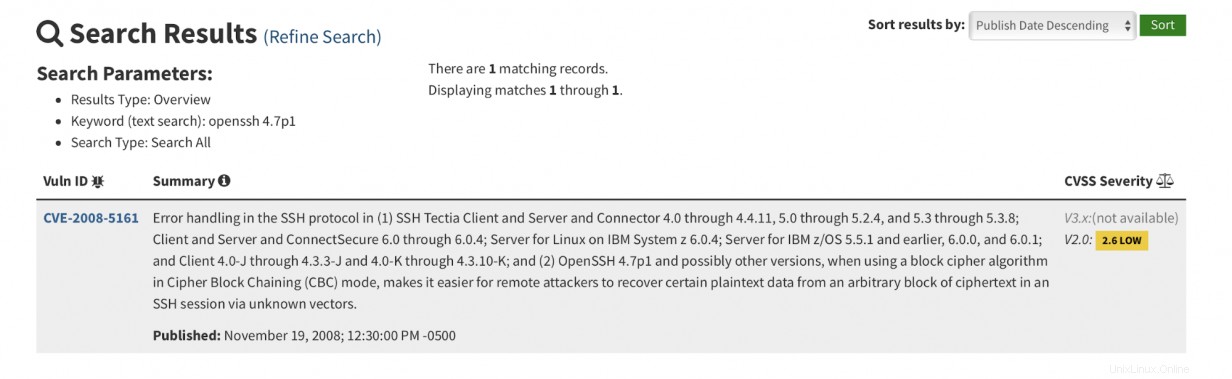

Ok, to potvrzuje. Další otázka zní:"Má tato verze serveru OpenSSH nějaké známé zranitelnosti?" Budete muset zkontrolovat zveřejněná oznámení o chybách zabezpečení. Přejděte do NIST National Vulnerability Database a zjistěte:

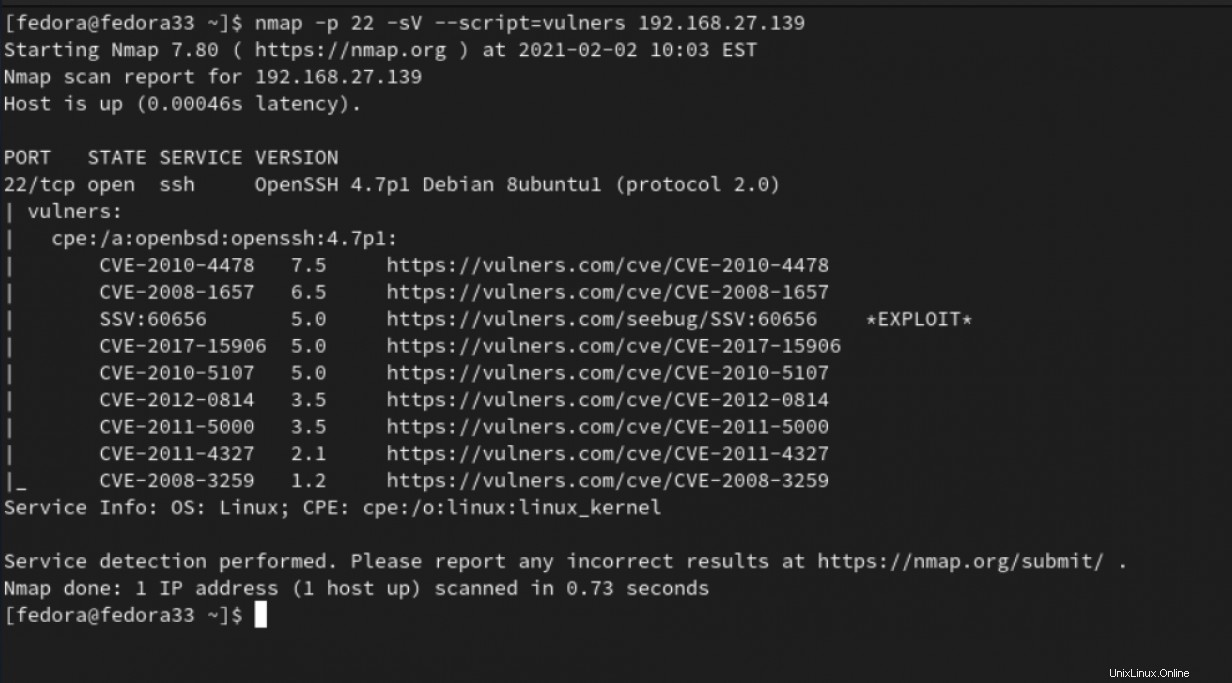

Existuje zde alespoň jedna potenciální zranitelnost. Ale nebylo by skvělé, kdybyste nemuseli ručně psát nebo kopírovat/vkládat do webového prohlížeče? Nmap může pomoci i zde. Nmap podporuje skripty a mnohé z nich jsou k dispozici ihned po instalaci. Jedním z takových skriptů je vulners . U všech ostatních spuštěných služeb určete vulners běží pouze na portu 22:

# nmap -p 22 -sV --script=vulners 192.168.27.139

Jako bonus navíc vulners odvádí lepší práci při hledání potenciálních problémů. vulners skript je inteligentnější, pokud jde o shodu s číslem verze a našel upozornění, která zahrnují rozsahy verzí, včetně 4.7p1. Při hledání v databázi NVD se objeví poznámka, která konkrétně zmiňuje pouze 4.7p1. To je velké plus.

Nyní, když víte, že můžete najít zranitelné démony na základě čísla verze, existuje způsob, jak chránit vaše systémy? Určitě byste mohli nakonfigurovat pravidla brány firewall, aby vám pomohla, ale možná můžete také oklamat Nmap.

[ Také by se vám mohlo líbit: Vyhledání podvodných zařízení ve vaší síti pomocí Nmap ]

Skrýt informace

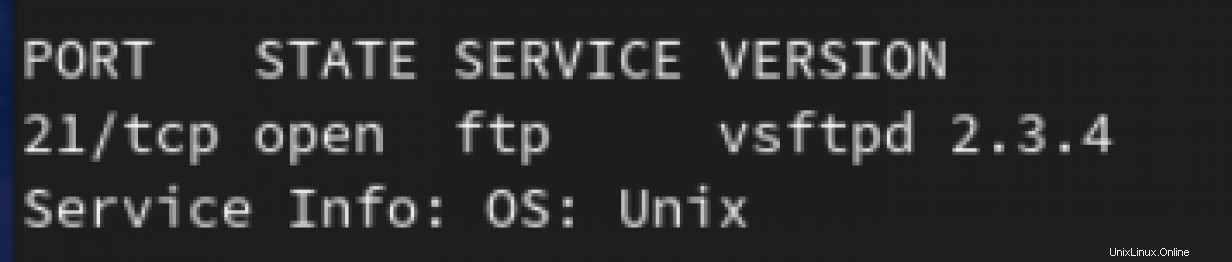

Pokud máte podezření, že zákeřní aktéři budou skenovat vaše systémy pomocí stejných nástrojů, které děláte vy (a pravděpodobně budou), možná toho můžete využít ve svůj prospěch. Možná můžete skrýt nebo změnit číslo verze aplikací tak, aby tyto typy prověřování nevrátily útočníkovi užitečné výsledky. V některých případech je to možné. Některé aplikace umožňují změnit banner. Pomocí vsftpd například vyhledejte servery FTP na metasploitable a najdete:

Můžete změnit /etc/vsftpd.conf konfigurační soubor pro prezentaci vlastního banneru:

# You may fully customize the login banner string:

ftpd_banner=Welcome to the blah FTP service. Proveďte změnu a znovu naskenujte, abyste viděli:

Není vidět celý přizpůsobený banner a není vidět ani číslo verze.

Je změna banneru démona něco, co byste měli skutečně udělat? Mohlo by to zmást ostatní systémové administrátory nebo kohokoli jiného, kdo pracuje ve vašem prostředí, takže minimálně celému týmu by mělo být jasné, že jste zakázali bannery verzí.

Správný nástroj?

Kdy je Nmap dobrou volbou pro odhalování zranitelných síťových démonů? Jak to často bývá, skutečná odpověď zní:"Záleží." Zde je několik otázek, které byste si měli položit:

- Máte ve velkých prostředích viditelnost v celé síti? Možná potřebujete něco, co zahrnuje distribuci skenování?

- Jak budete spravovat výsledky skenování?

- Budete řešit a řešit výsledky ručně, nebo to chcete automatizovat "ve velkém?"

- Potřebujete sledovat výjimky?

- Potřebujete koordinovat zavádění oprav?

Na některé z těchto otázek může být lepší odpovědí vyhrazený skener zranitelnosti. Existuje několik z nich, jak zdarma, tak zdarma. Mezi jejich další výhody patří přesnější testy a doporučení, jak napravit zranitelná místa. Používání Nmap ad hoc způsobem, jak bylo diskutováno, je stále platné v kombinaci s vyhrazeným skenerem zranitelnosti. Ve skutečnosti mnoho specializovaných skenerů zranitelnosti integruje Nmap přímo do svých produktů. Nmap je stále skvělý pro počáteční průzkum a pohled na jakékoli nové systémy.

[ Přemýšlíte o bezpečnosti? Podívejte se na tohoto bezplatného průvodce posílením zabezpečení hybridního cloudu a ochranou vaší firmy. ]

Sbalit

Zabezpečení sítě vyžaduje vědět, které verze síťových démonů a služeb jsou spuštěny. Nmap může hrát důležitou roli při získávání této viditelnosti a vyhodnocování naléhavosti, abyste mohli chránit svá aktiva.

Referenční adresy URL :

- Národní databáze zranitelnosti NIST

- Domovská stránka Nmap

- Nmap a detekce služby