Zabezpečení jakéhokoli operačního systému je vždy zásadním problémem. Přestože systémy Linux mají vestavěná a volitelně dostupná různá bezpečnostní opatření, žádný operační systém (OS) není skutečně bezpečný. K zajištění bezpečnosti vašeho operačního systému je potřeba několik metod, ale já se v tomto článku nezabývám základním zabezpečením. V tomto článku pojednávám o Pluggable Authentication Module (PAM) a o tom, jak PAM pomáhá poskytovat lepší zabezpečení.

PAM poskytuje centralizovaný mechanismus ověřování a poskytuje obecný způsob, jak aplikace implementovat podporu ověřování. Umožňuje aplikaci volat knihovnu PAM, libpam , aby provedla všechny úkoly ověřování jeho jménem a vrátila aplikaci odpověď o úspěšném provedení nebo selhání.

[ Také by vás mohlo těšit: Nastavení vícefaktorového ověřování v systémech Linux ]

Jako správce systému můžete použít PAM pro dynamickou autentizaci od uživatele k aplikaci. Integruje nízkoúrovňové ověřování do vysokoúrovňového API. PAM je připojitelný protože existují moduly PAM pro různé typy zdrojů ověřování, jako je Kerberos, SSSD, NIS nebo místní systémy souborů. Existuje několik případů použití PAM, ale zde budu diskutovat o výhodách a použití PAM pro systémové administrátory.

- PAM spoléhá na běžná ověřovací schémata, která lze použít s širokou řadou aplikací.

- PAM poskytuje významnou flexibilitu a kontrolu nad ověřováním pro správu systému.

- PAM je jedním z nejoblíbenějších způsobů, jak umožnit správcům systému nastavit zásady ověřování.

V PAM je to /etc/pam.d adresář obsahuje všechny soubory související se službami. Vezměte si jeden příklad přihlašovacího programu. V /etc/pam.d adresář, název souboru, který obsahuje přihlašovací program, je login . Tímto způsobem mají všechny soubory konfiguraci názvu. V PAM má každý soubor standardní formát pro svá pravidla. Pro vytváření pravidel ověřování musíte použít stejný formát. Můžete se podívat na manuálovou stránku pam.d, kde jsou všechna pravidla syntaxe dobře vysvětlena.

Příklad správy hesel

Příklady v tomto článku se týkají ověřování uživatelského hesla v PAM. Nejprve jsem nastavil pravidlo PAM pro kvalitu silného hesla, takže pokud se pokusíte nastavit slabé heslo pro uživatele, systém ho nepřijme. Můžete nastavit zásady pro hesla, například délka hesla by měla být větší než sedm a heslo musí obsahovat malá písmena, velká písmena a speciální znaky . Můžete také nastavit požadavek na počet číslic hesla. Pomocí těchto parametrů můžete pro uživatele vytvořit silné heslo pro posílení autentizace.

Soubor, který obsahuje informace o kvalitě hesla, je uvnitř /etc/security adresář. V tomto adresáři pwquality.conf je konfigurační soubor pro limity kvality hesla.

Existují některé hodnoty, které můžete použít pro kvalitní heslo, a jsou to:

- difok :Označuje počet znaků nového hesla, které nesmí být přítomny ve starém hesle.

- minlen :Nastaví minimální délku vašeho nového hesla.

- dcredit :Nastaví maximální a minimální počet číslic v novém hesle. Pokud nastavíte

-vehodnotu v tomto parametru, pak tuto hodnotu použije jako minimální počet číslic v hesle. - ukreditovat :Nastaví maximální počet velkých písmen v hesle. Pokud použijete

-vehodnotu, pak tuto hodnotu použije jako minimální limit velkých písmen. - lkredit :Nastavuje omezení počtu malých písmen v hesle. Pokud je hodnota větší než 0, zobrazuje maximální hodnoty, ale pokud je použita s

-venebo menší než 0, pak nakonfiguruje minimální počet malých písmen v novém hesle. - úvěr :Nastavuje požadavky na další znaky. Maximální počet ostatních znaků můžete nastavit přiřazením hodnot větších než 0. Pokud jsou hodnoty menší než 0, bude to považováno za minimální hodnotu kreditu.

- kontrola diktátu :Zkontroluje, zda slova hesla pocházejí z cracklib slovník. Pokud je hodnota nastavena na nenulovou, pak je tato možnost povolena.

- uživatelská kontrola :Pomáhá zkontrolovat, zda heslo obsahuje uživatelské jméno v jakékoli podobě. Pokud hodnota není nula, pak je tato možnost povolena.

Toto jsou některé parametry, které můžete použít k nastavení silného hesla. Pokud při přidělování hesla požadavek neodpovídá, zobrazí se výzva s jasnou chybovou zprávou.

V mém příkladu nyní potřebuji nastavit parametry pro heslo. Požadavky jako délka hesla by měla být sedm, přičemž minimální číslice a velké písmeno by mělo být jedna. Ostatní hodnoty znaků by měly být v novém hesle minimálně jedna. Hodnoty tedy budou vypadat takto:

minlen=7

dcredit=-1

ucredit=-1

ocredit=-1

Zde je většina hodnot nastavena na minimum. Minimálně jeden je požadavek, takže tyto parametry musíte použít v novém hesle. Neexistuje žádný limit pro maximální hodnotu. Minimální délka hesla je sedm znaků a těchto sedm znaků zahrnuje číslice a nealfanumerické znaky. Všechny tyto hodnoty můžete nastavit v /etc/security/pwquality.conf soubor. Tyto hodnoty můžete umístit přímo na konec souboru. Chcete-li zkontrolovat, zda pravidla, která jste nastavili, fungují nebo ne, zkuste pro účet nastavit různá hesla.

Zde mindélka je sedm, takže pokud zadáte heslo méně než sedm znaků, zobrazí se chyba. Pokud jste nevložili alespoň jednu číslici, jedno velké písmeno a další znaky jako @ nebo # , také vás vyzve ke konkrétní chybě.

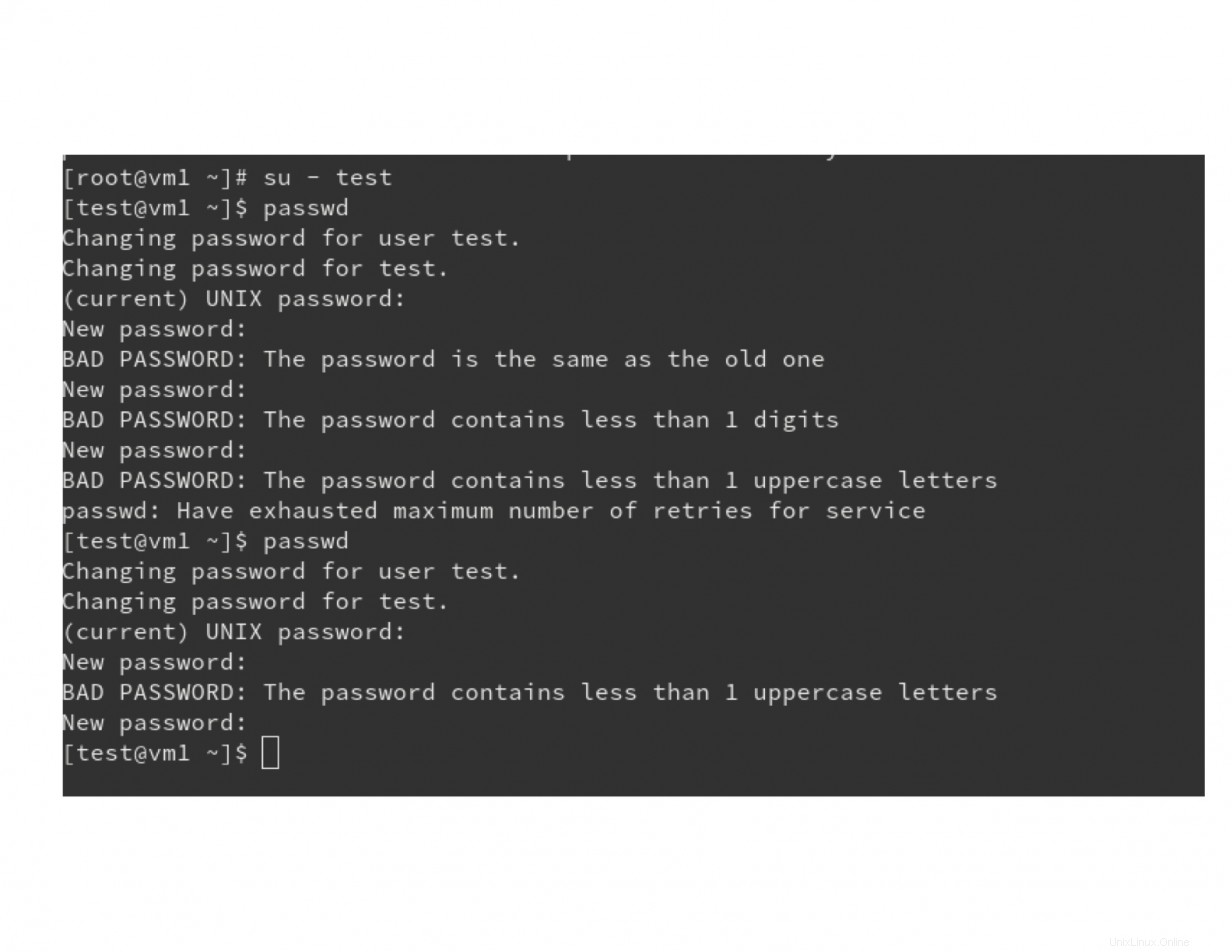

Chyby budou vypadat takto:

Toto je příklad toho, jak můžete vytvořit omezení pro hesla, aby byla silnější. Pomocí těchto modulů PAM můžete přizpůsobit kvalitu hesla, aby byly vaše uživatelské účty bezpečnější. Pomocí PAM můžete také odepřít přístup kterémukoli uživateli na jakémkoli počítači. Existuje mnoho různých druhů operací, které můžete provádět s PAM.

Authconfig

Správci mohou použít authconfig pro konfiguraci PAM. Poskytuje nástroje příkazového řádku a také grafické rozhraní prostřednictvím authconfig-gtk příkaz. Tento příkaz funguje ve dvou režimech:

- Aktualizovat :Aktualizuje konfigurační soubory PAM pomocí vámi poskytnutých možností.

- Test :Vytiskne konfigurace, aniž by je skutečně použil.

Pokud tento příkaz není na vašem počítači nainstalován, nainstalujte jej pomocí:

$ dnf install authconfig

Můžete si také vytvořit zálohu konfiguračního souboru PAM pomocí authconfig příkaz. K vytvoření zálohy použijte následující příkaz:

$ authconfig --savebackup=/root/pambackupfile

Tento příkaz vygeneruje zálohu pro PAM. Vytvoří pambackup adresář obsahující záložní soubory. Můžete také obnovit ze zálohy pomocí --restorebackup možnost.

[ Chcete se dozvědět více o zabezpečení? Podívejte se na kontrolní seznam zabezpečení IT a dodržování předpisů. ]

Sbalit

V tomto článku jste se dozvěděli o PAM, který vám pomáhá zabezpečit procesy ověřování. V příkladech jsem vám ukázal, jak můžete zlepšit kvalitu hesla. Sysadmins zaměřují velké úsilí na zabezpečení ověřování, protože silná uživatelská hesla pomáhají zvýšit zabezpečení uživatelských účtů. V tomto článku jste se také dozvěděli o authconfig nástroj příkazového řádku pro PAM. Doufám, že vám to pomůže, když se budete zabývat zabezpečením Linuxu.