Díky neustálé a celosvětově rostoucí popularitě se WordPress stal hlavním systémem pro správu obsahu. Nyní je středem vesmíru pro všechny jednotlivce, kteří chtějí vytvářet, upravovat a publikovat své uvažované nápady. Veškerá pozornost, kterou na sebe WordPress vyvolal, však něco stojí. Škodlivé webové provozy se vždy snaží a v některých případech se jim podaří srazit cílené weby WordPress.

Takové útoky mohou mít strašlivé účinky na zdraví běžících webových stránek a dokonce způsobit, že služba MySQL nebude reagovat z důvodu vyčerpání systémových zdrojů. Za takových okolností nemůže správce WordPress uniknout chybným zprávám, jako je nedostatek paměti a chyba při připojování k databázi. Takové chybové zprávy se týkají XML-RPC útoky a tento článek průvodce nám ukáže, jak se s nimi vypořádat.

[ Také by se vám mohlo líbit:Jak zablokovat přístup k wp-admin a wp-login v Nginx/Apache ]

Porozumění XML-RPC

XML-RPC protokol pomáhá WordPressu dosáhnout provádění určitých vzdálených funkcí. Tuto roli řídí prostřednictvím iniciace přímého komunikačního kanálu s jinými externě konfigurovanými systémy. Tato komunikace zahrnuje přenos dat přes protokol HTTP, přičemž preferovaným mechanismem kódování je XML.

Dokonalým příkladem je použití gadgetu chytrého telefonu k publikování nebo publikování na vašem webu WordPress. Poslední akce je možná prostřednictvím povoleného souboru xmlrpc.php funkce vzdáleného přístupu.

Následující vlastnosti klasifikují každého uživatele, vlastníka nebo správce webu WordPress jako oběť útoků XML-RPC.

- Protokoly webového serveru pomocí „POST /xmlrpc.php HTTP/1.0 ” nebo podobné položky.

- Stránka WordPress, která přestává vysílat „Chyba při připojování k databázi “.

Rozpoznání aktivního útoku XML-RPC

V souborech protokolu webového serveru ve vaší systémové distribuci Linuxu je třeba vyhledat životaschopnost XML-RPC útoky. Můžete použít následující příkaz locate.

$ locate access.log || access_log

Chcete-li například zkontrolovat Nginx log přístupu pro možnost XML-RPC útok, použili bychom příkaz grep:

$ grep xmlrpc /var/log/nginx/access.log

Pokud access.log výstup souboru z provedení výše uvedeného příkazu má řetězec:

“POST /xmlrpc.php HTTP/1.0”

Bude to pozitivní test na aktivní útok XML-RPC.

Jak blokovat provádění útoků XML-RPC

Bezpečnostní obavy spojené s používáním XML-RPC pomalu převádějí funkci do zastaralého stavu. S novým WordPress API převzetí popularity XML-RPC se neustále potápí, a proto je potřeba jej na vašem webu WordPress zablokovat.

Zakažte XML-RPC prostřednictvím pluginu WordPress

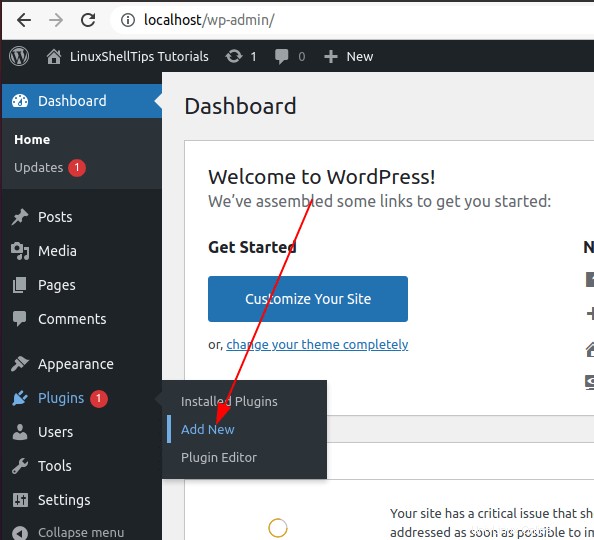

Navštivte sekci pluginů na své stránce správce WordPress a klikněte na „Přidat nový tlačítko ‘.

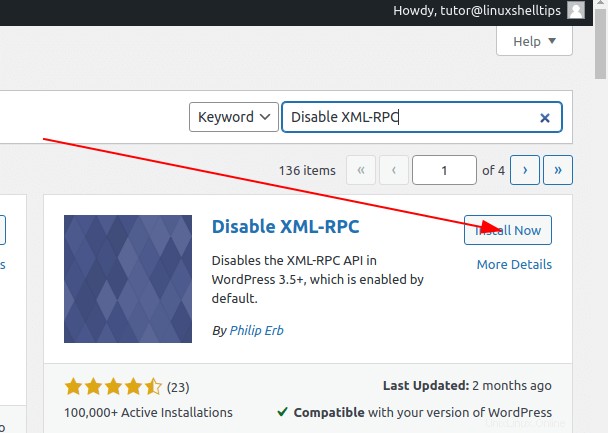

Vyhledejte plugin „Zakázat XML-RPC “ a nainstalujte jej.

Nainstalujte, aktivujte a povolte automatické aktualizace pluginu.

Blokovat přístup XML-RPC přes Nginx

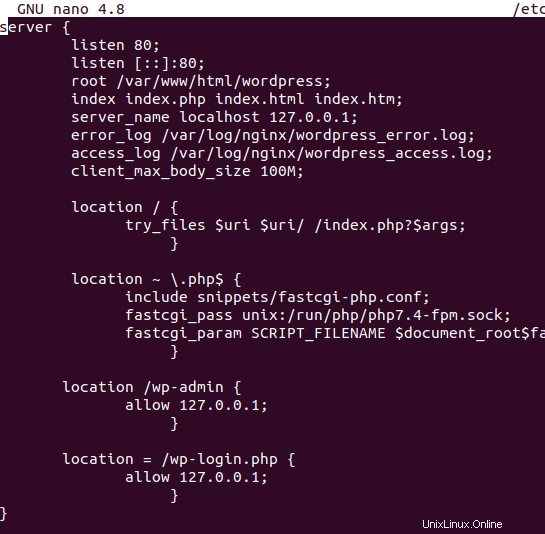

Pokud jste ten typ správce webu WordPress, který věří v ruční opravu všech aktivních a souvisejících technických záležitostí, pak je toto řešení pro vás. Prvním krokem je sledování konfiguračního souboru webového serveru přidruženého k vašemu webu WordPress.

Pro Nginx , byla by to konfigurace podobná následujícímu souboru.

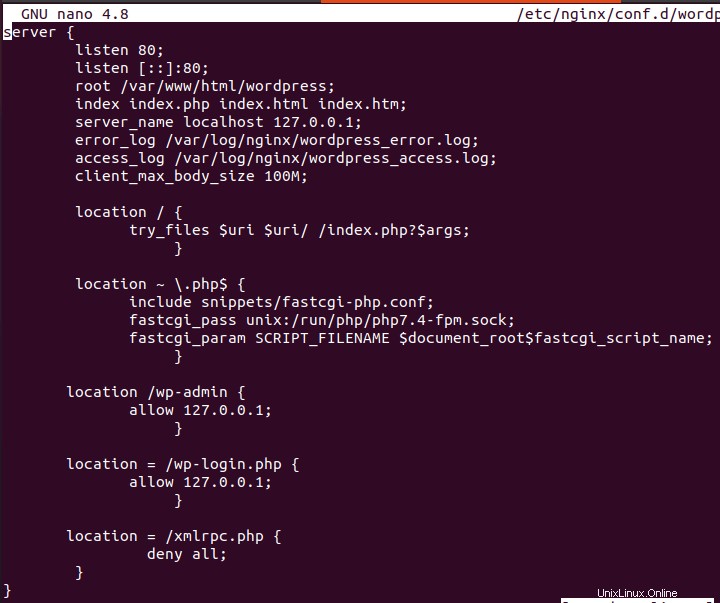

Chcete-li blokovat XML-RPC přístup v Nginx, přidejte následující řádek:

location = /xmlrpc.php {

deny all;

}

Uložte soubor a restartujte Nginx.

$ sudo systemctl restart nginx

Blokovat přístup XML-RPC přes Apache

Pro Apache by to byla konfigurace podobná následujícímu souboru.

Chcete-li zablokovat přístup XML-RPC v Apache, přidejte následující řádek:

<Files xmlrpc.php> Order Deny,Allow Deny from all </Files>

Uložte soubor a restartujte Apache.

$ sudo systemctl restart apache2 OR $ sudo systemctl restart httpd

Deaktivujte WordPress XML-RPC přes .htaccess

Můžete také zablokovat přístup k xmlrpc.php pomocí .htaccess jednoduše zkopírujte a vložte následující kód do .htaccess soubor:

<Files xmlrpc.php> order deny,allow deny from all </Files>

Blokování této podpory, která bude brzy ukončena, pokud již není podporována XML-RPC funkce z vašeho webu WordPress je krok šetřící zdroje. Pokud vaše platforma WordPress používá příliš mnoho zdrojů, bude mít tendenci přejít do režimu offline. Zablokováním této funkce se nebudete stát další obětí WordPress XML-RPC útoky hrubou silou.