Tento příspěvek je o detekci zranitelnosti Wazuh

Předpoklady

Nainstalujte bezpečnostní platformu wazuh Open Source a agenta wazuh pomocí níže uvedených blogů.

1:WAZUH The Open Source Security Platform

2:Instalace agenta WAZUH

Wazuh je schopen detekovat zranitelná místa v aplikacích nainstalovaných v agentech pomocí modulu Detektor zranitelnosti. Tento softwarový audit se provádí prostřednictvím integrace zdrojů zranitelnosti indexovaných společnostmi Canonical, Debian, Red Hat a National Vulnerability Database.

Jak to funguje

Aby bylo možné detekovat zranitelnosti, mohou nyní agenti nativně shromažďovat seznam nainstalovaných aplikací a pravidelně jej zasílat správci (kde je uložen v místních databázích sqlite, jedna na agenta). Manažer také vytvoří globální databázi zranitelnosti z veřejně dostupných úložišť CVE, kterou později použije ke vzájemné korelaci těchto informací s daty inventáře aplikací agenta.

Globální databáze zranitelnosti se vytváří automaticky a aktuálně stahuje data z následujících úložišť:

- https://canonical.com:Používá se ke stahování CVE pro distribuce Ubuntu Linux.

- https://www.redhat.com:Používá se ke stahování CVE pro distribuce Red Hat a CentOS Linux.

- https://www.debian.org:Používá se ke stahování CVE pro distribuce Debian Linux.

- https://nvd.nist.gov/:Používá se k získávání CVE z Národní databáze zranitelností.

- https://feed.wazuh.com/:Používá se ke stažení zdroje MSU s CVE a opravami pro produkty Microsoft.

Tuto databázi lze nakonfigurovat tak, aby byla pravidelně aktualizována, což zajistí, že řešení bude kontrolovat nejnovější CVE.

Jakmile je vytvořena globální databáze zranitelnosti (s CVE), proces detekce hledá zranitelné balíčky v inventárních databázích (unikátní pro každého agenta). Výstrahy jsou generovány, když CVE (Common Vulnerabilities and Exposures) ovlivní balíček, o kterém je známo, že je nainstalován na jednom ze sledovaných serverů. Balíček je označen jako zranitelný, když se jeho verze nachází v postiženém rozsahu CVE. Výsledky jsou prezentovány jako výstrahy a také uloženy v databázi. Můžete tak zkontrolovat poslední výstrahy skenování nebo se dotazovat na zranitelnou softwarovou databázi každého agenta.

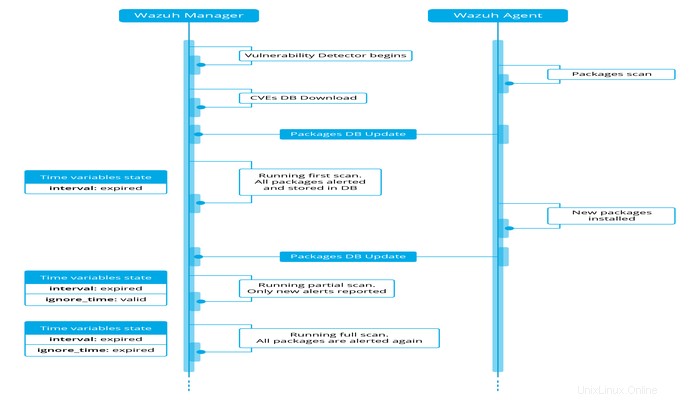

Typy skenování

Modul Detektor zranitelnosti může spustit kontrolu při spuštění (run_on_start) a v každém určitém časovém období (intervalu). V každém z těchto případů budou balíčky, které již byly zkontrolovány, čekat, dokud nevyprší čas ignore_time, aby mohly být znovu zkontrolovány. To zlepšuje výkon a zabraňuje opakovaným výstrahám během konfigurovatelné doby. Máme tedy dva různé typy skenování:

- Úplná kontrola:Detektor zranitelnosti poprvé zkontroluje každý jednotlivý nainstalovaný balíček. Poté jsou všechny dostupné balíčky znovu zkontrolovány, pouze když vyprší nastavený ignore_time.

- Částečné kontroly:Dokud je ignore_time stále platný, jsou kontrolovány pouze nové balíčky.

Z tohoto chování vyplývá několik úvah:

- Každá úplná kontrola generuje upozornění pro všechny balíčky, takže se upozornění opakují, dokud nebudou opravena.

- Uživatel nemůže spustit úplnou kontrolu ručně, jedinou možností je snížit nastavení ignore_time.

- Částečné kontroly generují upozornění na nové balíčky, ale neodstraní upozornění na odstraněné balíčky.

- Částečné kontroly lze spustit restartováním Správce.

Další podrobnosti o konfiguraci naleznete v nastavení detektoru zranitelnosti.

Následující příklad může být užitečný pro pochopení všech zahrnutých kroků

Matice kompatibility

Následující tabulka ukazuje operační systémy, kde je aktuálně podporován detektor zranitelnosti, a konfiguraci poskytovatele potřebnou pro každou distribuci.

| Distribuce | Verze | Poskytovatel konfigurace |

|---|---|---|

| Red Hat &CentOS | 5 | Red HatNational Vulnerability Database |

| 6 | ||

| 7 | ||

| 8 | ||

| Ubuntu | důvěryhodný / 14 | Kanonická národní databáze chyb zabezpečení |

| xenial / 16 | ||

| bionic / 18 | ||

| ohnisková / 20 | ||

| Debian | roztažení / 9 | DebianNational Vulnerability Database |

| buster / 10 | ||

| Windows | Všechny podporované verze | Národní databáze chyb zabezpečeníMSU |

| MacOS | Všechny podporované verze | Národní databáze chyb zabezpečení |

Detekce zranitelnosti

Následující příklad ukazuje, jak nakonfigurovat potřebné součásti pro spuštění procesu zjišťování zranitelnosti.

- Povolte modul agenta používaný ke shromažďování nainstalovaných balíčků v monitorovaném systému.

To lze provést přidáním následujícího bloku nastavení do konfiguračního souboru sdíleného agenta:

<wodle name="syscollector">

<disabled>no</disabled>

<interval>1h</interval>

<os>yes</os>

<packages>yes</packages>

</wodle>

Pokud chcete skenovat zranitelná místa v agentech Windows, budete také muset přidat hotfixes skenování:

<wodle name="syscollector">

<disabled>no</disabled>

<interval>1h</interval>

<os>yes</os>

<packages>yes</packages>

<hotfixes>yes</hotfixes>

</wodle>Tyto kontroly jsou ve výchozím nastavení povoleny. Další informace o modulu inventáře najdete v nastavení Syscollector. Povolte modul správce používaný k detekci zranitelností.

Můžete to udělat přidáním bloku jako je následující do konfiguračního souboru správce:

<vulnerability-detector>

<enabled>yes</enabled>

<interval>5m</interval>

<run_on_start>yes</run_on_start>

<provider name="canonical">

<enabled>yes</enabled>

<os>bionic</os>

<update_interval>1h</update_interval>

</provider>

<provider name="nvd">

<enabled>yes</enabled>

<update_from_year>2010</update_from_year>

<update_interval>1h</update_interval>

</provider>

</vulnerability-detector>Nezapomeňte restartovat správce, aby se změny projevily:

systemctl restart wazuh-manager

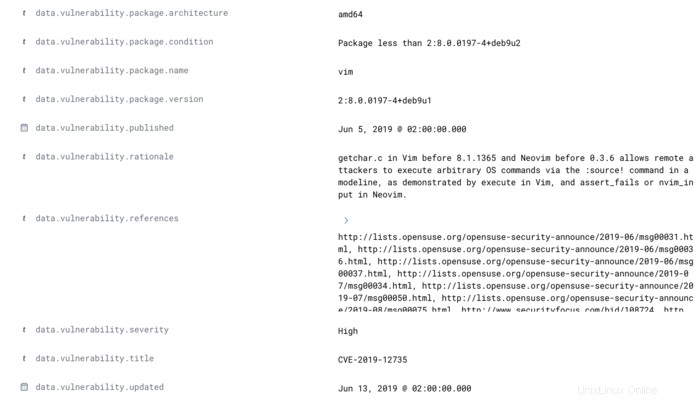

service wazuh-manager restartZde můžete vidět skutečné upozornění, kde jsou vysvětlená pole vyplněna:

** Alert 1591945867.49829472: - vulnerability-detector,gdpr_IV_35.7.d,pci_dss_11.2.1,pci_dss_11.2.3,tsc_CC7.1,tsc_CC7.2,

2020 Jun 12 07:11:07 (Debian) any->vulnerability-detector

Rule: 23505 (level 10) -> 'CVE-2019-12735 affects vim'

vulnerability.package.name: vim

vulnerability.package.version: 2:8.0.0197-4+deb9u1

vulnerability.package.architecture: amd64

vulnerability.package.condition: Package less than 2:8.0.0197-4+deb9u2

vulnerability.cvss.cvss2.vector.attack_vector: network

vulnerability.cvss.cvss2.vector.access_complexity: medium

vulnerability.cvss.cvss2.vector.authentication: none

vulnerability.cvss.cvss2.vector.confidentiality_impact: complete

vulnerability.cvss.cvss2.vector.integrity_impact: complete

vulnerability.cvss.cvss2.vector.availability: complete

vulnerability.cvss.cvss2.base_score: 9.300000

vulnerability.cvss.cvss3.vector.attack_vector: local

vulnerability.cvss.cvss3.vector.access_complexity: low

vulnerability.cvss.cvss3.vector.privileges_required: none

vulnerability.cvss.cvss3.vector.user_interaction: required

vulnerability.cvss.cvss3.vector.scope: changed

vulnerability.cvss.cvss3.vector.confidentiality_impact: high

vulnerability.cvss.cvss3.vector.integrity_impact: high

vulnerability.cvss.cvss3.vector.availability: high

vulnerability.cvss.cvss3.base_score: 8.600000

vulnerability.cve: CVE-2019-12735

vulnerability.title: CVE-2019-12735

vulnerability.rationale: getchar.c in Vim before 8.1.1365 and Neovim before 0.3.6 allows remote attackers to execute arbitrary OS commands via the :source! command in a modeline, as demonstrated by execute in Vim, and assert_fails or nvim_input in Neovim.

vulnerability.severity: High

vulnerability.published: 2019-06-05

vulnerability.updated: 2019-06-13

vulnerability.cwe_reference: CWE-78

vulnerability.references: ["http://lists.opensuse.org/opensuse-security-announce/2019-06/msg00031.html", "http://lists.opensuse.org/opensuse-security-announce/2019-06/msg00036.html", "http://lists.opensuse.org/opensuse-security-announce/2019-06/msg00037.html", "http://lists.opensuse.org/opensuse-security-announce/2019-07/msg00034.html", "http://lists.opensuse.org/opensuse-security-announce/2019-07/msg00050.html", "http://lists.opensuse.org/opensuse-security-announce/2019-08/msg00075.html", "http://www.securityfocus.com/bid/108724", "https://access.redhat.com/errata/RHSA-2019:1619", "https://access.redhat.com/errata/RHSA-2019:1774", "https://access.redhat.com/errata/RHSA-2019:1793", "https://access.redhat.com/errata/RHSA-2019:1947", "https://bugs.debian.org/930020", "https://bugs.debian.org/930024", "https://github.com/neovim/neovim/pull/10082", "https://github.com/numirias/security/blob/master/doc/2019-06-04_ace-vim-neovim.md", "https://github.com/vim/vim/commit/53575521406739cf20bbe4e384d88e7dca11f040", "https://lists.debian.org/debian-lts-announce/2019/08/msg00003.html", "https://lists.fedoraproject.org/archives/list/package-announce@lists.fedoraproject.org/message/2BMDSHTF754TITC6AQJPCS5IRIDMMIM7/", "https://lists.fedoraproject.org/archives/list/package-announce@lists.fedoraproject.org/message/TRIRBC2YRGKPAWVRMZS4SZTGGCVRVZPR/", "https://seclists.org/bugtraq/2019/Jul/39", "https://seclists.org/bugtraq/2019/Jun/33", "https://security.gentoo.org/glsa/202003-04", "https://support.f5.com/csp/article/K93144355", "https://support.f5.com/csp/article/K93144355?utm_source=f5support&utm_medium=RSS", "https://usn.ubuntu.com/4016-1/", "https://usn.ubuntu.com/4016-2/", "https://www.debian.org/security/2019/dsa-4467", "https://www.debian.org/security/2019/dsa-4487", "https://nvd.nist.gov/vuln/detail/CVE-2019-12735", "https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-12735"]

vulnerability.assigner: cve@mitre.org

vulnerability.cve_version: 4.0Nakonec zde můžete vidět, jak vypadají zvýrazněná pole výstrahy ve WUI: