Tento příspěvek je o auditu zabezpečení s Lynis

Úvod

Původně jsem měl v úmyslu napsat o tom, jak zabezpečit systém server/pracovní stanice. Názor jsem však změnil poté, co jsem si uvědomil, že tento bitvě testovaný nástroj s názvem lynis již existuje která pro nás provádí audit a také

nám poskytuje návrhy.

Lynis je nástroj pro bezpečnostní audit pro operační systémy založené na Unixu. V tomto článku se chystám zkontrolovat svou výchozí instalaci Debianu 11 pomocí lynis a pokusit se zajistit. Lynis provede hloubkovou kontrolu systému. To zahrnuje základní kontroly, jako jsou oprávnění v souborovém systému, až po provádění specifických testů softwaru a knihoven, které jsou nainstalovány v systému.

Tímto způsobem používá a testuje pouze součásti, které se týkají systému, na kterém skenuje. Například pro webový server bude zahrnovat pouze testy související s webovou službou po provedení obecné kontroly.

Audit zabezpečení s Lynis – instalace a provádění auditů

Lynis je populární software. Jako takový jej snadno nainstalujeme na různé systémy. V Debianu jej mohu nainstalovat pomocí apt :

doas apt install -y lynis

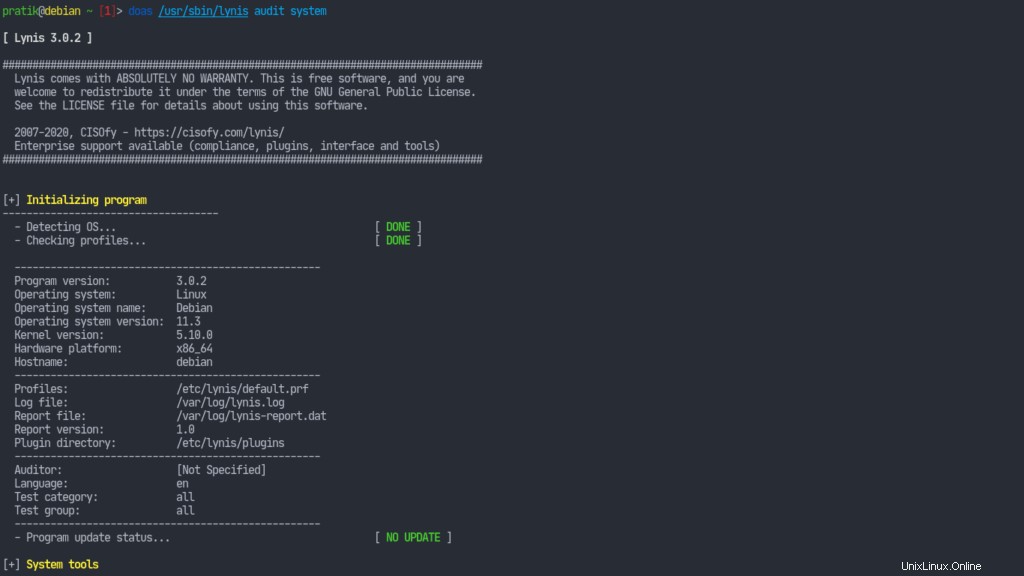

Nyní je čas to vyzkoušet. Máme k dispozici spoustu příkazů. Můžeme se o nich dočíst z jeho manuálové stránky. Chcete-li se zeptat lynis k provedení auditu systému:

sudo lynis audit system

Bude to chvíli trvat.

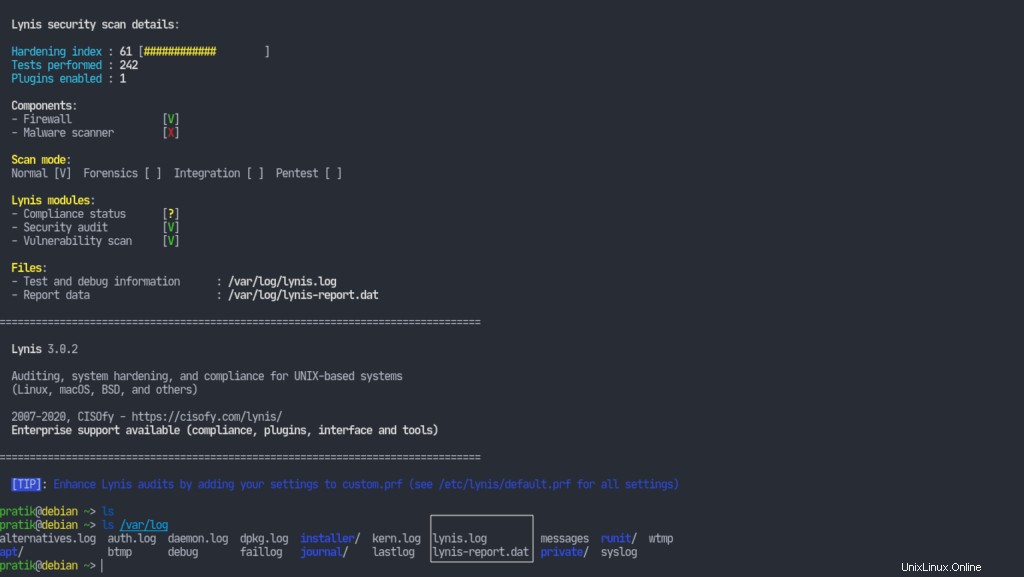

Lynis dává našemu systému skóre 61 , což znamená, že to vyžaduje nějakou práci. Také nám poskytl dva soubory protokolu, na které se můžeme podívat. lynis.log ukládá všechny technické podrobnosti skenování a lynis-report.dat obsahuje varování a návrhy, na které bychom se měli podívat. Pojďme se tedy podívat na to, jaké návrhy nám lynis dala. Budou tu tuny návrhů.

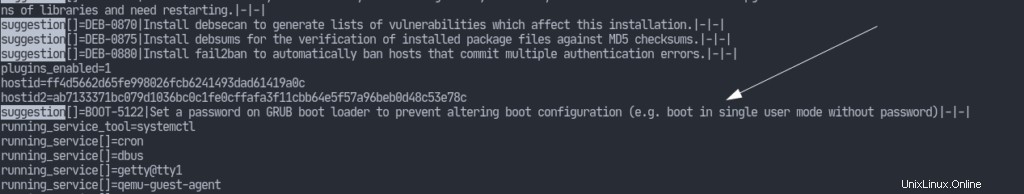

Nastavení hesla pro bootloader

Jedním z návrhů, které zde lynis poskytuje, je nastavení hesla zavaděče. Je všeobecně známo, že můžete přejít do nabídky zavaděče a upravit nastavení parametrů jádra init=/bin/bash a snadno resetujte heslo uživatele root. Někdy to může představovat bezpečnostní hrozbu. Můžeme chtít zajistit, aby žádný neautorizovaný principál nemohl změnit spouštěcí parametry. Za předpokladu, že nastavení hesla bootloaderu nemusí nutně zaručit vše. Je to požadovaná úroveň v několika úrovních zabezpečení, které by měl systém mít.

Již dříve jsme se tomuto tématu věnovali na našem blogu. Technologie se však rychle vyvíjí a některé příkazy jsou zastaralé. Proto sem zahrnu pouze nejnovější techniky.

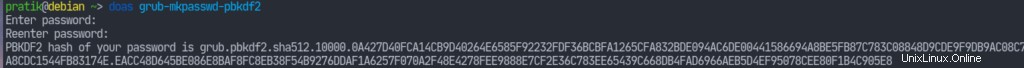

Zde je návod, jak nastavit heslo pro grub. Spusťte grub-mkpasswd-pbkdf2 příkaz a zadejte heslo.

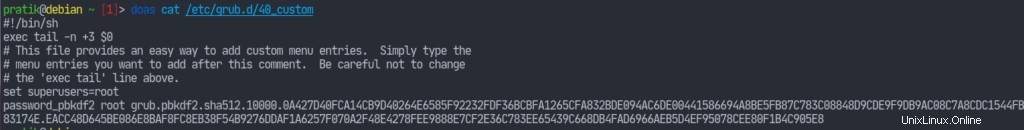

Nyní zkopírujte text, který grub říká, že je vaše heslo, a připojte následující do /etc/grub.d/40_custom , nahrazující příslušné hodnoty:

set superusers="<username>"

password_pbkdf2 <username> <copied password>

Nyní změňte oprávnění konfiguračního souboru tak, aby jej mohl upravit pouze root (doas je stejně jako sudo ):

doas chmod 600 /etc/grub.d/40_custom

Znovu vygenerujte konfigurační soubory grub:

doas grub-mkconfig -o /boot/grub/grub.cfg

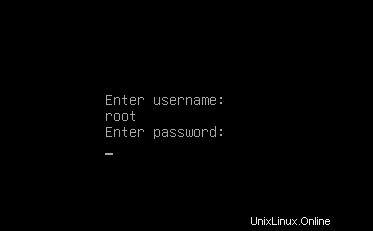

Pak pokud restartujeme systém a pokusíme se upravit parametry spouštění zadáním e v nabídce bootloaderu nás GRUB vyzve k zadání uživatelského jména a hesla.

Zabezpečení systému je velmi zdlouhavý proces. Proto jsem se rozhodl nepokrýt všechny návrhy, které mi Lynis dala, v tomto jediném článku. Spíše to bude něco jako vícedílná série článků, kde si projdu návrhy od lynis a pokračovat v dalším zabezpečení mého systému. To je prozatím vše; zůstaňte naladěni na další!

Odkazy

- Oficiální webové stránky

- Lynis – SourceForge

- GRUB Tipy a triky – Arch Wiki