Jako správce systému již pravděpodobně víte, jak důležité je šifrování disků .

Pokud by byl váš notebook ukraden, dokonce i začínající hacker by byl schopen získat informace obsažené na discích.

Stačí jednoduchý USB klíč s LiveCD a všechno by bylo ukradeno.

Naštěstí pro vás existují způsoby, jak tomu zabránit:zašifrováním dat uložených na vašich discích.

V tomto tutoriálu se podíváme na kroky potřebné k provedení úplného šifrování systému . Můžete najít další online výukové programy zaměřené například na šifrování pouze souboru nebo domácích oddílů.

V tomto případě šifrujeme celý systém což znamená celý kořenový oddíl a spouštěcí složku. Chystáme se zašifrovat část bootloaderu.

Jste připraveni?

Předpoklady

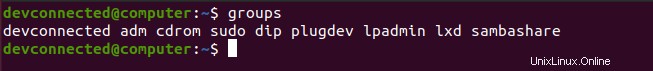

Abyste mohli provádět všechny operace popsané v této příručce, samozřejmě potřebujete mítpráva správce systému.

Abyste si ověřili, že tomu tak je, ujistěte se, že patříte do „sudo “ group (pro distribuce založené na Debianu) nebo “wheel “ (na základě RedHat).

Pokud uvidíte následující výstup, měli byste jít.

Než budete pokračovat, je důležité, abyste věděli, že šifrování disků není bez rizika.

Tento proces zahrnuje formátování celého disku což znamená, že přijdete o data pokud si to nezálohujete. V důsledku toho může být pro vás vhodné zálohovat soubory, ať už se to rozhodnete provést na externím disku nebo v online cloudu.

Pokud si nejste jisti kroky potřebnými k zálohování celého systému, doporučuji vám přečíst si následující návod, který to jasně vysvětluje.

Nyní, když je vše nastaveno, můžeme začít šifrovat celý náš systém.

Identifikujte svou aktuální situaci

Tento tutoriál je rozdělen do tří částí:jedna pro každý scénář, kterému můžete čelit.

Po identifikaci vaší aktuální situace můžete přímo přejít na kapitolu, která vás zajímá.

Pokud chcete zašifrovat systém, který již obsahuje nezašifrovaná data, máte dvě možnosti:

- Do svého počítače nebo serveru můžete přidat další disk a nakonfigurovat jej tak, aby se stal spouštěcím diskem :můžete přejít k první části.

- Nemůžete přidávat přídavný disk k vašemu počítači (například notebook v záruce):potřebné informace najdete v druhé části.

Pokud instalujete zcela nový systém, což znamená, že distribuci instalujete od začátku, můžete zašifrovat celý disk přímo z grafického instalátoru . V důsledku toho můžete přejít ke třetí části.

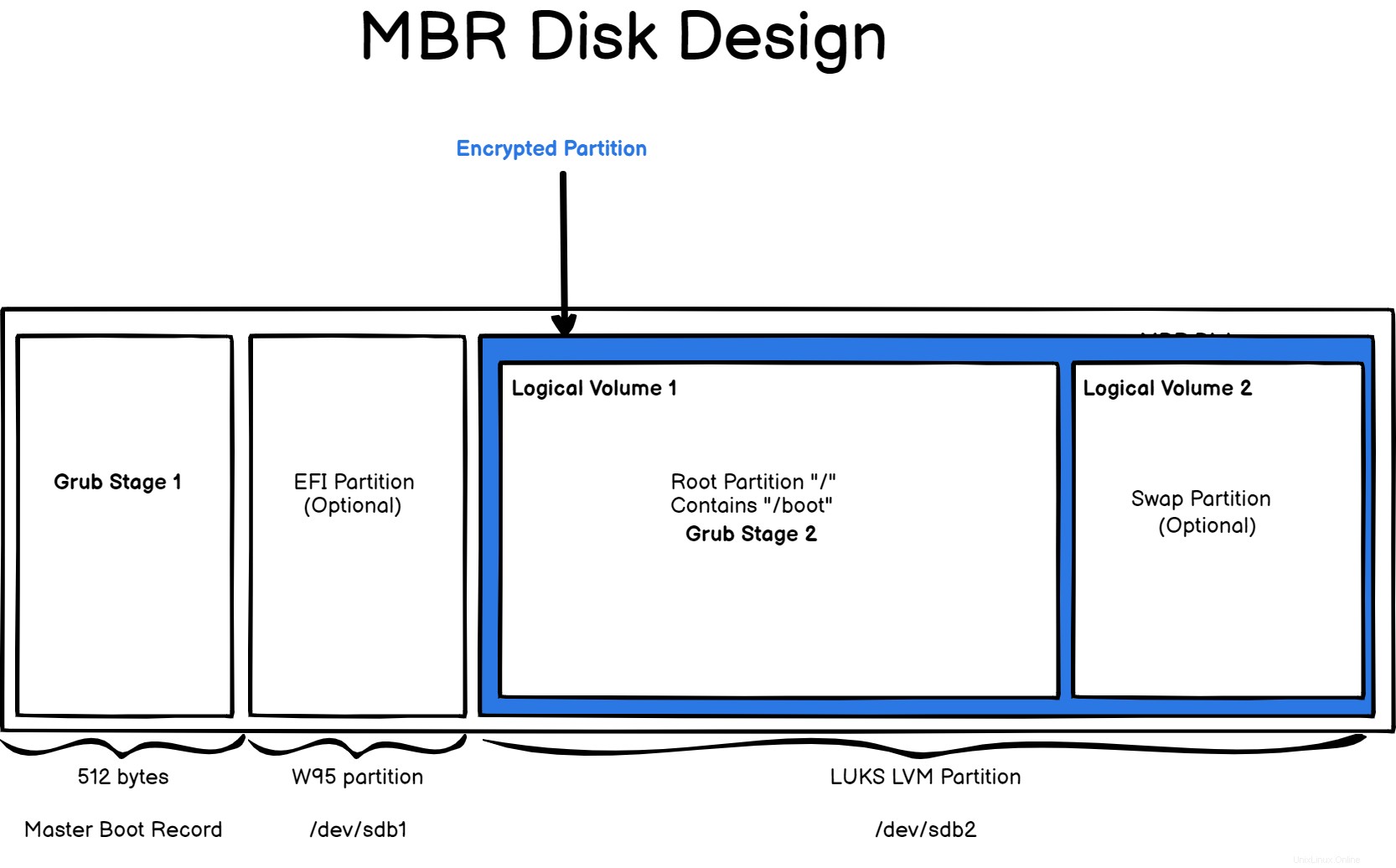

Návrh rozložení pevného disku

Kdykoli vytváříte nové oddíly, šifrované nebo ne, je docela důležité zvolit design pevného disku s předstihem.

V tomto případě navrhneme náš disk pomocí rozvržení MBR :prvních 512 bajtů spouštěcího disku bude vyhrazeno pro první fázi GRUB (stejně jako metadata pro naše oddíly).

První oddíl bude prázdný oddíl rezervovaný pro systémy využívající EFI (nebo UEFI) jako spouštěcí firmware. Pokud se v budoucnu rozhodnete nainstalovat systém Windows 10, budete mít k dispozici oddíl.

Druhý oddíl našeho disku bude naformátován jako LUKS-LVM oddíl obsahující jeden fyzický svazek (samotný oddíl disku) a také jednu skupinu svazků obsahující dva logické svazky:jeden pro kořenový souborový systém a druhý pro malý odkládací oddíl.

Jak můžete vidět, druhá fáze GRUB bude také zašifrováno:je to proto, že jsme zvolili uložení spouštěcí složky na stejném oddílu.

Samozřejmě nejste omezeni na zde uvedený design, můžete například přidat další logické svazky pro své protokoly.

Tento návrh bude naším plánem pro tento tutoriál:začneme od zcela nového disku a implementujeme všechny části společně.

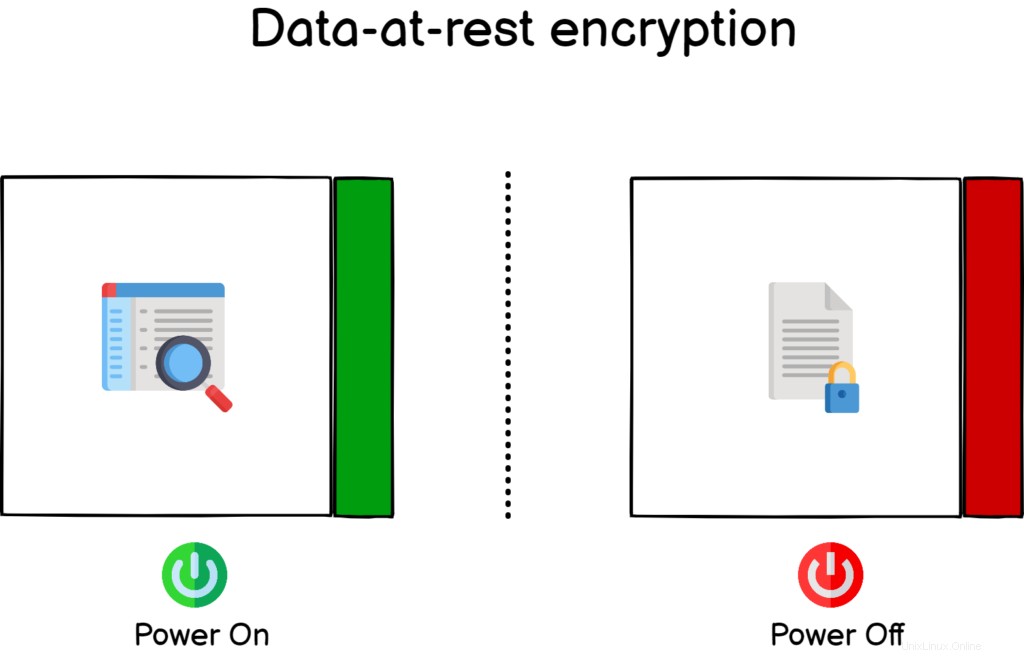

Šifrování v klidu dat

Tento výukový program se zaměřuje na šifrování dat v klidu . Jak již název napovídá, šifrování dat v klidu znamená, že váš systém je zašifrovaný, tj. nikdo z něj nemůže číst, když je v klidu nebo je vypnutý.

Toto šifrování je docela užitečné, pokud by byl váš počítač odcizen, hackeři by nebyli schopni číst data na disku, pokud by nevěděli o přístupové frázi, kterou si zvolíte v dalších částech.

Stále však existuje riziko, že vaše data budou navždy vymazána:nemají-li na disku přístup pro čtení, neznamená to, že z něj nemohou jednoduše odstranit oddíly.

V důsledku toho se ujistěte, že máte zálohu důležitých souborů někde v bezpečí.

Šifrování kořenového systému souborů na novém disku

Jak bylo podrobně popsáno v úvodu, budeme šifrovat kořenový souborový systém z nového disku, který neobsahuje vůbec žádná data. To je docela důležité, protože šifrovaný disk bude během procesu zformátován.

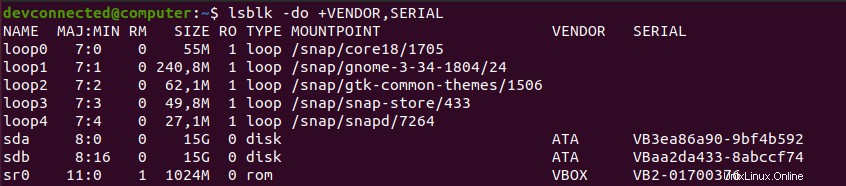

Přejděte do systému, který chcete zašifrovat, a připojte nový disk. Nejprve identifikujte svůj aktuální disk , který se pravděpodobně jmenuje „/dev/sda“ a disk, který jste právě připojili (pravděpodobně pojmenovaný „/dev/sdb“).

Máte-li jakékoli pochybnosti o shodě mezi jmény a seriály disku, můžete připojit dodavatele a seriály pomocí možnosti „-o“ lsblk.

$ lsblk -do +VENDOR,SERIAL

V tomto případě se disk s daty jmenuje „/dev/sda“ a nový disk se jmenuje „/dev/sdb“.

Nejprve musíme vytvořit rozložení, které jsme specifikovali v úvodu, tedy jeden oddíl, který bude EFI jedna a jedna LUKS-LVM oddíl.

Vytvoření základního rozložení disku

První krok na naší cestě k úplnému šifrování disku začíná dvěma jednoduchými oddíly:jeden EFI (i když používáme MBR, pro případ, že byste to chtěli v budoucnu změnit) a jeden pro naše LVM .

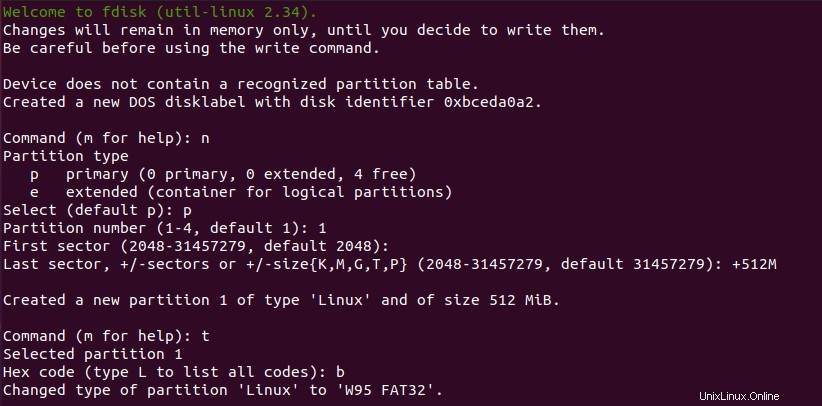

Chcete-li na disku vytvořit nové oddíly, použijte příkaz „fdisk“ a zadejte disk, který se má formátovat.

$ sudo fdisk /dev/sdbJak bylo vysvětleno v úvodu, první oddíl bude mít 512 Mb jeden a druhý zaberou zbývající místo na disku.

V nástroji „fdisk“ můžete vytvořit nový oddíl s možností „n“ a zadat velikost 512 megabajtů pomocí „+512M “.

Ujistěte se, že jste změnili typ oddílu na W95 FAT32 pomocí možnosti „t“ a zadáním „b“ jako typu.

Skvělé, teď, když máte svůj první oddíl, vytvoříme ten, který nás zajímá.

Vytvoření druhého oddílu je ještě jednodušší.

V nástroji fdisk použijte „n ” za účelem vytvoření nového oddílu a zachování výchozích hodnot, což znamená, že můžete stisknout „Enter ” na každém kroku.

Až budete hotovi, můžete jednoduše stisknout „w“ za účelem zapsání změn na disk.

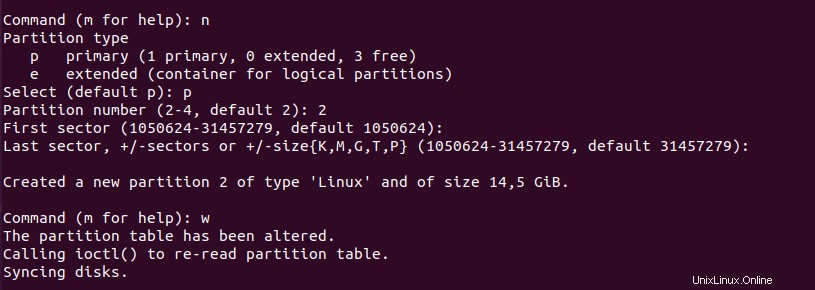

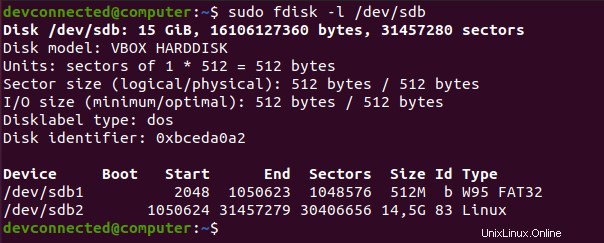

Nyní, když znovu spustíte příkaz „fdisk“, získáte dobrou představu o změnách, které jste na disku provedli.

$ sudo fdisk -l /dev/sdb

Skvělé!

Váš druhý oddíl je připraven k formátování, takže pojďme na to.

Vytvoření oddílů LUKS a LVM na disku

K šifrování disků použijeme LUKS , zkratka pro Nastavení jednotného klíče Linux projekt.

LUKS je specifikace pro několik backendů implementovaných v některých verzích linuxového jádra.

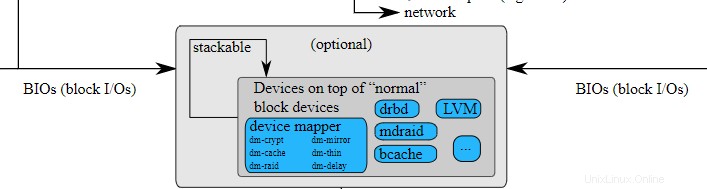

V tomto případě použijeme submodul „dm-crypt“ e zásobníku Linuxu.

Jak název napovídá, “dm-crypt“ je součástí modulu mapovače zařízení, jehož cílem je vytvořit vrstvu abstrakce mezi vašimi fyzickými disky a způsobem, který si zvolíte pro návrh zásobníku úložiště.

Tato informace je docela důležitá, protože znamená, že pomocí “dm-crypt“ můžete zašifrovat téměř každé zařízení backend.

V tomto případě budeme šifrovat disk obsahující sadu oddílů LVM, ale můžete si zvolit šifrování USB flash disku nebo diskety.

K interakci s modulem „dm-crypt“ použijeme „cryptsetup “příkaz.

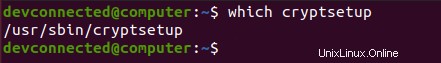

Je zřejmé, že pokud jej ještě nemáte, možná jej budete muset nainstalovat na svůj server.

$ sudo apt-get instal cryptsetup

$ which cryptsetup

Nyní, když je ve vašem počítači k dispozici šifrování, vytvoříte svůj první oddíl ve formátu LUKS .

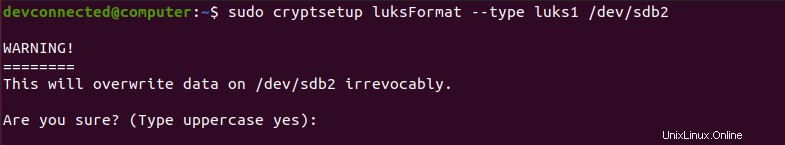

K vytvoření oddílu LUKS použijete „cryptsetup ” následovaný příkazem “luksFormat “, který naformátuje určený oddíl (nebo disk).

$ sudo cryptsetup luksFormat --type luks1 /dev/sdb2Poznámka :proč tedy specifikujeme LUKS1 typ formátování? Od ledna 2021 GRUB (náš bootloader) nepodporuje šifrování LUKS2. Nezapomeňte zanechat komentář, pokud si všimnete, že LUKS2 je nyní vydán pro bootlader GRUB.

Jak vidíte, budete upozorněni, že tato operace vymaže všechna data uložená na disku. Naposledy zkontrolujte disk, který formátujete, a zadejte „ANO “, až budete připraveni.

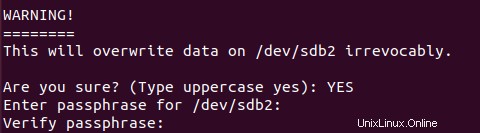

Hned poté budete vyzváni k zadání přístupové fráze. LUKS používá dvě metody ověřování:heslo založené na jednom, což je v podstatě heslo, které zadáte při dešifrování.

LUKS může také používat klávesy . Pomocí kláves , můžete jej například uložit na část disku a váš systém se o něj bude moci automaticky starat.

Zvolte silnou přístupovou frázi, zadejte ji znovu a počkejte na dokončení šifrování disku.

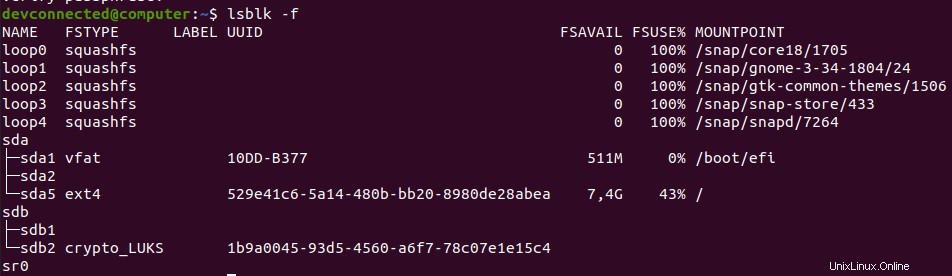

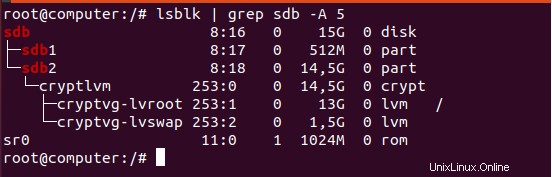

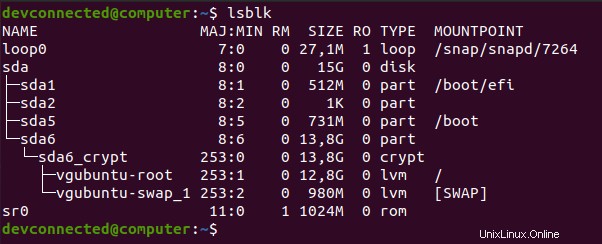

Až budete hotovi, můžete to zkontrolovat pomocí „lsblk “, že váš oddíl je nyní zašifrován jako LUKS.

Úžasné ! Nyní máte zašifrovaný oddíl.

$ lsblk -f

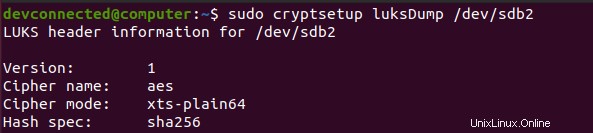

Chcete-li zkontrolovat, zda je váš oddíl správně naformátován, můžete použít „cryptsetup ” následovaný příkazem “luksDump ” a zadejte název šifrovaného zařízení .

$ sudo cryptsetup luksDump /dev/sdb2

Vaše verze by měla být nastavena na „1“ pro „LUKS1 ” a níže byste měli vidět zašifrovanou přístupovou frázi v jednom ze slotů pro klíče.

Vytvoření šifrovaného LVM na disku

Nyní, když je váš šifrovaný oddíl LUKS připraven, můžete jej „otevřít“. „Otevření“ zašifrovaného oddílu jednoduše znamená, že budete přistupovat k datům na disku.

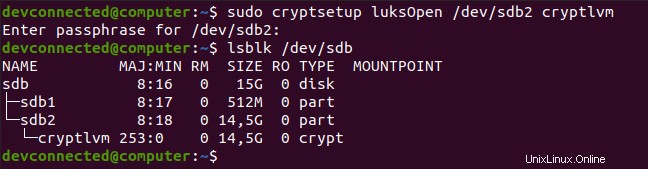

Chcete-li otevřít šifrované zařízení, použijte příkaz „cryptsetup“ následovaný „luksOpen“, názvem šifrovaného zařízení a názvem.

$ sudo cryptsetup luksOpen <encrypted_device> <name>

V tomto případě jsme zvolili název zařízení „cryptlvm “.

V důsledku toho použití „lsblk “, můžete vidět, že do stávajícího seznamu zařízení bylo přidáno nové zařízení. Druhý oddíl nyní obsahuje zařízení s názvem „cryptlvm“, což je váš dešifrovaný oddíl.

Nyní, když je vše připraveno, můžeme začít vytvářet naše dva LVM:jeden pro náš kořenový oddíl a jeden pro swap.

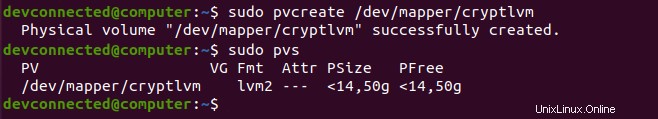

Nejprve vytvoříme fyzický svazek pro náš nový disk pomocí „pvcreate “.

# Optional, if you don't have LVM commands : sudo apt-get install lvm2

$ sudo pvcreate /dev/mapper/cryptlvm

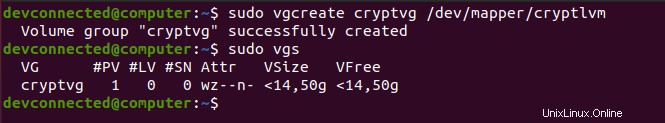

Nyní, když je váš fyzický svazek připraven, můžete jej použít k vytvoření skupiny svazků s názvem „cryptvg “.

$ sudo vgcreate cryptvg /dev/mapper/cryptlvm

Nyní, když je vaše skupina svazků připravena, můžete vytvořit své dva logické svazky.

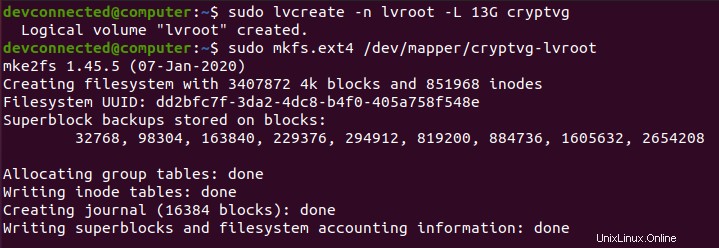

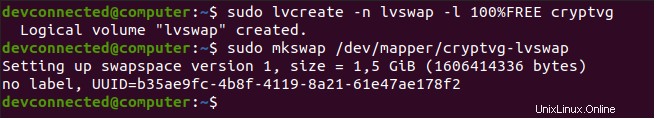

V tomto případě první oddíl je 13Gb a odkládací oddíl zabere zbývající místo. Nezapomeňte tato čísla upravit pro váš konkrétní případ.

Abychom mohli hostit náš kořenový souborový systém, vytvoříme souborový systém EXT4 na logickém svazku.

$ sudo lvcreate -n lvroot -L 13G cryptvg

$ sudo mkfs.ext4 /dev/mapper/cryptvg-lvroot

Vytvoření odkládacího oddílu lze dosáhnout pomocí stejných kroků, pomocí „lvcreate“ a „mkswap“.

$ sudo lvcreate -n lvswap -l 100%FREE cryptvg

$ sudo mkswap /dev/mapper/cryptvg-lvswap

Úžasné! Nyní, když jsou vaše oddíly vytvořeny, je čas, abyste přenesli svůj stávající kořenový souborový systém na nově vytvořený.

Přenést celý souborový systém na šifrovaný disk

Před přenesením celého souborového systému může být dobrézkontrolovat, zda máte dostatek místa na cílovém disku.

$ df -h Chcete-li přenést celý souborový systém do nově vytvořeného oddílu, použijete „rsync “.

Připojte svůj nově vytvořený logický svazek a začněte rekurzivně kopírovat soubory a složky na cílový disk.

$ sudo mount /dev/mapper/cryptvg-lvroot /mnt

$ sudo rsync -aAXv / --exclude="mnt" /mnt --progressTento proces může nějakou dobu trvat v závislosti na množství dat, které musíte přenést.

Po chvíli by měl být celý váš souborový systém zkopírován na váš šifrovaný disk. Nyní „/boot“ je zašifrovaný, budete muset podle toho znovu nainstalovat fázi 1 GRUB.

Nainstalujte a nakonfigurujte zavaděč GRUB

Proč byste tedy měli znovu instalovat a znovu konfigurovat váš GRUB?

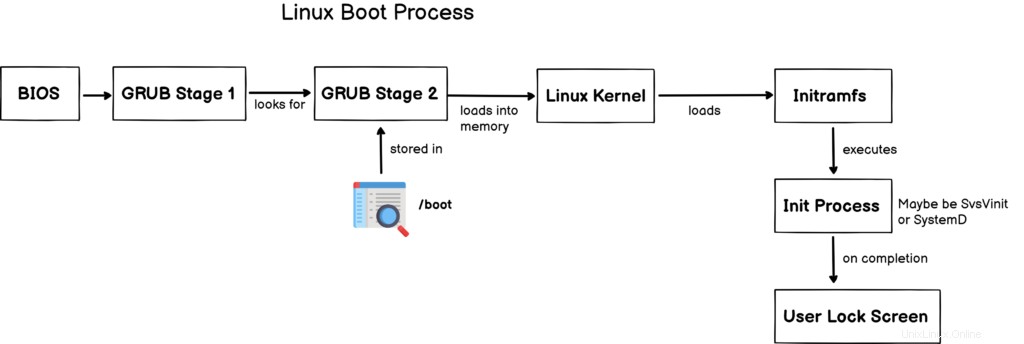

Chcete-li odpovědět na tuto otázku, musíte mít základní představu o tom, jak se váš systém spouští při použití konvenčního procesu spouštění systému BIOS/MBR.

Jak je vysvětleno v úvodu, GRUB je rozdělen do dvou (někdy i tří) částí:GRUB fáze 1 a GRUB fáze 2 . Fáze 1 bude hledat pouze umístění fáze 2, často umístěné v „/boot“ složku vašeho souborového systému.

Fáze 2 je zodpovědná za mnoho úkolů:načtení potřebných modulů, načtení jádra do paměti a spuštění procesu initramfs.

Jak jste pochopili, fáze 2 je zde zašifrována, takže musíme říci fázi 1 (nachází se v prvních 512 bytech vašeho disku), že ji musí nejprve dešifrovat.

Znovu nainstalujte GRUB Stage 1 &2

Chcete-li znovu nainstalovat první fázi GRUB, musíte nejprve povolit „cryptomount ” který umožňuje přístup k šifrovaným zařízením v prostředí GRUB.

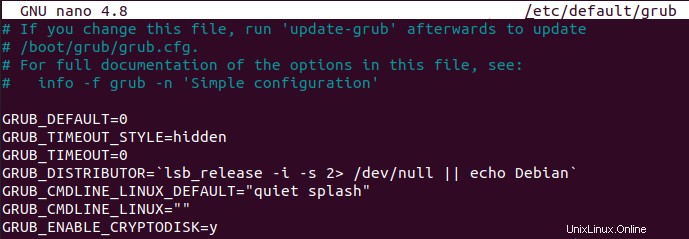

Abyste toho dosáhli, musíte upravit „/etc/default/grub“ a přidejte “GRUB_ENABLE_CRYPTODISK=y” možnost.

Momentálně však sedíte v systému, který se pokoušíte zašifrovat. V důsledku toho budete muset provést chroot na svůj nový disk, abyste mohli příkazy správně provádět.

Chroot na šifrovaném disku

Chcete-li chrootovat na svůj šifrovaný disk, budete muset provést následující příkazy.

$ sudo mount --bind /dev /mnt/dev

$ sudo mount --bind /run /mnt/run

$ sudo chroot /mnt/

$ sudo mount --types=proc proc /proc

$ sudo mount --types=sysfs sys /sys

Nyní, když jste provedli tyto příkazy, měli byste být nyní v kontextu vašeho šifrovaného disku.

$ vi /etc/default/grub

GRUB_ENABLE_CRYPTODISK=yJak je uvedeno v dokumentaci GRUB, tato možnost nakonfiguruje GRUB tak, aby hledal šifrovaná zařízení a přidával další příkazy k jejich dešifrování.

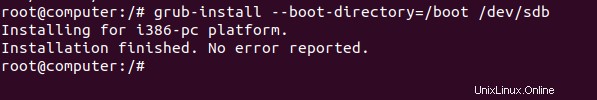

Nyní, když je fáze 1 nakonfigurována, můžete ji nainstalovat do svého MBR pomocí příkazu grub-install .

$ grub-install --boot-directory=/boot /dev/sdbPoznámka :buďte opatrní, musíte zadat „/dev/sdb “ a ne „/dev/sdb1“.

Jak jste si pravděpodobně všimli, když neposkytujete žádné možnosti pro instalaci GRUB, máte ve výchozím nastavení „i386-pc ” instalace (která je navržena pro firmware založený na systému BIOS).

Znovu nainstalujte GRUB Stage 2

Pomocí výše popsaných kroků byla fáze 1 aktualizována, ale musíme také říci fázi 2, že se jedná o šifrovaný disk.

Abyste toho dosáhli, přejděte do „/etc/default/grub“ a přidejte další řádek pro fázi GRUB 2.

GRUB_CMDLINE_LINUX="cryptdevice=UUID=<encrypted_device_uuid> root=UUID=<root_fs_uuid>"Toto je důležitý řádek, protože říká druhé fázi GRUB, kde je šifrovaný disk a kde je umístěn kořenový oddíl.

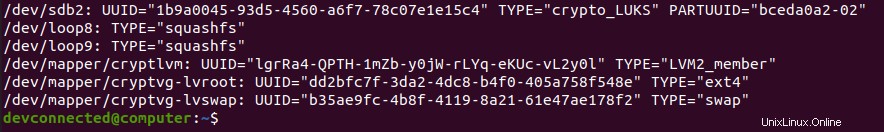

K identifikaci potřebných UUID můžete použít příkaz „lsblk“ s volbou „-f“.

$ lsblk -f

Pomocí těchto UUID bychom přidali následující řádek do konfiguračního souboru GRUB.

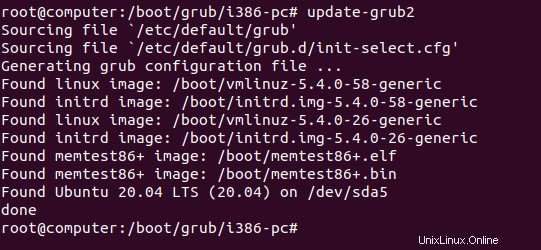

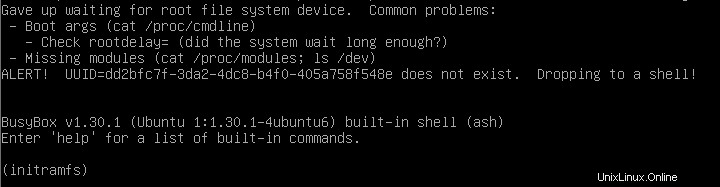

GRUB_CMDLINE_LINUX="cryptdevice=UUID=1b9a0045-93d5-4560-a6f7-78c07e1e15c4 root=UUID=dd2bfc7f-3da2-4dc8-b4f0-405a758f548e"Chcete-li aktualizovat vaši aktuální instalaci GRUB, můžete použít „update-grub2 ” ve vašem chrootovaném prostředí.

$ sudo update-grub2

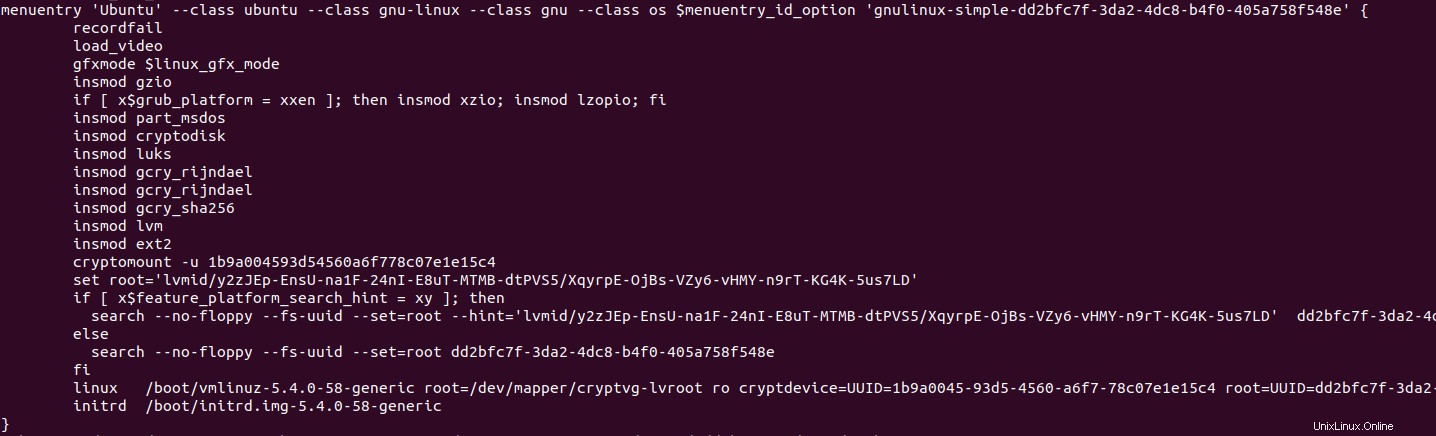

Nyní, když jste aktualizovali svou instalaci GRUB, vaše nabídka GRUB (tj. fáze 2) by měla být upravena a při kontrole souboru “/boot/grub/grub.cfg“ byste měli vidět následující obsah soubor.

Jak můžete vidět, konfigurační soubor GRUB byl upraven a váš systém nyní používá „cryptomount“ k nalezení šifrovaného disku.

Aby se váš systém zavedl správně, musíte zkontrolovat:

- Načítáte správné moduly, jako je cryptodisk, luks, lvm a další;

- Položka „cryptomount ” instrukce je správně nastavena;

- Jádro se načítá pomocí „cryptdevice “, kterou jsme právě nastavili v předchozí části.

- Zadané UUID jsou správné:„cryptdevice “ jeden ukazuje na šifrovaný oddíl LUKS2 a ten „kořenový“ na kořenový souborový systém ext4.

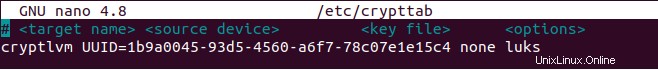

Upravte soubory crypttab a fstab

Jedním z prvních kroků initramfs bude připojení vašich svazků pomocí “/etc/crypttab“ a „/etc/fstab“ soubory na souborovém systému.

V důsledku toho a protože vytváříte nové svazky, možná budete muset tyto soubory upravit, abyste do nich vložili správné UUID.

Nejprve přejděte na „/etc/crypttab“ soubor (můžete jej vytvořit, pokud ještě neexistuje) a přidejte následující obsah

$ nano /etc/crypttab

# <target name> <source device> <key file> <options>

cryptlvm UUID=<luks_uuid> none luks

Pokud si nejste jisti UUID vašeho šifrovaného zařízení, můžete použít „blkid ” k získání informací.

$ blkid | grep -i LUKS Nyní, když crypttab je upraven, stačí pouze odpovídajícím způsobem upravit fstab.

$ nano /etc/fstab

# <file system> <mount point> <type> <options> <dump> <pass>

UUID=<ext4 uuid> / ext4 errors=remount-ro 0 1Opět, pokud si nejste jisti UUID vašeho souborového systému ext4, můžete použít „blkid ” znovu.

$ blkid | grep -i ext4Téměř hotovo!

Nyní, když jsou váš GRUB a konfigurační soubory správně nakonfigurovány, potřebujeme pouze nakonfigurovat obraz initramfs.

Překonfigurujte obraz initramfs

Mezi všemi zaváděcími skripty bude initramfs hledat kořenový souborový systém, který jste zadali v předchozí kapitole.

Aby však bylo možné dešifrovat kořenový souborový systém, bude muset vyvolat správné moduly initramfs, konkrétně „cryptsetup-initramfs " jeden. Ve vašem chrootovaném prostředí můžete provést následující příkaz:

$ apt-get install cryptsetup-initramfs Chcete-li do obrazu initramfs zahrnout moduly cryptsetup, nezapomeňte provést „update-initramfs “.

$ update-initramfs -u -k allTo je ono!

Úspěšně jste sestavili všechny potřebné díly, abyste na svém systému vytvořili plně šifrovaný disk. Nyní můžete restartovat počítač a podívat se na svůj nový proces spouštění.

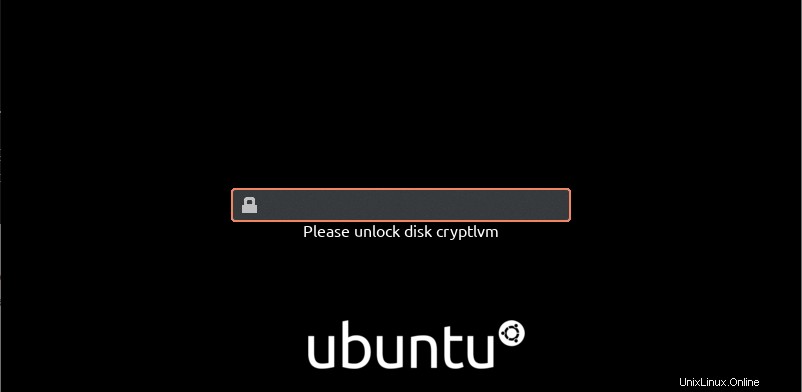

Zavedení ze šifrovaného zařízení

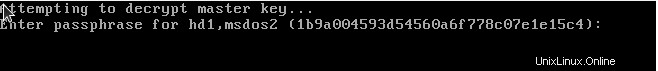

Při spouštění první obrazovka, kterou uvidíte, je první fází GRUB, která se snaží dešifrovat druhou fázi GRUB.

Pokud se zobrazí tato výzva k zadání hesla, znamená to, že v konfiguraci 1. fáze nemáte žádné chyby.

Poznámka :Pamatujte, že tato obrazovka nemusí odpovídat vašemu obvyklému rozvržení klávesnice . V důsledku toho, pokud se vám zobrazí výzva k zadání nesprávného hesla, měli byste zkusit předstírat, že máte například americkou klávesnici nebo AZERTY.

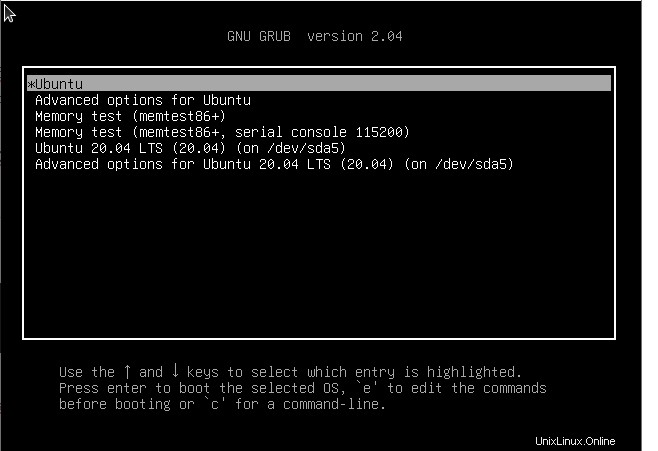

Po zadání správného hesla se vám zobrazí nabídka GRUB.

Pokud vidíte tuto obrazovku, znamená to, že vaše fáze 1 dokázala otevřít fázi 2. Můžete vybrat možnost „Ubuntu“ a spustit systém.

Na další obrazovce budete znovu požádáni o zadání přístupového hesla.

To je zcela normální, protože váš spouštěcí oddíl je zašifrován. V důsledku toho potřebujete jednu přístupovou frázi k odemknutí fáze 2 a jednu k odemknutí celého kořenového souborového systému.

Naštěstí existuje způsob, jak se tomu vyhnout:se souborem klíče vložený do obrazu initramfs. Za tímto účelem napsali přispěvatelé ArchLinuxu skvělý tutoriál na toto téma .

V tomto případě pouze poskytneme přístupovou frázi a stiskneme Enter.

Po chvíli, když je proces init hotov, by se vám měla zobrazit zamykací obrazovka vašeho uživatelského rozhraní!

Blahopřejeme, úspěšně jste zašifrovali celý systém v systému Linux!

Šifrování kořenového systému souborů na existujícím disku

V některých případech může být nutné zašifrovat existující disk, aniž by bylo možné odebrat jeden z disků z počítače. Tento případ může nastat, pokud máte například disk v záruce.

V tomto případě je postup docela jednoduchý :

- Vytvořte spouštěcí USB (nebo vyměnitelné zařízení) obsahující ISO distribuce dle vašeho výběru;

- Použijte zařízení ke spuštění a přihlášení k LiveCD vaší distribuce;

- Z LiveCD identifikujte pevný disk obsahující vaši kořenovou distribuci a vytvořte jeho zálohu;

- Připojte primární oddíl na složku podle vašeho výběru a postupujte podle pokynů v předchozí kapitole;

Proč tedy potřebujete používat LiveCD, pokud chcete zašifrovat nevyměnitelný disk?

Pokud byste měli zašifrovat svůj hlavní primární disk, museli byste jej odpojit. Protože se však jedná o kořenový oddíl vašeho systému, nebudete jej moci odpojit , v důsledku toho musíte použít LiveCD.

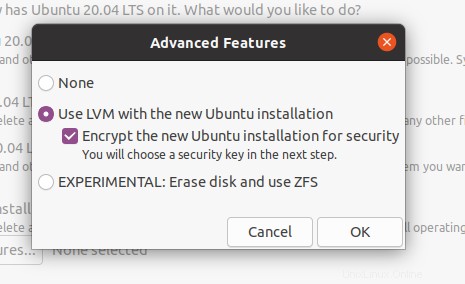

Šifrování kořenového souborového systému z průvodce instalací

V některých případech někteří distributoři vkládají proces šifrování přímo do průvodce instalací.

Pokud nechcete přenést existující souborový systém z jednoho systému do druhého, můžete být v pokušení použít tuto možnost.

Vezmeme-li jako příklad Ubuntu 20.04, instalační proces navrhuje šifrování disku v průvodci konfigurací disku.

Pokud vyberete tuto možnost, budete mít podobné nastavení jako v předchozích částech. Většina distribucí se však rozhodla nešifrovat „/boot“ složka.

Pokud chcete zašifrovat složku „/boot“, doporučujeme vám přečíst si první část tohoto návodu.

Odstraňování problémů

Vzhledem k tomu, že se open-source neustále mění, existuje možnost, že se vám nepodaří zavést systém, i když jste pečlivě postupovali podle kroků tohoto návodu.

Nicméně, protože zdrojů chyb je pravděpodobně nekonečné množství a jsou specifické pro každého uživatele, nemá smysl vyjmenovávat každý jednotlivý problém, na který můžete narazit.

Ve většině případů je však docela důležité vědět, ve kterém kroku procesu zavádění selháváte.

Pokud se zobrazí obrazovka s výzvou „grub rescue“, pravděpodobně to znamená, že jste uvízli ve fázi 1, takže zavaděč nebyl schopen najít disk obsahující druhou fázi.

Pokud se nacházíte ve výzvě initramfs , pravděpodobně to znamená, že se během procesu init stalo něco špatného:

- Jste si jisti, že jste zadali souborové systémy, které se mají připojit k souborům crypttab a fstab?

- Jste si jisti, že všechny moduly byly aktuálně nahrány do vašeho obrazu initramfs? Nechybí vám například moduly cryptsetup nebo lvm?

Níže jsou uvedeny některé zdroje, které nás během psaní tohoto tutoriálu zaujaly, mohou obsahovat odpovědi na vaše problémy:

- Šifrování celého systému:podobný návod pro ArchLinux;

- Ruční šifrování systému na Ubuntu:kroky používané k chrootování v kořenovém souborovém systému.

Závěr

V tomto tutoriálu jste se naučili, jak můžete zašifrovat celý kořenový souborový systém pomocí složky „/boot“ pomocí specifikace LUKS.

Také jste se dozvěděli o procesu spouštění Linuxu a různých krocích, kterými váš systém prochází, aby spustil váš operační systém.

Dosažení úplného systémového šifrování je poměrně zdlouhavý, ale je velmi zajímavý pro uživatele, kteří jsou ochotni ponořit se hlouběji do světa Linuxu a open source.

Pokud vás zajímá Správa systému Linux , přečtěte si naše další výukové programy a přejděte do naší vyhrazené sekce.