Jedním z hlavních důvodů obrovské popularity Linuxu je jeho naprostá zdatnost v sítích. Linux pohání většinu podnikových serverů na světě díky svým robustním síťovým možnostem. Umožňuje správcům systému ovládat svou síť libovolným způsobem. Linux iptables je jedním z takových nástrojů, který poskytuje správcům systému vše, co potřebují k efektivní správě moderních sítí. Je to program v uživatelském prostoru, který uživatelům umožňuje konfigurovat tabulku brány firewall jádra a spravovat řetězce a pravidla v ní obsažené pomocí jednoduchých pravidel iptables.

50 produktivních pravidel brány firewall IPtables

Lidé často přemýšlejí o pravidlech firewallu iptables, ale v praxi jsou, jakmile se do toho pustíte, docela přímočará. Základní znalost nástroje iptables a jeho účelu usnadní ovládání firewallu. Tuto příručku jsme pečlivě připravili a podle toho nastínili obsah. Začněte zdokonalovat své síťové dovednosti procvičováním těchto pravidel iptables pro lepší pohled na věc.

Základ a struktura pravidel Linux IPtables

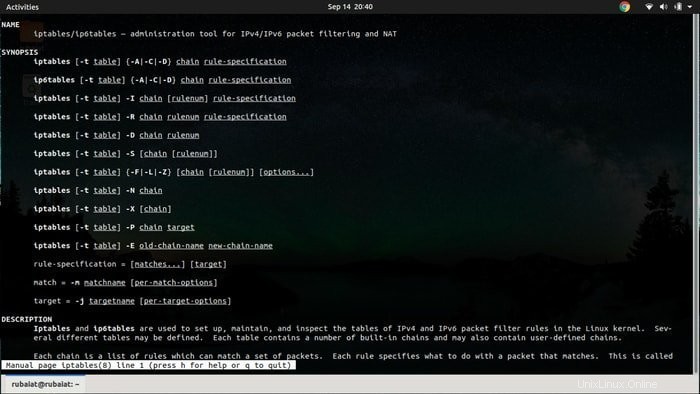

Linuxové jádro obsahuje framework nazvaný Netfilter pro síťové účely. Je to prostě hromada rutin jádra, které našemu systému poskytují schopnosti barebone networkingu. Rámec je poměrně nízkoúrovňový, a proto není pro běžné uživatele proveditelný. Bang, tady jsou iptables.

Jedná se o program v uživatelském prostoru s úhledným rozhraním příkazového řádku, které uživatelům umožňuje využívat hrubou sílu Netfilteru stručným a dobře organizovaným způsobem. Může kontrolovat, upravovat, přesměrovávat nebo zahazovat pakety, jednotky síťové komunikace používané našimi systémy.

Iptables fungují jako firewall blokováním příchozích síťových paketů z nepřátelských systémů. Umí však nejrůznější síťová kouzla, která chcete. Nyní, z čeho se iptables skládají? Pod kapotou obsahuje jen nějaké tabulky, řetězce a pravidla.

Podrobnější pohled na komponenty IPtables

Iptables se skládá z pěti tabulek, každá pro specializované síťové úlohy. Obsahují řetězce a pravidla. Výchozí tabulka je filtr; ostatní jsou raw , nat , mangle a zabezpečení . Řetězce jsou jednoduché seznamy pravidel. Filtr má tři vestavěné řetězy; INPUT , VÝSTUP a PŘEDAT . Tabulka nat má dva další řetězce zvané PREROUTING a POSTROUTING .

Filtrování síťového provozu se provádí pomocí pravidel. Mohou být specifikovány tak, aby měly více shod a na konkrétní cíle. Cíle se aktivují pomocí j možnost, zkratka pro –jump . Mohou to být uživatelsky definovaný řetězec, vestavěný cíl nebo rozšíření. Vestavěné cíle iptables jsou PŘIJÍMAT , DROP , FRONTA a NÁVRAT .

--Řetězec zásad určuje chování výchozího řetězce. Určují, co dělat s pakety, které neodpovídají žádným pravidlům iptables ve vašich tabulkách. Naučíte se jejich fungování prostřednictvím vyzkoušení některých příkazů, které vás naučíme. Takže se připravte a zapalte svůj terminál na nějakou síťovou hrozbu.

Základní pravidla IPtables pro Linux

Pochopení základních příkazů iptables vám pomůže nástroj ovládat z dlouhodobého hlediska. Níže probíráme některé velmi zásadní, ale zásadní příkazy, které zvýší vaši produktivitu jako správce systému Linux na zcela novou úroveň.

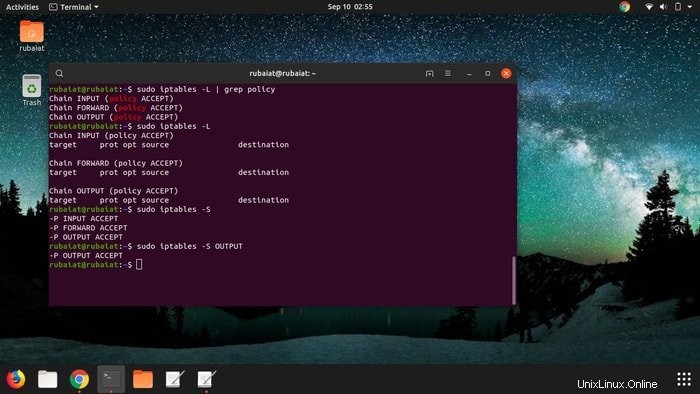

1. Zkontrolujte výchozí chování řetězce zásad

$ sudo iptables -L | grep policy

Výše uvedený příkaz vytiskne výchozí chování řetězce zásad vašeho systému. V mém systému Ubuntu 19.08 je výchozí zásadou přijímání paketů pro všechny tři vestavěné řetězce tabulky filtrů. Mělo by to být stejné pro váš systém, protože jste je dříve neupravovali.

2. Zkontrolujte aktuální pravidla

$ sudo iptables -L

Aktuální konfiguraci iptables vašeho systému můžete zkontrolovat voláním iptables pomocí -L volba. Měl by zobrazovat pěkně naformátovaný seznam vašich pravidel spolu s informacemi o jejich zásadách, cíli, zdroji a cíli.

3. Seznam pravidel podle specifikace

$ sudo iptables -S

-S volba přidaná pomocí příkazu iptables zobrazí seznam všech vašich pravidel na základě jejich specifikace. Můj shell mi ukazuje, že přijímá všechny pakety pro řetězce INPUT, OUTPUT a FORWARD.

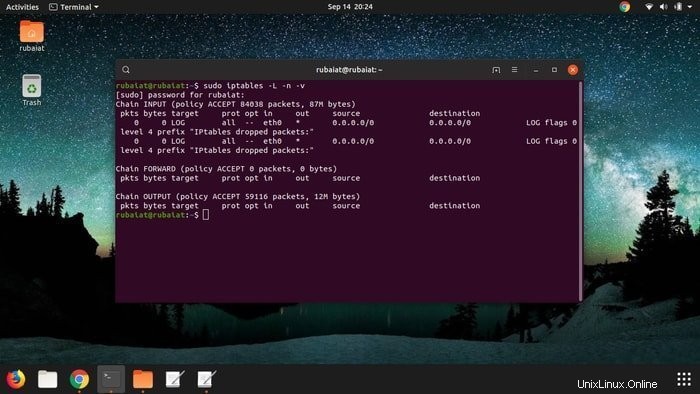

4. Zkontrolujte stav vašeho iptables

$ sudo iptables -L -v

Výše uvedený příkaz vám ukáže aktuální stav vašich iptables. Zobrazí se, kolik paketů váš systém dosud přijal a odeslal. Měli byste si všímat řetězu FORWARD. Pokud jste dříve nezměnili nastavení brány firewall, měly by to být samé nuly.

5. Reset Your Iptables Rules

$ sudo iptables -F

Může nastat chvíle, kdy jste si zkomolili konfiguraci iptables a úplně pokazili síť vašeho systému. To se může stát, když zkoušíte nová pravidla a nedaří se vám vrátit některé změny. Můžete si však odpočinout, protože tento příkaz vám v takových situacích přijde na pomoc.

6. Ukládání upravených iptables

$ sudo service iptables save

Změny v iptables jsou dočasné, což znamená, že se automaticky resetují při každém restartování démona. Možná budete chtít uložit své iptables po změně některých pravidel pro budoucí použití. Výše uvedený příkaz to provede a zajistí, že iptables bude načten s novou konfigurací při příštím spuštění.

7. Flush Iptables a Persist Changes

$ sudo iptables -F && sudo /sbin/iptables-save

Musíte použít výše uvedený příkaz pro vyprázdnění vašich iptables a provést změny trvalé. Druhá část příkazu (za &&) provede stejnou práci jako příkaz číslo šest. Lze je tedy používat zaměnitelně.

Správa linuxových IPtables

Iptables poskytují robustní administrační příkazy, které velmi usnadňují správu tohoto síťového nástroje. Tyto příkazy se však liší systém od systému. Naštěstí jsou změny jemné a snadno pochopitelné i pro nové uživatele Linuxu.

8. Spuštění brány Iptables Firewall

$ sudo systemctl start iptables

Výše uvedený příkaz můžete použít ke spuštění služby iptables v systémech, které používají systemd, včetně Fedory, OpenSUSE a Ubuntu.

$ sudo /etc/init.d/iptables start

Systémy, které místo toho používají sysvinit, budou pro tuto úlohu vyžadovat výše uvedenou variantu. Lidé používající MX Linux, Slackware nebo Puppy Linux budou muset tuto verzi používat ke spuštění iptables na svém systému.

9. Zastavení brány Iptables Firewall

$ sudo systemctl stop iptables

Tento příkaz zastaví běh démona iptables v systémech, které používají systemd.

$ sudo /etc/init.d/iptables stop

Totéž udělá pro systémy se systémem sysvinit.

10. Restartování brány Iptables Firewall

$ sudo systemctl restart iptables

Výše uvedený příkaz můžete použít k restartování služby iptables na vašem počítači Ubuntu.

$ sudo /etc/init.d/iptables restart

U systémů, které používají sysvinit, zkuste místo toho výše uvedený příkaz. Všimněte si podobnosti vzorů mezi výše uvedenými třemi příkazy.

11. Zkontrolujte všechna existující pravidla

$ sudo iptables -L -n -v

Tento příkaz iptables vytiskne všechna existující pravidla brány firewall iptables, která jste do té doby nastavili. Vzhledem k tomu, že tento příkaz zobrazí spoustu informací, bylo by použití grep k nalezení konkrétních pravidel chytrý nápad.

12. Zkontrolujte existující pravidla pro konkrétní tabulky

Výše uvedený příkaz zobrazí informace o výchozí tabulce, kterou je filtr. Pokud chcete najít informace o nějaké jiné tabulce, řekněme o tabulce NAT, použijte místo toho příkaz níže.

$ sudo iptables -t nat -L -v -n

Všimněte si, jak -t volba se zde používá pro specifikaci názvu tabulky pro iptables.

13. Vypsat pravidla pouze pro řetězce TCP

$ sudo iptables -S TCP

Tento příkaz zobrazí informace pouze o řetězci TCP. To je užitečné, když chcete výstupy pouze pro příchozí požadavky TCP.

14. Vypsat pravidla pouze pro řetězce UDP

$ sudo iptables -S UDP

Požadavky UDP také představují značné množství provozu v mnoha systémech. Pokud chcete blokovat nežádoucí přenosy UDP, pak lze tento příkaz použít ke kontrole těchto požadavků.

Pravidla brány firewall pro Linux IPtables

Jedním z primárních použití iptables v Linuxu je nastavení síťových firewallů. Lze jej použít k blokování nežádoucích příchozích požadavků na základě mnoha různých kritérií, včetně konkrétních IP adres, rozsahů IP, MAC adres a tak dále. Níže uvádíme několik vhodných příkladů takových příkazů.

15. Blokovat všechny příchozí požadavky

Další příkaz zablokuje každý příchozí požadavek pro váš systém. Tento příkaz bude mít přednost před ostatními pravidly ve vašich tabulkách, protože bude prvním pravidlem kontrolovaným pro každý požadavek.

$ sudo iptables INPUT -j DROP

16. Blokovat konkrétní IP adresu

Často si všimnete rušivého chování provozu z některých konkrétních IP adres. Daný příkaz se v takových situacích bude hodit a umožní správcům systému tyto IP adresy zcela zablokovat.

$ sudo iptables -A INPUT -s xxx.xxx.xxx.xxx -j DROP

Tento příkaz zablokuje všechny příchozí požadavky z proměnné IP adresy. Z hlediska iptables je to známé jako „zahození“ požadavků. -A volba se používá pro připojení tohoto pravidla na konec řetězce INPUT, nikoli na první.

17. Blokovat všechny požadavky TCP z IP

Níže uvedený příkaz lze použít k blokování všech příchozích požadavků TCP z dané IP adresy. Nezapomeňte nahradit proměnnou IP adresy existující proměnnou.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.xxx -j DROP

-p příznak se zde používá pro výběr pouze požadavků TCP. -j volba se používá pro ‚skok‘ na konkrétní akci.

18. Odblokujte IP adresu

Někdy můžete chtít odblokovat IP adresu, kterou jste zablokovali dříve. Níže uvedený příkaz vám přesně toto umožňuje.

$ sudo iptables -D INPUT -s xxx.xxx.xxx.xxx -j DROP

Tento příkaz jednoduše smaže pravidlo, které blokovalo danou IP. Můžete také použít –delete místo -D pokud chcete.

19. Blokovat rozsahy IP adres

Systémoví správci často blokují konkrétní rozsahy IP kvůli jejich neustálému podezřelému chování. Níže uvedený příkaz vám umožňuje blokovat všechny příchozí požadavky z rozsahu IP xxx.xxx.xxx.0/24.

$ sudo iptables -A INPUT -s xxx.xxx.xxx.0/24 -j DROP

20. Odblokujte rozsahy IP adres

Někdy můžete chtít zablokovat rozsah IP kvůli kontrole. Když je p legitimní, musíte jim znovu povolit přístup k vašemu systému. Použijte níže uvedený příkaz k odblokování daného rozsahu IP adres z vašeho firewallu iptables.

$ sudo iptables -D INPUT -s xxx.xxx.xxx.0/24 -j DROP

21. Blokovat všechny požadavky TCP pro daný rozsah IPa

Uživatelé se zlými úmysly často využívají svou rozsáhlou síť botů k zahlcení legitimních serverů požadavky TCP. Níže uvedený příkaz můžete použít k blokování všech požadavků TCP z daného rozsahu IP adres, řekněme xxx.xxx.xxx.0/24.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 -j DROP

22. Odblokujte všechny požadavky TCP pro daný rozsah IPa

Níže uvedený příkaz můžete použít při odblokování všech přenosů TCP z daného rozsahu IP adres, řekněme xxx.xxx.xxx.0/24. To se bude hodit, když zablokujete všechny příchozí požadavky TCP z určitého rozsahu IP adres.

$ sudo iptables -D INPUT -p tcp -s xxx.xxx.xxx.0/24 -j DROP

23. Blokovat připojení TCP na konkrétních portech

Pravidla iptables lze použít pro blokování všech odchozích TCP spojení na konkrétním portu, v tomto případě řekněme 111.

$ sudo iptables -A OUTPUT -p tcp --dport 111 -j DROP

Název řetězce můžete nahradit na INPUT pro blokování připojení TCP na stejném portu, ale pro příchozí požadavky.

$ sudo iptables -A INPUT -p tcp --dport xxx -j DROP

24. Povolit připojení TCP na portu 80

Další příkaz povolí příchozí požadavky TCP na portu 80 vašeho systému. Sysadmins často určují konkrétní čísla portů pro různá připojení kvůli správě.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 --dport 80 -j ACCEPT

25. Odmítnout připojení TCP na portu 80

Níže uvedený příkaz iptables odmítne jakýkoli pokus o připojení TCP na portu 80. Vše, co musíte udělat, je předat DROP jako argument pro -j .

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 --dport 80 -j DROP

Totéž platí pro připojení UDP.

$ sudo iptables -A INPUT -p udp -s xxx.xxx.xxx.0/24 --dport 80 -j DROP

26. Povolit příchozí připojení SSH na portu 22

Níže uvedený příkaz je užitečný, když chcete povolit všechna příchozí připojení SSH na výchozím portu. Musíte předat ssh jako argument do –dport příznak ve vašich pravidlech iptables.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 --dport ssh -j ACCEPT

27. Blokovat příchozí připojení SSH

Chcete-li zablokovat jakýkoli příchozí pokus o ssh, použijte níže uvedený příkaz. To zablokuje každý příchozí pokus o SSH z rozsahu IP xxx.xxx.xxx.0/24.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.xxx.0/24 --dport ssh -j DROP

28. Povolit odchozí připojení SSH

Chcete-li pro svůj počítač se systémem Linux navázat bezpečnou vzdálenou komunikaci, musíte mít povoleno odchozí SSH. Další příkaz vám to přesně umožní.

$ sudo iptables -A OUTPUT -p tcp --dport ssh -j ACCEPT

Umožňuje všechna odchozí připojení SSH z vašeho systému přes web.

29. Blokovat všechna odchozí připojení SSH

Další příkaz zablokuje všechny odchozí pokusy o SSH z vašeho systému do jakékoli sítě. Při používání tohoto příkazu na dálku buďte opatrní, protože vás také může zablokovat před systémem.

$ sudo iptables -A INPUT -p tcp --dport ssh -j DROP

30. Stanovte stavy při povolení příchozího SSH

Systémoví správci často používají stavy SSH k určení, zda vzdálená připojení patří správné entitě nebo ne. Nejprve přiřaďte stavy příchozím požadavkům SSH pomocí níže uvedeného příkazu. -i příznak se používá k označení rozhraní, což je v tomto případě eth0.

$ sudo iptables -A INPUT -i eth0 -p tcp --dport 22 -m state --state NEW,ESTABLISHED -j ACCEPT

31. Stanovte stavy při povolení příchozího SSH

Přiřaďte stavy odchozím požadavkům SSH stejným způsobem, jako jste to udělali u příchozích požadavků. -o příznak se zde používá k označení rozhraní, které je v tomto případě také eth0.

$ sudo iptables -A OUTPUT -o eth0 -p tcp --dport 22 -m state --state NEW,ESTABLISHED -j ACCEPT

32. Povolit více portů pro příchozí požadavky

Linuxové firewally iptables umožňují administrátorům povolit více než jeden port najednou pomocí multiportové možnosti iptables. Níže uvedený příkaz nastavuje pravidlo pro přijímání všech příchozích požadavků na portu číslo 22, 80 a 110.

$ sudo iptables -A INPUT -p tcp -m multiport --dports 22,80,110 -j ACCEPT

33. Povolit více portů pro odchozí požadavky

Nastavení více portů pro odchozí připojení je téměř totožné s výše uvedeným příkazem. Zde vše, co musíte udělat, je použít volbu OUTPUT.

$ sudo iptables -A OUTPUT -p tcp -m multiport --sports 22,80,110 -j ACCEPT

34. Povolit rozsahy IP na konkrétním portu

Někdy můžete přijímat síťové požadavky pouze z určitého rozsahu IP adres, tj. soukromých podnikových sítí. Níže uvedený příkaz umožňuje všechny odchozí požadavky SSH v rozsahu xxx.xxx.xxx.0/24 na výchozím portu SSH.

$ sudo iptables -A OUTPUT -p tcp -d xxx.xxx.xxx.0/24 --dport 22 -j ACCEPT

35. Blokovat rozsahy IP na konkrétních portech

Často se setkáte s nepřetržitými síťovými požadavky od uživatelů se zlými úmysly. Obvykle se skládají ze specifického rozsahu IP. Tyto přenosy je snadné zablokovat pomocí níže uvedeného příkazu.

$ sudo iptables -A INPUT -p tcp -s xxx.xxx.0.0/24 --dport 22 -j DROP

36. Blokovat Facebook v pravidlech Iptables

Mnoho společností často během úředních hodin blokuje stránky sociálních médií, jako je Facebook. K tomuto účelu lze použít níže uvedené příkazy. Nejprve zjistěte rozsah sítě využívaný Facebookem ve vaší geografické poloze.

$ sudo host facebook.come

To by mělo vrátit výsledek sestávající z konkrétní IP používané Facebookem, v tomto případě řekněme 157.240.7.35. Nyní spusťte další příkaz.

$ sudo whois 66.220.156.68 | grep CIDR

Poskytne rozsah IP adres, který Facebook používá pro vaši polohu, v tomto případě řekněme 157.240.0.0/16. Nyní můžeme jednoduše zablokovat všechna odchozí připojení k této síti.

$ sudo iptables -A OUTPUT -p tcp -d 157.240.0.0/16 -j DROP

37. Blokovat záplavu sítě

Uživatelé se zlými úmysly se často uchylují k zahlcení sítě kvůli ohrožení firemních serverů. Můžete omezit příchozí požadavky na jednotku času, abyste ochránili svůj systém před takovými útoky.

$ sudo iptables -A INPUT -p tcp --dport 80 -m limit --limit 50/minute --limit-burst 100 -j ACCEPT

Tento příkaz omezuje příchozí provoz na port 80 na maximálně 50 připojení za minutu a nastavuje limitní shluk 100.

38. Blokovat příchozí požadavky pingí

Požadavky ping se používají k určení, zda je server zapnutý nebo ne. Může také poskytnout cenné informace pro potenciální hackery. Tyto požadavky můžete zablokovat přidáním dalšího příkazu do iptables linuxového firewallu.

$ sudo iptables -A INPUT -pr icmp -i eth0 -j DROP

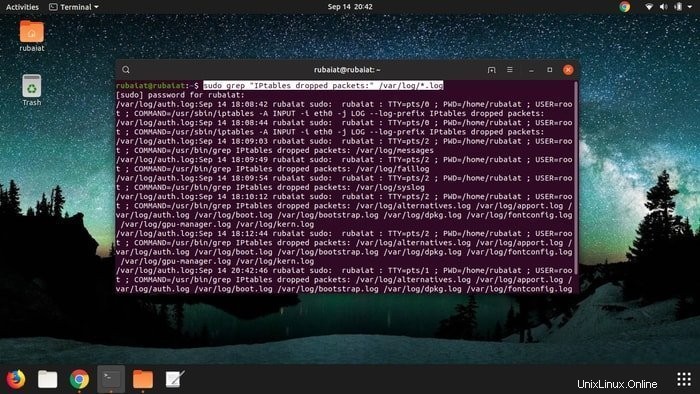

39. Protokolovat zahozené síťové pakety

Možná budete chtít uložit síťové pakety zrušené pravidly brány firewall iptables pro pozdější kontrolu. Toho lze dosáhnout pomocí níže uvedeného příkazu.

$ sudo iptables -A INPUT -i eth0 -j LOG --log-prefix "IPtables dropped packets:"

Řetězec můžete nahradit za –log-prefix na něco dle vlastního výběru. Pomocí grep zjistěte zahozené balíčky.

$ sudo grep "IPtables dropped packets:" /var/log/*.log

40. Blokovat požadavky na připojení na síťovém rozhraní

Pokud máte více síťových rozhraní, možná budete chtít zablokovat připojení na jednom z nich. Pomocí níže uvedeného příkazu zablokujte všechny požadavky z rozsahu IP xxx.xxx.xxx.0/24 na prvním ethernetovém rozhraní, eth0.

$ sudo iptables -A INPUT -i eth0 -s xxx.xxx.xxx.0/24 -j DROP

Různá pravidla brány firewall IPtables

Vzhledem k tomu, že pravidla iptables v Linuxu mohou být velmi různorodá, uvedeme některé základní příkazy, které mají značný dopad na správu systému. Často mohou vést k řešení konkrétních problémů a mohou být také použity pro odstraňování problémů s iptables firewall.

41. Povolit přesměrování portů v Iptables

Někdy můžete chtít přesměrovat provozy jedné služby na jiný port. Níže uvedený příkaz ukazuje jeden takový jednoduchý příklad.

$ sudo iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 25 -j REDIRECT --to-port 3535

Výše uvedený příkaz přesměruje veškerý příchozí provoz na síťovém rozhraní eth0 z portu 25 na 3535.

42. Povolit přístup zpětné smyčky

Přístup zpětné smyčky je důležitý pro odstraňování problémů se sítí a různé testovací účely. Můžete to povolit pomocí níže uvedených příkazů.

Pro příchozí připojení

$ sudo iptables -A INPUT -i lo -j ACCEPT

Pro odchozí připojení

$ sudo iptables -A OUTPUT -o lo -j ACCEPT

43. Blokovat přístup ke konkrétním adresám MAC

Pokud chcete zabránit ostatním lidem v přístupu k vašemu systému z nějaké konkrétní MAC adresy, můžete k tomu použít níže uvedený příkaz. Změňte níže uvedený MAC adresou, kterou chcete blokovat.

$ sudo iptables -A INPUT -m mac --mac-source 00:00:00:00:00:00 -j DROP

44. Omezit souběžná připojení pro každou IP

Sysadmins někdy chtějí omezit počet souběžných připojení vytvořených z jedné adresy IP na daném portu. Následující příkaz nám ukazuje, jak to provést pomocí iptables.

$ sudo iptables -A INPUT -p tcp --syn --dport 22 -m connlimit --connlimit-above 3 -j REJECT

Číslo portu a limit připojení můžete změnit, jak chcete.

45. Prohledat pravidla iptables

Jakmile je váš firewall iptables nastaven a spuštěn, možná budete muset později zkontrolovat některá pravidla. To lze provést pomocí níže uvedené syntaxe příkazu.

$ sudo iptables -L $table -v -n | grep $string

Nezapomeňte nahradit $table názvem vašeho stolu a $string hledaným výrazem.

46. Uložit pravidla Iptables do souboru

Svůj nový firewall iptables můžete snadno uložit do souboru. Následující příkaz ukazuje, jak uložit nově nakonfigurované iptables do souboru s názvem iptables.rules. Název souboru můžete změnit na cokoliv chcete.

$ sudo iptables-save > ~/iptables.rules

47. Obnovení Iptables ze souboru

Níže uvedený příkaz ukazuje, jak obnovit pravidla brány firewall iptables ze souborů. V tomto příkladu předpokládáme, že pravidla jsou uložena do souboru vytvořeného ve výše uvedeném příkladu.

$ sudo iptables-restore < ~/iptables.rules

48. Zakázat odchozí pošty

Pokud jste si jisti, že váš systém nepotřebuje odesílat odchozí e-maily, můžete je zcela zakázat pomocí iptables. Níže uvedený příkaz blokuje všechna odchozí připojení na portech SMTP. Pokud nechcete poslat potvrzení, použijte DROP místo REJECT.

$ sudo iptables -A OUTPUT -p tcp --dports 25,465,587 -j REJECT

49. Resetujte počty a velikost paketů

Níže uvedený příkaz můžete použít k resetování počtu paketů iptables a velikosti agregace. To je užitečné, když chcete zjistit, kolik nového provozu váš server zpracovává během již vytvořeného připojení.

$ sudo iptables -Z

50. Umožňuje interní připojení k externímu

Předpokládejme, že vaše interní síťové rozhraní v eth1 a externí rozhraní je eth0. Níže uvedený příkaz umožní adaptéru eth1 přístup k provozu externího adaptéru.

$ sudo iptables -A FORWARD l-i eth1 -o eth0 -j ACCEPT

Konec myšlenek

Pravidla iptables pro Linux nabízejí flexibilní prostředek pro řízení síťového provozu a umožňují správcům pohodlně spravovat svůj systém. Lidé si často myslí, že iptables je mimo jejich oblast působnosti kvůli velkému množství pravidel brány firewall iptables. Jakmile je však pochopíte, jsou docela jednoduché.

Kromě toho je hluboká znalost iptables povinná, pokud se chcete věnovat kariéře v oblasti sítí. Nastínili jsme 50 nejužitečnějších příkazů iptables, abyste se je mohli rychle naučit. Začněte je hned cvičit a pokračujte v experimentování, dokud se nenaučíte něco nového. Zanechte nám svůj názor na tuto příručku a zůstaňte s námi pro další vzrušující průvodce různými příkazy Linuxu a Unixu.