Nmap nebo Network Mapper je bezesporu nejlepší průzkumný nástroj používaný moderními penetračními testery. Tato aplikace s otevřeným zdrojovým kódem ušla od svého vzniku dlouhou cestu a ukázala se jako zásadní změna v zabezpečení sítě. Nmap se široce používá k určení kritických informací o jedné síti nebo řadě sítí. Existuje nekonečný seznam robustních příkazů Nmap, které umožňují bezpečnostním výzkumníkům odhalit zranitelná místa v síti. Uživatelé se zlými úmysly také silně využívají Nmap k určení vstupního bodu do neautorizovaných sítí. Navíc díky velké knihovně předpřipravených skriptů je Nmap výkonnější než kdy dříve.

Příkazy Nmap pro systémové administrátory

Problémy v externích sítích můžete snadno najít jednoduchým provedením několika jednoduchých skenů Nmap. Má vynikající dokumentaci, takže si nebudete muset pamatovat různé příkazy Nmap úplně. Informace z manuálu můžete snadno najít, pokud víte, jakou funkci hledáte. Kromě toho předpřipravená sada robustních skriptů NSE pomáhá automatizovat běžné úlohy.

Základní příkazy Nmap pro začátečníky

Protože Nmap nabízí masivní kombinaci příkazů, je nezbytné nejprve zvládnout základní příkazy. V následující části si ukážeme, jak provádět jednoduché skenování sítě pomocí Nmap.

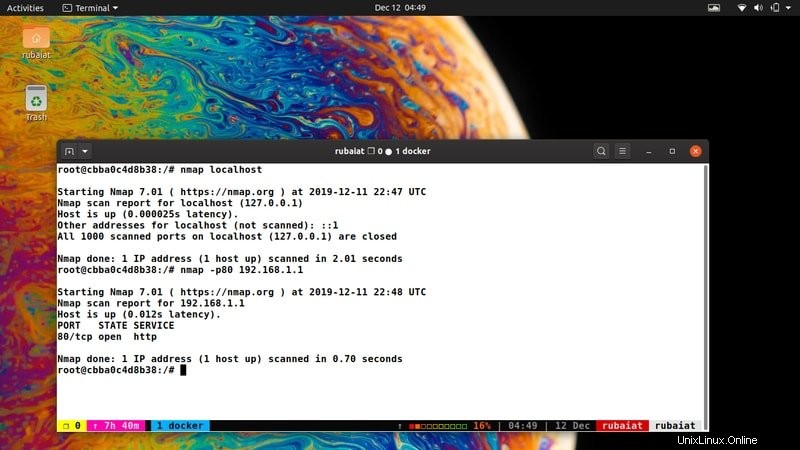

1. Skenovat jednoho hostitele

Hostitel je jakýkoli stroj připojený k určité síti. Nmap umožňuje administrátorům snadno skenovat hostitele pomocí jejich IP adresy nebo názvu hostitele. Níže uvedený příkaz prohledá 1000 běžných portů a zobrazí seznam všech otevřených portů, jejich stav a službu.

$ nmap 192.168.1.1

Pokud chcete, můžete IP nahradit názvem hostitele, jak je uvedeno níže.

$ nmap hostname

2. Skenovat více hostitelů

--Skenování více hostitelů současně je také velmi snadné pomocí Nmap. Můžete to udělat jednoduchým zadáním IP nebo názvů hostitelů jeden po druhém. Níže uvedený příklad vám to ukazuje.

$ nmap 192.168.1.1 192.168.1.3 192.168.1.5 $ nmap hostname1 hostname2 hostname3

Nmap k tomu také poskytuje praktickou zkratku.

$ nmap 192.168.1.1,3,5

3. Skenovat rozsah IP adres

Můžete také skenovat rozsah IP adres najednou. Následující příkaz to ukazuje v akci.

$ nmap 192.168.1.1-15

Tento příkaz prohledá prvních patnáct hostitelů podsítě. Mnoho lidí k tomuto účelu používá také zástupný znak. Přidáním zástupných znaků do vyhledávání zkontrolujete každého dostupného hostitele.

$ nmap 192.168.1.*

Chcete-li prohledat celou podsíť, použijte níže uvedený příkaz.

$ nmap 192.168.1.1/16

4. Číst hostitele ze souboru a skenovat

Nmap umí číst adresy hostitelů ze souborů a poté v nich vyhledávat informace o portu. Nejprve vytvořte soubor obsahující některé hostitele, jak je znázorněno.

$ echo -e "192.168.1.1-10 \nlocalhost" >> /tmp/hosts $ cat /tmp/hosts

Nyní by hostitelé měli obsahovat dva řádky skládající se z localhost a daného rozsahu IP. K přečtení pomocí Nmap použijte následující příkaz.

$ nmap -iL /tmp/hosts

5. Vyloučit hostitele z Nmap Scan

Možnost –exclude umožňuje uživatelům vyloučit konkrétní hostitele z daného rozsahu IP adres. K vyloučení hostitelů ze souboru můžete použít volbu –excludefile. Níže uvedené příkazy vám to demonstrují.

$ nmap 192.168.1.1/24 --exclude 192.168.1.1,3,5 $ nmap -iL /tmp/hosts --excludefile /tmp/exclude

Zde soubor /tmp/exclude obsahuje hostitele, o které se uživatel nezajímá. Tento soubor neuvádíme, aby byl náš průvodce co nejstručnější.

6. Zvýšit výřečnost skenování

Výchozí vyhledávání poskytuje poměrně omezené informace. Nmap nabízí volbu -v pro přidání další upovídanosti do vašeho hledání. Při použití tohoto příznaku přinutí Nmap k výstupu dalších informací o vašem hledání.

$ nmap -v 192.168.1.1

Pouhým přidáním tohoto příznaku se výstupní informace výrazně zlepší. Navíc to také pomáhá začátečníkům představit si, jak Nmap funguje pod kapotou.

7. Detekce informací OS

Nmap je pro mnohé vhodnou volbou, pokud jde o detekci vzdáleného OS. Příznak -A říká Nmapu, aby našel a zobrazil informace o operačním systému o hostitelích, které testujete.

$ nmap -A 192.168.1.1 $ nmap -A -v 192.168.1.1

Můžete tedy přidat příznak -v pro získání dalších informací o výsledku vyhledávání. Je to skvělý způsob, jak zvládnout příkazy Nmap pro začátečníky. Níže uvedený příkaz vám ukazuje, jak zjistit informace o operačním systému pro hostitele sídlící v souboru.

$ nmap -v -A -iL /tmp/hosts

8. Získejte informace o bráně firewall o hostitelích

Každý konkurenční správce systému bude udržovat sítě za firewally. To může přidávat irelevantní informace pro potenciální hledání Nmap. Pomocí následujícího příkazu však můžete snadno zjistit, zda je hostitel chráněn firewallem.

$ nmap -sA 192.168.1.1 $ nmap -v -sA 192.168.1.1

Pokud jste začínající uživatel Nmap, doporučujeme vám co nejvíce používat podrobný příznak v. Pomůže vám to porozumět fungování Nmapu velmi podrobně.

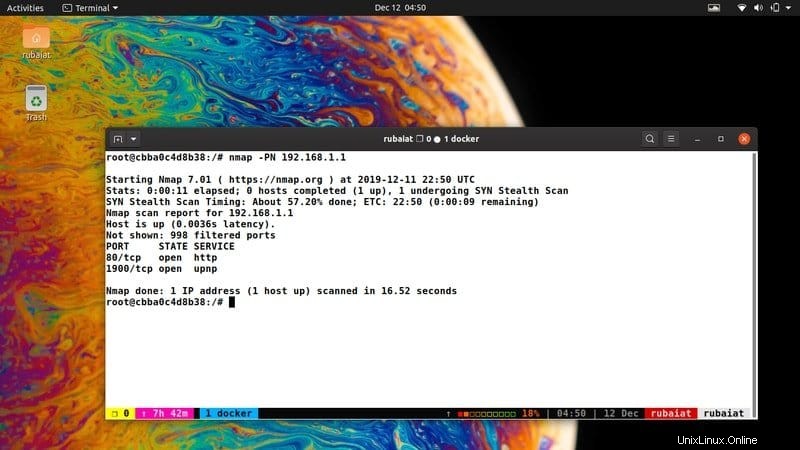

9. Prohledat chráněné hostitele firewallem

Hostitelé chránění externími firewally mají tendenci předávat zbytečné informace vzdáleným skenerům, jako je Nmap. Pokud jste zjistili, že váš hostitel, který vás zajímá, je chráněn takovým způsobem, použijte níže uvedený příkaz.

$ nmap -PN hostname $ nmap -PN 192.168.1.1

Výše uvedená IP adresa představuje bezdrátový směrovač v mé síti. Můžete vyhledat libovolné hostitele pomocí IP nebo názvu hostitele.

10. Skenovat hostitele IPv6

Ačkoli to stále není mainstream, adresy IPv6 existují a v blízké budoucnosti se stanou standardní reprezentací vzdálených hostitelů. Nmap již zavádí podporu pro skenování IPv6. Následující příkaz vám ukáže, jak to udělat.

$ nmap -6 hostname $ nmap --6 2001:0db8:85a3:0000:0000:8a2e:0370:7334

Hexadecimální reprezentace označuje hostitele ve druhém příkladu. Můžete přidat další příznaky pro zvýšení kvality výsledků vyhledávání Nmap.

Každodenní příkazy Nmap pro správce sítě

Nmap nabízí nekonečné množství příkazů a skriptů užitečných pro správce sítě, etické hackery a penetrační testery. Některé běžné, ale zásadní příkazy probereme v níže uvedené sekci.

11. Skenovat hostitele na konkrétní porty

Nmap umožňuje správcům kontrolovat hostitele pouze pro některé konkrétní porty. Níže uvedené příkazy to demonstrují na nezbytných příkladech.

$ nmap -p 21,22,80,443 localhost $ nmap -p 21,22,80,443 192.168.1.1

Můžete také určit rozsah portů, jak je uvedeno níže.

$ nmap -p 1-65535 localhost

Tento příkaz prohledá vaši síť localhost pro všechny běžné porty.

12. Další metody skenování portů

Nmap dokáže objevit a zkontrolovat všechny typy portů. Následující příklady ukazují, jak skenovat porty UDP, používat zástupné znaky atd. Pro skenování portů UDP použijte následující příkaz.

$ nmap -p U:53, 67, 111 192.168.1.1

Chcete-li skenovat porty TCP i UDP, použijte následující syntaxi.

$ nmap -p -T:20-25,80,443 U:53, 67, 111 192.168.1.1

Další skenuje porty pomocí zástupného znaku. Prohledá všechny dostupné konfigurace portů pro daného hostitele.

$ nmap -p "*" 192.168.1.1

Následující příkaz Nmap hledá pouze 10 nejběžnějších portů.

$ nmap --top-ports 10 192.168.1.1

13. Seznam hostitelů bez skenování portů

Vzhledem k tomu, že skenování portů hostitele je rušivé, mnoho správců přímo nehledá porty u svých hostitelů. Spíše používají Nmap k odeslání jednoduchého pingu, aby získali seznam dostupných hostitelů v síti. Škodliví útočníci také využívají takové metody ve snaze zůstat neviditelní.

$ sudo nmap -sn 192.168.1.0/24

Abyste z tohoto příkazu vytěžili maximum, budete potřebovat oprávnění sudo. Jinak Nmap nebude schopen odeslat požadavek TCP ACK a může zmeškat potenciální hostitele.

14. Proveďte rychlou kontrolu hostitelů

Pokud používáte Nmap pro skenování náhodných hostitelů a portů, bude to nějakou dobu trvat. Místo toho můžete použít rychlý režim, kde Nmap vyhledává pouze nejběžnější porty a o několik faktorů prodlužuje dobu skenování.

$ nmap -F 192.168.1.0/24 $ nmap -F localhost

-F flag přepne Nmap do tohoto rychlého režimu.

15. Zobrazit pouze otevřené porty

Nmap port scans uvádí všechny otevřené a filtrované porty pro hostitele. Svůj výstup můžete omezit pouze na ty hostitele, kteří mají otevřené porty. Tento příkaz však také vytiskne možná otevřené porty, které jsou možná filtrovány externími aplikacemi.

$ nmap --open 192.168.1.1 $ nmap --open localhost

16. Podívejte se, proč je přístav v určitém stavu

Nmap umožňuje uživatelům prozkoumat, proč je určitý port v nějakém konkrétním stavu. K získání takových výsledků budete muset využít možnost –reason. Následující příkaz to demonstruje v akci.

$ nmap --reason localhost $ nmap --reason 192.168.1.1

Výše uvedené příkazy ukáží důvody současného stavu portu. Tyto informace výrazně pomáhají při ladění a umožňují odborníkům lépe vizualizovat jejich cílové porty.

17. Rozhraní a trasy reklamní sítě

Pochopení konfigurací sítě je nezbytné jak pro bezpečnostní analytiky, tak pro uživatele se zlými úmysly. Oba chtějí zjistit, jak je potenciální hostitel spojen s celosvětovou sítí. Pomocí Nmap můžete snadno nastínit rozhraní a trasy vybraného hostitele. Následující příkaz to ukáže v akci.

$ nmap --iflist

Výše uvedený příkaz zobrazí trasy a rozhraní s informacemi, jako je název zařízení, IP, brána a tak dále.

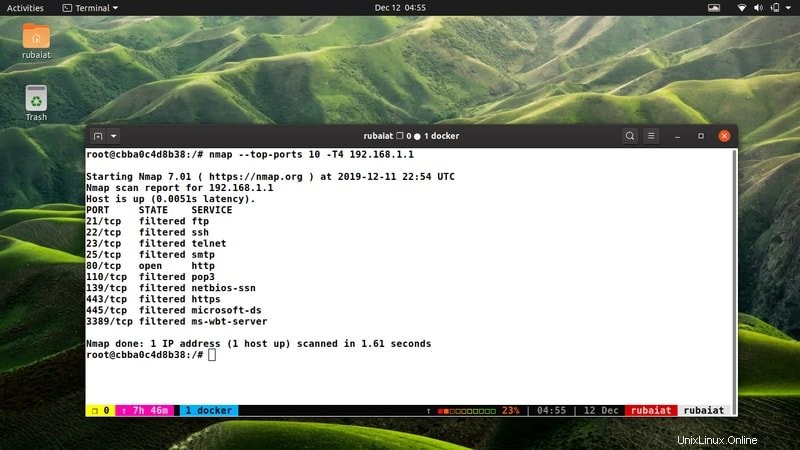

18. Nastavit šablonu časování

Jednou z nejužitečnějších vlastností Nmapu jsou jeho robustní parametry časování. Můžete snadno ovládat množství času, které zabere každé skenování Nmap pomocí volby -T. Následující příkazy to ukazují v akci.

$ nmap --top-ports 10 -T4 192.168.1.1

Dokončení tohoto příkazu zabere výrazně kratší dobu ve srovnání se standardní syntaxí. Hodnotu -T můžete změnit z 0 na 5, kde 5 označuje nejagresivnější skenování a 0 nejslušnější. Agresivní parametry časování však mohou způsobit, že Nmap zhroutí kontrolované hostitele. Výchozí skenování Nmap používá -T3.

19. Povolte detekci OS

Přestože jsme vám ukázali, jak získat informace specifické pro operační systém pomocí možnosti -A, existuje i jiný způsob, jak to udělat. Příznak -O umožňuje detekci OS pro hostitele nebo rozsah hostitelů.

$ nmap -v -O localhost $ nmap -O 192.168.1.1/24

Tyto příkazy Nmap mohou selhat při rozpoznání některých OS, zvláště pokud jsou chráněny pomocí firewallů. Následující příklad ukazuje, jak k překonání tohoto problému použít agresivní detekci OS.

$ nmap -O --osscan-guess 192.168.1.1/24

20. Zjistit informace o službě a verzi

Následující příkazy ukazují, jak můžete použít Nmap ke zjištění informací o službě a verzi. Uživatelé se zlými úmysly to obvykle používají ke kontrole, zda na hostiteli běží nějaká zranitelná služba, nebo ne.

$ nmap -sV 192.168.1.1/24

Přidání -sV umožňuje detekci verze Nmap. Poskytuje mnoho podobných informací, které jste získali dříve pomocí volby -A. Protože tento příkaz prohledává všechny dostupné hostitele na podsíť 192.168.1.1/24, může to trvat déle. Následující příklad urychlí tento proces pomocí volby -T zmíněnou dříve.

$ nmap -T5 -sV 192.168.1.1/24

21. Skenovat hostitele pomocí TCP SYN

Často zjistíte, že brány firewall vzdáleného systému blokují standardní ICMP pingy odesílané vašimi obvyklými skeny portů Nmap. Chcete-li se z této situace dostat, můžete použít skenování TCP SYN.

$ sudo nmap -PS20-25,80,110,443 192.168.1.1/24

Výše uvedený příkaz umožňuje Nmapu zjistit, zda je hostitel aktivní, a skenovat jeho porty, aniž by dokončil standardní TCP komunikaci.

22. Skenovat hostitele pomocí TCP ACK

Metoda TCP ACK funguje téměř jako výše uvedený příkaz. Pracují však opravdu dobře při hledání existence i těch nejchráněnějších vzdálených hostitelů. Vzhledem k tomu, že pakety TCP ACK odesílají potvrzovací data přes navázaná TCP spojení, musí je vzdálení hostitelé informovat o své poloze.

$ sudo nmap -PA20-25,80,110,443 192.168.1.1/24

Oba dva výše uvedené příkazy umožňují uživatelům zadat porty stejně jako u -p. Ani -PS ani -PA však za nimi nepovolují žádné mezery. Buďte si toho vědomi, jinak vaše vyhledávání nepřinese platné informace.

23. Získejte OS Fingerprint

OS Fingerprinting se týká shromažďování pasivních informací o vzdálených hostitelích během síťové komunikace. Nmap to umožňuje správcům systému, jak je snadno ukázáno níže. To je užitečné pro maskování přítomnosti vašeho skenu z brány firewall vzdáleného systému, ale stále získávání relevantních informací o operačním systému.

$ nmap -sT 192.168.1.1/24

Výše uvedené schéma připojení je v Nmap známé jako TCP connect scan.

24. Skenování pomocí protokolů IP

Někdy můžete narazit na hostitele, kteří nepovolují protokoly IP, které odesíláte. Tento problém můžete obejít určením, jaké IP protokoly hostitel povoluje pomocí níže uvedeného příkazu.

$ nmap -v -sO 192.168.1.1

Jakmile získáte podporované protokoly, můžete použít příslušný příkaz Nmap ke skenování tohoto hostitele.

25. Vyhledat slabá místa v bráně firewall/IDS

Je velmi běžné, že testeři narazí na firewally nebo systémy detekce narušení, které odmítají pokusy Nmap o skenování. Naštěstí robustní příkazy Nmap umožňují uživatelům obejít tento problém tím, že jim poskytnou informace o bráně firewall. Níže uvedené příkazy vám to ukáží.

$ nmap -sN 192.168.1.1 $ nmap -sF 192.168.1.1 $ nmap -sX 192.168.1.1

První příkaz odešle nulový příznak TCP, druhý nastaví bit FIN a poslední nastaví bity FIN, PSH a URG. Oklamou nestavové firewally při poskytování informací o stavu portů.

Příkazy Nmap pro etické hackery

Etičtí hackeři jsou profesionálové, kteří hledají potenciální chyby, včetně síťových chyb v IT infrastruktuře. Používají pokročilé kombinace možností Nmap k rychlému zabalení věcí. Následující část demonstruje některé takové příkazy.

26. Skenování vzdálených hostitelů pomocí SCTP

SCTP skenování je tichá, ale užitečná skenovací technika preferovaná testery kvůli její účinnosti. Pouze vysoce konfigurované systémy IDS dokážou detekovat taková skenování, takže fungují velmi dobře v reálných scénářích.

$ sudo nmap -sZ --top-ports 20 -T4 192.168.1.1/24

Výše uvedený příkaz vyhledá 20 nejlepších společných portů pro zadanou podsíť. Parametr časování můžete vynechat, pokud chcete být nenápadnější a nemáte problém ještě pár minut počkat.

27. Prohledejte vzdálené hostitele pomocí skenování při nečinnosti

Také známý jako skenování hostitelů zombie, tento typ skenování doslova vytvoří hostitele zombie v síti a skenuje další hostitele z tohoto hostitele.

$ sudo nmap -sI 192.168.1.103 192.168.1.101

Ve výše uvedeném příkazu je 192.168.1.103 hostitelem zombie a 192.168.1.101 je cílový vzdálený počítač.

28. Skenování vzdálených hostitelů pomocí ARP Pings

Toto je nyní nejlepší příkaz Nmap pro objevování vzdálených hostitelů. Protože žádné firewally nemohou blokovat požadavky ARP, je to užitečná technika pro zkušené síťové testery.

$ sudo nmap -PR 192.168.1.1

Pokud však chcete použít tento příkaz, musíte mít přístup k místní síti. Pro profesionální penetrační testery by to ale neměl být problém.

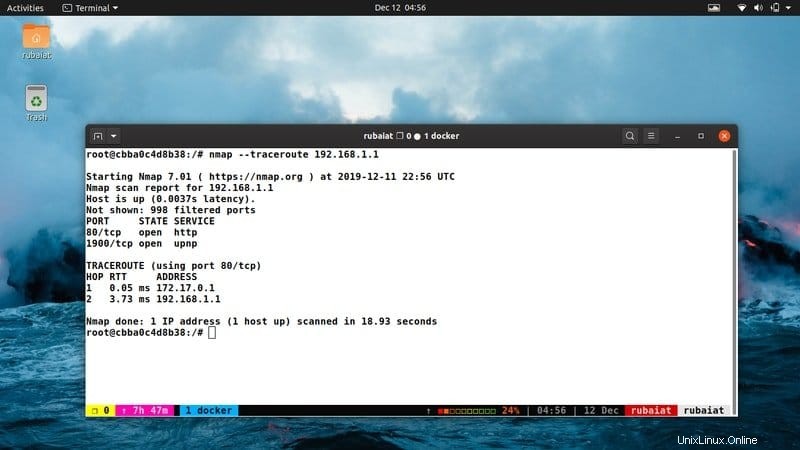

29. Určení cesty ke vzdálenému hostiteli

Pokud jste zkušeným správcem systému, je pravděpodobné, že jste již s traceroute pracovali. Je to působivý nástroj UNIX, který mapuje trasy k cílovým strojům v síti. Níže uvedený příkaz ukazuje, jak můžete použít traceroute z Nmap.

$ sudo nmap --traceroute 192.168.1.1

Tento příkaz vypíše vzdálenosti HOP a časy dosažení cíle.

30. Zakázat zpětné rozlišení DNS pro všechny hostitele

Ve výchozím nastavení Nmap provádí reverzní překlad DNS pouze pro hostitele, kteří jsou objeveni online. Snižují však výkon Nmap významným faktorem. Etičtí hackeři to obvykle vypnou u všech hostitelů, protože by mohli legálně získat informace DNS od svých klientů.

$ nmap -n 192.168.1.1

Tím se výrazně zvýší rychlost vyhledávání. Obvykle používám toto místo -T, abych zachoval rychlost vyhledávání a zároveň zachoval anonymitu.

31. Načíst informace o verzi

Již dříve jsme získali informace o verzi operačního systému a dalších služeb. Problém je v tom, že většinu času Nmap zobrazuje výchozí služby spojené s portem. To může testerům způsobit problémy, protože hostitelé mohou pro některé porty místo výchozí služby používat jakékoli jiné služby.

$ nmap -V 192.168.1.1

Tento příkaz zobrazí mnoho relevantních informací, jako je platforma, kompilační nástroje a tak dále.

32. Kontrola verze zjišťování

Ukázali jsme vám, jak zjistit informace o verzi vzdálených služeb pomocí standardního příznaku -sV. Následující příkaz ukazuje, jak ovládat zjišťování verzí pomocí podobných příkazů Nmap.

$ nmap -sV --version-intensity 5 192.168.1.1

To provádí velmi agresivní detekci verze a pravděpodobně spustí alarm vzdáleného hostitele. Chcete-li zvýšit anonymitu, můžete snížit hodnotu možnosti –version-intensity. To však omezí detekci verze. Další příkaz provede zachycení lehkého banneru zadaného hostitele.

$ nmap -sV --version-intensity 1 192.168.1.1

33. Skenování hostitelů pomocí fragmentů IP

Nmap umožňuje správcům systému skenovat vzdálené hostitele pomocí fragmentovaných IP paketů. V podstatě rozděluje IP pakety na malé části a ztěžuje jejich detekci přes externí IDS/firewally.

$ sudo nmap -f 192.168.1.1

Uživatelé mohou také nastavit personalizované offsety pomocí volby –mtu, jak je uvedeno níže.

$ sudo nmap --mtu 16 192.168.1.1

34. Použít klamavé IP adresy

Protože většina komerčních systémů je chráněna vysoce konfigurovanými firewally, často velmi rychle detekují vzdálené skenování portů. To je problematické jak pro bezpečnostní auditory, tak pro narušitele rušivých systémů. Nmap umožňuje uživatelům používat klamné IP adresy pro maskování jejich identity za tímto účelem.

$ nmap --top-ports 10 -D10.1.1.2, 10.1.1.4, 10.1.1.6 192.168.1.1

Předpokládejme, že vaše IP je druhá (10.1.1.4) a skenujete 192.168.1.1. Nyní bude vzdálený hostitel vědět o skenování, ale nemůže s jistotou vědět o jeho původu.

Využijte Nmap Scripting Engine (NSE)

Nmap Scripting Engine (NSE) je robustní funkce, která uživatelům umožňuje využívat velké množství robustních skriptů pro provádění efektivního průzkumu. Následující část ukazuje některé běžné příkazy Nmap využívající skripty NSE.

35. Použít výchozí bezpečné skripty

NSE je dodáván s předinstalovaným velkým množstvím bezpečných skriptů, které plní své úkoly výjimečně dobře. Další příkaz využívá výchozí bezpečný skript pro zjištění verze.

$ nmap -sV -sC 192.168.1.1

Přesnější informace obvykle poskytne skenování pomocí skriptů NSE namísto standardních možností. Výše uvedený příkaz spustí výchozí skript zjišťování verze pro Nmap.

36. Používejte specifické skripty NSE

Všechny dostupné skripty NSE ve vašem systému můžete najít pomocí příkazu $ locate *.nse. Tyto skripty jsou napsány pomocí Lua a umožňují uživatelům vytvářet personalizované skripty, které chcete. Další příkaz používá specifický skript NSE nazvaný whois-ip .

$ nmap --script=whois-ip.nse scanme.nmap.org

Název hostitele můžete snadno nahradit svou cílovou IP, abyste získali relevantní informace whois. Pamatujte, že přípona .nse není povinná.

37. Vyhledat běžné soubory/adresáře

http-enum.nse Skript NSE odesílá přes 2000 dotazů na běžné soubory a adresáře. Tento skript můžete použít k získání důležitých informací o tom, zda na vzdáleném serveru existují některé známé služby či nikoli.

$ nmap -n --script=http-enum.nse 192.168.1.1

Tento příkaz se pokusí získat základní servisní informace pomocí uvedeného skriptu.

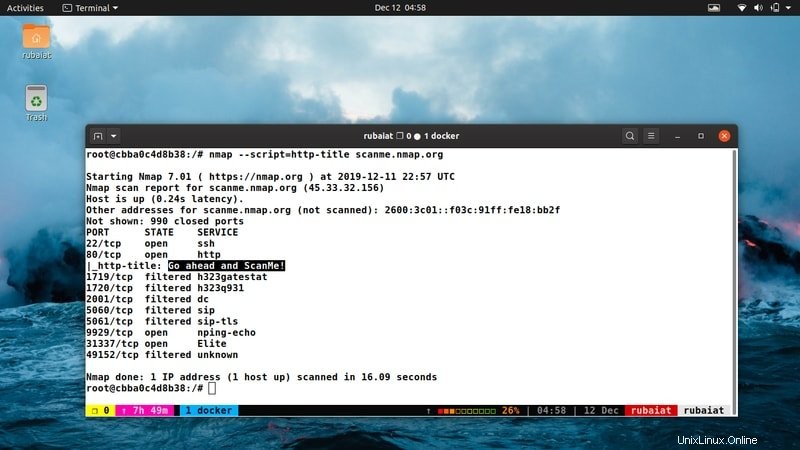

38. Získejte názvy stránek HTTP

Můžete použít Nmap http-title skript pro získání názvů vzdálených webových stránek. To může být velmi užitečné při odvození obsahu vzdálených serverů. Podívejte se na níže uvedený příkaz, abyste to viděli v akci.

$ nmap --script=http-title 192.168.1.1

Tento příkaz načte a zobrazí název HTTP.

39. Používejte více kategorií skriptů

Ve výchozím nastavení jsou skripty NSE kategorizovány podle jejich použití, jako je brute, discovery, exploit a vuln. Můžete dát Nmap pokyn, aby používal všechny skripty, které patří do některých kategorií, jak je ukázáno níže.

$ nmap --script discovery,brute 192.168.1.1

Výše uvedený příkaz využije všechny skripty NSE, které patří do kategorií Discovery a brute. Pokusí se tedy objevit dostupné hostitele a pokusí se je vynutit hrubou silou.

40. Použijte zástupné znaky pro výběr skriptu

Nmap vám umožňuje použít zástupný znak „*“ pro výběr všech skriptů, které odpovídají některým kritériím. Následující příkaz použije všechny skripty, které začínají na ssh.

$ nmap --script "ssh*" 192.168.1.1

K těmto typům příkazů Nmap můžete přidat další možnosti pro větší flexibilitu.

41. Pro výběr skriptu používejte booleovské výrazy

Nmap umožňuje uživatelům vybrat své skripty NSE pomocí booleovských výrazů, jako je a, nebo ne. Níže uvedené příkazy budou demonstrovat některé příklady.

$ nmap --script "not vuln" 192.168.1.1 $ nmap --script "default or broadcast" 192.168.1.1 $ nmap --script /path/to/scripts 192.168.1.1

První příklad načte všechny skripty NSE kromě vuln. Druhý příkaz načte skripty buď z výchozí, nebo z kategorií vysílání. Poslední příklad načte skripty z adresáře. Můžete psát personalizované skripty NSE a načítat je tímto způsobem.

42. Získejte dokumentaci skriptu

Protože Nmap nabízí množství výchozích a vlastních skriptů, je těžké si o nich zapamatovat podrobnosti. Naštěstí Nmap nabízí vynikající dokumentaci pro své NSE skripty. Níže uvedené příkazy vám ukážou, jak je vyvolat, abyste získali podrobné informace.

$ nmap --script-help "ssh-*" $ nmap --script-help "ssh-*" and "discovery"

První příklad ukazuje nápovědu pro všechny skripty, které začínají ssh- a druhý ukazuje vyhledávací skripty vedle ssh-ones.

Různé příkazy Nmap

Protože příkazy Nmap umožňují uživatelům kombinovat nepřeberné množství možností, můžete snadno vytvořit nekonečné množství příkazů. Níže uvádíme některé často používané příkazy.

43. Zkontrolujte zranitelnost Heartbleed

Zranitelnost SSL Heartbleed je dobře známým útočným povrchem pro spouštění škodlivých útočníků. Další příkaz zkontroluje, zda hostitel obsahuje tuto chybu zabezpečení, pomocí skriptu NSE heartbleed.

$ nmap -sV -p 443 --script=ssl-heartbleed 192.168.1.1

Výstup tohoto příkazu může správcům sítě pomoci zkontrolovat zastaralé služby SSL a opravit je před jakýmkoli pokusem o narušení.

44. Načíst informace IP

Získávání informací o IP je jednou z prvních úloh, které vzdálení útočníci dělají při kontrole cíle. Některé základní informace o IP zahrnují data whois, geolokaci atd. Další příkaz ilustruje použití Nmapu při takovém pasivním průzkumu.

$ nmap --script=whois*,ip-geolocation-maxmind,asn-query 192.168.1.1

Tento příkaz zjišťuje informace o zadání whois, geolokaci a asn vzdáleného hostitele pomocí hotových skriptů NSE.

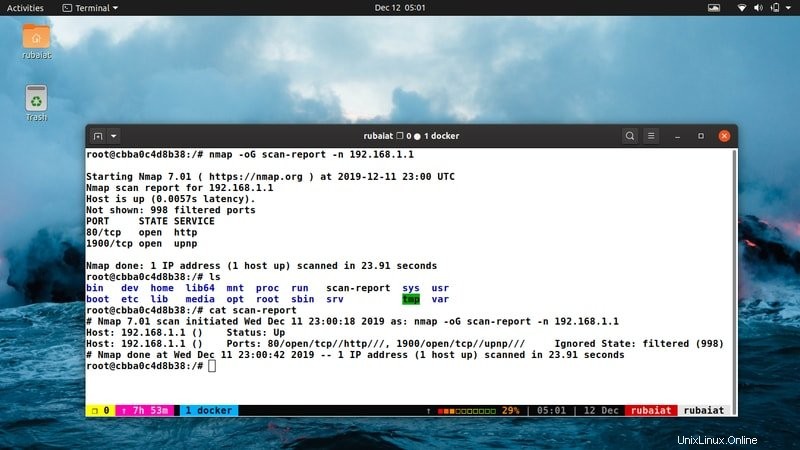

45. Uložit výstupy Nmap

Ačkoli výchozí výstupní formát Nmap je skvělý, často budete chtít uložit výstup skenování pro pozdější použití. Je to velmi snadné, jak můžete vidět z níže uvedených příkladů.

$ nmap -oN scan-report -n 192.168.1.1 $ nmap -n 192.168.1.1 > scan-report

První příklad prohledá vzdáleného hostitele a uloží výstup do souboru s názvem scan-report v aktuálním adresáři. Můžete to také provést pomocí unixového operátoru přesměrování, jak ukazuje druhý příklad.

46. Další výstupní formáty

Existuje několik příkazů Nmap, které uživatelům umožňují pohodlnější formátování výstupu. Níže uvedené příklady pro vás demonstrují některé zásadní.

$ nmap -oX scan-report.xml -n 192.168.1.1 $ nmap -oG scan-report -n 192.168.1.1 $ nmap -oA scan-report -n 192.168.1.1

První z nich uloží výsledky skenování jako soubor XML. Druhý příklad uloží výsledek ve formátu, ke kterému může grep snadno přistupovat. Poslední příklad říká Nmapu, aby ukládal výsledky ve všech formátech.

47. Skenujte DDoS reflexní služby UDP

Útočníci často využívají útoky DDoS založené na UDP k ničení vzdálených cílů. Následující příkaz Nmap prohledá cílovou síť pro takové DDoS reflexní služby a poskytuje tipy, jak je úplně zablokovat,

$ nmap –sU –A –PN –n –pU:19,53,161 –script=snmp-sysdescr,dns-recursion,ntp-monlist 192.168.1.1

Ačkoli se to zdá být složité, není to nic jiného než příkaz s několika možnostmi a skripty.

48. Odešlete výsledky skenování Nmap nikomu

Nikto je přesvědčivý skener zranitelnosti, který se používá k detekci nebezpečných souborů, špatně nakonfigurovaných CGI, starších serverů a tak dále. Následující příkaz předá výsledky skenování Nmap Nikomu.

$ nmap --top-ports 10 192.168.1.1/24 -oG - | /path/of/nikto.pl -h -

Nyní nikdo použije váš výsledek Nmap k provedení vlastního skenování.

49. Uchopte banner pomocí skriptu NSE

Banner grabbing je široce používaná technika shromažďování informací, která odhaluje servisní informace o otevřených portech ve vzdálených hostitelích. Níže uvedený příkaz uchopí bannery sítě pomocí skriptu NSE banner.

$ nmap --script=banner 192.168.1.1/24

50. Prostudujte si dokumentaci Nmap

Vzhledem k tomu, že se Nmap postupem času do značné míry rozrostl, je pro začátečníky docela těžké zapamatovat si všechny jeho funkce. Naštěstí dokumentace Nmap poskytuje skvělé informace, které uživatelům pomohou začít s tímto problémem.

$ nmap --help $ man nmap

První příkaz vám poskytne všechny dostupné možnosti pro Nmap. Pokud hledáte podrobné informace pomocí posledního, můžete se podívat do manuálu.

Konec myšlenek

Příkazy Nmap jsou mnohem výkonnější, než si mnoho lidí myslí. Zkušení uživatelé mohou snadno objevit zranitelné webové servery a související informace pomocí několika příkazů. Hackeři se na tyto informace spoléhají při vytváření svých exploitů a kompromitování vzdálených hostitelů. Je tedy nezbytné, aby správci sítě tyto věci znali a opravili takové problémy ve své infrastruktuře.

Další důležitou věcí, kterou je třeba mít na paměti při používání takových skenovacích technik, je zákonnost. Většině lidí se prostě nebude líbit, že šňupete jejich síť. Před prováděním takových úkolů vždy získejte autorizovaná oprávnění. Můžete je však praktikovat na osobních virtuálních strojích nebo kontejnerových platformách.