389 Directory Server je super rychlý open source podnikový LDAP server.

389 Directory Server je super rychlý open source podnikový LDAP server.

V tomto tutoriálu vysvětlíme, jak nainstalovat a nakonfigurovat klienta LDAP v systému Linux, který bude komunikovat s vaším adresářovým serverem 389.

Nainstalujte EPEL

Na svém klientském počítači se ujistěte, že máte nastavené úložiště EPEL, protože budeme stahovat balíčky související s ldap z EPEL.

Nejprve si stáhněte nejnovější balíček EPEL z webu projektu fedora:

# wget http://dl.fedoraproject.org/pub/epel/7/x86_64/e/epel-release-7-10.noarch.rpm

Dále nainstalujte EPEL rpm na váš klientský počítač.

# rpm -ivh epel-release-7-10.noarch.rpm

Ověřte /etc/hosts

Ujistěte se, že váš soubor hostitelů je správně nastaven.

V tomto příkladu je následující aktuální nastavení souboru /etc/hosts. V tomto příkladu máme adresářový server 389 nainstalovaný při nasazení

# cat /etc/hosts 127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4 ::1 localhost localhost.localdomain localhost6 localhost6.localdomain6 192.168.101.10 deploy.thegeekstuff.com deploy

Pokud s adresářovým serverem 389 teprve začínáte, podívejte se na náš předchozí návod, kde jsme podrobně vysvětlili, jak nainstalovat adresářový server LDAP 389 v systému Linux.

Nainstalujte klientské knihovny LDAP

Pro klientské knihovny LDAP musíme nainstalovat následující balíčky:

- openldap – Obsahuje knihovny podpory LDAP

- openldap-devel.x86_64 – Obsahuje vývojové knihovny a hlavičkové soubory LDAP

- nss-pam-ldapd – Toto je modul nsswitch, který používá adresářové servery

Nainstalujte výše uvedené balíčky pomocí yum, jak je znázorněno níže:

# yum install nss-pam-ldapd.x86_64 openldap.x86_64 openldap-devel.x86_64

Kromě instalace výše uvedených tří balíčků může yum v závislosti na aktuální konfiguraci systému nainstalovat také následující závislé balíčky:

- cyrus-sasl

- cyrus-sasl-devel

- nscd

Konfigurace prostředků pro ověření klienta LDAP

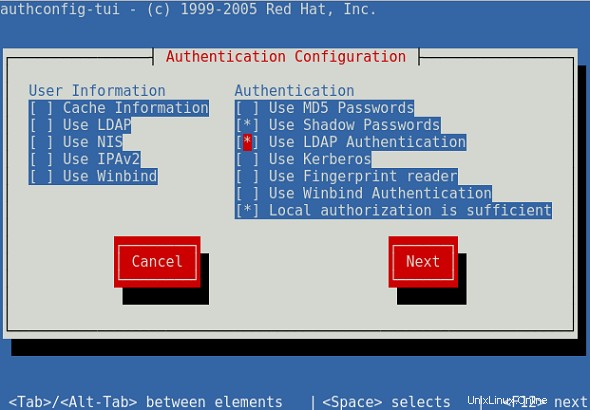

Ke konfiguraci prostředků pro ověřování klientů LDAP můžeme použít některý z následujících nástrojů:

- authconfig – Nástroj příkazového řádku pro konfiguraci prostředků ověřování

- authconfig-tui – Nástroj založený na grafickém uživatelském rozhraní pro konfiguraci prostředků ověřování

Chcete-li spustit verzi GUI, spusťte následující příkaz:

# authconfig-tui

Zobrazí se následující uživatelské rozhraní:

Použijte klávesy se šipkami a zaškrtněte políčko „Use LDAP Authentication“, jak je znázorněno níže. Chcete-li zaškrtnout políčko, stiskněte mezerník.

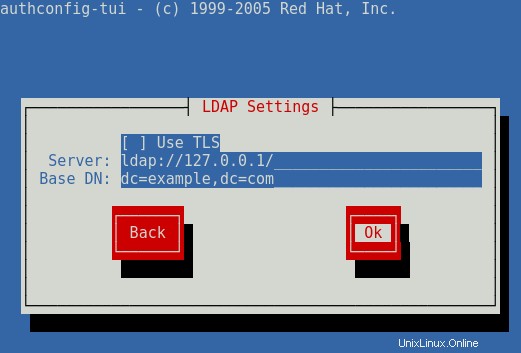

Na další obrazovce odpovídajícím způsobem nastavte server LDAP a základní DN. Tyto hodnoty by měly odpovídat vaší instalaci adresářového serveru 389. Další podrobnosti naleznete v našem návodu k instalaci adresářového serveru 389.

Start Name Services související se službami pro klienta LDAP

Nejprve se ujistěte, že je spuštěn a spuštěn klientský démon LDAP nslcd Naming Services. Pokud tomu tak není, spusťte jej podle toho.

# systemctl start nslcd

# systemctl status nslcd

? nslcd.service - Naming services LDAP client daemon.

Loaded: loaded (/usr/lib/systemd/system/nslcd.service; enabled; vendor preset: disabled)

Active: active (running) since Sun 2017-10-08 15:15:58 UTC; 7min ago

Process: 2624 ExecStart=/usr/sbin/nslcd (code=exited, status=0/SUCCESS)

Main PID: 2625 (nslcd)

CGroup: /system.slice/nslcd.service

+-2625 /usr/sbin/nslcd

Oct 08 15:15:58 192.168.101.10 systemd[1]: Starting Naming services LDAP client daemon....

Oct 08 15:15:58 192.168.101.10 systemd[1]: PID file /var/run/nslcd/nslcd.pid not readable (yet?) after start.

Oct 08 15:15:58 192.168.101.10 nslcd[2625]: version 0.8.13 starting

Oct 08 15:15:58 192.168.101.10 nslcd[2625]: accepting connections

Oct 08 15:15:58 192.168.101.10 systemd[1]: Started Naming services LDAP client daemon..

..

..

Dále spusťte démona ukládání do mezipaměti služby nscd Name, jak je znázorněno níže, pomocí příkazu systemctl.

# systemctl start nscd

# systemctl status nscd

? nscd.service - Name Service Cache Daemon

Loaded: loaded (/usr/lib/systemd/system/nscd.service; disabled; vendor preset: disabled)

Active: active (running) since Sun 2017-10-08 15:27:23 UTC; 3s ago

Process: 2693 ExecStart=/usr/sbin/nscd $NSCD_OPTIONS (code=exited, status=0/SUCCESS)

Main PID: 2694 (nscd)

CGroup: /system.slice/nscd.service

+-2694 /usr/sbin/nscd

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 monitoring file `/etc/hosts` (4)

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 monitoring directory `/etc` (2)

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 monitoring file `/etc/resolv.conf` (5)

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 monitoring directory `/etc` (2)

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 monitoring file `/etc/services` (6)

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 monitoring directory `/etc` (2)

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 disabled inotify-based monitoring for file `/etc/netgroup': No such file or directory

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 stat failed for file `/etc/netgroup'; will try again later: No such file or directory

Oct 08 15:27:23 192.168.101.10 nscd[2694]: 2694 Access Vector Cache (AVC) started

Oct 08 15:27:23 192.168.101.10 systemd[1]: Started Name Service Cache Daemon.

..

..

Nastavení konfigurace SSSD a PAM LDAP

Provedením následujícího příkazu authconfig nastavte konfiguraci ověřování SSSD, jak je uvedeno níže. To také zajistí, že získáte odpovídající domovský adresář uživatele pro klienta LDAP.

# authconfig --enableldapauth --enablemkhomedir \ --enablesysnetauth --enablelocauthorize \ --ldapserver=ldap://deploy.thegeekstuff.com \ --ldapbasedn="dc=thegeekstuff,dc=com" --update

Vezměte prosím na vědomí, že služba SSSD bude povolena a spuštěna během authconfig, pokud budou splněny dvě z následujících podmínek:

/etc/sssd/sssd.conf soubor existuje nebo je alespoň již nakonfigurován pomocí implicitní podpory SSSD

Autentizace SSSD je povolena, což znamená, že modul pam_sss.so je odkazován v konfiguraci PAM

SSSD je povoleno pro identitu uživatele, což znamená, že soubor nsswitch.conf má odkaz na sss

Proveďte následující příkaz authconfig pro nastavení konfigurace PAM, jak je uvedeno níže.

# authconfig --enableldap --enableldapauth \ --enablemkhomedir --enablesysnetauth \ --enablelocauthorize \ --ldapserver="deploy.thegeekstuff.com" \ --ldapbasedn="dc=deploy,dc=thegeekstuff,dc=com" \ --update

Níže jsou uvedeny některé soubory, které budou ovlivněny během změny authconfig:

- /etc/nscd.conf

- /etc/nslcd.conf

- /etc/openldap/ldap.conf

- /etc/pam.d/system-auth

- /etc/pam.d/password-auth-ac

- /etc/nsswitch.conf

Ve výše uvedeném příkazu authconfig jsou použity následující možnosti:

- –enableldapauth nakonfiguruje funkce ověřování prostřednictvím /etc/pam.d/system-auth

- – volby Enableldap nakonfigurují uživatelské informační služby v /etc/nsswitch.conf

- – možnost Enablesysnetauth umožní ověření systémových účtů, které mají uid <500.

- – možnost enablelocauthorize umožní obejít kontrolu autorizace síťových autentizačních služeb

- – možnost aktualizace zajistí, že všechny konfigurační soubory budou upraveny na základě zadaných možností příkazového řádku