Pokud chcete pouze zjistit MAC adresu dané IP adresy, můžete použít příkaz arp můžete to vyhledat, jakmile jednou pingnete systém.

Příklad

$ ping skinner -c 1

PING skinner.bubba.net (192.168.1.3) 56(84) bytes of data.

64 bytes from skinner.bubba.net (192.168.1.3): icmp_seq=1 ttl=64 time=3.09 ms

--- skinner.bubba.net ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 3.097/3.097/3.097/0.000 ms

Nyní vyhledejte v tabulce ARP:

$ arp -a

skinner.bubba.net (192.168.1.3) at 00:19:d1:e8:4c:95 [ether] on wlp3s0

prst

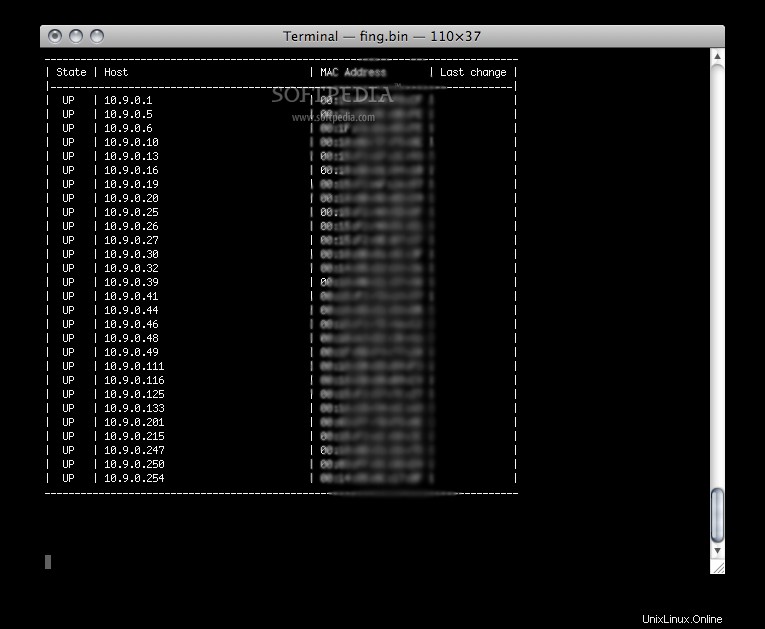

Pokud chcete vyčistit celou LAN pro adresy MAC, můžete použít nástroj příkazového řádku fing udělat to tak. Obvykle se neinstaluje, takže si jej budete muset stáhnout a nainstalovat ručně.

$ sudo fing 10.9.8.0/24

Pomocí IP

Pokud zjistíte, že nemáte arp nebo fing dostupné příkazy, můžete použít příkaz iproute2 ip neigh chcete-li místo toho zobrazit tabulku ARP vašeho systému:

$ ip neigh

192.168.1.61 dev eth0 lladdr b8:27:eb:87:74:11 REACHABLE

192.168.1.70 dev eth0 lladdr 30:b5:c2:3d:6c:37 STALE

192.168.1.95 dev eth0 lladdr f0:18:98:1d:26:e2 REACHABLE

192.168.1.2 dev eth0 lladdr 14:cc:20:d4:56:2a STALE

192.168.1.10 dev eth0 lladdr 00:22:15:91:c1:2d REACHABLE

Odkazy

- Ekvivalent seznamu iwlist, abyste viděli, kdo je v okolí?

Můžete použít arp příkaz:

arp -an

Tento příkaz ale můžete použít pouze v LAN, pokud chcete zjistit MAC adresu libovolného vzdáleného hostitele, možná budete muset použít nějaký nástroj k zachycení paketu jako tcpdump a analyzovat výsledek.

Toto je z mé otázky a odpovědi v askubuntu.

Můžete použít příkaz

sudo nmap -sP -PE -PA21,23,80,3389 192.168.1.*

nmap: Nástroj pro průzkum sítě a zabezpečení / skener portů. Z návodu:

-sP(Přeskočit skenování portu) . Tato volba říká Nmapu, aby po zjištění hostitele neprováděl skenování portů a vytiskl pouze dostupné hostitele, kteří na skenování reagovali. To je často známé jako "ping scan", ale můžete také požádat, aby byly spuštěny hostitelské skripty traceroute a NSE. To je ve výchozím nastavení o jeden krok rušivější než prohledávání seznamů a často se dá použít ke stejným účelům. Umožňuje lehký průzkum cílové sítě, aniž by přitahoval velkou pozornost. Vědět, kolik hostitelů je aktivních, je pro útočníky cennější než seznam, který poskytuje skenování seznamu každé jednotlivé adresy IP a názvu hostitele.

-PE; -PP; -PM (Typy ICMP Ping) Kromě neobvyklých typů zjišťování hostitelů TCP, UDP a SCTP, o kterých jsme hovořili dříve, může Nmap posílat standardní pakety odesílané všudypřítomným programem ping. Nmap odešle paket ICMP typu 8 (echo request) na cílové IP adresy, přičemž očekává typ 0 (echo response) na oplátku od dostupných hostitelů. Bohužel pro síťové průzkumníky nyní mnoho hostitelů a firewallů tyto pakety blokuje, místo aby odpovídali podle potřeby. podle RFC 1122[2]. Z tohoto důvodu jsou kontroly pouze ICMP zřídka dostatečně spolehlivé proti neznámým cílům na internetu. Ale pro systémové administrátory monitorující interní síť mohou být praktickým a efektivním přístupem. Použijte volbu -PE k povolení tohoto chování echorequestu.

-A(Možnosti agresivního skenování) .Tato možnost umožňuje další pokročilé a agresivní možnosti.

21,23,80,3389 Porty k prohledávání

192.168.1.* Rozsah IP adres. nahradit svým.