Řešení 1:

Pomocí rutin AD rutin PowerShellu je možné dotazovat se na kvno:

get-aduser <username> -property msDS-KeyVersionNumber

Řešení 2:

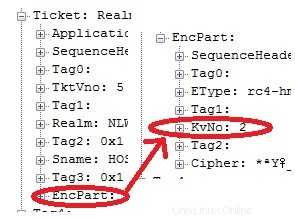

Nevěřím tomu, zda má KVNO něco společného s vaším problémem , OK možná s linuxovými klienty, ale každopádně použijte Wireshark/Network Monitor:

Čísla klíčových verzí jsou popsána v MS-KILE sekci 3.1.5.8.

Mimochodem, Mathias R. Jessen má pravdu v tom, že Windows obvykle ignorují KVNO. Ale stále jsou implementovány způsobem RFC-stížnosti.

https://docs.microsoft.com/en-us/archive/blogs/openspecification/to-kvno-or-not-to-kvno-what-is-the-version

Ne, Windows nevěnuje pozornost KVNO. Jednoduše to ignoruje.

Ale KVNO má určitý význam v prostředí RODC:

https://docs.microsoft.com/en-us/archive/blogs/openspecification/notes-on-kerberos-kvno-in-windows-rodc-environment

Některé další informace zde:https://web.archive.org/web/20150204183217/http://support.microsoft.com/kb/2716037

V prostředí s jedním nebo více RODC může autentizace selhat při interakci s určitými zařízeními Kerberos založenými na MIT v jednom z následujících scénářů.

· Klient je zařízení MIT, které obdrželo TGT od Windows KDC na RODC

· Klient předá TGT vygenerovaný Windows KDC na zařízení RODC toMIT, které zase používá TGT k vyžádání TGS jménem volajícího uživatele.

V obou scénářích bude TGT vydáno RODC, kde je msDS-SecondaryKrbTgtNumber přidružený k účtu krbtgt pro daný RODC bude mít hodnotu větší než 32767.

Řešení 3:

Na linuxu můžete použít kvno příkaz k načtení z KDC

[example@unixlinux.online XXX]# kvno host/XXXX

host/example@unixlinux.online: kvno = 13

Řešení 4:

dsquery * -filter sAMAccountName=Accountname -attr msDS-KeyVersionNumber

Řešení 5:

Dotaz z linuxového serveru připojeného k AD:

net ads search -P '(&(objectCategory=computer)(cn=HOSTNAME))' msDS-KeyVersionNumber

nahradit HOSTNAME s vaším názvem hostitele.