Linux Malware Detect (LMD) , také známý jako Maldet , je malwarový skener pro Linux vydaný pod licencí GNU GPLv2. Maldet je mezi sysadminy a vývojáři webových stránek poměrně populární díky svému zaměření na detekci zadních vrátek PHP, dark mailerů a mnoha dalších škodlivých souborů, které lze nahrát na kompromitovanou webovou stránku pomocí dat o hrozbách ze systémů detekce narušení na okraji sítě k extrakci malwaru, který je aktivně používán při útocích a generuje signatury pro detekci.

V následujícím tutoriálu se dozvíte, jak nainstalovat a používat Maldet na Fedoře 34.

Předpoklady

- Doporučený operační systém: Fedora Linux 34 (budou fungovat i novější verze)

- Uživatelský účet: Uživatelský účet s přístupem sudo nebo root.

Aktualizace operačního systému

Aktualizujte svou Fedoru operační systém, abyste se ujistili, že všechny existující balíčky jsou aktuální:

sudo dnf update && sudo dnf upgrade -yNainstalovat Maldet

K instalaci Maldetu budete potřebovat jejich archiv balíčků, který najdete na oficiální stránce stahování. Když však dojde k upgradům, nezmění URL souboru, takže odkaz ke stažení se naštěstí často nezmění.

V době tohoto výukového programu byla verze (1.6.4 ) je nejnovější; to se však časem změní. Chcete-li stáhnout nejnovější verzi nyní i v budoucnu, zadejte následující příkaz:

cd /tmp/ && wget http://www.rfxn.com/downloads/maldetect-current.tar.gzV další části budete muset archiv rozbalit, což můžete provést pomocí následujícího příkazu:

tar xfz maldetect-current.tar.gzNyní, když jste potvrdili, že je archiv správně extrahován, budete (CD) do adresáře a spusťte instalační skript pro instalaci Maldet pomocí následujícího příkazu:

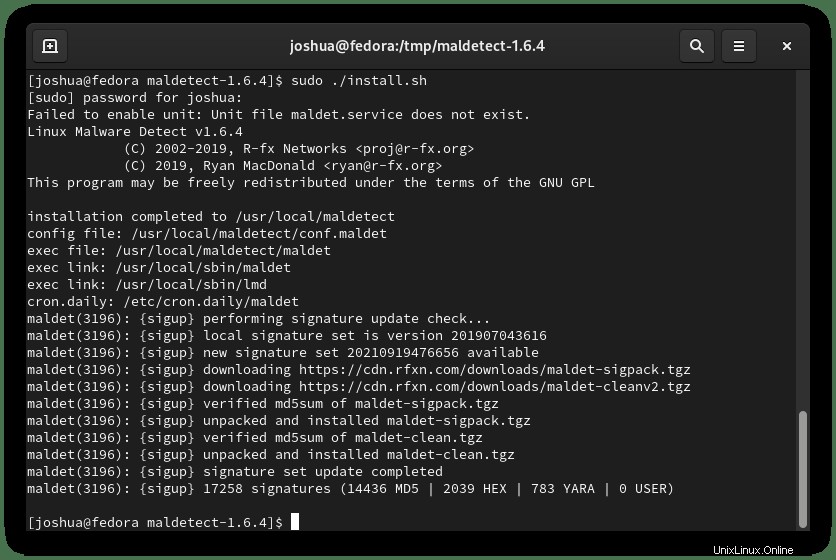

cd maldetect-1.6.4 && sudo ./install.shInstalace by měla být dokončena během několika sekund a dostanete podobný výstup jako níže:

Konfigurovat Maldet

Nyní, když jste úspěšně dokončili instalační skript, můžete upravit konfigurační soubor pomocí preferovaného textového editoru. Níže jsou uvedeny některé příklady některých oblíbených nastavení a postupů pomocí (nano) textový editor:

Nejprve otevřete (conf.maldet) soubor:

sudo nano /usr/local/maldetect/conf.maldetDále vyhledejte následující řádky a upravte je takto:

# To enable the email notification.

email_alert="1"

# Specify the email address on which you want to receive an email notification.

email_addr="user@domain.com"

# Enable the LMD signature autoupdate.

autoupdate_signatures="1"

# Enable the automatic updates of the LMD installation.

autoupdate_version="1"

# Enable the daily automatic scanning.

cron_daily_scan="1"

# Allows non-root users to perform scans.

scan_user_access="1"

# Move hits to quarantine & alert

quarantine_hits="1"

# Clean string based malware injections.

quarantine_clean="0"

# Suspend user if malware found.

quarantine_suspend_user="1"

# Minimum userid value that be suspended

quarantine_suspend_user_minuid="500"

# Enable Email Alerting

email_alert="1"

# Email Address in which you want to receive scan reports

email_addr="you@domain.com"

# Use with ClamAV

scan_clamscan="1"

# Enable scanning for root-owned files. Set 1 to disable.

scan_ignore_root="0"Všimněte si, že všechna zde uvedená nastavení jsou volitelná a můžete si nastavit vlastní, protože zde nejsou žádné správné nebo špatné odpovědi.

Aktualizujte definice a software Maldet Virus

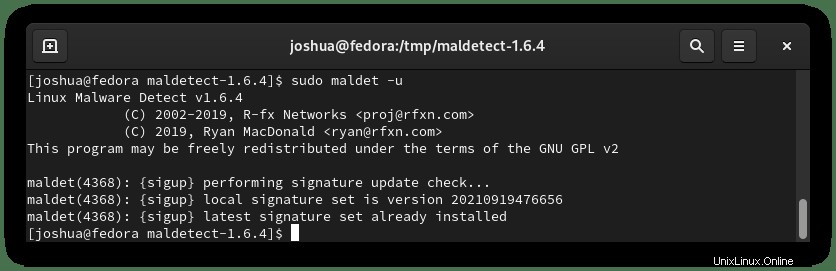

Chcete-li aktualizovat databázi definic virů Maldet, spusťte následující příkaz:

sudo maldet -uPříklad výstupu:

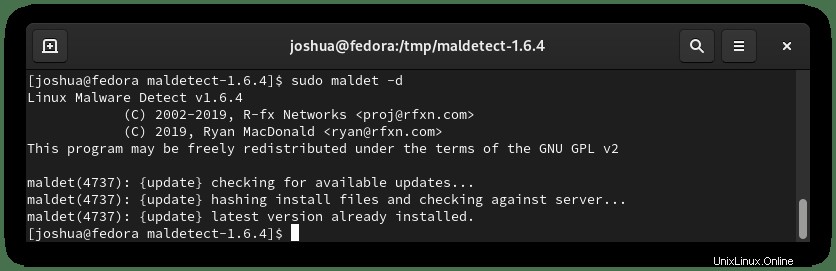

Za druhé, chcete-li zkontrolovat novější verze stávajícího softwaru, zadejte následující příkaz:

sudo maldet -dPříklad výstupu:

Volitelné – Nainstalujte ClamAV

Jednou z nejlepších částí používání Maldetu je jeho kompatibilita s ClamAV, která může výrazně zvýšit skenovací schopnost Maldetu.

Chcete-li nainstalovat ClamAV, můžete tak učinit provedením následujícího příkazu:

sudo dnf install clamav clamav-devel -yDále povolte ClamAV:

sudo systemctl enable clamav-freshclam && sudo systemctl start clamav-freshclamNakonec aktualizujte své podpisy ClamAV pomocí příkazu freshclam :

sudo freshclamPříklad výstupu:

Database test passed.

main.cvd updated (version: 62, sigs: 6647427, f-level: 90, builder: sigmgr)

bytecode database available for download (remote version: 333)

Time: 0.4s, ETA: 0.0s [========================>] 286.79KiB/286.79KiB

Testing database: '/var/lib/clamav/tmp.c736fe0d50/clamav-c52c6549b6ff30a71e65db0c5647f2de.tmp-bytecode.cvd' ...

Database test passed.

bytecode.cvd updated (version: 333, sigs: 92, f-level: 63, builder: awillia2)Skenování pomocí Maldet – příklady

Nejprve byste se měli seznámit se syntaxí Maldet. Všechny příkazy začínají maldet, poté následuje možnost a cesta k adresáři, například maldet [OPTION] [DIRECTORY PATH] .

Níže je uvedena většina příkladů syntaxe s Maldet:

- -b : Provádějte operace na pozadí.

- -u : Aktualizujte signatury detekce malwaru.

- -l : Zobrazit události souboru protokolu maldet.

- -d : Aktualizujte nainstalovanou verzi.

- -a : Prohledejte všechny soubory v cestě.

- -p : Vymažte protokoly, relace a dočasná data.

- -q : Přesuňte veškerý malware z přehledu do karantény.

- -n : Vyčistěte a obnovte výskyty malwaru z přehledu.

Chcete-li otestovat Maldet a ujistit se, že funguje správně, můžete otestovat funkčnost LMD stažením (ukázkové virové signatury) z webu EICAR.

cd /tmp

wget http://www.eicar.org/download/eicar_com.zip

wget http://www.eicar.org/download/eicarcom2.zipDále, když jste v adresáři/tmp , spustíte(maldet) příkaz ke skenování (tmp) adresář takto:

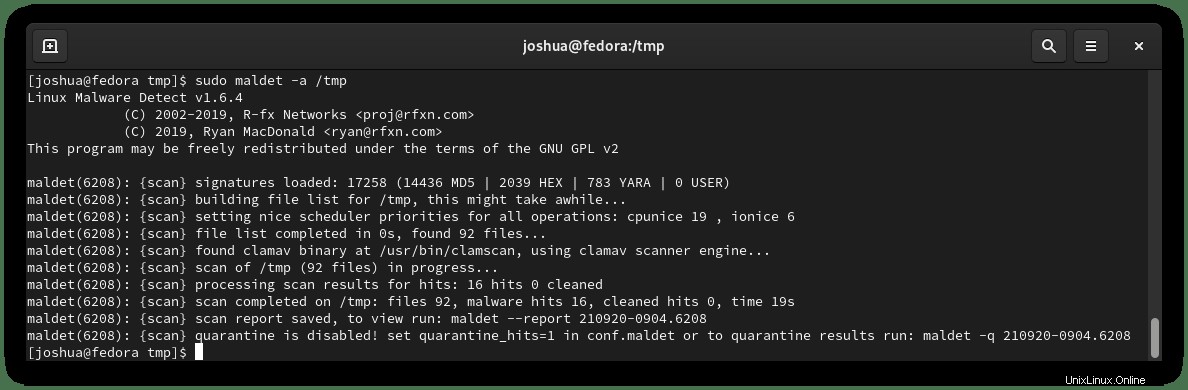

sudo maldet -a /tmpNyní, pokud byste měli infikované soubory, získáte podobný výstup jako níže:

Jak jste si možná všimli, výukový program není pro naši konfiguraci automaticky nastaven do karantény. Někdy mohou falešné poplachy a odstranění souborů na živých serverech způsobit více problémů, než vyřeší. Dobrý správce systému nebo vlastník serveru bude neustále kontrolovat výsledky a ověřovat je.

Z výstupu také můžete vidět, že na našem testovacím serveru jsme nainstalovali ClamAV a že Maldet k provedení skenování používá skener ClamAV a podařilo se mu najít 16 zásahů malwaru .

Některé další příkazy, které můžete udělat, je zacílit na serverové přípony souborů; PHP soubory jsou často cílem mnoha útoků. Chcete-li skenovat soubory .php, použijte následující:

maldet -a /var/www/html/*.phpTo je ideální pro větší webové stránky nebo servery se spoustou souborů ke skenování a menším serverům by prospělo skenování celého adresáře.

Zprávy o skenování maldetu

Maldet ukládá zprávy o skenování pod umístěním adresáře (/usr/local/maldetect/sess/) . Společně s (ID skenování) můžete použít následující příkaz zobrazíte podrobnou zprávu takto:

Pouze příklad:

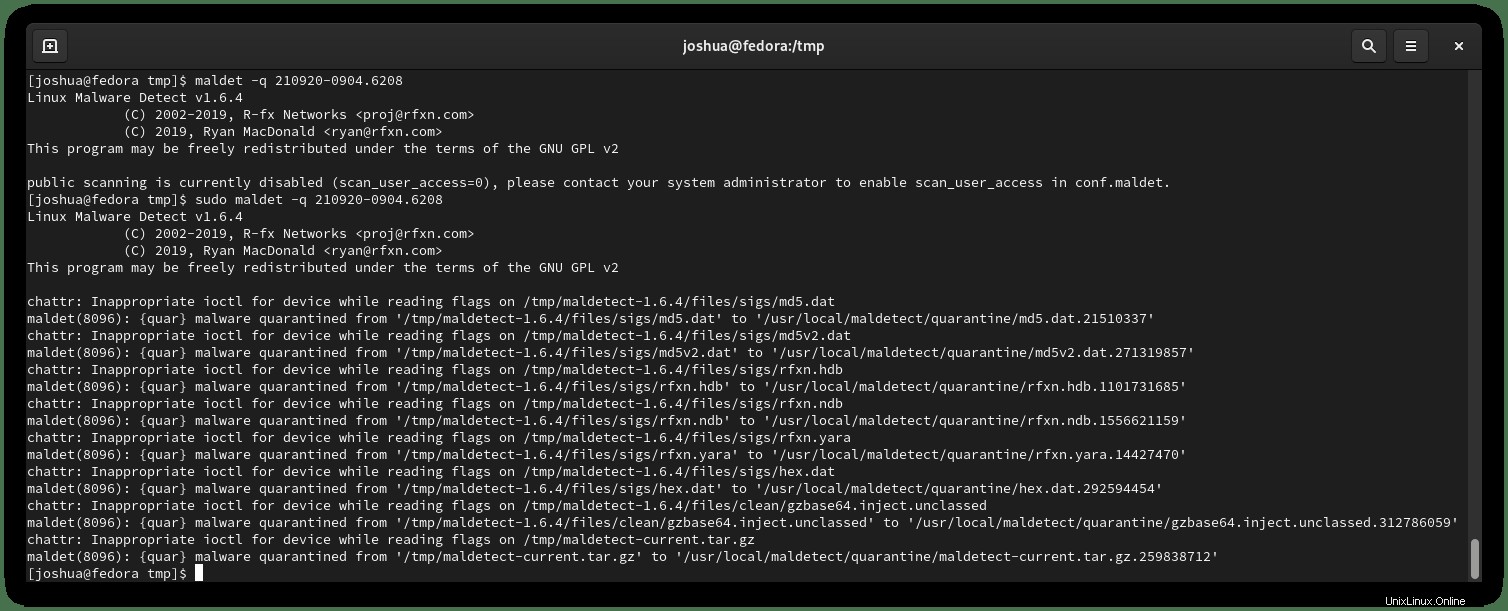

sudo maldet -q 210920-0904.6208Dále uvidíte zprávu uvedenou ve vašem terminálu s podrobnostmi o skenování.

Příklad výstupu:

Zde můžete zkontrolovat a podniknout kroky při odstraňování, přidávání na seznam povolených nebo se snažit o další vyšetřování.