Ransomware je stále častější typ malwaru, který infikuje zranitelné počítače, potenciálně proniká do jakéhokoli operačního systému počítače a šifruje soubory uživatele. Je deklarován finanční požadavek na znovuzískání přístupu k datům. Některé z iterací malwaru jsou neuvěřitelně škodlivé, obcházejí antivirus a potenciálně blokují uživatele z počítačového systému.

Dopad ransomwaru se liší v závislosti na oběti; zdá se, že špatní aktéři a hackeři stále častěji používají malware k cílení na podniky, organizace a místní úřady. Navzdory nárůstu cílů s vyšším profilem je však důležité mít na paměti, že jednotliví uživatelé se stále mohou stát obětí ransomwaru. Z tohoto důvodu je velmi obtížné přesně informovat o tom, kolik jednotlivců je postiženo a kolik obětí zaplatí výkupné.

Ransomware nepochybně vstoupil do běžného jazyka, protože povědomí o ransomwaru se za posledních 5 let dramaticky zvýšilo. Málokdy uplyne měsíc, aniž by se v novinách nebo v televizi objevil bezpečnostní incident vyvolaný útokem ransomwaru. Ransomware byl vyladěn tak, aby sloužil při cílených, často koordinovaných útocích na zavedené organizace, vlády a instituce umístěné po celém světě.

Motivace útoků je téměř vždy finanční; cílem antagonistů je vydírat z cíle kryptoměnu po zašifrování kritických nebo citlivých souborů na kompromitované počítačové infrastruktuře. Hackerské skupiny preferují bitcoiny, protože je relativně snadné tuto kryptoměnu vyčistit a přesunout ji po blockchainové síti.

I když není nemožné vysledovat bitcoinové transakce, stále existuje relativní anonymita při převodu bitcoinů na hotovost. Došlo k některým úspěšným případům sledování placeného výkupného; nedávno byl ransomware s názvem „SamSam“ úspěšně vysledován ke dvěma mužům působícím v Íránu. FBI vystopovala a lokalizovala adresy spojené s bitcoinovými peněženkami použitými při vydírání sledováním pohybu bitcoinů přes blockchain.

Hackeři tomu čelili přizpůsobením svých metod sběru pomocí seskupených adres bitcoinových peněženek k maskování měny. Přestože je bitcoin preferovanou platební metodou, byl proveden výzkum typů plateb za ransomware. Hotovost, prémiová telefonní čísla generující příjmy a předplacené platební karty jako Paysafecard, Ukash a MoneyPak patří mezi oblíbené alternativy.

Stručná historie ransomwaru

Ransomware není nový fenomén; ve skutečnosti si jméno „ransomware“ vysloužil až v posledních letech. Dříve byly útoky jednoduše známé jako viry nebo trojské koně. První zdokumentovaný důkaz ransomwarového útoku, který zašifroval soubory s úmyslem vydírat oběť za účelem finančního zisku, byl hlášen již v roce 1989.

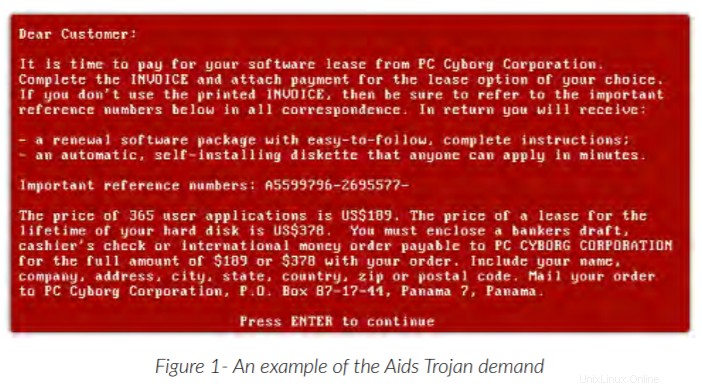

Tento ransomware, nazývaný „AIDS Trojan“, je starší než e-mail a internet, jak jej známe dnes. Byl distribuován na disketě hackerskou skupinou vydávající se za falešnou společnost s názvem „PC Cyborg Corporation“. Jakmile uživatel nahrál falešnou aplikaci do svého počítače, byly uživatelské soubory zašifrovány v konkrétním spouštěcím bodě zapsaném do malwaru.

Poté, co uživatel několikrát restartoval svůj počítač, byly oběti vyzvány k zaplacení licenčního poplatku výměnou za jejich uzamčené soubory. Uživateli bylo nařízeno, aby výměnou za odemykací klíč poslal peníze do pobřežní schránky v Panamě.

„The AIDS Trojan“ byl velmi hrubý malware, který byl snadno opraven, protože používal symetrické šifrování (na infikovaném počítači byl uložen veřejný i soukromý klíč) a rychle byly vydány nástroje Fix-it, které problém vyřešily.

Rychle vpřed do roku 2013, kdy došlo k obrovskému nárůstu ransomwarových útoků vyvolaných vydáním nechvalně známého malwaru CryptoLocker. CryptoLocke byl vysoce sofistikovaný nový malware využívající asymetrické šifrování (soukromý odemykací klíč má pouze útočník). Úspěch CryptoLocker zplodil obrovské množství klonovaných ransomwarových programů, které všechny používaly asymetrické šifrování, aby uživateli odepřely přístup k jejich souborům.

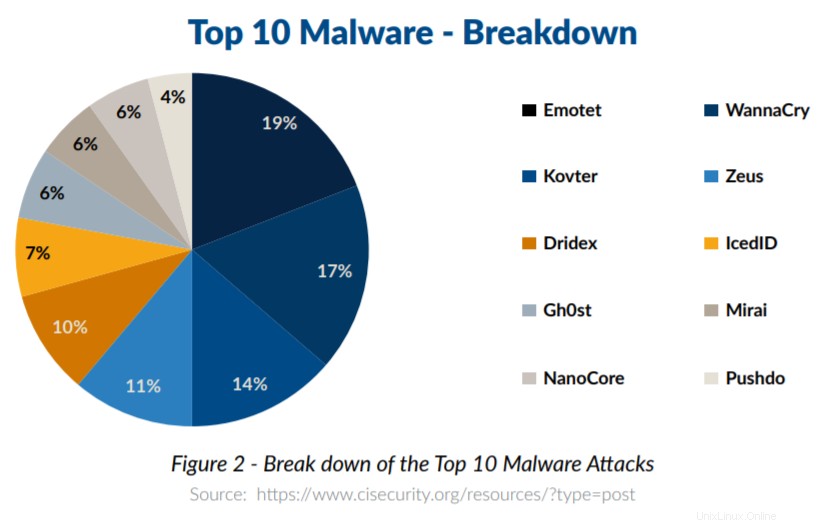

Používání asymetrického šifrování v ransomwaru pokračuje od roku 2013 do současnosti a zahrnuje některé z nejznámějších ransomwarových útoků, jako jsou WannaCry, Emotet, Zeus, Petya a Kovter. Mnoho z prvních verzí malwaru se zaměřovalo na počítač jakéhokoli jednotlivce se zranitelností operačního systému, ale dnes mnoho důkazů naznačuje, že agresoři se stále více zaměřují na americké státní a místní vládní instituce, protože odměny jsou potenciálně lukrativnější.

Životní cyklus ransomwaru

V hloubkové studii, kterou dokončil International Journal of Computer Science and Network Security, vědci zjistili, že životní cyklus ransomwaru se skládá ze sedmi jedinečných fází. Když je ransomware vytvořen a distribuován, existuje úzká spolupráce mezi tvůrcem (tvůrci) a antagonistou (antagonisty). Tvůrce je autorem malwaru a úkolem bojovníka je distribuovat ransomware.

Studie odhalila následujících sedm fází životního cyklu ransomwaru:

- Vytvoření – Tvůrčí tým napíše malware a vloží do programu co nejvíce sofistikovanosti, aby zajistil, že oběti zaplatí za vydání svých souborů

- Kampaň – tvůrci a/nebo bojovníci se rozhodnou, na koho zacílit ransomwarem. Pokud se zaměří na jednotlivce, hackerská skupina (kampaň) se zaměří na co nejvíce obětí, a pokud je cílem instituce, může být proveden průzkum typu instituce, která má být zasažena, a pravděpodobnosti obdržení výkupného

- Infekce – datová část malwaru ransomware infikovala cíl a jeho oběti běžně používají počítačovou infrastrukturu, která není opravena nebo aktualizována nejnovějšími aktualizacemi zabezpečení

- Příkaz a ovládání – v této fázi se ransomware aktivuje přes internet. Některý ransomware katalogizuje obsah počítače, jako je IP adresa, název domény, operační systém, nainstalované prohlížeče a antimalwarové produkty

- Hledat – malware prohledá hostitelský počítač a hledá cenné soubory, jako jsou dokumenty, tabulky, prezentace, obrázky, síťové disky a databáze

- Šifrování – výsledky vyhledávání vygenerují seznam souborů k šifrování; poté se spustí šifrovací software

- Vydírání – v této fázi jsou soubory zašifrovány a na počítači oběti je zobrazeno výkupné. Bude obsahovat zprávu o tom, že soubory uživatele byly zašifrovány, a pokyny, jak zaplatit výkupné

Zdroj:https://expert.taylors.edu.my/file/rems/publication/105055_5256_1.pdf

Industries Under Attack

Zdravotnický průmysl je celosvětově atraktivním cílem pro tvůrce ransomwaru, a to navzdory ochraně zdravotnických dat podle legislativy HIPAA; odměny za úspěšné narušení zdravotnické infrastruktury malwarem by mohly být pro hackery lukrativní. Kompromis lékařských záznamů, nemocničních počítačových systémů nebo zdravotnických databází by mohl způsobit chaos ve zdravotnickém zařízení.

PheonixNAP navrhl, že „téměř polovina incidentů ransomwaru hlášených v roce 2018 se týkala zdravotnických společností“ a míra infekce ransomwarem ve zdravotnických zařízeních se mezi lety 2017 a 2018 zvýšila o 90 %. Kyberzločinci se vždy zaměří na lukrativní oběti a zjistili, že poskytovatelé zdravotní péče pravděpodobně zaplatí. výkupné, pokud zdravotníci nebudou mít přístup k důležitým IT systémům.

Dalším hlavním cílem ransomwaru jsou finanční instituce; tyto podniky uchovávají velmi cenná data od informací o bankovních účtech až po čísla sociálního zabezpečení. Pokud by došlo ke kompromitaci těchto dat, je nepravděpodobné, že by společnost poskytující finanční služby mohla fungovat, což může přirozeně zvýšit pravděpodobnost, že tyto společnosti budou platit výkupné.

Cíle státní a místní samosprávy

Výzkumníci si dali značnou práci s určením, kdo přesně je cílem vydírání ransomwaru. Společnost Recorded Future zkoumala nedávný trend ransomwarových útoků, které se konkrétně zaměřovaly na státní a místní vládní instituce ve Spojených státech. Cílem vědců bylo prozkoumat, jak se útoky ransomwaru změnily od roku 2013 a zda se počet incidentů v posledních letech zvýšil.

Není překvapením, že zjistili, že „útoky ransomwaru na státní a místní samosprávy jsou na vzestupu“ se stálým nárůstem mezi lety 2016 a 2019. Je zajímavé, že výzkum naznačuje, že státní a místní vládní instituce nemusely být nutně záměrně zaměřeny, ale že „ tyto útoky mají tendenci být více příležitostmi.“

Studie zjistila několik důležitých trendů týkajících se vzestupu ransomwaru:

- V roce 2017 bylo hlášeno 38 útoků státní a místní samosprávy

- V roce 2018 bylo hlášeno 53 útoků na státní a místní samosprávu, což je o 39,47 % více než v předchozím roce

- V roce 2019 bylo do dubna nahlášeno 21 útoků státní a místní samosprávy, přičemž za celý rok se předpokládá více než 63.

Dalším velmi důležitým zjištěním z výzkumu bylo, že státní a místní vlády byly „méně pravděpodobné, že než jiné sektory zaplatí výkupné“. ačkoli máme podezření, že se tento trend během zbytku roku 2019 změní. Tuto teorii podporují zprávy, které naznačují, že za útoky bylo v roce 2019 dosud zaplaceno 45 % výkupného.

Odhaduje se, že od roku 2013 bylo napadeno více než 170 okresních, městských nebo státních vládních systémů a věříme, že toto číslo bude v následujících letech dále narůstat. Dosavadní útoky v roce 2019 ilustrují přesun cílení ransomwarových útoků na veřejná zařízení.

V květnu a červnu 2019 bylo město Baltimore terčem sofistikovaného ransomwarového útoku, který zasáhl většinu městských služeb. Výkupné bylo stanoveno na 13 bitcoinů (v té době cca 76 000 $). Několik oddělení ztratilo své e-maily, telefonní systémy a platební systémy používané pro generování účtů a zpracování prodeje majetku.

Útok měl velký dopad na každodenní funkce města; byly znovu zavedeny manuální procesy a byly zasaženy tisíce místních obyvatel. Incident přinesl celosvětové zprávy, zejména když město oznámilo, že „nikdy nezaplatí výkupné“. Odhaduje se, že zabavení městských IT systémů stálo až 18 milionů dolarů na opravu, nemluvě o značném traumatu, které tehdy postihlo zaměstnance a obyvatele Baltimoru.

Jeden z nejnovějších incidentů ransomwaru začal teprve 20. srpna 2019, který zasáhl 22 obcí v Texasu a vedl k tomu, že řady místních vládních organizací nebyly schopny zpracovávat každodenní transakce. Útočníci stanovili odměnu na 2,5 milionu dolarů; požadavek byl okamžitě zamítnut státem Texas.

Systémy, které kontrolovaly rodné a úmrtní listy a některé platby za veřejné služby, byly kvůli narušení odpojeny. Tyto systémy byly zadány poskytovateli softwaru, který spravoval IT systémy. K útoku došlo v datových centrech poskytovatele IT a zasáhl několik regionálních institucí, z nichž všechny byly outsourcovány u stejného poskytovatele. To zdůrazňuje důležitost výběru partnera pro outsourcing, který má značné zkušenosti s kybernetickou bezpečností a správou systémů.

Žádná autorita pro ransomware

Jednou z největších výzev pro pochopení rozsahu ransomwarových útoků je to, že nikdy nemůžeme skutečně zjistit, jak přesně je počet incidentů hlášen. Můžeme pochybovat o přesnosti statistik, protože neexistuje žádný centralizovaný orgán pro podávání zpráv, který by vynucoval oznámení o propuknutí ransomwaru.

Firmy, vlády a místní samosprávy v současnosti nemají žádnou zákonnou povinnost hlásit, že je ransomware zasáhl. Na rozdíl od legislativy HIPAA, která má jasné pokyny a pravidla pro hlášení narušení dat, tento druh dodržování není u ransomwaru vynucován a my se spoléháme na to, že oběti přijdou čisté a incident přesně nahlásí.

To pravděpodobně znamená, že počet hlášených incidentů je nižší než skutečný počet výskytů. Neoznámení dotčenými institucemi může být důvodem k ochraně reputace, udržení důvěry nebo udržení loajality zákazníků.

Ať už je důvod jakýkoli, měli bychom se ptát, proč je méně transparentnosti při hlášení incidentů ransomwaru. Při odhalení obětí ransomwaru se často musíme spoléhat na vyšetřování místních zpráv nebo informátory. Přesné hlášení ransomwaru je ještě obtížnější, když vezmete v úvahu jednotlivé uživatele:Johna nebo Jane Doe, kteří byli podvedeni zámořským falešným prodejcem softwaru.

Navzdory škodám, které může ransomware způsobit, je poměrně málo známo o prevalenci a charakteristikách takových útoků v běžné populaci. Jaký podíl uživatelů platí? Jak uživatelé vnímají rizika? Jak jednotliví uživatelé reagují na útoky ransomwaru? To všechno jsou otázky, které by vyžadovaly podrobný výzkum a zkoumání, ale náš současný nedostatek znalostí stojí za zvážení, protože ovlivňuje naše chápání celosvětového rozsahu ransomwaru.

Zaplatit či nezaplatit; To je otázka

Rozhodnutí zaplatit výkupné závisí na mnoha okolnostech, včetně typu dat, která byla zašifrována a koho ransomware zasáhl. Existují důkazy, které naznačují, že se státní a místní vlády rozhodly neplatit výkupné tak často jako jiné oběti, což je skutečnost, která je často uváděna v médiích během zpráv o incidentech ransomwaru.

Když vezmeme v úvahu útoky, jako jsou ty v Texasu a Baltimoru, rozhodnutí nezaplatit by mohlo místní obyvatele velmi rozzlobit, protože nemohou využívat služby, za které platí, a byli by přímo ovlivněni obrovským účtem za úklid nepořádku prostřednictvím služeb. škrty a úspory nákladů v budoucnu.

Odhaduje se však, že jeden z pěti ransomwarových útoků na vládní instituce je zaplacen a asi 4 % domácích případů jsou vyřešena. V mnoha incidentech ransomwaru, o nichž se zde diskutuje, se ukázalo být výrazně dražší NEZAPLATIT výkupné, přičemž mnoho organizací muselo platit za drahé bezpečnostní konzultanty třetích stran, posílení IT serverů a dodatečné pojistné.

Pro instituce, které se rozhodly zaplatit výkupné, jsou náklady také velmi vysoké; Lake City na Floridě nedávno zaplatilo výkupné 500 tisíc dolarů a Riviera City, rovněž na Floridě, zaplatilo 600 tisíc dolarů. Lze však tvrdit, že placení hackerům zabránilo dnům, týdnům a měsícům kritických výpadků systému. Tato čísla rovněž blednou ve srovnání s potenciálními náklady na obnovu dotčené infrastruktury, vzhledem k

Pokud prozkoumáme incident v Lake City podrobněji, předpokládá se, že jim jejich upisovatelé pojištění doporučili, aby zaplatili výkupné; Lake City bylo kryto kvůli ransomwaru v rámci své politiky kybernetického pojištění a jejich odečitatelná platba byla pouze 10 000 $! Tým vyššího vedení věřil, že placení ransomwaru z dlouhodobého hlediska ušetří čas a peníze.

Není pochyb o tom, že rozhodování, zda byste měli zaplatit výkupné, je neuvěřitelně těžká volba. Konvenční moudrost může naznačovat, že byste nikdy neměli platit výkupné; když však vezmete v úvahu nedávné příklady z Floridy, mohli byste namítnout, že zaplacením výkupného si Lake City i Riviera City ušetřili malé jmění, které by bylo vynaloženo na zaplacení drahých bezpečnostních poradců, kteří by vyřešili jejich problémy.

Zaplacení však hraje do karet hackerům a požadavky na platbu mohou raketově vzrůst, pokud si hackeři budou jisti, že jejich oběti zaplatí. Placení také řeší jen polovinu problému. Ano, můžete získat své systémy zpět, ale infrastruktura bude potřebovat nákladný přehled, opravy a přemístění, aby se to neopakovalo.

Proč se ransomware šíří ve Spojených státech?

Existuje mnoho příkladů počítačových systémů používaných korporacemi, školami, policií a městskou správou, které jsou terčem ransomwaru a trpí rozsáhlými výpadky systému.

Dalo by se naznačit, že tento růst živí placení výkupného; počet institucí, které jsou kryty kybernetickým pojištěním, rostl a jen v USA vybudoval trh s kybernetickým pojištěním v odhadované výši 7 až 8 miliard USD ročně.

ProPublica provedla rozsáhlý výzkum, který naznačuje, že pojišťovací společnosti podporují nárůst ransomwarových útoků tím, že platí hackery. Naznačují také, že hackerské skupiny se záměrně zaměřují na americké společnosti, o kterých vědí, že mají kybernetické pojištění. V reakci na

útoky na Baltimore, Atlantu a Lake City na Konferenci starostů Spojených států v roce 2019 bylo zveřejněno oficiální prohlášení „proti platbě pachatelům ransomwarových útoků“.

Toto usnesení je významné, protože jde o jedno z prvních oficiálních prohlášení, které identifikuje, že se ve Spojených státech šíří ransomware a že ransomware se konkrétně zaměřuje na místní vládní subjekty v USA. Usnesení varovalo před placením ransomwarových útočníků, protože tato praxe podporuje pokračující útoky na jiné vládní systémy. Důrazně také doporučovali „stát jednotně proti placení výkupného v případě narušení bezpečnosti IT.“

Měli byste se obávat ransomwaru?

Bez ohledu na to, jakou ochranu organizace používají k prevenci ransomwaru, měly by se stále obávat svého potenciálního vystavení riziku. Hackerské komunity aktivně vyvíjejí nové druhy malwaru, nemluvě o sdílení a obchodování se zdrojovým kódem na temném webu. Sofistikovanost ransomwarových útoků bezpochyby roste.

Hackeři neustále hledají zranitelná místa v operačních systémech a populárních aplikacích, objevují zadní vrátka a bezpečnostní chyby, které mohou využít pomocí chytře navrženého softwaru. Správci systému a bezpečnostní týmy bojují proti zjištěným hrozbám a proces ochrany počítačové infrastruktury může být časově náročný a pracně obtížný.

Organizace mohou implementovat nejlepší standardní bezpečnostní postupy, systémy detekce hrozeb a ochranu hardwarové vrstvy, ale podnikové IT zabezpečení je tak silné, jak silný je jeho nejslabší článek. Většina ransomwaru se bohužel stále šíří akcemi iniciovanými uživateli. Neopatrné, náhodné nebo bezohledné jednání zaměstnanců může otevřít dveře ransomwarovému útoku.

Zde může odbornost a profesionalita poskytovatele řízených bezpečnostních služeb posílit bezpečnost vašeho podnikání. Ať už se rozhodnete implementovat bezpečnostní doporučení nebo outsourcovat celé své IT oddělení, odborníci z Atlantic.Net kladou vaše podnikání na první místo a chrání vaše IT platformy před nejnovějšími a budoucími hrozbami.

Prevence ransomwaru

Chcete-li se chránit před infekcí ransomware, je důležité dodržovat několik osvědčených bezpečnostních postupů, abyste zajistili svou ochranu. Je nezbytné mít jistotu, že vaše infrastruktura a síť jsou v dobrém stavu, aby byla zajištěna nejlepší možná ochrana před ransomware.ess.

- Systémový inventář – Jedním z prvních kroků, které je třeba dodržet, zejména pokud podnikáte, je provést inventuru veškerého vašeho obchodního majetku. To bude zahrnovat všechna digitální aktiva, jako jsou servery, stolní počítače, notebooky, síťová zařízení a digitální infrastruktura. Katalogizace aktiv, která vlastníte, vám umožní vytvořit základ pro práci

- Analýza rizik – Proveďte analýzu rizik kybernetické bezpečnosti pomocí základní linie vytvořené pomocí inventáře systému. Tento proces vám umožní identifikovat slabá místa zabezpečení a vytvořit seznam priorit, co je třeba opravit jako první

- Spusťte podporovaný operační systém – Je důležité používat moderní operační systém podporovaný výrobcem. Licencování OS může být drahé, ale je důležité mít podporované operační systémy, protože pak máte nárok na aktualizace zabezpečení a opravy. Windows 7 a Windows Server 2008 postupně ukončují podporu v lednu 2020 a všechny předchozí iterace již nejsou podporovány

- Opravy – Pravděpodobně jednou z nejlepších metod ochrany před malwarem je zajistit, aby byla vaše infrastruktura opravena na nejnovější úrovně. To zahrnuje opravy serveru, aktualizace systému Windows, aktualizace firmwaru a mikrokódu

- Aktualizace aplikací – je třeba aktualizovat i softwarové aplikace; to pomůže snížit zranitelnosti. Zajistěte, aby byl antivirus nainstalován a aktualizován denně, aby bylo zaručeno, že budou vyvolány nejnovější databáze prevence hrozeb

- Školení – Další klíčovou ochranou proti ransomwaru je školení všech zaměstnanců o rizicích ransomwaru. To by jim mělo pomoci pochopit, co je kybernetická bezpečnost a na co si dát pozor, aby se vyhnuli rizikům. Běžné příklady, včetně sledování phishingu, podvodů a falešných webů

- Zálohy – Pokud dojde k nejhoršímu a budete zasaženi ransomwarem, je často nejrychlejším řešením obnovení ze zálohy. Pravidelné zálohy mimo pracoviště by měly být prováděny v denní, týdenní a měsíční rotaci, aby se snížila pravděpodobnost, že budou infikovány i zálohy

- Obnova po havárii – Vytvořte a otestujte plán obnovy po havárii, včetně scénáře, kdy je totální výpadek způsoben ransomwarem. Může se jednat o nastavení vysoké dostupnosti DR na sekundárním webu nebo u poskytovatele cloudu

- Penetační testování – Jedná se o techniku testování externí a interní počítačové infrastruktury proti všem známým zranitelnostem. Testování per a skenování zranitelnosti vygeneruje seznam doporučených oprav potřebných k posílení infrastruktury

Závěr

Výzkum, který jsme provedli, je jednomyslný v názoru, že ransomware je rostoucí hrozbou. V posledních několika po sobě jdoucích letech jsme byli svědky nárůstu počtu ransomwarových útoků. Zdá se, že hackeři mění svou metodologii a zaměřují se na ransomware (místo jiných typů malwaru), protože to je nejpravděpodobnější způsob útoku, který uspěje.

Našli jsme důkazy, které naznačují, že dochází k odklonu od cílení na jednotlivé uživatele v plošných ransomwarových útocích, místo toho se volí cílení na bohaté podniky, zdravotnictví, školství a místní a regionální vládní instituce. Hackeři se rozhodnou zaměřit se na tyto instituce, protože to bude mít pravděpodobně největší dopad, pokud bude narušení úspěšné.

Vzhledem k tomu, že neexistuje žádný oznamovací orgán, je velmi obtížné vytvořit zprávy o skutečných počtech obětí ransomwaru a je možné, že je skutečně hlášen pouze zlomek incidentů. Našli jsme také důkazy, které naznačují, že hackeři přesouvají své zaměření na vytváření ransomwaru specificky zaměřeného na instituce, u kterých je pravděpodobnější, že zaplatí. Hackeři mohou „vědět“, které instituce jsou kryty pojištěním kybernetické bezpečnosti, a oběti s pojištěním mohou s větší pravděpodobností zaplatit.

Je možné zavést mnoho technických, procesních a školicích záruk, které pomohou vytvořit robustní politiku kybernetické bezpečnosti, která by měla být implementována v celé organizaci. Každá z těchto záruk by měla být každoročně přezkoumávána a obnovována, ale je také důležité mít osvědčený proces kontinuity provozu a obnovy po havárii, pokud dojde k nejhoršímu.

Potřebujete pomoc se zabezpečením svého podnikání před hrozbami ransomwaru?

Atlantic.Net je připraven pomoci vám dosáhnout rychlé shody s řadou certifikací, jako jsou SOC 2 a SOC 3, HIPAA a HITECH, všechny s podporou 24x7x365, monitorováním a prvotřídní infrastrukturou datových center. Pro rychlejší nasazení aplikací, bezplatný návrh architektury IT a posouzení kontaktujte Atlantic.Net ještě dnes online, zavolejte na číslo 888-618-DATA (3282) nebo nám pošlete e-mail na adresu [email protected].