Úvod

Nmap je přední světový síťový skener zabezpečení portů. Bezpečnostní nástroj hostovaný Nmap vám může pomoci určit, jak dobře funguje váš firewall a konfigurace zabezpečení.

Tato příručka vám ukáže, jak používat Nmap ke skenování všech otevřených portů v systémech Linux.

Předpoklady

- Operační systém Linux

- Přístup k uživatelskému účtu pomocí sudo nebo root privilegia

- Přístup k příkazovému řádku/oknu terminálu

- Správce balíčků apt, který je standardně zahrnut (Debian / Ubuntu)

- Správce balíčků yum, který je součástí výchozího nastavení (Red Hat, CentOS)

Co jsou porty?

V moderních operačních systémech jsou porty číslované adresy pro síťový provoz. Různé druhy služeb používají ve výchozím nastavení různé porty.

Například běžný webový provoz používá port 80, zatímco e-mail POP3 používá port 110. Jedním ze způsobů, jak funguje firewall, je povolení nebo omezení provozu na konkrétním portu.

Protože konfigurace portu může způsobit bezpečnostní riziko, je důležité vědět, které porty jsou otevřené a které blokované.

Jak skenovat porty Nmap

Chcete-li skenovat porty Nmap na vzdáleném systému zadejte do terminálu následující:

sudo nmap 192.168.0.1Nahraďte IP adresu IP adresou systému, který testujete. Toto je základní formát pro Nmap a vrátí informace o portech v tomto systému.

Kromě skenování podle IP adresy můžete k určení cíle použít také následující příkazy:

Chcete-li skenovat hostitele:

nmap www.hostname.comChcete-li skenovat rozsah IP adres (.1 – .10):

nmap 192.168.0.1-10Chcete-li spustit Nmap v podsíti:

nmap 192.168.0.1/13Chcete-li skenovat cíle z textového souboru:

nmap –iL textlist.txtSkenovat jeden port, všechny porty nebo řadu

Příkazy Nmap lze použít ke skenování jednoho portu nebo řady portů:

Naskenujte port 80 na cílovém systému:

nmap –p 80 192.168.0.1Prohledejte porty 1 až 200 v cílovém systému:

nmap –p 1-200 192.168.0.1Prohledejte (rychle) nejběžnější porty:

nmap –F 192.168.0.1Prohledání všech portů (1 – 65535):

nmap –p– 192.168.0.1 Další typy skenování portů Nmap

Lze provádět různé typy skenování:

Skenování pomocí TCP connect (trvá to déle, ale je pravděpodobnější, že se připojí):

nmap –sT 192.168.0.1Chcete-li provést výchozí skenování SYN (testuje se provedením pouze poloviny TCP handshake):

nmap –sS 192.168.0.1Chcete-li dát Nmap pokyn, aby skenoval porty UDP místo portů TCP (přepínač –p v tomto příkladu určuje porty 80, 130 a 255):

nmap –sU –p 80,130,255 192.168.0.1Spusťte rychlou kontrolu cílového systému, ale obejděte zjišťování hostitele. (Host discovery používá ping , ale mnoho serverových firewallů na ping nereaguje žádosti. Tato možnost vynutí test bez čekání na odpověď, která nemusí přijít):

nmap –Pn –F 192.168.0.1 nmap nástroj lze použít k detekci operačního systému konkrétního cíle:

nmap –A 192.168.0.1Lze jej také použít k vyhledávání služeb, které mohou používat různé porty:

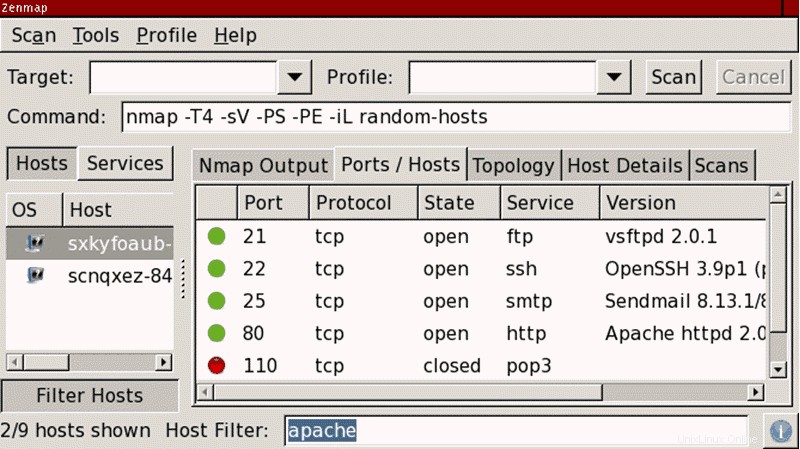

nmap –sV 192.168.0.1Běžné porty

Zde je stručný seznam standardních portů a jejich označení:

- 21 – FTP

- 22 – SSH

- 25 – SMTP (odesílání e-mailů)

- 53 – DNS (služba názvu domény)

- 80 – HTTP (webový server)

- 110 – POP3 (e-mailová schránka)

- 123 – NTP (Network Time Protocol)

- 143 – IMAP (e-mailová schránka)

- 443 – HTTPS (zabezpečený webový server)

- 465 – SMTPS (odeslat zabezpečený e-mail)

- 631 – CUPS (tiskový server)

- 993 – IMAPS (zabezpečená e-mailová schránka)

- 995 – POP3 (zabezpečená e-mailová schránka)

Linuxový firewall lze nakonfigurovat tak, aby blokoval veškerý provoz na konkrétním portu.

Firewall lze například nastavit tak, aby blokoval port 80, ale uživatelé v takovém případě nebudou moci načíst žádný web. Pomocí pravidel brány firewall můžete povolit některé porty, ale jiné blokovat. Použijte bránu firewall ve spojení s dalšími nástroji a softwarem pro zabezpečení sítě ke skenování provozu na konkrétním portu a ke sledování podezřelého provozu.

Nmap Scanning Best Practices

Měli byste používat pouze skenování portů Nmap na serverech, které vlastníte, nebo ke kterým máte oprávnění skenovat. Skenování portů je často považováno za agresivní metodu nebo předehru kybernetického útoku. Za špatnou praxi se také považuje vázat zdroje serveru pomocí Nmap ke spouštění opakovaných skenů na stejném cíli.

Je možné, že během skenování zaznamenáte neobvyklou aktivitu. Můžete například vidět službu spuštěnou na neobvyklém čísle portu. To znamená, že se děje něco divného a mělo by to být vyšetřeno.

Možnosti skenování OS a služeb jsou užitečné pro skenování konkrétního portu nebo služby, abyste získali další informace. Pokud služba běží na jiném než výchozím portu, může to být záměrné – nebo to může naznačovat, že došlo k narušení zabezpečení.

Porty mají často výchozí použití. Většina portů pod 1000 je vyhrazena a přiřazena konkrétní službě.