LDAP je Lightweight Directory Access Protocol používaný pro přístup a údržbu distribuovaného adresáře přes internetový protokol. phpLDAPadmin je webový LDAP klient používaný pro správu a administraci LDAP serveru. Jeho výkonné funkce vyhledávání a hierarchické zobrazení stromu usnadňují správu serveru LDAP prostřednictvím webového prohlížeče. Pomocí phpLDAPadmin můžete přidávat a mazat záznamy, prohlížet a upravovat atributy obrázků, spravovat hash uživatelských hesel a mnoho dalšího.

V tomto tutoriálu vysvětlíme, jak nainstalovat phpLDAPadmin na Ubuntu 20.04.

Předpoklady

- Server se systémem Ubuntu 20.04.

- Platný název domény s adresou IP vašeho serveru.

- Na serveru je nakonfigurováno heslo uživatele root.

Začínáme

Před spuštěním se vždy doporučuje aktualizovat váš systém nejnovější verzí balíčků. Můžete jej aktualizovat pomocí následujícího příkazu:

apt-get update -y

Jakmile jsou všechny balíčky aktualizovány, můžete přejít k dalšímu kroku.

Instalace a konfigurace serveru OpenLDAP

Nejprve budete muset nainstalovat Slapd a další nástroje LDAP na váš server. Můžete je nainstalovat spuštěním následujícího příkazu:

apt-get install slapd ldap-utils

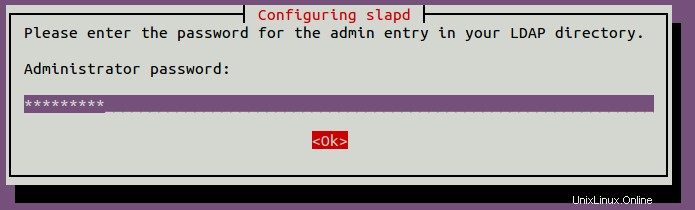

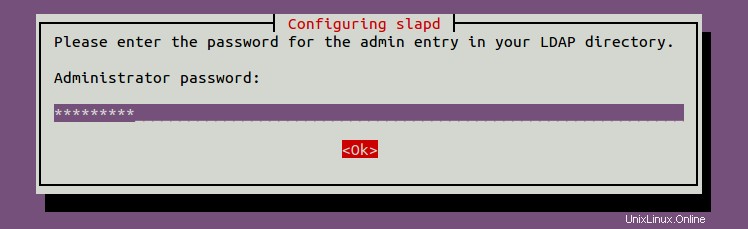

Během instalace budete požádáni o nastavení hesla správce, jak je uvedeno níže:

Zadejte své bezpečné heslo a stiskněte Enter pokračovat. Po dokončení instalace budete muset překonfigurovat balíček SLAPD a nastavit informace o vaší doméně.

Můžete jej překonfigurovat pomocí následujícího příkazu:

dpkg-reconfigure slapd

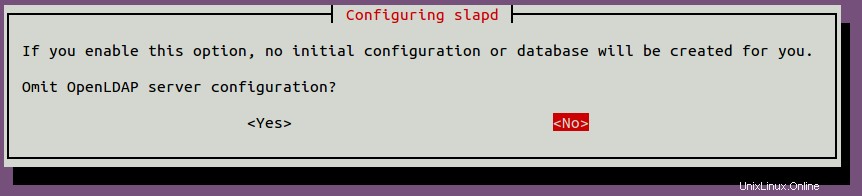

Budete požádáni, abyste vynechali konfiguraci serveru OpenLDAP, jak je uvedeno níže:

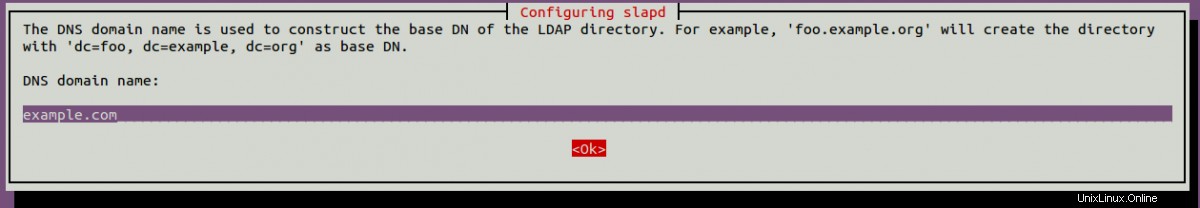

Vyberte možnost Ne a stiskněte Enter pokračovat. Budete požádáni o zadání názvu domény DNS, jak je uvedeno níže:

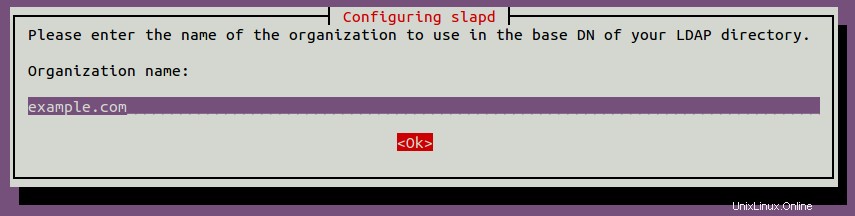

Zadejte název své domény a stiskněte Enter pokračovat. Budete požádáni o zadání názvu organizace, jak je uvedeno níže:

Zadejte požadovaný název organizace a stiskněte Enter pokračovat. Budete požádáni o heslo správce, jak je uvedeno níže:

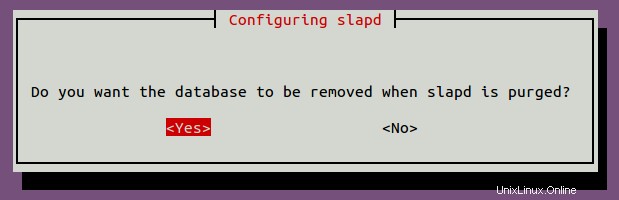

Zadejte heslo správce a stiskněte Enter pokračovat. Budete požádáni o odstranění databáze, jak je uvedeno níže:

Vyberte možnost Ano a stiskněte Enter dokončete konfiguraci.

Nyní můžete ověřit své informace LDAP pomocí následujícího příkazu:

slapcat

Měli byste získat následující výstup:

Vytvoření uživatelských účtů OpenLDAP

Nejprve budete muset vytvořit kontejnery organizačních jednotek pro ukládání informací o uživatelích a skupinách. Můžete jej vytvořit pomocí následujícího příkazu:

nano users-ou.ldif

Přidejte následující řádky:

dn:ou=people,dc=example,dc=comobjectClass:OrganizationUnitobjectClass:topou:peopledn:ou=groups,dc=example,dc=comobjectClass:OrganizationUnitobjectClass:topou:groups

Po dokončení uložte a zavřete soubor a poté upravte řízení přístupu k databázi SLAPD vytvořením následujícího souboru:

nano update-mdb-acl.ldif

Přidejte následující řádky:

dn:olcDatabase={1}mdb,cn=configchangetype:modulereplace:olcAccessolcAccess:to attrs=userPassword,shadowLastChange,shadowExpire by self zápis anonymním auth by dn.subtree="gidNumber=0+uidNumber=0 peercred,cn=external,cn=auth" spravovat pomocí dn.exact="cn=pouze pro čtení,ou=people,dc=example,dc=com" přečteno uživatelem * noneolcAccess:to dn.exact="cn=pouze pro čtení,ou=people,dc=example,dc=com" by dn.subtree="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth" spravovat pomocí * noneolcAccess:to dn.subtree="dc=example ,dc=com" by dn.subtree="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth" spravovat uživatelé čteni * none Uložte a zavřete soubor a poté aktualizujte databázi ACL pomocí výše uvedených informací spuštěním následujícího příkazu:

ldapadd -Y EXTERNÍ -H ldapi:/// -f update-mdb-acl.ldif

Měli byste získat následující výstup:

Zahájeno ověřování SASL/EXTERNAL Uživatelské jméno SASL:gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=authSASL SSF:0uprava záznamu "olcDatabase={1}mdb,cn=config" Dále aktualizujte databázi informacemi o uživatelské organizační jednotce spuštěním následujícího příkazu:

ldapadd -Y EXTERNÍ -H ldapi:/// -f users-ou.ldif

Měli byste získat následující výstup:

Spuštěno ověřování SASL/EXTERNAL Uživatelské jméno SASL:gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=authSASL SSF:0adding new entry "ou=people,dc=example,dc=com"adding new entry "ou=groups,dc=example,dc=com"

Dále vytvořte nový uživatelský účet s názvem hiteshj vytvořením následujícího souboru:

nano hitesh.ldif

Přidejte následující řádky:

dn:uid =hiteshj, ou =lidé, dc =example, dc =comobjectClass:inetOrgPersonobjectClass:posixAccountobjectClass:shadowAccountuid:hiteshjcn:Hiteshsn:JethvaloginShell:/ bin / bashuidNumber:10000gidNumber:10000homeDirectory:/ home / hiteshjshadowMax:60shadowMin:1shadowWarning :7shadowInactive:7shadowLastChange:0dn:cn=hiteshj,ou=groups,dc=example,dc=comobjectClass:posixGroupcn:hiteshjgidNumber:10000memberUid:hiteshj

Uložte a zavřete soubor a poté přidejte uživatele do databáze pomocí následujícího příkazu:

ldapadd -Y EXTERNÍ -H ldapi:/// -f hitesh.ldif

Měli byste získat následující výstup:

Spuštěno ověřování SASL/EXTERNAL Uživatelské jméno SASL:gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=authSASL SSF:0přidání nového záznamu "uid=hiteshj,ou=people,dc=example,dc=com "přidávání nového záznamu "cn=hiteshj,ou=groups,dc=example,dc=com"

Dále budete muset nastavit heslo pro uživatele. Můžete jej nastavit pomocí následujícího příkazu:

ldappasswd -H ldapi:/// -Y EXTERNÍ -S "uid=hiteshj,ou=people,dc=example,dc=com"

Měli byste vidět následující výstup:

Nové heslo:Zadejte znovu nové heslo:Ověření SASL/EXTERNAL spuštěno Uživatelské jméno SASL:gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=authSASL SSF:0

Jakmile budete hotovi, můžete přejít k dalšímu kroku.

Vytvořit OpenLDAP Bind DN

Dále budete muset definovat uživatelské jméno a heslo pro dotazování na adresářový server. Nejprve vygenerujte hash hesla pro uživatele DN vazby pomocí následujícího příkazu:

slappasswd

Měli byste získat následující výstup:

Nové heslo:Zadejte znovu nové heslo:{SSHA}DhjyJN5akaj2etaFKoyeAY8QMgSD/OTb Dále vytvořte název Bind DN pouze pro čtení pomocí následujícího příkazu:

nano readonly-user.ldif

Přidejte následující řádky:

dn:cn=readonly,ou=people,dc=example,dc=comobjectClass:OrganizationRoleobjectClass:simpleSecurityObjectcn:readonlyuserPassword:{SSHA}DhjyJN5akaj2etaFKoyeAY8QMgSD/OTbdescription pro uživatele BindAPLDs

Po dokončení uložte a zavřete soubor, poté přidejte uživatele BIND do databáze pomocí následujícího příkazu:

ldapadd -Y EXTERNÍ -H ldapi:/// -f readonly-user.ldif

Měli byste získat následující výstup:

Zahájeno ověřování SASL/EXTERNAL Uživatelské jméno SASL:gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=authSASL SSF:0přidání nového záznamu "cn=readonly,ou=people,dc=example,dc=com "

."

Dále ověřte Bind DN ACL pomocí následujícího příkazu:

ldapsearch -Q -LLL -Y EXTERNÍ -H ldapi:/// -b cn=config '(olcDatabase={1}mdb)' olcAccess

Měli byste získat následující výstup:

dn:olcDatabase={1}mdb,cn=configolcAccess:{0}to attrs=userPassword,shadowLastChange,shadowExpire vlastním zápisem e anonymním auth by dn.subtree="gidNumber=0+uidNumber=0,cn=peercred,cn=ext ernal,cn=auth" spravovat pomocí dn.exact="cn=readonly,ou=people,dc=example,dc=com" přečteno uživatelem * noneolcAccess:{1}to dn.exact="cn=readonly,ou=people,dc=example,dc=com" od dn.subt ree="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth" spravovat pomocí * non eolcAccess:{2} to dn.subtree="dc=example,dc=com" od dn.subtree="gidNumber=0+uid Number=0,cn=peercred,cn=external,cn=auth" spravovat uživateli čteno * none Instalovat a konfigurovat phpLDAPadmin

Ve výchozím nastavení je balíček phpLDAPadmin dostupný ve výchozím úložišti Ubuntu 20.04. Můžete jej nainstalovat spuštěním následujícího příkazu:

apt-get install phpldapadmin -y

Po instalaci phpLDAPadmin budete muset nakonfigurovat phpLDAPadmin a definovat informace o vaší doméně. Můžete to udělat úpravou souboru /etc/phpldapadmin/config.php:

nano /etc/phpldapadmin/config.php

Změňte následující řádky:

$servers->setValue('server','name','My LDAP Server');$servers->setValue('server','host','69.87.216.102');$servers->; setValue('server','base',array('dc=example,dc=com'));$servers->setValue('login','auth_type','session');$servers->setValue(' login','bind_id','cn=admin,dc=example,dc=com');$servers->setValue('auto_number','min',array('uidNumber'=>10000,'gidNumber'=> 10 000));

Po dokončení uložte a zavřete soubor.

Konfigurovat Apache pro phpLDAPadmin

Výchozí konfigurační soubor phpLDAPadmin pro Apache se nachází na /etc/apache2/conf-available/phpldapadmin.conf. Neprovádějte žádné změny a použijte výchozí nastavení.

Dále deaktivujte výchozí konfigurační soubor virtuálního hostitele Apache a restartujte službu Apache, aby se změny projevily:

a2dissite 000-default.conf

systemctl restart apache2

Jakmile budete hotovi, můžete přejít k dalšímu kroku.

Přístup k webovému uživatelskému rozhraní phpLDAPadmin

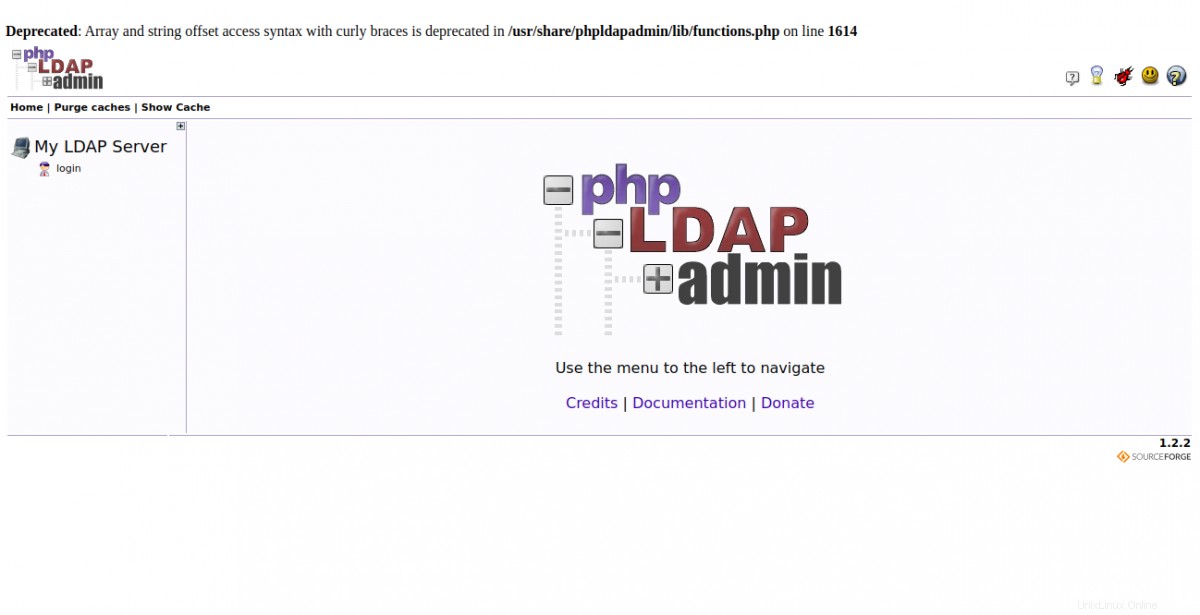

Nyní otevřete webový prohlížeč a přejděte do phpLDAPadmin pomocí adresy URL http://ip-vaseho-serveru/phpldapadmin . Měli byste vidět následující obrazovku:

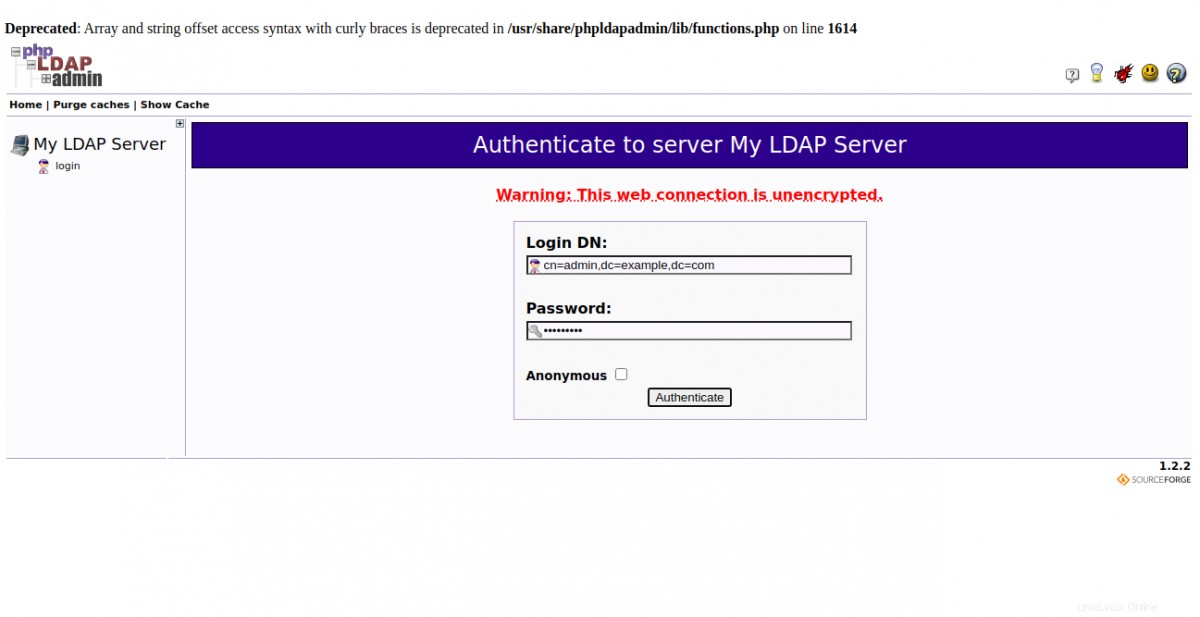

Nyní klikněte na přihlášení knoflík. Měli byste vidět přihlašovací obrazovku phpLDAPadmin:

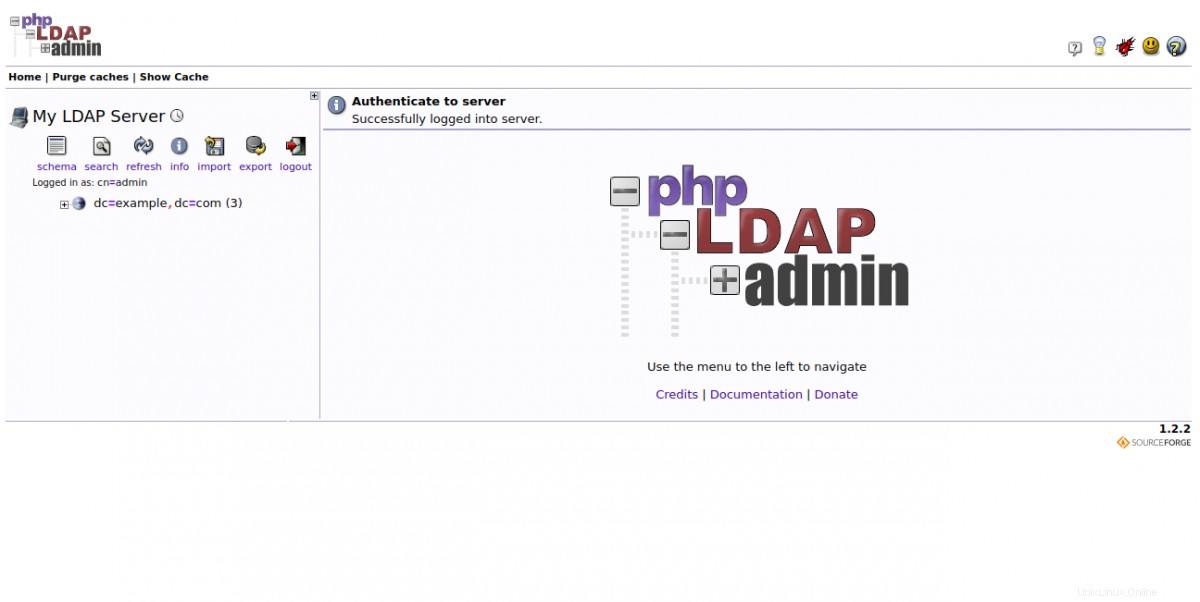

Zadejte své přihlašovací DN, heslo a klikněte na Authenticate knoflík. Na následující obrazovce byste měli vidět řídicí panel phpLDAPadmin:

Závěr

Gratulujeme! úspěšně jste nainstalovali a nakonfigurovali phpLDAPadmin na serveru Ubuntu 20.04. Nyní můžete spravovat svůj LDAP server a provádět několik úkolů včetně přidávání organizačních jednotek, skupin a uživatelů pomocí webového uživatelského rozhraní phpLDAPadmin. Pokud máte nějaké dotazy, neváhejte se mě zeptat.

Ubuntu