Tento tutoriál ukazuje, jak můžete použít bezplatný certifikát Class1 SSL od StartSSL k zabezpečení instalace ISPConfig 3 a zbavit se varování o certifikátu s vlastním podpisem. Průvodce pokrývá použití certifikátu SSL pro webové rozhraní ISPConfig (jak Apache2, tak nginx), Postfix (pro připojení TLS), Courier a Dovecot (pro POP3 a IMAP) a PureFTPd (pro připojení TLS/FTPES). Pokud jste si nainstalovali monit a používáte HTTPS pro jeho webové rozhraní, ukážu vám, jak pro něj také použít certifikát StartSSL. Tato příručka předpokládá, že používáte Debian nebo Ubuntu; princip je stejný pro ostatní distribuce podporované ISPConfig 3, ale cesty se mohou lišit.

AKTUALIZACE 20. 12. 2017

Prohlížeče již nedůvěřují CA StartSSL a 1. ledna 2018 přestane vydávat certifikáty SSL. Dnes je k dispozici dobrá alternativa, použijte Let's Encrypt místo StartSSL a získejte bezplatný certifikát SSL. Zde najdete pokyny, jak používat certifikát Let's encrypt SSL pro ISPConfig, Postfix, Dovecot, Courier, Monit a PureFTPD:

https://www.howtoforge.com/community/threads/securing-ispconfig-3-control-panel-port-8080-with-lets-encrypt-free-ssl.75554/

1 předběžná poznámka

Předpokládám, že jste k nastavení systému použili jednu z příruček z http://www.ispconfig.org/ispconfig-3/documentation/. Jak jsem již zmínil dříve, v této příručce se zaměřím na Debian/Ubuntu, ale mělo by to fungovat i pro ostatní distribuce podporované ISPconfig 3 (možná však budete muset upravit některé cesty).

Zde použiji název hostitele server1.example.com; StartSSL umožňuje vytvořit certifikát Class1 pro hlavní doménu a jednu subdoménu, takže vytvořím certifikát pro example.com a server1.example.com. To znamená, že musíte svým uživatelům sdělit, aby používali hlavní doménu example.com nebo subdoménu server1.example.com pro všechny služby (webové rozhraní ISPConfig, Postfix, Courier/Dovecot, PureFTPD atd.), protože jinak dostanou upozornění na certifikát .

Pokud dáváte přednost používání různých názvů hostitelů pro vaše služby (např. mail.example.com pro Postfix, ispconfig.example.com pro ISPConfig atd.), doporučuji vám získat certifikát Class2 od StartSSL. Není zdarma, ale umožňuje vám jej vytvořit pro více subdomén (můžete dokonce použít *.example.com k vytvoření pro všechny subdomény) a dokonce i pro více domén. Pokyny jsou stejné, až na to, že když používám zprostředkující certifikát StartSSL sub.class1.server.ca.pem, musíte místo toho použít sub.class2.server.ca.pem. Tento rozdíl nastíním v celém tutoriálu.

Všechny kroky v tomto tutoriálu provádím s právy root, takže se ujistěte, že jste přihlášeni jako root. Pokud používáte Ubuntu, spusťte...

sudo su

... získat práva root.

2 Vytvoření žádosti o podpis certifikátu (CSR)

K získání certifikátu SSL od StartSSL potřebujeme žádost o podpis certifikátu (CSR). Protože instalační program ISPConfig (pro verze>=3.0.4) toto stejně vytváří, použiji toto CSR jako základ pro šifrování všech služeb (ISPConfig, Postfix atd.).

Od verze ISPConfig 3.0.4 nabízí instalační program ISPConfig možnost použít šifrování SSL pro webové rozhraní ISPConfig. Pokud na následující otázku odpovíte klávesou ENTER nebo y, vytvoří certifikát s vlastním podpisem (4096 bitů) včetně CSR:

Chcete zabezpečené (SSL) připojení k webovému rozhraní ISPConfig (y,n) [y]:<-- ENTER

Aby instalační program ISPConfig vytvořil CSR se správnými daty, musíte zadat správné podrobnosti, když uvidíte tyto otázky:

Generování soukromého klíče RSA, modul dlouhý 4096 bit

................................ .......................++

...................... .................................................++

e je 65537 (0x10001)

Budete požádáni o zadání informací, které budou začleněny

do vaší žádosti o certifikát.

To, co se chystáte zadat, je tzv. rozlišovací jméno nebo DN.

Je zde poměrně dost polí, ale některá můžete nechat prázdná

U některých polí bude výchozí hodnota,

Pokud zadáte '.', pole bude ponecháno prázdné.

-----

Název země (dvoupísmenný kód) [AU]:<-- DE

Název státu nebo provincie (celý název) [Some-State] :<-- Niedersachsen

Název lokality (např. město) []:<-- Lueneburg

Název organizace (např. společnost) [Internet Widgits Pty Ltd]:<-- My Company Ltd.

Název organizační jednotky (např. sekce) []:<-- IT

Běžný název (např. VAŠE jméno) []:<-- example.com

E-mailová adresa []:<-- [e-mail prote cted]

Zadejte prosím následující 'extra' atributy

které mají být zaslány s vaší žádostí o certifikát

Heslo výzvy []:<-- ENTER

Nepovinný název společnosti []:<-- ENTER

zápis klíče RSA

Pokud jste původně vytvořili certifikát s nesprávnými daty, můžete buď aktualizovat ISPConfig spuštěním...

ispconfig_update.sh

..., nebo, pokud již máte nainstalovanou nejnovější verzi, spusťte následující příkazy:

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xvfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install/install

php -q update.php

To vám umožní vytvořit nový certifikát pro vaše webové rozhraní ISPConfig 3 tím, že na následující otázku odpovíte ano:

Vytvořit nový certifikát ISPConfig SSL (ano, ne) [ne]:<-- ano

Pokud používáte verzi ISPConfig starší než 3.0.4, měli byste nyní upgradovat na nejnovější stabilní verzi spuštěním...

ispconfig_update.sh

To vám také umožní vytvořit připojení SSL pro vaše webové rozhraní ISPConfig 3 tím, že na následující otázku odpovíte ano:

Vytvořit nový certifikát ISPConfig SSL (ano, ne) [ne]:<-- ano

Jak je uvedeno výše, ujistěte se, že zadáváte správné údaje.

Poté byste měli mít klíč SSL, CSR a certifikát s vlastním podpisem v adresáři /usr/local/ispconfig/interface/ssl/:

ls -l /usr/local/ispconfig/interface/ssl/

[email protected]:~# ls -l /usr/local/ispconfig/interface/ssl/

total 16

-rwxr-x--- 1 ispconfig ispconfig 2423 Jan 16 13:29 ispserver.crt

-rwxr-x--- 1 ispconfig ispconfig 1777 Jan 16 13:29 ispserver.csr

-rwxr-x--- 1 ispconfig ispconfig 3243 Jan 16 13:29 ispserver.key

-rwxr-x--- 1 ispconfig ispconfig 3311 Jan 16 13:28 ispserver.key.secure

[email protected]:~#

Vše, co v tomto tutoriálu potřebujeme, je soukromý klíč (ispserver.key) a CSR (ispserver.csr); nahradíme ispserver.crt certifikátem Class1 od StartSSL. Ispserver.key.secure můžete ignorovat.

Je také možné vytvořit ispserver.key a ispserver.csr na příkazovém řádku následovně:

cd /usr/local/ispconfig/interface/ssl/

openssl req -new -newkey rsa:4096 -days 365 -nodes -keyout ispserver.key -out ispserver.csr

(Tím získáte žádný ispserver.crt, na čemž nezáleží, protože náš podepsaný certifikát získáme ze StartSSL.)

Váš ispserver.csr by měl být podobný tomuto (velké části jsem vymazal, protože toto je skutečný CSR, který používám):

cat /usr/local/ispconfig/interface/ssl/ispserver.csr

-----BEGIN CERTIFICATE REQUEST----- MIIC7TCCAdUCAQAwgacxCzAJBgxxxxxxAkRFMRYwFAYDVQQIDA1OaWVkZXJzYWNo xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx 9Z5RhXTfOz8F2wsNH5yP9eqkVlkYKpIwyUHoZtUSp+xz -----END CERTIFICATE REQUEST----- |

3 Získání bezplatného certifikátu Class1 od StartSSL

Nyní přejděte na http://www.startssl.com/ a vytvořte si účet. Po ověření domény (na záložce Průvodce ověřením) můžete požádat o certifikát na záložce Průvodce certifikáty - v rozevíracím poli Cíl certifikátu vyberte SSL/TLS certifikát webového serveru:

Protože již máme soukromý klíč a CSR, můžeme přeskočit další krok - klikněte na Přeskočit>>:

Na další stránce vyplníte svou CSR, tj. obsah souboru /usr/local/ispconfig/interface/ssl/ispserver.csr (začínající -----ZAČÁTEK ŽÁDOST O CERTIFIKÁT----- a končící s -----KONEC ŽÁDOSTI O CERTIFIKÁT-----):

Poté následujte zbytek průvodce – zeptá se vás na doménu a jednu subdoménu, pro kterou bude certifikát vytvořen. Pokud pro všechny své služby používáte server1.example.com, vyplňte example.com jako doménu a server1 jako subdoménu.

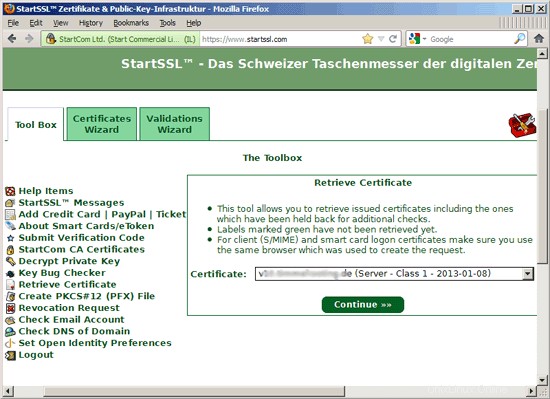

Po několika minutách obdržíte e-mail, že váš nový certifikát je připraven. Přejděte na Toolbox> Načíst certifikát a vyberte svůj certifikát:

Zkopírujte certifikát z webového rozhraní StartSSL...

... a vytvořte zálohu svého původního souboru ispserver.crt a vložte certifikát StartSSL Class1 do (prázdného) souboru ispserver.crt:

mv /usr/local/ispconfig/interface/ssl/ispserver.crt /usr/local/ispconfig/interface/ssl/ispserver.crt_bak

vi /usr/local/ispconfig/interface/ssl/ispserver.crt

-----BEGIN CERTIFICATE----- MIIHMTCCBhmgAwIBAgIDxxxxxx0GCSqGSIb3DQEBBQUAMIGMMQswCQYDVQQGEwJJ xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx c2x1wonVRVmKovt2OuM1ZqZw0Ynk -----END CERTIFICATE----- |

Dále si stáhněte kořenovou certifikační autoritu StartSSL a certifikační autoritu pro střední server Class1:

cd /usr/local/ispconfig/interface/ssl

wget https://www.startssl.com/certs/ca.pem

wget https://www.startssl.com/certs/sub.class1.server.ca.pem

(Pokud používáte certifikát Class2, stáhněte si prosím sub.class2.server.ca.pem místo sub.class1.server.ca.pem).

Přejmenujte oba soubory:

mv ca.pem startssl.ca.crt

mv sub.class1.server.ca.pem startssl.sub.class1.server.ca.crt

(Pokud používáte certifikát třídy 2, upravte druhý příkaz.)

Některé služby vyžadují soubor .pem, který vytvoříme následovně (opět se ujistěte, že jste upravili příkazy, pokud používáte certifikát třídy 2):

cat startssl.sub.class1.server.ca.crt startssl.ca.crt > startssl.chain.class1.server.crt

cat ispserver.{key,crt} startssl.chain.class1.server.crt > ispserver.pem

chmod 600 ispserver.pem

4 rozhraní ISPConfig (Apache2)

Pokud používáte ISPConfig 3 s Apache, otevřete /etc/apache2/sites-available/ispconfig.vhost...

vi /etc/apache2/sites-available/ispconfig.vhost

... a přidejte řádek SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt do sekce # Konfigurace SSL (pamatujte prosím, že tento řádek budete muset znovu přidat, kdykoli aktualizujete ISPConfig!):

[...] # SSL Configuration SSLEngine On SSLCertificateFile /usr/local/ispconfig/interface/ssl/ispserver.crt SSLCertificateKeyFile /usr/local/ispconfig/interface/ssl/ispserver.key ## must be re-added after an ISPConfig update!!! SSLCertificateChainFile /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt [...] |

(Upravte, pokud používáte certifikát třídy 2.)

Poté restartujte Apache:

/etc/init.d/apache2 restart

5 rozhraní ISPConfig (nginx)

Na nginx vše, co musíte udělat, je připojit zprostředkující certifikát k souboru ispserver.crt (prosím upravte, pokud používáte certifikát Class2)...

cat /usr/local/ispconfig/interface/ssl/startssl.sub.class1.server.ca.crt >> /usr/local/ispconfig/interface/ssl/ispserver.crt

... a znovu načtěte nginx:

/etc/init.d/nginx reload

6 Postfix

Pro Postfix vytváříme zálohy /etc/postfix/smtpd.cert a /etc/postfix/smtpd.key a vytváříme symbolické odkazy na /usr/local/ispconfig/interface/ssl/ispserver.crt a /usr/local/ispconfig/ interface/ssl/ispserver.key:

cd /etc/postfix

mv smtpd.cert smtpd.cert_bak

mv smtpd.key smtpd.key_bak

ln -s /usr/local/ispconfig/interface/ssl/ispserver.crt smtpd.cert

ln -s /usr/local/ispconfig/interface/ssl/ispserver.key smtpd.key

Dále přidáme direktivu smtpd_tls_CAfile do /etc/postfix/main.cf...

postconf -e 'smtpd_tls_CAfile = /usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt'

(Pokud používáte certifikát třídy 2, upravte toto.)

... a restartujte Postfix:

/etc/init.d/postfix restart

7 holubník

Otevřete /etc/dovecot/dovecot.conf...

vi /etc/dovecot/dovecot.conf

Pro Dovecot 1.x:

... a přidejte řádek ssl_ca_file =/usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt (pamatujte, že tento řádek musíte znovu přidat, kdykoli aktualizujete ISPConfig!):

[...] ssl_cert_file = /etc/postfix/smtpd.cert ssl_key_file = /etc/postfix/smtpd.key ## must be re-added after an ISPConfig update!!! ssl_ca_file = /usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt [...] |

(Upravte, pokud používáte certifikát třídy 2.)

Pro Dovecot 2.x:

... a přidejte řádek ssl_ca_file =/usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt (pamatujte, že tento řádek musíte znovu přidat, kdykoli aktualizujete ISPConfig!):

[...] ssl_cert = </etc/postfix/smtpd.cert ssl_key = </etc/postfix/smtpd.key ## must be re-added after an ISPConfig update!!! ssl_ca = </usr/local/ispconfig/interface/ssl/startssl.chain.class1.server.crt [...] |

(Upravte, pokud používáte certifikát třídy 2.)

Poté restartujte Dovecot:

/etc/init.d/dovecot restart

8 kurýrů

Vytvořte zálohy /etc/courier/imapd.pem a /etc/courier/pop3d.pem...

mv /etc/courier/imapd.pem /etc/courier/imapd.pem.bak

mv /etc/courier/pop3d.pem /etc/courier/pop3d.pem.bak

... a poté je symbolicky propojte do /usr/local/ispconfig/interface/ssl/ispserver.pem:

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem /etc/courier/imapd.pem

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem /etc/courier/pop3d.pem

Poté Courier restartujte:

/etc/init.d/courier-imap-ssl stop

/etc/init.d/courier-imap-ssl start

/etc/init.d/courier-pop-ssl stop

/etc/init.d/courier-pop-ssl start

9 PureFTPd

Vytvořte zálohu /etc/ssl/private/pure-ftpd.pem...

cd /etc/ssl/private/

mv pure-ftpd.pem pure-ftpd.pem_bak

... a vytvořte symbolický odkaz na /usr/local/ispconfig/interface/ssl/ispserver.pem:

ln -s /usr/local/ispconfig/interface/ssl/ispserver.pem pure-ftpd.pem

Poté restartujte PureFTPd:

/etc/init.d/pure-ftpd-mysql restart

10 monit

Monit není součástí nastavení „Perfect Server“ pro ISPConfig 3, ale pokud jej máte nainstalovaný a používáte jeho webové rozhraní přes https, zde je návod, jak můžete použít certifikát StartSSL, aby varování certifikátu zmizela.

Otevřete /etc/monit/monitrc...

vi /etc/monit/monitrc

... a zadejte /usr/local/ispconfig/interface/ssl/ispserver.pem v řádku PEMFILE, např. takto:

[...]

set httpd port 2812 and

SSL ENABLE

PEMFILE /usr/local/ispconfig/interface/ssl/ispserver.pem

allow admin:secret

[...] |

Poté restartujte monit:

/etc/init.d/monit restart

11 odkazů

- StartSSL:http://www.startssl.com/

- ISPConfig:http://www.ispconfig.org/

O autorovi

Falko Timme je vlastníkem  Timme Hosting (ultrarychlý webhosting nginx). Je hlavním správcem HowtoForge (od roku 2005) a jedním z hlavních vývojářů ISPConfig (od roku 2000). Přispěl také do O'Reillyho knihy "Linux System Administration".

Timme Hosting (ultrarychlý webhosting nginx). Je hlavním správcem HowtoForge (od roku 2005) a jedním z hlavních vývojářů ISPConfig (od roku 2000). Přispěl také do O'Reillyho knihy "Linux System Administration".