Jak název napovídá, nástroj Port Scan Attack Detection (PSAD) se používá k blokování skenování portů na serveru. Nmap, známý nástroj, se většinou používá pro spouštění skenování portů k detekci otevřených/zavřených portů. Nástroj PSAD nepřetržitě monitoruje protokoly firewallu (v případě linuxové platformy iptables), aby zjistil skenování portů nebo jakýkoli jiný útok. V případě úspěšného útoku na server PSAD také podnikne kroky k odvrácení hrozby.

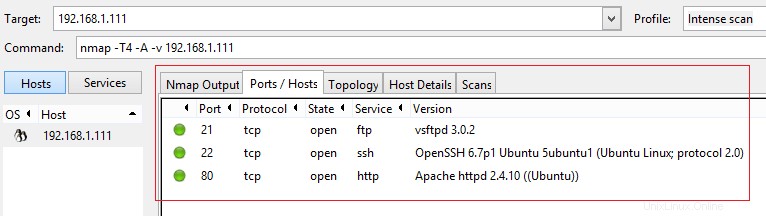

V tomto článku nainstalujeme a nakonfigurujeme PSAD na Ubuntu 15.04 VM. V současné době na virtuálním počítači provozujeme následující služby.

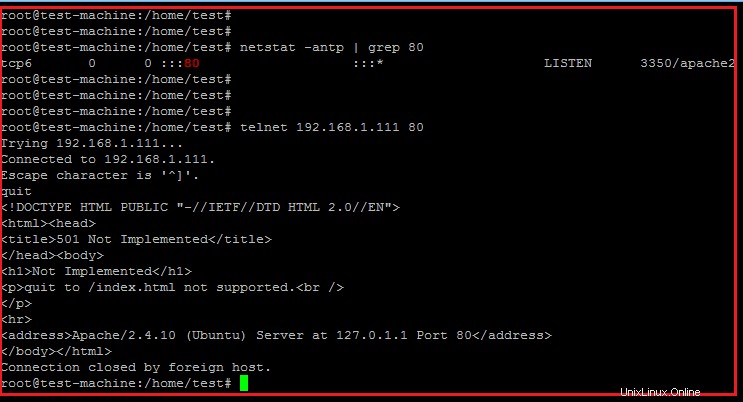

- Webový server (port 80)

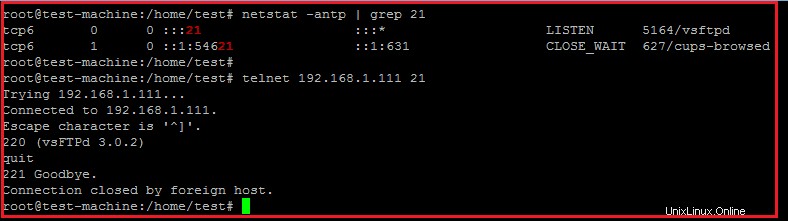

- Server FTP (port 21)

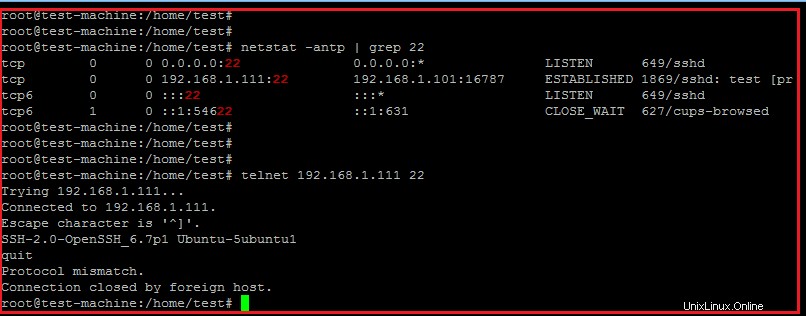

- server ssh (port 22)

Příkazy Netstat a telnet se používají ke kontrole stavu portů proti výše uvedeným službám.

Webová služba (Apache)

Služba FTP (vsftpd)

Služba Ssh (Secure Shell)

Instalace

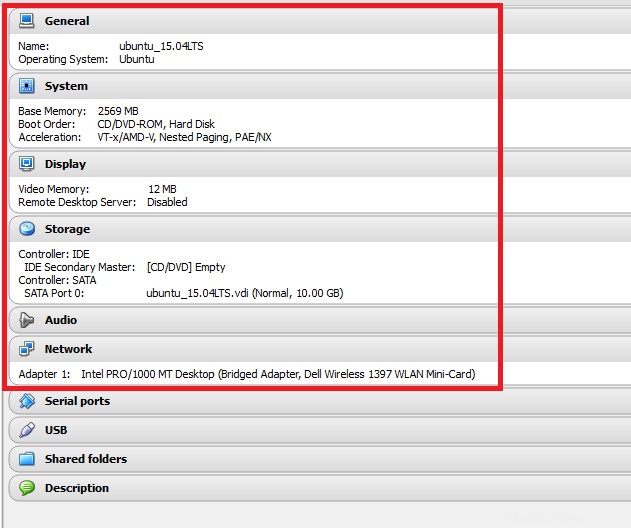

Podrobnosti o nastavení VM jsou uvedeny na obrázku 1 a IP adresa je 192.168.1.111.

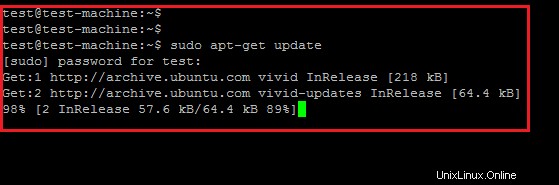

Balíček IPtables (známý jako linuxový firewall) je předinstalován na všech platformách Linux. Nainstalujte proto balíček PSAD na VM. Lze jej nainstalovat ze zdrojového kódu nebo binárního balíčku. V tomto článku nainstalujeme balíček PSAD z úložiště Ubuntu. Nejprve spusťte příkaz pro aktualizaci balíčku a poté nainstalujte balíček PSAD pomocí následujícího příkazu.

$sudo apt-get update

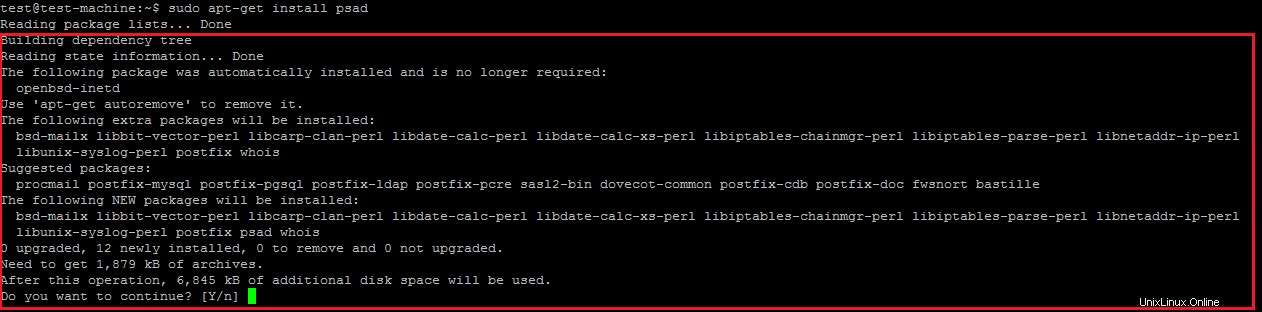

$sudo apt-get install psad

Balíček PSAD vyžadoval mnoho závislostí, které jsou automaticky vyřešeny v případě instalace z úložiště Ubuntu. Instalace PSAD ze zdrojového kódu však vyžadovala několik balíčků perl.

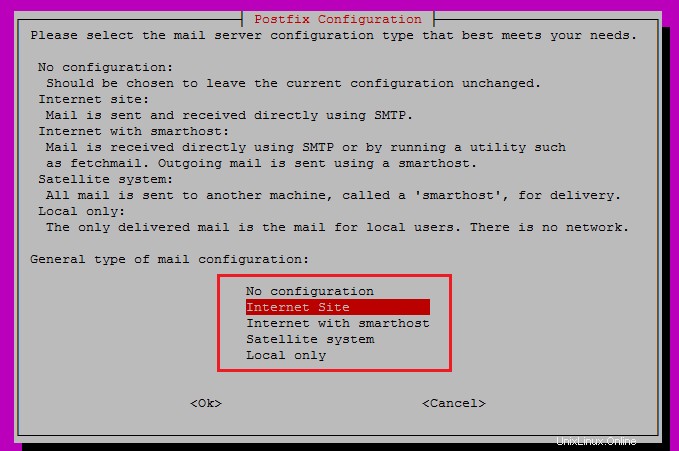

Během instalace balíčku vás PSAD vyzve ke konfiguraci poštovního serveru, která je zobrazena níže. V tomto článku jsme nenastavili žádný SMTP server pro upozornění na e-maily.

Konfigurace

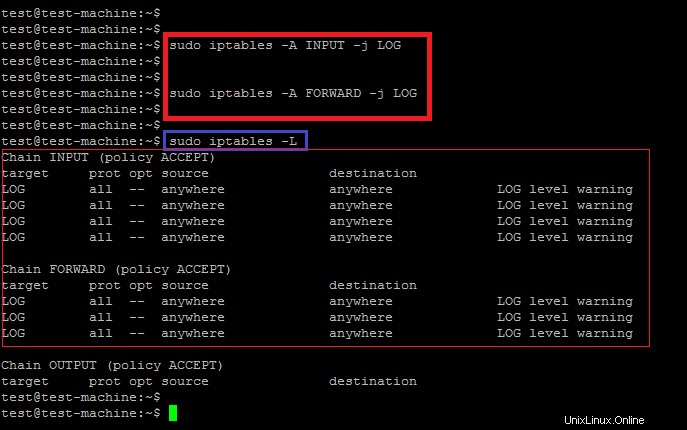

PSAD používá protokoly brány firewall (iptables) k detekci jakékoli škodlivé aktivity na počítači. Následující příkazy umožní protokolování paketů na vstupních a dopředných řetězcích iptables.

$sudo iptables -A INPUT -j LOG

$sudo iptables -A FORWARD -j LOGPo povolení protokolů pro oba řetězce spusťte následující příkaz pro zobrazení aktuální konfigurace iptables.

$sudo iptables -LVýstup výše uvedeného příkazu bude podobný jako níže.

Chain INPUT (policy ACCEPT)

target prot opt source destination

LOG all -- anywhere anywhere LOG level warning

Chain FORWARD (policy ACCEPT)

target prot opt source destination

LOG all -- anywhere anywhere LOG level warning

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

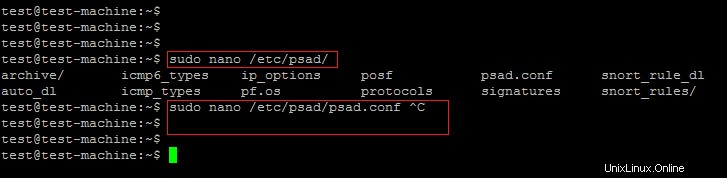

Konfigurační soubor PSAD, pravidla snort a podpisy jsou v /etc/psad adresář na platformě Ubuntu. Konfigurační soubor PSAD je /etc/psad/psad.conf a má mnoho parametrů, které lze změnit při nasazení na produkční server. V tomto článku však změníme několik nastavení PSAD tak, aby detekoval protokoly iptables a podnikl nezbytné kroky k odvrácení útoku.

EMAIL_ADDRESSES root@localhost; ##change it to get psad alerts

HOSTNAME test-machine; #set host name

HOME_NET 192.168.1.0/24; # Set LAN network

EXTERNAL_NET any; # Set Wan network

ENABLE_SYSLOG_FILE Y; #by default set yes

Jednou z důležitých konfigurací PSAD je nastavení IPT_SYSLOG_FILE Ve výchozím nastavení vyhledává protokoly v /var/log/messages. Systémový protokol na Ubuntu je však /var/log/syslog proto změňte cestu tak, aby PSAD detekoval škodlivou aktivitu.

IPT_SYSLOG_FILE /var/log/syslog;

Používáme PSAD jako IDS/IPS, proto musíme povolit ENABLE_AUTO_IDS parametr v psad.conf soubor. Automaticky změní pravidla iptables tak, aby blokovala kontrolu před útočníkem.

ENABLE_AUTO_IDS Y; # disable by default

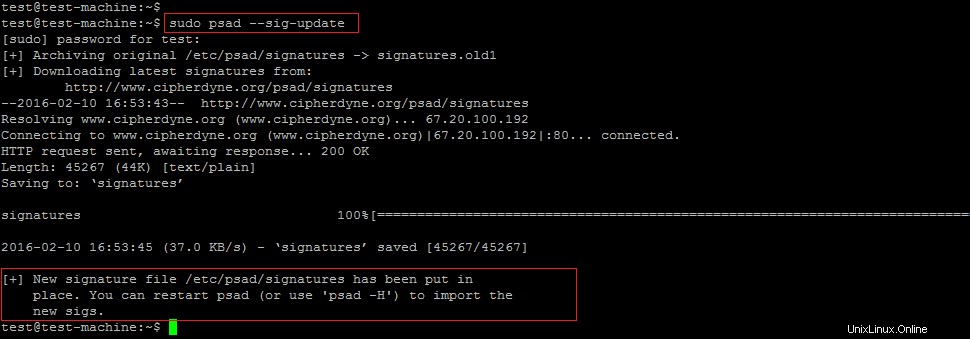

AUTO_IDS_DANGER_LEVEL 1; #By default level is 5Základní nastavení PSAD je dokončeno, nyní aktualizujte signatury, aby správně rozpoznával známé typy útoků.

sudo psad --sig-update

Před spuštěním PSAD na počítači naskenujte server pomocí nástroje Nmap. Výstup skeneru ukazuje, že následující porty jsou na stroji otevřené.

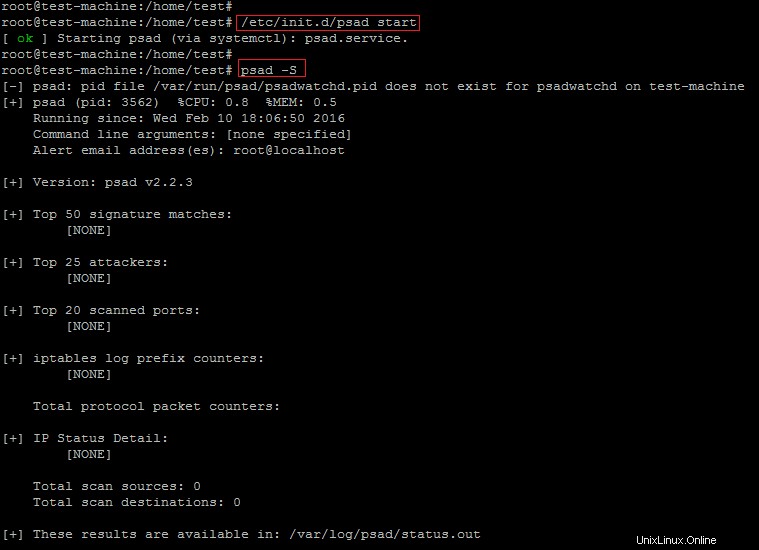

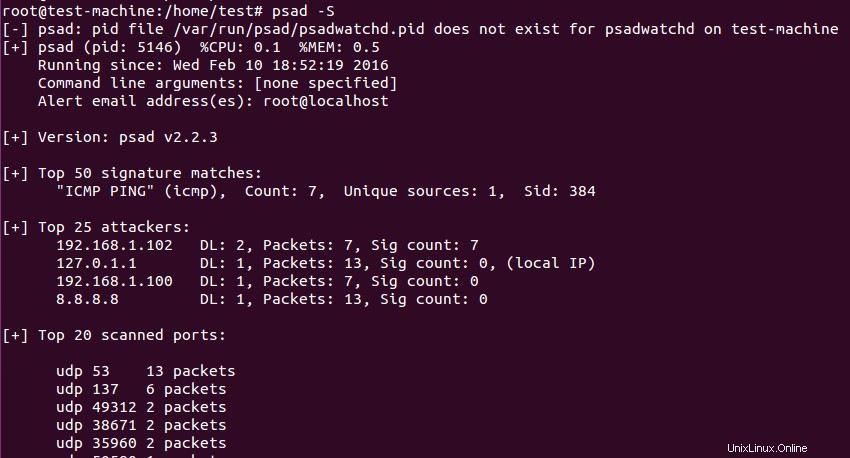

Nyní spusťte nástroj PSAD pomocí následujícího příkazu a také zkontrolujte stav, který je znázorněn na následujícím obrázku.

# /etc/init.d/psad start

#psad -S

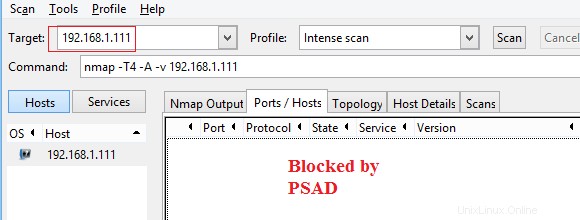

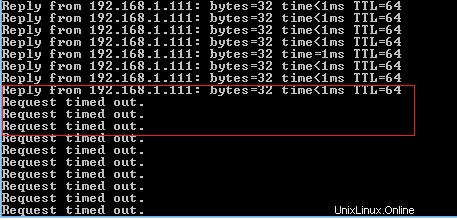

Po povolení PSAD skener Nmap nezjistil žádný otevřený port, což je také znázorněno na následujícím obrázku.

Útočníka (IP adresa je 192.168.1.102) blokuje PSAD přidáním pravidla zahození do iptables.

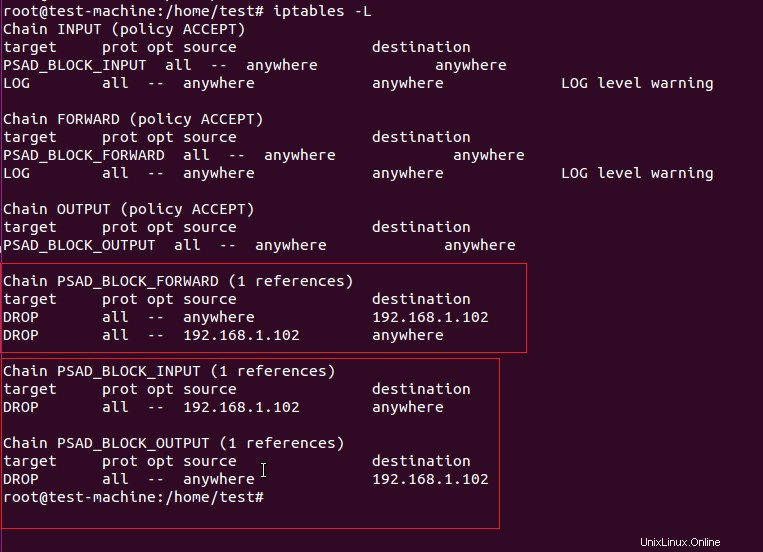

Pravidlo iptables proti adrese 192.168.1.102 je znázorněno na následujícím obrázku.

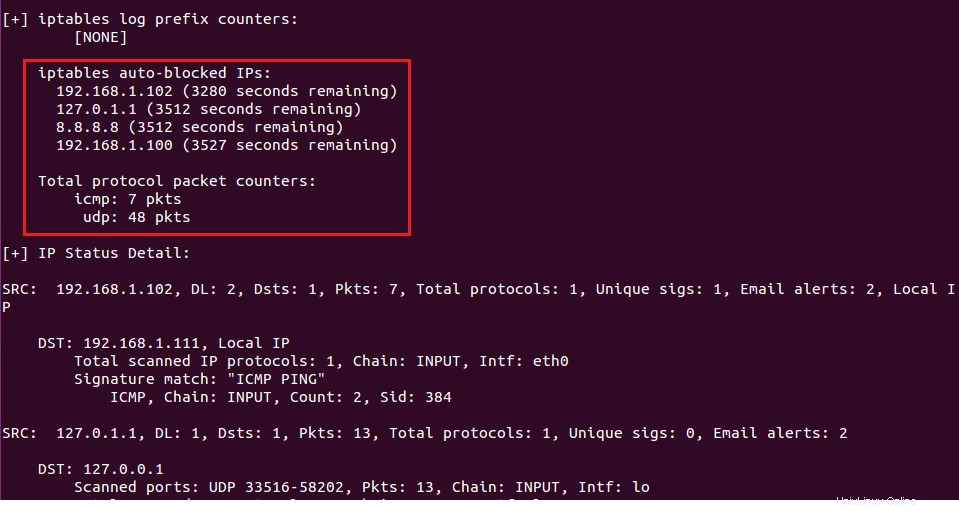

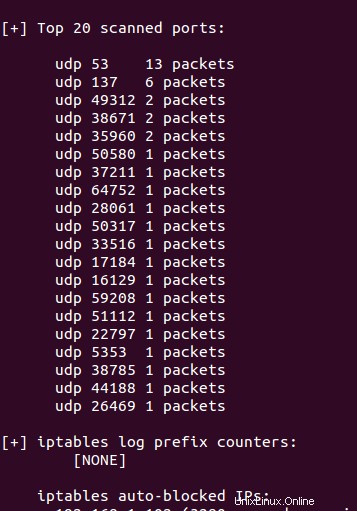

Detailní výstup PSAD je znázorněn na následujících obrázcích.

Skenování portu útočníkem je zobrazeno ve výstupu PSAD.

IP adresa útočníka je uvedena v následujícím výstupu PSAD.

Závěr

V tomto článku jsme prozkoumali známý open-source nástroj PSAD pro blokování skenování portů na serverech. PSAD je kompletní IDS/IPS, který automaticky přidává ip adresu útočníka do pravidel brány firewall. Útočník používá skener portů k získání předběžných informací o serveru, aby mohl zahájit další útoky, proto je velmi důležité skenování portů automaticky blokovat.