V našem předchozím článku jsme vysvětlili instalaci OSSEC na platformu Ubuntu. V této části nejprve nakonfigurujeme klienta i server OSSEC pro detekci rootkitů, kontrolu integrity a auditování. Poté propojíme databázi s OSSEC a webovým rozhraním pro lepší analýzu logů a výstrah.

Konfigurace serveru OSSEC

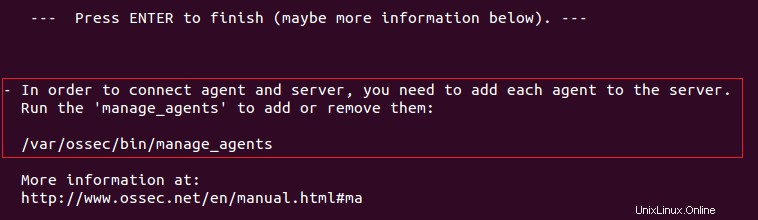

Po úspěšné instalaci OSSEC serveru se v terminálu objeví následující výstup. Je to znázorněno na obrázku, který spravuje_agenty je nástroj/utilita pro správu agentů (propojení OSSEC agentů se serverem nebo manažerem)

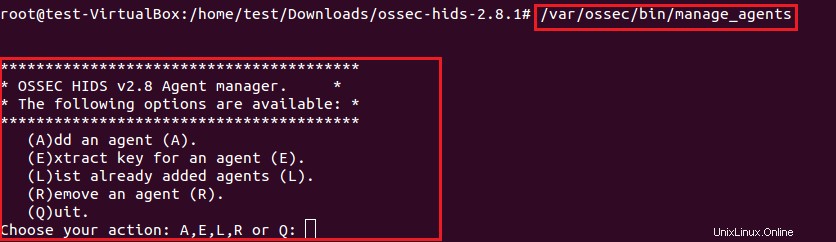

Pomocí manage_agents nástroje, lze provést následující operace, které jsou znázorněny na obrázku níže.

1) Přidejte agenta

2) Extrahujte klíč pro agenta

3) Seznam již přidaných agentů

4) Odebrat agenta

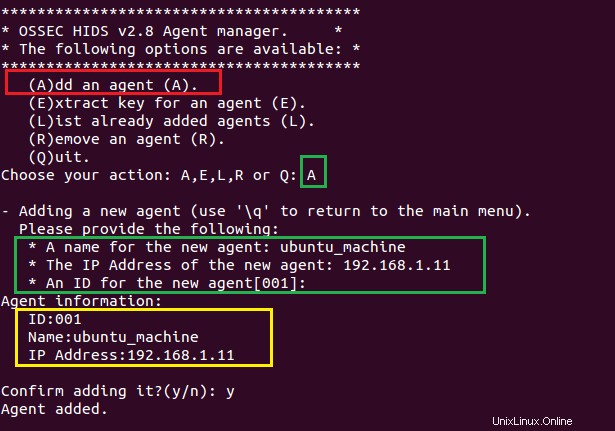

Zadejte "A" pro přidání nového agenta OSSEC. Následující informace požadované pro zadání nového agenta.

- Jméno agenta (ubuntu_machine)

- IP adresa (192.168.1.11)

- ID agenta (001)

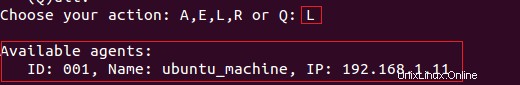

Pomocí volby List(L) můžeme vypsat již přidané agenty OSSEC. Je to znázorněno na následujícím obrázku

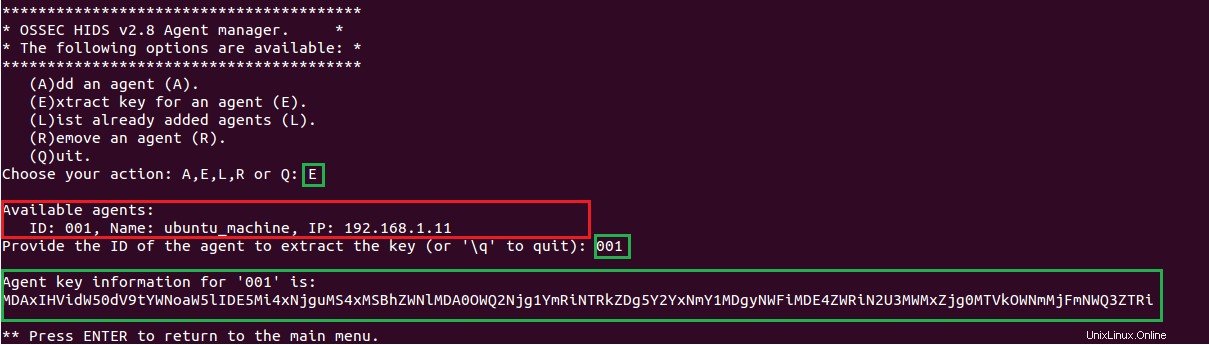

OSSEC agent nemůže komunikovat se serverem OSSEC, dokud neimportujeme klíč poskytnutý serverem. Zadejte volbu "E" pro extrakci klíčů pro OSSEC agenta z OSSEC serveru. Možnost extrahovat klíč zobrazí dostupné agenty s podrobnostmi ID, IP a názvu hostitele.

Na následujícím obrázku je znázorněno, že jsme extrahovali klíč pro ID agenta 001.

Dalším krokem je import klíče do OSSEC agenta, aby spolu mohli oba komunikovat. V další části jsme vysvětlili proces importu klíče pro agenta OSSEC.

Nastavení agentů na klientovi OPEC

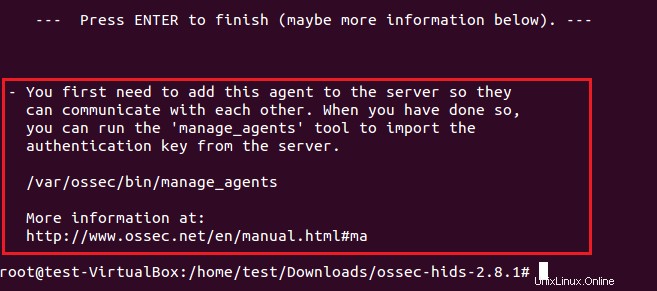

Stejně jako OSSEC server, OSSEC klient používá stejné "mange_agents " nástroj pro import klíče vygenerovaného na serveru/správci.

Na obrázku výše je uvedeno, že

-

First we have to add agent in the server so that both can communicate with each other. -

Import authentication key on agent provided by the OSSEC server.

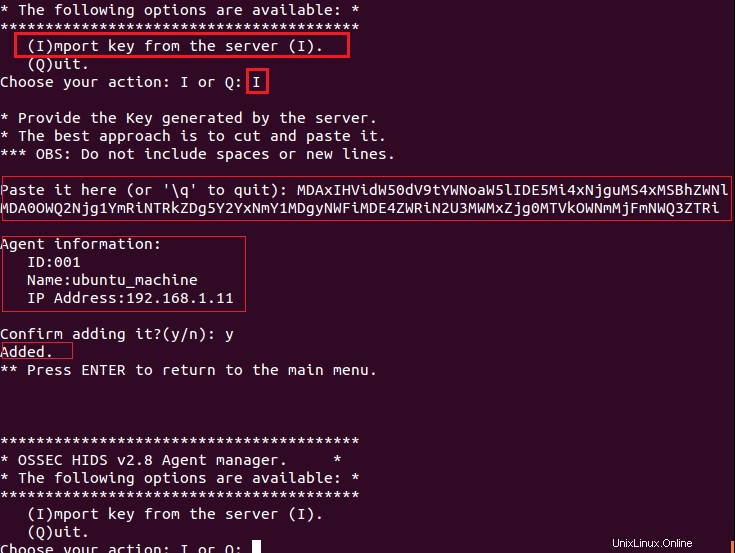

Když spustíme /var/ossec/bin/manage_agents na klientovi OSSEC, zobrazí se výzva ke stisknutí tlačítka "I" pro import klíče ze serveru. Klíče agentů můžeme importovat pouhým vyjmutím a vložením. Na následujícím obrázku jsme zkopírovali klíč ze serveru OSSEC a vložili jej do klienta OSSEC.

Po stisku "Enter" se ve stejném okně zobrazí informace o agentovi (ID, jméno a IP adresa). Pokud jsou informace správné, zadejte "y" pro přidání klíče na straně klienta.

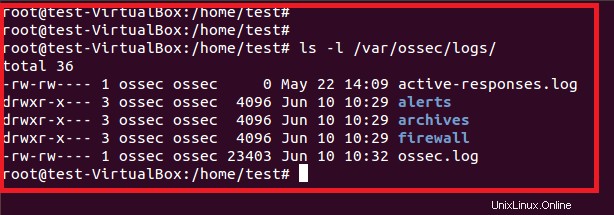

Protokoly a výstrahy na serveru OSSEC

Rozhraní příkazového řádku (CLI)

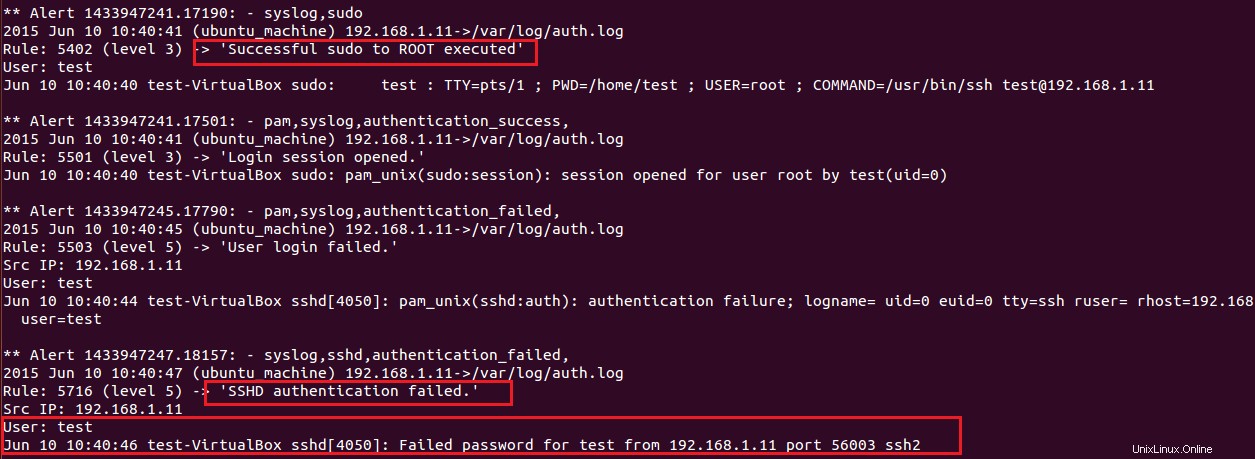

OSSEC server ukládá protokoly a výstrahy do adresáře /var/ossec/logs/. Zde můžeme vidět výstrahy generované klientem OSSEC na počítači ubuntu (192.168.1.11).

Na následujícím obrázku je znázorněno, že pokusy o nesprávné heslo SSH na počítači Ubuntu (192.168.1.11).

Webové rozhraní

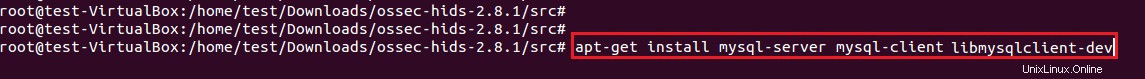

Místo zobrazení protokolů a výstrah z příkazového řádku podporuje OSSEC webová rozhraní pro lepší pochopení protokolů/výstrah generovaných agenty. Webové rozhraní OSSEC je závislé na databázi a využívá především mysql. Nainstalujte proto balíčky mysql-server, mysql-client a libmysqlclient-dev. Spolu s balíčky mysql nainstalujte také balíčky php, které mysql vyžaduje.

Integrace databáze a webového rozhraní

1. Nainstalujte mysql server, klient a balíčky vývojové knihovny mysql.

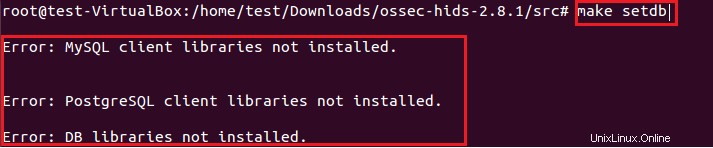

Jinak se při spuštění make setdb zobrazí následující chyba příkaz ve zdrojovém kódu OSSEC.

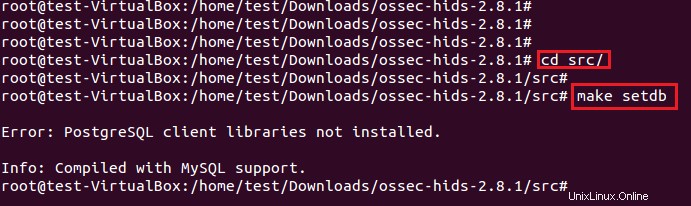

2. Znovu zkompilujte OSSEC na straně serveru a neměňte dřívější konfiguraci OSSEC serveru.

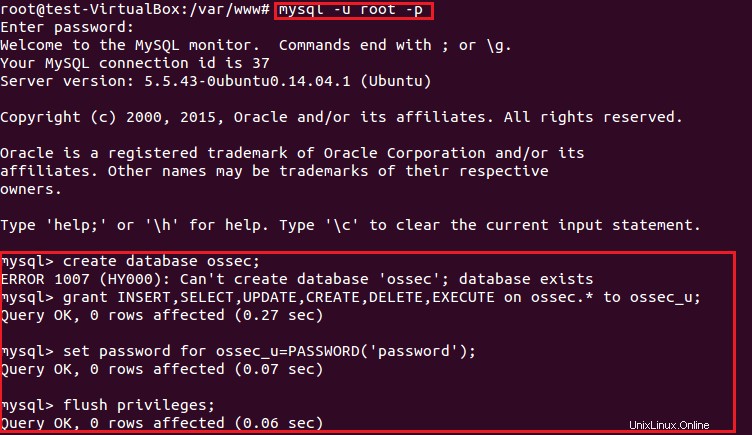

3. Po úspěšné instalaci OSSEC s databází mysql následuje vytvoření nové databáze a udělení oprávnění k ní. Je to znázorněno na následujícím obrázku.

root@test-VirtualBox:/var/www# mysql -u root -p

Zadejte heslo:

mysql> vytvořit databázi ossec;

mysql> vytvořit databázi ossec;

mysql> udělit INSERT,SELECT,UPDATE,CREATE,DELETE,EXECUTE na ossec.* do ossec_u;

Dotaz je v pořádku, ovlivněno 0 řádků (0,27 s)

mysql> nastavit heslo pro ossec_u=PASSWORD('heslo');

Dotaz je v pořádku, ovlivněno 0 řádků (0,07 s)

mysql> flush oprávnění;

Dotaz je v pořádku, ovlivněno 0 řádků (0,06 s)

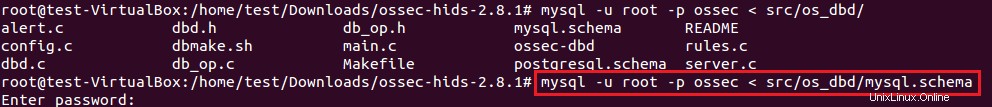

4. Importujte schéma databáze (mysql.schema), které je uvedeno ve zdroji OSSEC.

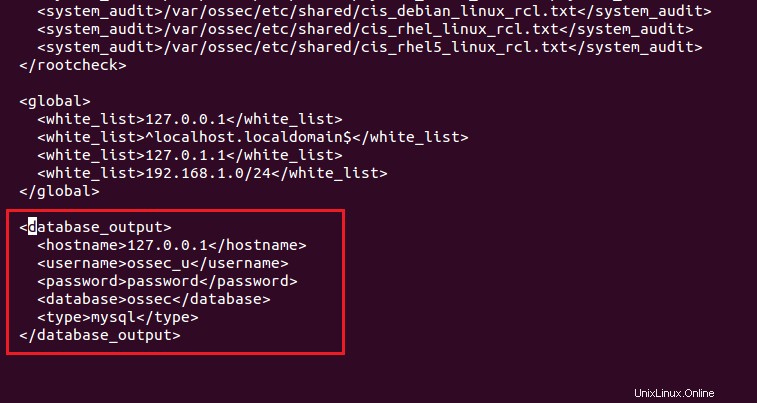

5. Změňte nastavení týkající se databáze v souboru ossec.conf (/var/ossec/etc/ossec.conf), který je uveden na následujícím snímku

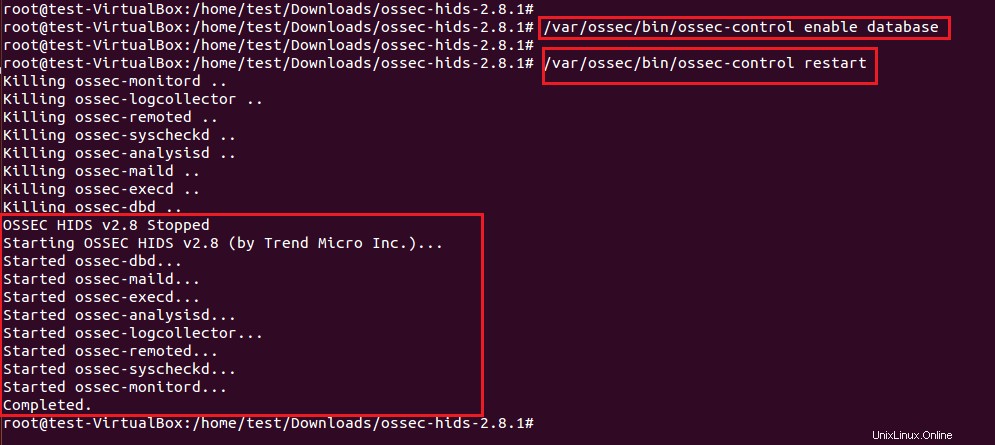

6. Chcete-li použít výše uvedené změny, spusťte následující příkazy ossec pro povolení databáze s OSSEC

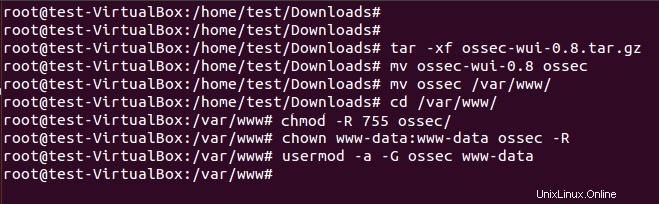

7. Po úspěšné integraci mysql s OSSEC nyní stáhneme webové rozhraní OSSEC a změníme jeho oprávnění. Stáhněte si jej z webu OSSEC, rozbalte jej a přesuňte se do adresáře /var/www/ webového serveru Apache. (/var/www je kořenový adresář pro Apache)

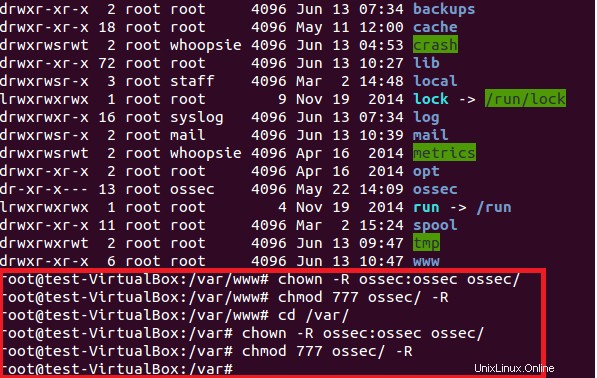

Změňte také oprávnění adresáře /var/ossec, jinak webové rozhraní způsobí, že "nelze získat přístup k adresáři ossec "chyba."

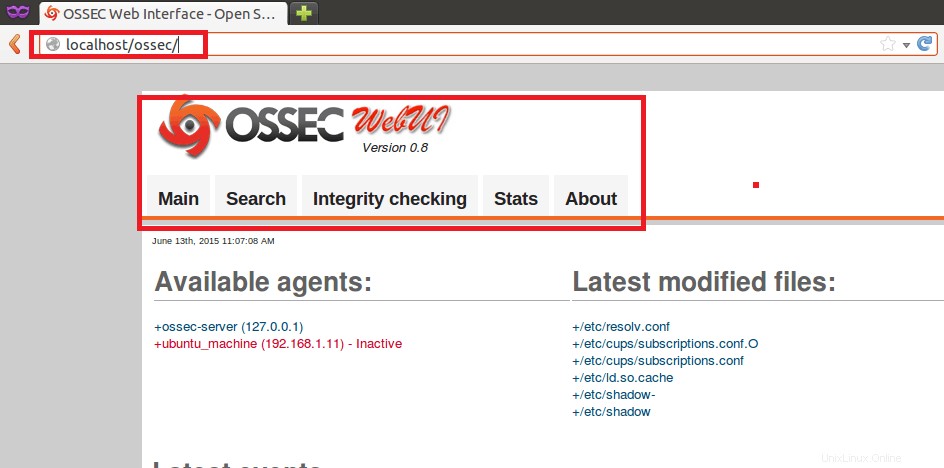

Po změně oprávnění potřebných adresářů zadejte do prohlížeče localhost/ossec. Zobrazí se okno, jak je uvedeno níže.

Závěr

V této části článku jsme se naučili integraci OSSEC s databází mysql, aby se výstrahy/logy ukládaly pro lepší analýzu. Výstrahy generované OSSEC lze zobrazit na CLI a webovém rozhraní. Proto jsme integrovali webové rozhraní s instalací OSSEC serveru pro lepší analýzu výstrah a správy klientů OSSEC.