Dokonalý server – Ubuntu 11.10 [ISPConfig 3]

Tento tutoriál ukazuje, jak připravit server Ubuntu 11.10 (Oneiric Ocelot) pro instalaci ISPConfig 3 a jak nainstalovat ISPConfig 3. ISPConfig 3 je ovládací panel webhostingu, který vám umožňuje konfigurovat následující služby prostřednictvím webového prohlížeče:Web Apache server, poštovní server Postfix, jmenný server MySQL, BIND nebo MyDNS, PureFTPd, SpamAssassin, ClamAV a mnoho dalších.

Upozorňujeme, že toto nastavení nefunguje pro ISPConfig 2 ! Platí pouze pro ISPConfig 3!

Neposkytuji žádnou záruku, že to pro vás bude fungovat!

Příručka ISPConfig 3

Abyste se naučili používat ISPConfig 3, důrazně doporučuji stáhnout si příručku ISPConfig 3.

Na zhruba 300 stranách pokrývá koncept ISPConfig (administrátoři, prodejci, klienti), vysvětluje, jak nainstalovat a aktualizovat ISPConfig 3, obsahuje odkaz na všechny formuláře a pole formulářů v ISPConfig spolu s příklady platných vstupů a poskytuje výukové programy pro nejběžnější úkoly v ISPConfig 3. Také uvádí, jak zvýšit zabezpečení serveru, a na konci je dodávána část pro odstraňování problémů.

Aplikace ISPConfig Monitor pro Android

Pomocí aplikace ISPConfig Monitor App můžete zkontrolovat stav svého serveru a zjistit, zda všechny služby běží podle očekávání. Můžete zkontrolovat TCP a UDP porty a pingnout vaše servery. Kromě toho můžete tuto aplikaci použít k vyžádání podrobností od serverů, které mají nainstalovaný ISPConfig (Upozorňujeme, že minimální nainstalovaná verze ISPConfig 3 s podporou aplikace ISPConfig Monitor je 3.0.3.3! ); tyto podrobnosti zahrnují vše, co znáte z modulu Monitor v ovládacím panelu ISPConfig (např. služby, protokoly pošty a systému, fronta pošty, informace o CPU a paměti, využití disku, kvóty, podrobnosti o operačním systému, protokol RKHunter atd.) a samozřejmě , protože ISPConfig podporuje více serverů, můžete zkontrolovat všechny servery, které jsou řízeny z vašeho hlavního serveru ISPConfig.

Pokyny ke stažení a použití naleznete na adrese http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

1 požadavky

K instalaci takového systému budete potřebovat následující:

- server CD Ubuntu 11.10, dostupný zde:http://releases.ubuntu.com/releases/11.10/ubuntu-11.10-server-i386.iso (i386) nebo http://releases.ubuntu.com/releases /11.10/ubuntu-11.10-server-amd64.iso (x86_64)

- rychlé připojení k internetu.

2 Předběžná poznámka

V tomto tutoriálu používám název hostitele server1.example.com s IP adresou 192.168.0.100 a bránou 192.168.0.1. Tato nastavení se pro vás mohou lišit, takže je v případě potřeby musíte nahradit.

3 Základní systém

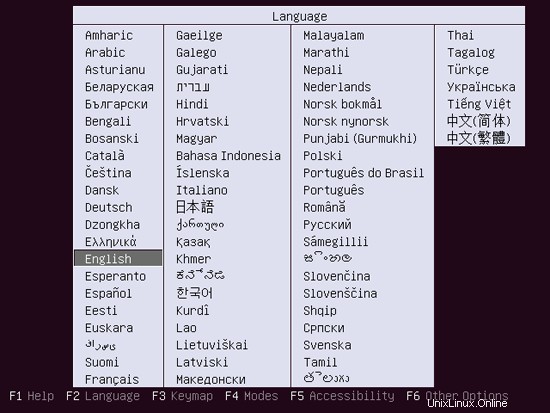

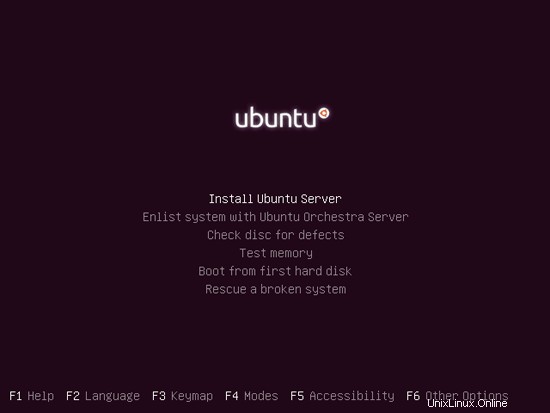

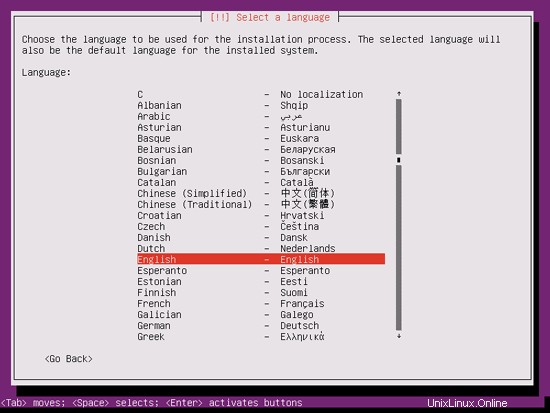

Vložte instalační CD Ubuntu do systému a spusťte z něj. Vyberte svůj jazyk:

Poté vyberte Install Ubuntu Server:

Znovu vyberte svůj jazyk (?):

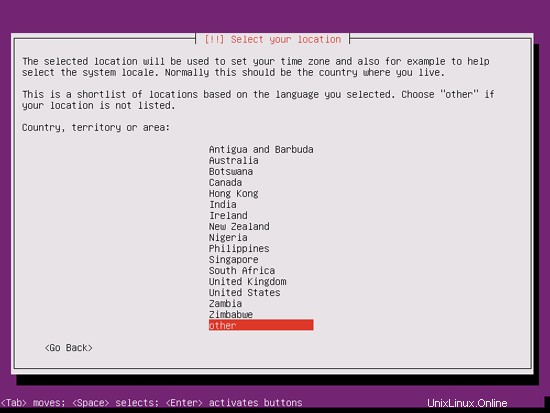

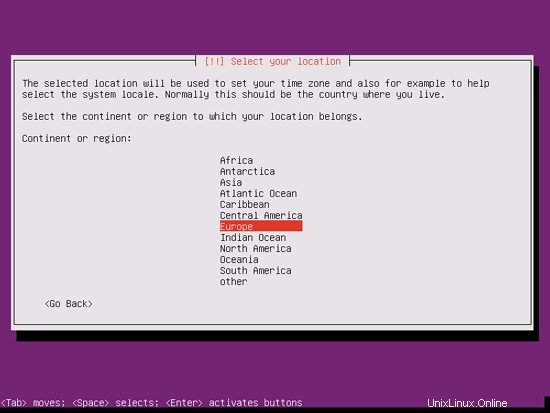

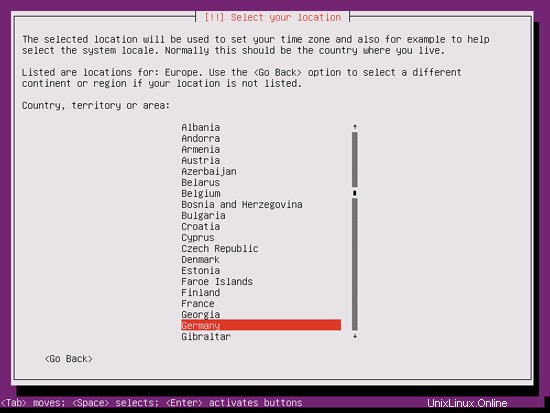

Poté vyberte své umístění:

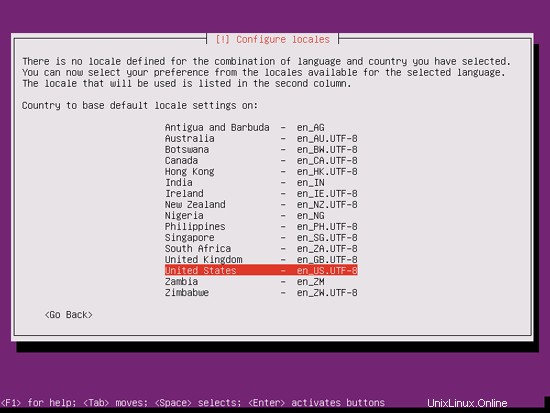

Pokud jste vybrali neobvyklou kombinaci jazyka a umístění (např. angličtina jako jazyk a Německo jako umístění, jako v mém případě), může vám instalační program sdělit, že pro tuto kombinaci není definováno žádné národní prostředí; v tomto případě musíte národní prostředí vybrat ručně. Zde vybírám en_US.UTF-8:

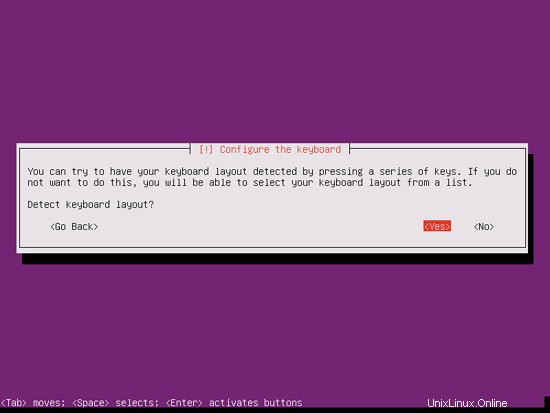

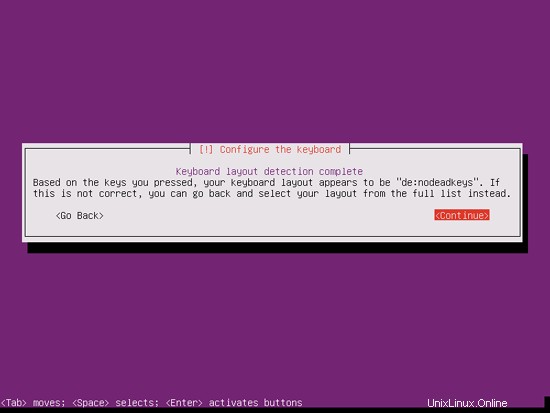

Vyberte rozložení klávesnice (budete požádáni, abyste stiskli několik kláves a instalační program se pokusí zjistit rozložení klávesnice na základě kláves, které jste stiskli):

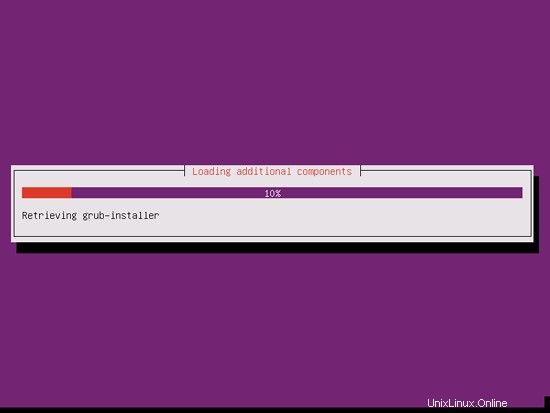

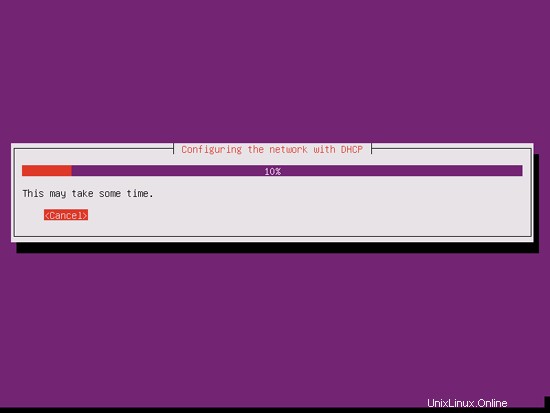

Instalační program zkontroluje instalační CD, váš hardware a nakonfiguruje síť pomocí DHCP, pokud je v síti DHCP server:

The Perfect Server – Ubuntu 11.10 [ISPConfig 3] – Strana 2

21 Instalace ISPConfig 3

Chcete-li nainstalovat ISPConfig 3 z nejnovější vydané verze, postupujte takto:

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install/install/

Dalším krokem je spuštění

php -q install.php

Tím se spustí instalační program ISPConfig 3. Instalační program nakonfiguruje všechny služby jako Postfix, SASL, Courier atd. Ruční nastavení požadované pro ISPConfig 2 (dokonalé průvodce nastavením) není nutné.

example@unixlinux.online:/tmp/ispconfig3_install/install# php -q install.php

------------------- -------------------------------------------------- -----------

_____ ___________ _____ __ _ ____

|_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

|

|___/

-------------------------------------- -------------------------------------------

>> Počáteční konfigurace

Operační systém: Debian nebo kompatibilní, neznámá verze.

Následovat budeme několik otázek pro primární konfiguraci , takže buďte opatrní.

Výchozí hodnoty jsou v [závorkách] a lze je přijmout pomocí

Klepnutím na „ukončit“ (bez uvozovek) zastavíte instalátor.

Vyberte jazyk. (cs,de) [en]: <-- ENTER

Režim instalace (standardní, expertní) [standardní]: <-- ENTER

Úplný kvalifikovaný název hostitele (FQDN) serveru, např. server1.domain.tld [server1.example.com]: <-- ENTER

název hostitele serveru MySQL [místní hostitel]: <-- ENTER

MySQL root username [root]: <-- ENTER

Kořenové heslo MySQL []: <-- heslo vaše kořenové_sql

Databáze MySQL k vytvoření [dbispconfig]: <-- ENTER

Znaková sada MySQL [utf8]: <-- ENTER

Generování 2048 bitového soukromého klíče RSA

...+++

....................... ..........................................++++

psaní nový soukromý klíč k 'smtpd.key'

-----

Budete jste požádáni o zadání informací , které budou zahrnuty

do vaší žádosti o certifikát.

Co vy Chystáte se vstoupit zadáte '.', pole zůstane prázdné.

-----

Název země (2 písmenný kód) [AU]: <-- ENTER

Název státu nebo Provincie ( celé jméno) [Some-State]: <-- ENTER

Název místa (např. město) []: <-- ENTER

Název organizace (např. společnost) [Internet Widgits Pty Ltd]: <-- ENTER

Název organizační jednotky (např. sekce) []: <-- ENTER

Běžné jméno (např. VAŠE jméno) []: <-- ENTER

E-mailová adresa []: <-- ENTER

Konfigurace Vězení

Konfigurace SASL

Konfigurace PAM

Konfigurace Curier

Konfigurace Spamassassin

Konfigurace Amavisd

Konfigurace Getmail

Konfigurace Pureftpd

Konfigurace BIND

Konfigurace Apache

Konfigurace Vlogger

Konfigurace Apps vhost

Konfigurace Firewall

Instalace ISPConfig

Port ISPConfig [8080]: <-- ENTER

Konfigurace DBServer

Instalace ISPConfig crontab

žádný crontab pro root

žádný crontab pro getmail

Restartování služeb ...

Spíše než vyvolávání init skriptů prostřednictvím /etc/init. d, použijte nástroj service(8)

, např. service mysql restart

Vzhledem k tomu, že skript , který se pokoušíte vyvolat , byl převeden na

úlohu Počáteční, můžete také použít nástroje stop(8) a potom start(8),

např. stop mysql ; spustit mysql. K dispozici je také nástroj restart(8).

mysql stop/waiting

mysql start/run, proces 2302

* Zastavení Postfix Mail Transport Agent postfix

...hotovo. br /> * Spouštění postfixu Postfix Mail Transport Agent postfix

...hotovo.

* Zastavení autentizačního Démona SASL saslauthd

...hotovo.

spuštění slaema SA SL /> ...hotovo.

Zastavování amavisd: amavisd-new.

Spouštění amavisd: amavisd-new.

* Zastavení démona ClamAV clamd

...hotovo.

* Spouštění démona ClamAV clamd

Bytecode: Režim zabezpečení nastavený na „TrustSigned“.

...hotovo.

* Zastavení ověřovacích služeb kurýra authdaemond

ne.

...hotovo.

* Zastavení serveru Curier IMAP imapd

...hotovo.

* Spuštění serveru Curier IMAP imap ...hotovo.

* Zastavení serveru Curier IMAP-SSL imapd-ssl

...hotovo.

* Spouštění serveru Courier IMAP-SSL imapd-ssl

...hotovo.

* Zastavování serveru Courier POP3 ...

...hotovo.

* Spouštění serveru Courier POP3 .. .

...hotovo.

* Zastavování serveru POP3-SSL Courier...

...hotovo.

* Spouštění serveru Curier POP3-SSL ...

...hotovo.

* Restartování webového serveru apache2

... čekání.... ...hotovo.

Restartování ftp serveru: Spuštěno: /usr/sbin/pure-ftpd -mysql-virtualchroot -l mysql:/etc/pure-ftpd/db/mysql.conf -l pam -8 UTF-8 -O clf:/var/log/pure-ftpd/transfer.log -D -H -b -A -E -u 1000 -Y 1 -B

Instalace dokončena.

example@unixlinux.online:/tmp/ispconfig3_install/install#

Instalační program automaticky nakonfiguruje všechny základní služby, takže není potřeba žádná ruční konfigurace.

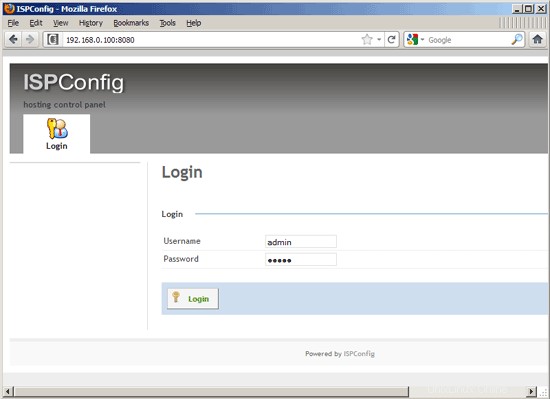

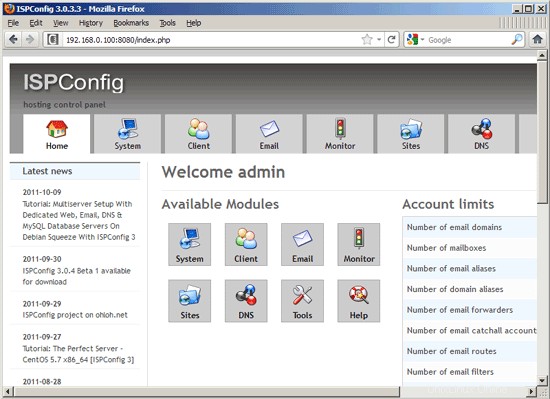

Poté můžete přistupovat k ISPConfig 3 pod http://server1.example.com:8080/ nebo http://192.168.0.100:8080/. Přihlaste se pomocí uživatelského jména admin a hesla admin (po prvním přihlášení byste měli změnit výchozí heslo):

Systém je nyní připraven k použití.

21.1 ISPConfig 3 příručka

Abyste se naučili používat ISPConfig 3, důrazně doporučuji stáhnout si příručku ISPConfig 3.

Na zhruba 300 stranách pokrývá koncept ISPConfig (administrátoři, prodejci, klienti), vysvětluje, jak nainstalovat a aktualizovat ISPConfig 3, obsahuje odkaz na všechny formuláře a pole formulářů v ISPConfig spolu s příklady platných vstupů a poskytuje výukové programy pro nejběžnější úkoly v ISPConfig 3. Také uvádí, jak zvýšit zabezpečení serveru, a na konci je dodávána část pro odstraňování problémů.

21.2 Aplikace ISPConfig Monitor pro Android

Pomocí aplikace ISPConfig Monitor App můžete zkontrolovat stav svého serveru a zjistit, zda všechny služby běží podle očekávání. Můžete zkontrolovat TCP a UDP porty a pingnout vaše servery. Kromě toho můžete tuto aplikaci použít k vyžádání podrobností od serverů, které mají nainstalovaný ISPConfig (Upozorňujeme, že minimální nainstalovaná verze ISPConfig 3 s podporou aplikace ISPConfig Monitor je 3.0.3.3! ); tyto podrobnosti zahrnují vše, co znáte z modulu Monitor v ovládacím panelu ISPConfig (např. služby, protokoly pošty a systému, fronta pošty, informace o CPU a paměti, využití disku, kvóty, podrobnosti o operačním systému, protokol RKHunter atd.) a samozřejmě , protože ISPConfig podporuje více serverů, můžete zkontrolovat všechny servery, které jsou řízeny z vašeho hlavního serveru ISPConfig.

Pokyny ke stažení a použití naleznete na adrese http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

22 dalších poznámek

22.1 OpenVZ

Pokud je server Ubuntu, který jste právě nastavili v tomto tutoriálu, kontejner OpenVZ (virtuální stroj), měli byste to udělat na hostitelském systému (předpokládám, že ID kontejneru OpenVZ je 101 – nahraďte jej správné VPSID ve vašem systému):

VPSID=101

pro CAP v CHOWN DAC_READ_SEARCH SETGID SETGID NET_BIND_SERVICE NET_ADMIN SYS_CHROOT SYS_NICE CHOWN DAC_READ_SEARCH SETGID SETGID SETGID NET_BIND_SERVICE NET_BIND_SERVICE NET_ADMIN set_SYS capability ${${cpt /SYS_CHROOT ${cap> SYS na --save

hotovo

23 odkazů

- Ubuntu:http://www.ubuntu.com/

- ISPConfig:http://www.ispconfig.org/

Dokonalý server – Ubuntu 11.10 [ISPConfig 3] – Strana 3

19 Instalace fail2ban

Toto je volitelné, ale doporučené, protože monitor ISPConfig se pokouší zobrazit protokol fail2ban:

apt-get install fail2ban

Chcete-li, aby fail2ban monitoroval PureFTPd, SASL a Courier, vytvořte soubor /etc/fail2ban/jail.local:

vi /etc/fail2ban/jail.local

[pureftpd] povoleno =trueport =ftpfilter =pureftpdlogpath =/var/log/syslogmaxretry =3[sasl] povoleno =trueport =smtpfilter =sasllogpath =/ var/log/mail.logmaxretry =5[courierpop3] povoleno =trueport =pop3filter =courierpop3logpath =/var/log/mail.logmaxretry =5[courierpop3s] povoleno =trueport =pop3sfilter =courierpop3slogpath =/var/log/mail.logmaxretry =5[courierimap] povoleno =trueport =imap2filter =courierimaplogpath =/var/log/mail.logmaxretry =5[courierimaps] povoleno =trueport =imapsfilter =courierimapslogpath =/var/log/mail.logmaxretry =5 |

Poté vytvořte následujících pět souborů filtru:

vi /etc/fail2ban/filter.d/pureftpd.conf

[Definice]failregex =.*pure-ftpd:\(.*@ |

vi /etc/fail2ban/filter.d/courierpop3.conf

# Konfigurační soubor Fail2Ban## $Revize:100 $#[Definice]# Možnost:failregex# Poznámky.:regex, aby odpovídal zprávám o selhání hesla v logfile. Hostitel # musí odpovídat skupině s názvem "hostitel". Tag " |

vi /etc/fail2ban/filter.d/courierpop3s.conf

# Konfigurační soubor Fail2Ban## $Revize:100 $#[Definice]# Možnost:failregex# Poznámky.:regex, aby odpovídal zprávám o selhání hesla v logfile. Hostitel # musí odpovídat skupině s názvem "hostitel". Tag " |

vi /etc/fail2ban/filter.d/courierimap.conf

# Konfigurační soubor Fail2Ban## $Revize:100 $#[Definice]# Možnost:failregex# Poznámky.:regex, aby odpovídal zprávám o selhání hesla v logfile. Hostitel # musí odpovídat skupině s názvem "hostitel". Tag " |

vi /etc/fail2ban/filter.d/courierimaps.conf

# Konfigurační soubor Fail2Ban## $Revize:100 $#[Definice]# Možnost:failregex# Poznámky.:regex, aby odpovídal zprávám o selhání hesla v logfile. Hostitel # musí odpovídat skupině s názvem "hostitel". Tag " |

Poté restartujte fail2ban:

/etc/init.d/fail2ban restart

20 Instalace SquirrelMail

Chcete-li nainstalovat webového poštovního klienta SquirrelMail, spusťte

apt-get install squirrelmail

Poté nakonfigurujte SquirrelMail:

squirrelmail-configure

Musíme SquirrelMail sdělit, že používáme Courier-IMAP/-POP3:

Konfigurace SquirrelMail : Přečtěte si: config.php (1.4.0)

--------------------------------- ------------------------

Hlavní nabídka --

1. Předvolby organizace

2. Nastavení serveru

3. Výchozí složky

4. Obecné možnosti

5. Motivy

6. Adresáře

7. Zpráva dne (MOTD)

8. Pluginy

9. Databáze

10. Jazyky

D. Nastavte předdefinovaná nastavení pro konkrétní IMAP servery

C Zapněte barvu

S Uložit data

Q Konec

Příkaz >> <-- D

Konfigurace SquirrelMail : Přečtěte si: config.php

---- -------------------------------------------------- ---

Zatímco jsme vytvářeli SquirrelMail, objevili jsme některá

předvolby , která fungují lépe s některými servery, které s jinými tak

nefungují tak dobře. Pokud vyberete svůj IMAP server, tato možnost

nastaví některá předdefinovaná nastavení pro tento server.

Upozorňujeme, že budete stále musíte vše procházet a ujistit se,

je správně. To nemění všechno. Existuje

pouze několik nastavení , která to se změní.

Prosím vyberte svůj IMAP server:

bincimap = Binc IMAP server

Cyrus =Cyrus IMAP Server

Dovecot =Dovecot Secure IMAP Server

Exchange =Microsoft Exchange Server

HmailServer =HmailServer

Macosx =Mac OS X MailServer

Mercury32 =Merkur /32

uw = Server IMAP Univerzita Washingtonu

gmail = Přístup IMAP k účtům Google mail (Gmail) změna

t

Nedělejte < Ne -- courier

Konfigurace SquirrelMail : Přečtěte si: config.php

----------------------- ----------------------------------

Zatímco jsme vytvářeli SquirrelMail, objevili nějaké

předvolby, které fungují lépe s některými servery, které nefungují tak

s jinými. Pokud vyberete svůj IMAP server, tato možnost

nastaví některá předdefinovaná nastavení pro tento server.

Upozorňujeme, že budete stále musíte vše procházet a ujistit se,

je správně. To nemění všechno. Existuje

pouze několik nastavení , která to se změní.

Prosím vyberte svůj IMAP server:

bincimap = Binc IMAP server

Cyrus =Cyrus IMAP Server

Dovecot =Dovecot Secure IMAP Server

Exchange =Microsoft Exchange Server

HmailServer =HmailServer

Macosx =Mac OS X MailServer

Mercury32 =Merkur /32

uw = Server IMAP Univerzita Washingtonu

ukončit = Nic neměnit

Příkaz =>< courier

typ courier type courier map Default_Folder_Prefix =inbox. volitelný_oddělovač = .

delete_folder = true

Pokračujte stisknutím libovolné klávesy... <-- ENTER

Konfigurace SquirrelMail : Přečtěte si: config.php ( 1.4.0)

------------------------------------------ ---------------

Hlavní nabídka --

1. Předvolby organizace

2. Nastavení serveru

3. Výchozí složky

4. Obecné možnosti

5. Motivy

6. Adresáře

7. Zpráva dne (MOTD)

8. Pluginy

9. Databáze

10. Jazyky

D. Nastavte předdefinovaná nastavení pro konkrétní IMAP servery

C Zapněte barvu

S Uložit data

Q Ukončit

Příkaz >> <-- S

Konfigurace SquirrelMail : Přečtěte si: config.php (1.4.0)

-------- -------------------------------------------------

Hlavní nabídka --

1. Předvolby organizace

2. Nastavení serveru

3. Výchozí složky

4. Obecné možnosti

5. Motivy

6. Adresáře

7. Zpráva z den (MOTD)

8. Pluginy

9. Databáze

10. Jazyky

D. Nastavit předdefinovaná nastavení pro konkrétní IMAP servery

C Zapněte barvu

S Uložit data

Q Ukončit

Příkaz >> S

Data uložená v config.php

Pokračujte stisknutím enter... <-- ENTER

Konfigurace SquirrelMail : Přečtěte si: config.php (1.4.0)

---------- -----------------------------------------------

Hlavní nabídka --

1. Předvolby organizace

2. Nastavení serveru

3. Výchozí složky

4. Obecné možnosti

5. Motivy

6. Adresáře

7. Zpráva dne (MOTD)

8. Pluginy

9. Databáze

10. Jazyky

D. Nastavit předdefinované nastavení pro konkrétní servery IMAP

C Zapnout barvu

S Uložit data

Q Ukončit

Příkaz > <-- Q

Nyní nakonfigurujeme SquirrelMail tak, abyste jej mohli používat ze svých webových stránek (vytvořených pomocí ISPConfig) pomocí aliasů /squirrelmail nebo /webmail. Pokud je tedy váš web www.example.com, budete mít přístup k SquirrelMail pomocí www.example.com/squirrelmail nebo www.example.com/webmail.

Konfigurace Apache SquirrelMail je v souboru /etc/squirrelmail/apache.conf, ale tento soubor Apache nenačítá, protože není v adresáři /etc/apache2/conf.d/. Proto vytvoříme symbolický odkaz nazvaný squirrelmail.conf v adresáři /etc/apache2/conf.d/, který ukazuje na /etc/squirrelmail/apache.conf a poté znovu načteme Apache:

cd /etc/apache2/conf.d/

ln -s ../../squirrelmail/apache.conf squirrelmail.conf

/etc/init.d/apache2 reload

Nyní otevřete /etc/apache2/conf.d/squirrelmail.conf...

vi /etc/apache2/conf.d/squirrelmail.conf

... a do kontejneru

[...] |

Vytvořte adresář /var/lib/squirrelmail/tmp...

mkdir /var/lib/squirrelmail/tmp

... a převést jej do vlastnictví uživatele www-data:

chown www-data /var/lib/squirrelmail/tmp

Znovu načtěte Apache:

/etc/init.d/apache2 reload

To už je ono – /etc/apache2/conf.d/squirrelmail.conf definuje alias nazvaný /squirrelmail, který ukazuje na instalační adresář SquirrelMail /usr/share/squirrelmail.

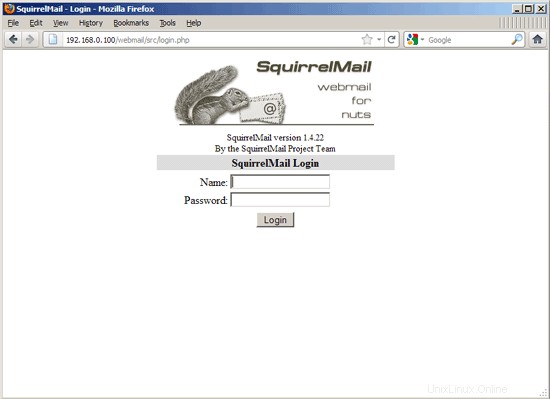

Nyní můžete přistupovat ke SquirrelMail ze svých webových stránek následovně:

http://192.168.0.100/squirrelmail

http://www.example.com/squirrelmail

Můžete k němu také přistupovat z ovládacího panelu ISPConfig vhost (po instalaci ISPConfig, viz další kapitola) následovně (nepotřebuje žádnou konfiguraci v ISPConfig):

http://server1.example.com:8080/squirrelmail

Pokud byste chtěli použít alias /webmail místo /squirrelmail, jednoduše otevřete /etc/apache2/conf.d/squirrelmail.conf...

vi /etc/apache2/conf.d/squirrelmail.conf

... a přidejte řádek Alias /webmail /usr/share/squirrelmail:

Alias /squirrelmail /usr/share/squirrelmailAlias /webmail /usr/share/squirrelmail[...] |

Poté znovu načtěte Apache:

/etc/init.d/apache2 reload

Nyní můžete přistupovat ke Squirrelmail následovně:

http://192.168.0.100/webmail

http://www.example.com/webmail

http://server1.example.com:8080/webmail (po instalaci ISPConfig se podívejte na další kapitola)

Pokud byste chtěli definovat vhost, jako je webmail.example.com, kde mohou vaši uživatelé přistupovat ke SquirrelMail, museli byste do /etc/apache2/conf.d/squirrelmail.conf přidat následující konfiguraci vhost:

vi /etc/apache2/conf.d/squirrelmail.conf

[...] |

Ujistěte se, že jste nahradili 1.2.3.4 správnou IP adresou vašeho serveru. Samozřejmě musí existovat DNS záznam pro webmail.example.com, který ukazuje na IP adresu, kterou používáte v konfiguraci vhost. Také se ujistěte, že v ISPConfig neexistuje vhost webmail.example.com (jinak se oba vhosty budou vzájemně rušit!).

Nyní znovu načtěte Apache...

/etc/init.d/apache2 reload

... a ke SquirrelMail můžete přistupovat pod http://webmail.example.com!

Dokonalý server – Ubuntu 11.10 [ISPConfig 3] – Strana 4

12 Instalace Postfix, Courier, Saslauthd, MySQL, rkhunter, binutils

Můžeme nainstalovat Postfix, Courier, Saslauthd, MySQL, rkhunter a binutils jediným příkazem:

apt-get install postfix postfix-mysql postfix-doc mysql-client mysql-server courier-authdaemon courier-authlib-mysql courier-pop courier-pop-ssl courier-imap courier-imap-modulssl2 libsasl2- libsasl2-modules-sql sasl2-bin libpam-mysql openssl getmail4 rkhunter binutils maildrop

Budou vám položeny následující otázky:

Nové heslo pro uživatele "root" MySQL:<-- yourrootsqlpassword

Opakujte heslo pro uživatele "root" MySQL:<-- yourrootsqlpassword

Vytvořit adresáře pro webovou administraci? <-- Ne

Obecný typ konfigurace pošty:<-- Internetová stránka

Název systémové pošty:<-- server1.example.com

Je vyžadován certifikát SSL <-- OK

Pokud zjistíte (později poté, co jste nakonfigurovali svůj první e-mailový účet v ISPConfig), že nemůžete odesílat e-maily a zobrazí se následující chyba v /var/log/mail.log...

Ověření SASL LOGIN selhalo:není k dispozici žádný mechanismus

... přejděte na https://www.howtoforge.com/forums/showpost.php?p=265831&postcount=25, kde se dozvíte, jak problém vyřešit.

Chceme, aby MySQL naslouchalo na všech rozhraních, nejen na localhost, proto upravíme /etc/mysql/my.cnf a zakomentujeme řádek bind-address =127.0.0.1:

vi /etc/mysql/my.cnf

[...]# Místo přeskočení sítě je nyní výchozím nastavením poslouchat pouze na # localhost, který je více kompatibilní a není méně bezpečný. #bind-address =127.0.0.1[...] |

Poté restartujeme MySQL:

/etc/init.d/mysql restart

Nyní zkontrolujte, zda je síť povolena. Spustit

netstat -tap | grep mysql

Výstup by měl vypadat takto:

example@unixlinux.online:~# netstat -tap | grep mysql

tcp 0 0 *:mysql *:* POSLECHNOUT unix 22355/mysql 22355 / mysqDuring the installation, the SSL certificates for IMAP-SSL and POP3-SSL are created with the hostname localhost. To change this to the correct hostname (server1.example.com in this tutorial), delete the certificates...

cd /etc/courier

rm -f /etc/courier/imapd.pem

rm -f /etc/courier/pop3d.pem... and modify the following two files; replace CN=localhost with CN=server1.example.com (you can also modify the other values, if necessary):

vi /etc/courier/imapd.cnf

[...]CN=server1.example.com[...] |

vi /etc/courier/pop3d.cnf

[...]CN=server1.example.com[...] |

Then recreate the certificates...

mkimapdcert

mkpop3dcert

... and restart Courier-IMAP-SSL and Courier-POP3-SSL:

/etc/init.d/courier-imap-ssl restart

/etc/init.d/courier-pop-ssl restart

13 Install Amavisd-new, SpamAssassin, And Clamav

To install amavisd-new, SpamAssassin, and ClamAV, we run

apt-get install amavisd-new spamassassin clamav clamav-daemon zoo unzip bzip2 arj nomarch lzop cabextract apt-listchanges libnet-ldap-perl libauthen-sasl-perl clamav-docs daemon libio-string-perl libio-socket-ssl-perl libnet-ident-perl zip libnet-dns-perl

The ISPConfig 3 setup uses amavisd which loads the SpamAssassin filter library internally, so we can stop SpamAssassin to free up some RAM:

/etc/init.d/spamassassin stop

update-rc.d -f spamassassin remove

14 Install Apache2, PHP5, phpMyAdmin, FCGI, suExec, Pear, And mcrypt

Apache2, PHP5, phpMyAdmin, FCGI, suExec, Pear, and mcrypt can be installed as follows:

apt-get install apache2 apache2.2-common apache2-doc apache2-mpm-prefork apache2-utils libexpat1 ssl-cert libapache2-mod-php5 php5 php5-common php5-gd php5-mysql php5-imap phpmyadmin php5-cli php5-cgi libapache2-mod-fcgid apache2-suexec php-pear php-auth php5-mcrypt mcrypt php5-imagick imagemagick libapache2-mod-suphp libruby libapache2-mod-ruby

You will see the following question:

Web server to reconfigure automatically:<-- apache2

Configure database for phpmyadmin with dbconfig-common? <-- No

Then run the following command to enable the Apache modules suexec, rewrite, ssl, actions, and include (plus dav, dav_fs, and auth_digest if you want to use WebDAV):

a2enmod suexec rewrite ssl actions include

a2enmod dav_fs dav auth_digest

Restart Apache afterwards:

/etc/init.d/apache2 restart

If you want to host Ruby files with the extension .rb on your web sites created through ISPConfig, you must comment out the line application/x-ruby rb in /etc/mime.types:

vi /etc/mime.types

[...]#application/x-ruby rb[...] |

(This is needed only for .rb files; Ruby files with the extension .rbx work out of the box.)

Restart Apache afterwards:

/etc/init.d/apache2 restart

15 Install PureFTPd And Quota

PureFTPd and quota can be installed with the following command:

apt-get install pure-ftpd-common pure-ftpd-mysql quota quotatool

Edit the file /etc/default/pure-ftpd-common...

vi /etc/default/pure-ftpd-common

... and make sure that the start mode is set to standalone and set VIRTUALCHROOT=true:

[...]STANDALONE_OR_INETD=standalone[...]VIRTUALCHROOT=true[...] |

Now we configure PureFTPd to allow FTP and TLS sessions. FTP is a very insecure protocol because all passwords and all data are transferred in clear text. By using TLS, the whole communication can be encrypted, thus making FTP much more secure.

If you want to allow FTP and TLS sessions, run

echo 1> /etc/pure-ftpd/conf/TLS

In order to use TLS, we must create an SSL certificate. I create it in /etc/ssl/private/, therefore I create that directory first:

mkdir -p /etc/ssl/private/

Afterwards, we can generate the SSL certificate as follows:

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Country Name (2 letter code) [AU]:<-- Enter your Country Name (e.g., "DE").

State or Province Name (full name) [Some-State]:<-- Enter your State or Province Name.

Locality Name (eg, city) []:<-- Enter your City.

Organization Name (eg, company) [Internet Widgits Pty Ltd]:<-- Enter your Organization Name (e.g., the name of your company).

Organizational Unit Name (eg, section) []:<-- Enter your Organizational Unit Name (e.g. "IT Department").

Common Name (eg, YOUR name) []:<-- Enter the Fully Qualified Domain Name of the system (e.g. "server1.example.com").

Email Address []:<-- Enter your Email Address.

Change the permissions of the SSL certificate:

chmod 600 /etc/ssl/private/pure-ftpd.pem

Then restart PureFTPd:

/etc/init.d/pure-ftpd-mysql restart

Edit /etc/fstab. Mine looks like this (I added ,usrjquota=quota.user,grpjquota=quota.group,jqfmt=vfsv0 to the partition with the mount point /):

vi /etc/fstab

# /etc/fstab:static file system information.## Use 'blkid' to print the universally unique identifier for a# device; this may be used with UUID=as a more robust way to name devices# that works even if disks are added and removed. See fstab(5).## |

To enable quota, run these commands:

mount -o remount /

quotacheck -avugm

quotaon -avug

16 Install BIND DNS Server

BIND can be installed as follows:

apt-get install bind9 dnsutils

17 Install Vlogger, Webalizer, And AWstats

Vlogger, webalizer, and AWstats can be installed as follows:

apt-get install vlogger webalizer awstats geoip-database

Open /etc/cron.d/awstats afterwards...

vi /etc/cron.d/awstats

... and comment out both cron jobs in that file:

#*/10 * * * * www-data [ -x /usr/share/awstats/tools/update.sh ] &&/usr/share/awstats/tools/update.sh# Generate static reports:#10 03 * * * www-data [ -x /usr/share/awstats/tools/buildstatic.sh ] &&/usr/share/awstats/tools/buildstatic.sh |

18 Install Jailkit

Jailkit is needed only if you want to chroot SSH users. It can be installed as follows (important:Jailkit must be installed before ISPConfig - it cannot be installed afterwards!):

apt-get install build-essential autoconf automake1.9 libtool flex bison debhelper

cd /tmp

wget http://olivier.sessink.nl/jailkit/jailkit-2.14.tar.gz

tar xvfz jailkit-2.14.tar.gz

cd jailkit-2.14

./debian/rules binary

If the last command gives you an error like...

x86_64-linux-gnu-gcc -lpthread -o jk_socketd jk_socketd.o jk_lib.o utils.o iniparser.o

jk_socketd.o:In function `main':

/tmp/jailkit-2.14/src/jk_socketd.c:474:undefined reference to `pthread_create'

collect2:ld returned 1 exit status

make[2]:*** [jk_socketd] Error 1

make[2]:Leaving directory `/tmp/jailkit-2.14/src'

make[1]:*** [all] Error 2

make[1]:Leaving directory `/tmp/jailkit-2.14'

make:*** [build-arch-stamp] Error 2

example@unixlinux.online:/tmp/jailkit-2.14#

... please install gcc-4.4:

apt-get install gcc-4.4

Now take a look at /usr/bin/gcc:

ls -l /usr/bin/gcc*

/usr/bin/gcc should currently be a symlink to /usr/bin/gcc-4.6:

example@unixlinux.online:/tmp/jailkit-2.14# ls -l /usr/bin/gcc*

lrwxrwxrwx 1 root root 7 2011-08-14 09:16 /usr/bin/gcc -> gcc-4.6

-rwxr-xr-x 1 root root 259232 2011-10-05 23:56 /usr/bin/gcc-4.4

-rwxr-xr-x 1 root root 349120 2011-09-16 16:31 /usr/bin/gcc-4.6

example@unixlinux.online:/tmp/jailkit-2.14#

We change this now so that /usr/bin/gcc links to /usr/bin/gcc-4.4:

ln -sf /usr/bin/gcc-4.4 /usr/bin/gcc

Now build Jailkit as follows:

make clean

./configure

make

make clean

./debian/rules binary

If the ./debian/rules binary command doesn't give you an error this time, you can now install the Jailkit .deb package as follows:

cd ..

dpkg -i jailkit_2.14-1_*.deb

rm -rf jailkit-2.14*

Finally, we change the /usr/bin/gcc symlink so that it points to /usr/bin/gcc-4.6 again:

ln -sf /usr/bin/gcc-4.6 /usr/bin/gcc

The Perfect Server - Ubuntu 11.10 [ISPConfig 3] - Page 5

4 Get root Privileges

After the reboot you can login with your previously created username (e.g. administrator). Because we must run all the steps from this tutorial with root privileges, we can either prepend all commands in this tutorial with the string sudo, or we become root right now by typing

sudo su

(You can as well enable the root login by running

sudo passwd root

and giving root a password. You can then directly log in as root, but this is frowned upon by the Ubuntu developers and community for various reasons. See http://ubuntuforums.org/showthread.php?t=765414.)

5 Install The SSH Server (Optional)

If you did not install the OpenSSH server during the system installation, you can do it now:

apt-get install ssh openssh-server

From now on you can use an SSH client such as PuTTY and connect from your workstation to your Ubuntu 11.10 server and follow the remaining steps from this tutorial.

6 Install vim-nox (Optional)

I'll use vi as my text editor in this tutorial. The default vi program has some strange behaviour on Ubuntu and Debian; to fix this, we install vim-nox:

apt-get install vim-nox

(You don't have to do this if you use a different text editor such as joe or nano.)

7 Configure The Network

Because the Ubuntu installer has configured our system to get its network settings via DHCP, we have to change that now because a server should have a static IP address. Edit /etc/network/interfaces and adjust it to your needs (in this example setup I will use the IP address 192.168.0.100 ):

vi /etc/network/interfaces

# This file describes the network interfaces available on your system# and how to activate them. For more information, see interfaces(5).# The loopback network interfaceauto loiface lo inet loopback# The primary network interfaceauto eth0iface eth0 inet static address 192.168.0.100 netmask 255.255.255.0 network 192.168.0.0 broadcast 192.168.0.255 gateway 192.168.0.1 |

Then restart your network:

/etc/init.d/networking restart

Then edit /etc/hosts. Make it look like this:

vi /etc/hosts

127.0.0.1 localhost.localdomain localhost192.168.0.100 server1.example.com server1# The following lines are desirable for IPv6 capable hosts::1 ip6-localhost ip6-loopbackfe00::0 ip6-localnetff00::0 ip6-mcastprefixff02::1 ip6-allnodesff02::2 ip6-allrouters |

Now run

echo server1.example.com> /etc/hostname

/etc/init.d/hostname restart

Afterwards, run

hostname

hostname -f

Both should show server1.example.com now.

8 Edit /etc/apt/sources.list And Update Your Linux Installation

Edit /etc/apt/sources.list. Comment out or remove the installation CD from the file and make sure that the universe and multiverse repositories are enabled. It should look like this:

vi /etc/apt/sources.list

## deb cdrom:[Ubuntu-Server 11.10 _Oneiric Ocelot_ - Release amd64 (20111011)]/ dists/oneiric/main/binary-i386/# deb cdrom:[Ubuntu-Server 11.10 _Oneiric Ocelot_ - Release amd64 (20111011)]/ dists/oneiric/restricted/binary-i386/# deb cdrom:[Ubuntu-Server 11.10 _Oneiric Ocelot_ - Release amd64 (20111011)]/ oneiric main restricted#deb cdrom:[Ubuntu-Server 11.10 _Oneiric Ocelot_ - Release amd64 (20111011)]/ dists/oneiric/main/binary-i386/#deb cdrom:[Ubuntu-Server 11.10 _Oneiric Ocelot_ - Release amd64 (20111011)]/ dists/oneiric/restricted/binary-i386/#deb cdrom:[Ubuntu-Server 11.10 _Oneiric Ocelot_ - Release amd64 (20111011)]/ oneiric main restricted# See http://help.ubuntu.com/community/UpgradeNotes for how to upgrade to# newer versions of the distribution.deb http://de.archive.ubuntu.com/ubuntu/ oneiric main restricteddeb-src http://de.archive.ubuntu.com/ubuntu/ oneiric main restricted## Major bug fix updates produced after the final release of the## distribution.deb http://de.archive.ubuntu.com/ubuntu/ oneiric-updates main restricteddeb-src http://de.archive.ubuntu.com/ubuntu/ oneiric-updates main restricted## N.B. software from this repository is ENTIRELY UNSUPPORTED by the Ubuntu## team. Also, please note that software in universe WILL NOT receive any## review or updates from the Ubuntu security team.deb http://de.archive.ubuntu.com/ubuntu/ oneiric universedeb-src http://de.archive.ubuntu.com/ubuntu/ oneiric universedeb http://de.archive.ubuntu.com/ubuntu/ oneiric-updates universedeb-src http://de.archive.ubuntu.com/ubuntu/ oneiric-updates universe## N.B. software from this repository is ENTIRELY UNSUPPORTED by the Ubuntu## team, and may not be under a free licence. Please satisfy yourself as to## your rights to use the software. Also, please note that software in## multiverse WILL NOT receive any review or updates from the Ubuntu## security team.deb http://de.archive.ubuntu.com/ubuntu/ oneiric multiversedeb-src http://de.archive.ubuntu.com/ubuntu/ oneiric multiversedeb http://de.archive.ubuntu.com/ubuntu/ oneiric-updates multiversedeb-src http://de.archive.ubuntu.com/ubuntu/ oneiric-updates multiverse## N.B. software from this repository may not have been tested as## extensively as that contained in the main release, although it includes## newer versions of some applications which may provide useful features.## Also, please note that software in backports WILL NOT receive any review## or updates from the Ubuntu security team.deb http://de.archive.ubuntu.com/ubuntu/ oneiric-backports main restricted universe multiversedeb-src http://de.archive.ubuntu.com/ubuntu/ oneiric-backports main restricted universe multiversedeb http://security.ubuntu.com/ubuntu oneiric-security main restricteddeb-src http://security.ubuntu.com/ubuntu oneiric-security main restricteddeb http://security.ubuntu.com/ubuntu oneiric-security universedeb-src http://security.ubuntu.com/ubuntu oneiric-security universedeb http://security.ubuntu.com/ubuntu oneiric-security multiversedeb-src http://security.ubuntu.com/ubuntu oneiric-security multiverse## Uncomment the following two lines to add software from Canonical's## 'partner' repository.## This software is not part of Ubuntu, but is offered by Canonical and the## respective vendors as a service to Ubuntu users.# deb http://archive.canonical.com/ubuntu oneiric partner# deb-src http://archive.canonical.com/ubuntu oneiric partner## Uncomment the following two lines to add software from Ubuntu's## 'extras' repository.## This software is not part of Ubuntu, but is offered by third-party## developers who want to ship their latest software.# deb http://extras.ubuntu.com/ubuntu oneiric main# deb-src http://extras.ubuntu.com/ubuntu oneiric main |

Then run

apt-get update

to update the apt package database and

apt-get upgrade

to install the latest updates (if there are any). If you see that a new kernel gets installed as part of the updates, you should reboot the system afterwards:

reboot

9 Change The Default Shell

/bin/sh is a symlink to /bin/dash, however we need /bin/bash, not /bin/dash. Therefore we do this:

dpkg-reconfigure dash

Use dash as the default system shell (/bin/sh)? <-- No

If you don't do this, the ISPConfig installation will fail.

10 Disable AppArmor

AppArmor is a security extension (similar to SELinux) that should provide extended security. In my opinion you don't need it to configure a secure system, and it usually causes more problems than advantages (think of it after you have done a week of trouble-shooting because some service wasn't working as expected, and then you find out that everything was ok, only AppArmor was causing the problem). Therefore I disable it (this is a must if you want to install ISPConfig later on).

We can disable it like this:

/etc/init.d/apparmor stop

update-rc.d -f apparmor remove

apt-get remove apparmor apparmor-utils

11 Synchronize the System Clock

It is a good idea to synchronize the system clock with an NTP (n etwork t ime p rotocol) server over the Internet. Simply run

apt-get install ntp ntpdate

and your system time will always be in sync.

The Perfect Server - Ubuntu 11.10 [ISPConfig 3] - Page 6

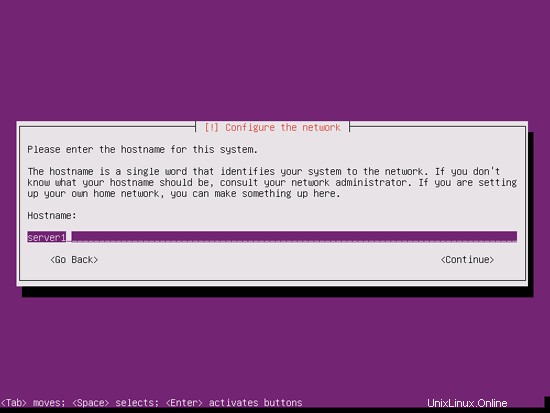

Enter the hostname. In this example, my system is called server1.example.com , so I enter server1 :

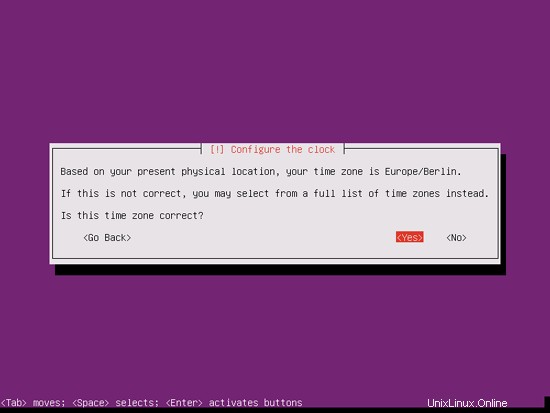

Please check if the installer detected your time zone correctly. If so, select Yes, otherwise No:

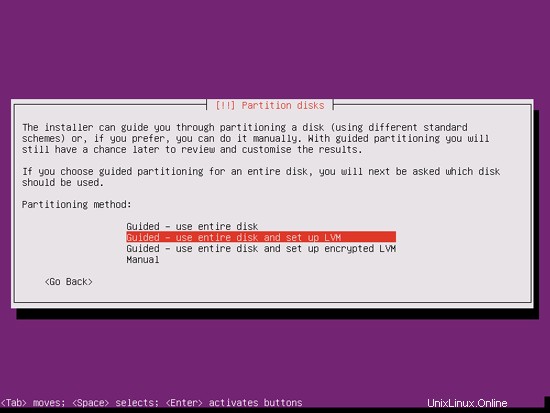

Now you have to partition your hard disk. For simplicity's sake I select Guided - use entire disk and set up LVM - this will create one volume group with two logical volumes, one for the / file system and another one for swap (of course, the partitioning is totally up to you - if you know what you're doing, you can also set up your partitions manually).

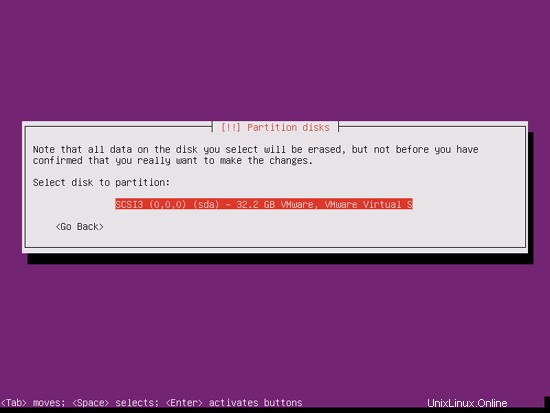

Select the disk that you want to partition:

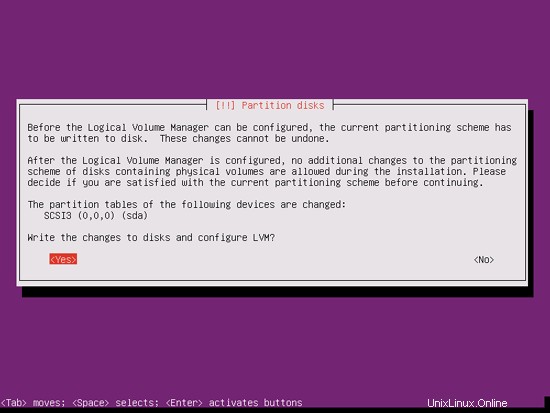

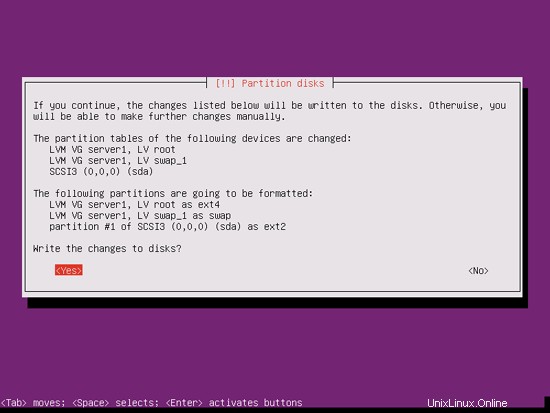

When you're asked Write the changes to disks and configure LVM?, select Yes:

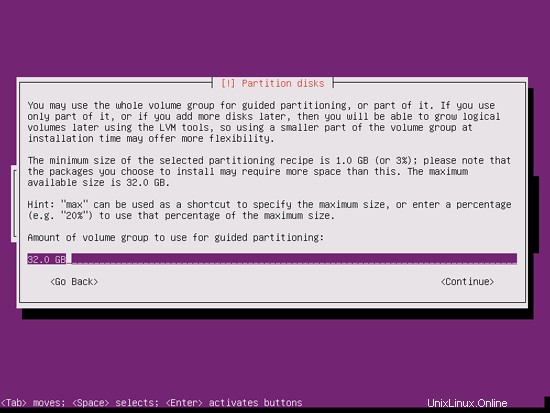

If you have selected Guided - use entire disk and set up LVM, the partitioner will create one big volume group that uses all the disk space. You can now specify how much of that disk space should be used by the logical volumes for / and swap. It makes sense to leave some space unused so that you can later on expand your existing logical volumes or create new ones - this gives you more flexibility.

When you're finished, hit Yes when you're asked Write the changes to disks?:

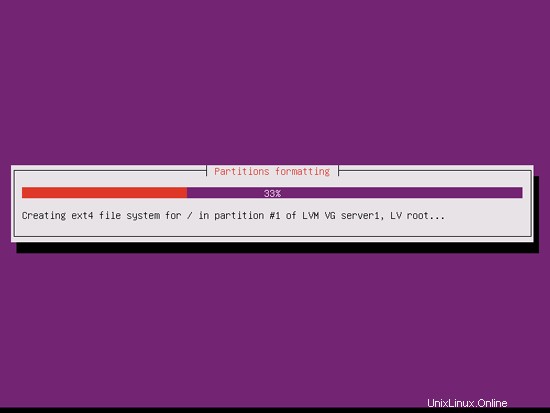

Afterwards, your new partitions are being created and formatted:

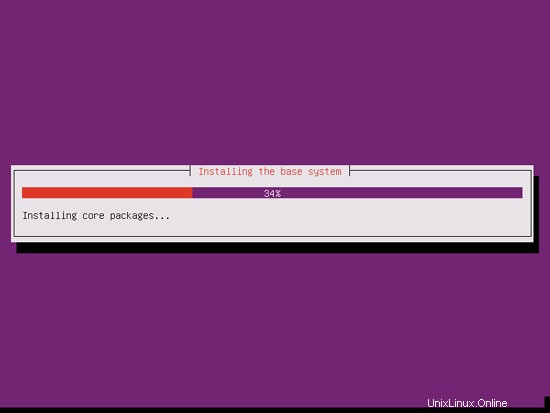

Now the base system is being installed:

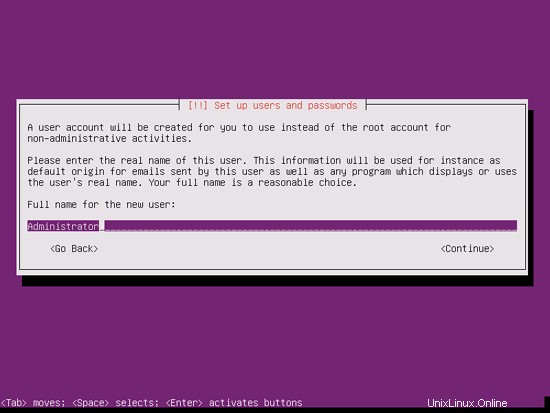

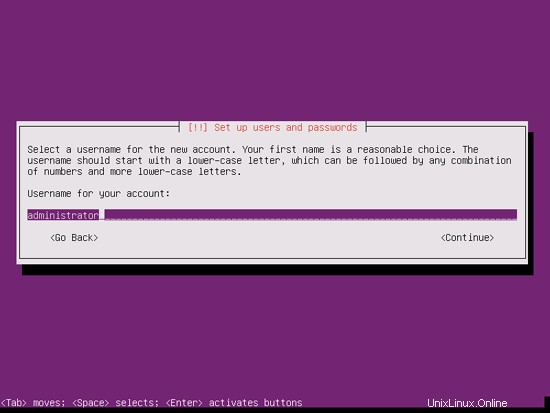

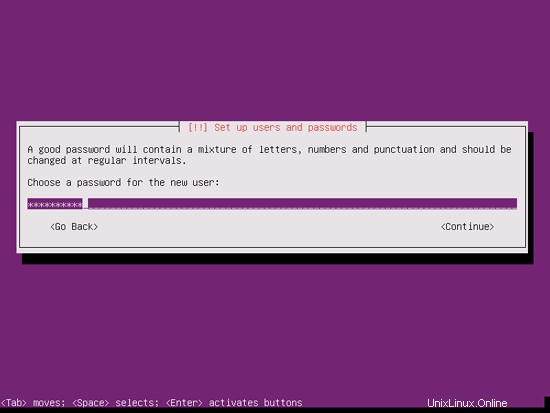

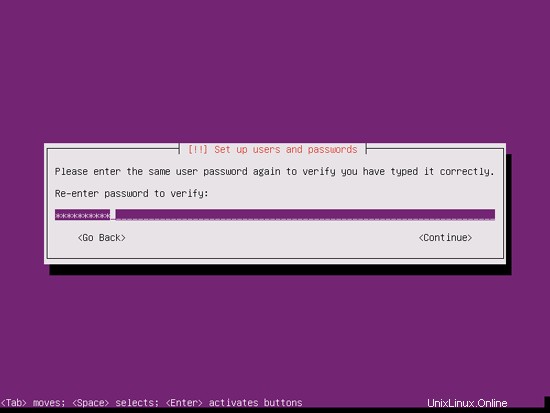

Create a user, for example the user Administrator with the user name administrator (don't use the user name admin as it is a reserved name on Ubuntu 11.10):

I don't need an encrypted private directory, so I choose No here:

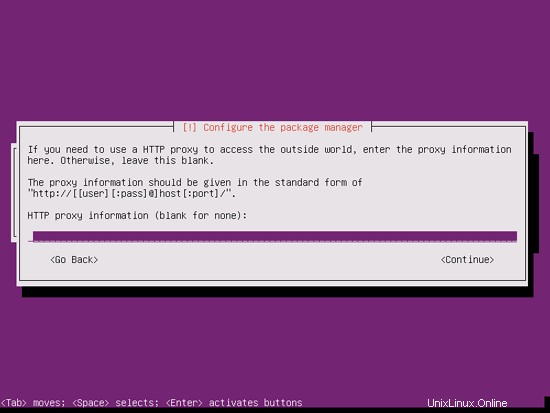

Next the package manager apt gets configured. Leave the HTTP proxy line empty unless you're using a proxy server to connect to the Internet:

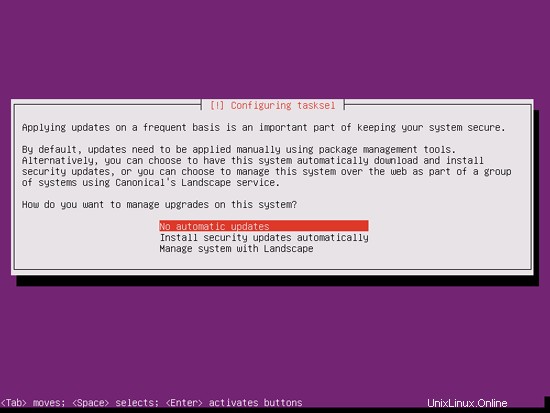

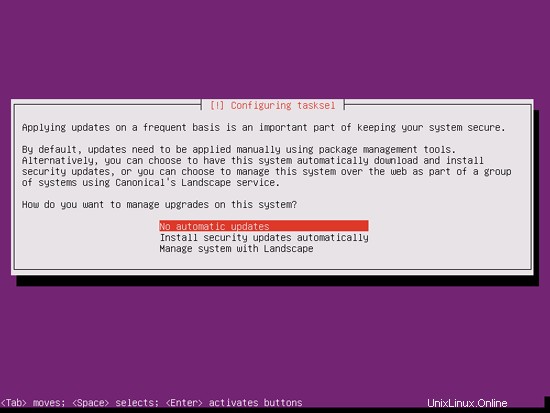

I'm a little bit old-fashioned and like to update my servers manually to have more control, therefore I select No automatic updates. Of course, it's up to you what you select here:

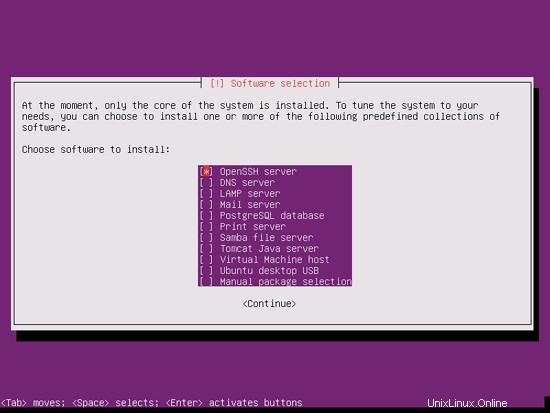

We need a DNS, mail, and LAMP server, but nevertheless I don't select any of them now because I like to have full control over what gets installed on my system. We will install the needed packages manually later on. The only item I select here is OpenSSH server so that I can immediately connect to the system with an SSH client such as PuTTY after the installation has finished:

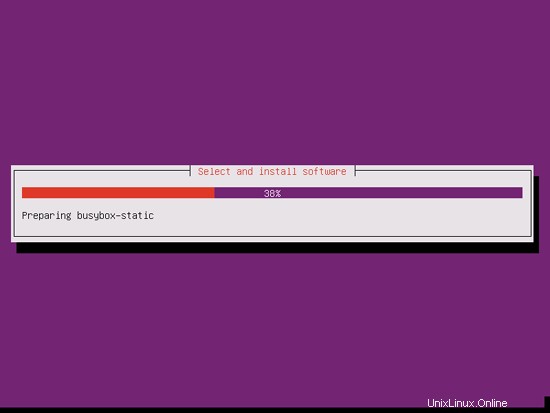

The installation continues:

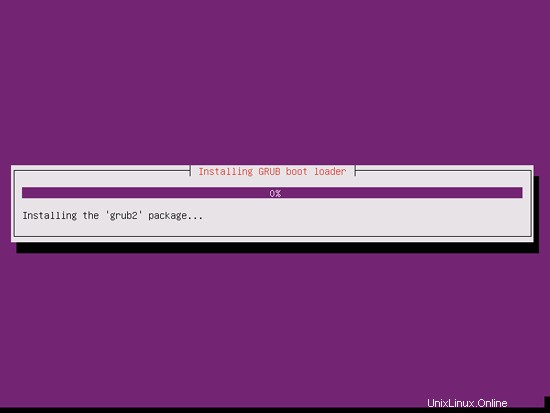

The GRUB boot loader gets installed:

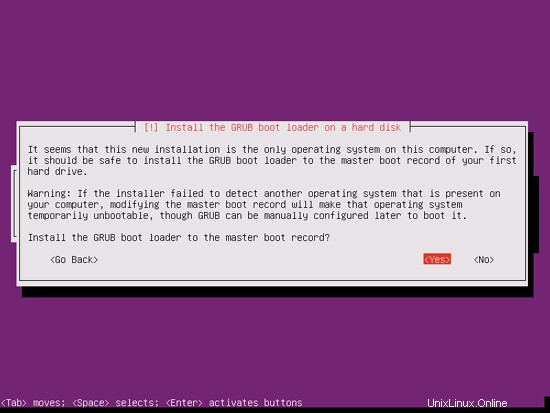

Select Yes when you are asked Install the GRUB boot loader to the master boot record?:

The base system installation is now finished. Remove the installation CD from the CD drive and hit Continue to reboot the system:

On to the next step...