Dokonalý server – OpenSUSE 12.2 x86_64 (nginx, Dovecot, ISPConfig 3)

Tento tutoriál ukazuje, jak připravit OpenSUSE 12.2 64bit (x86_64) server s nginx pro instalaci ISPConfig 3 a jak nainstalovat ISPConfig 3. Od verze 3.0.4 přichází ISPConfig s plnou podporou pro webový server nginx kromě Apache a tento tutoriál pokrývá nastavení serveru, který používá nginx místo Apache. ISPConfig 3 je webhostingový ovládací panel, který vám umožňuje konfigurovat následující služby prostřednictvím webového prohlížeče:webový server nginx a Apache, poštovní server Postfix, MySQL, Dovecot POP3/IMAP, jmenný server BIND nebo MyDNS, PureFTPd, SpamAssassin, ClamAV a mnoho dalších více.

Pokud chcete používat nginx místo Apache s ISPConfig, mějte na paměti, že vaše verze nginx musí být alespoň 0.8.21 a musíte nainstalovat také PHP-FPM. Pro podporu CGI/Perl musíte použít fcgiwrap. To vše pokrývá tento tutoriál.

Budu používat následující software:

- Webový server:nginx s PHP 5

- Databázový server:MySQL

- Poštovní server:Postfix s virtuálními uživateli

- Server DNS:BIND

- FTP Server:pureftpd

- POP3/IMAP:holubník

- Webalizer a AWStats pro statistiky webových stránek

Nakonec byste měli mít systém, který funguje spolehlivě a je snadno ovladatelný pomocí ovládacího panelu ISPConfig 3. Následující příručka je pro 64bitovou verzi OpenSUSE.

Nejprve chci říci, že to není jediný způsob, jak nastavit takový systém. Existuje mnoho způsobů, jak tohoto cíle dosáhnout, ale já volím tento způsob. Neposkytuji žádnou záruku, že to pro vás bude fungovat!

Upozornění:Tato příručka je pro ISPConfig 3.0.4 nebo novější. Není vhodný pro ISPConfig 2.x!

Příručka ISPConfig 3

Abyste se naučili používat ISPConfig 3, důrazně doporučuji stáhnout si příručku ISPConfig 3.

Na zhruba 300 stranách pokrývá koncept ISPConfig (administrátoři, prodejci, klienti), vysvětluje, jak nainstalovat a aktualizovat ISPConfig 3, obsahuje odkaz na všechny formuláře a pole formulářů v ISPConfig spolu s příklady platných vstupů a poskytuje výukové programy pro nejběžnější úkoly v ISPConfig 3. Také uvádí, jak zvýšit zabezpečení serveru, a na konci je dodávána část pro odstraňování problémů.

Aplikace ISPConfig Monitor pro Android

Pomocí aplikace ISPConfig Monitor App můžete zkontrolovat stav svého serveru a zjistit, zda všechny služby běží podle očekávání. Můžete zkontrolovat TCP a UDP porty a pingnout vaše servery. Kromě toho můžete tuto aplikaci použít k vyžádání podrobností od serverů, které mají nainstalovaný ISPConfig (Upozorňujeme, že minimální nainstalovaná verze ISPConfig 3 s podporou aplikace ISPConfig Monitor je 3.0.3.3! ); tyto podrobnosti zahrnují vše, co znáte z modulu Monitor v ovládacím panelu ISPConfig (např. služby, protokoly pošty a systému, fronta pošty, informace o CPU a paměti, využití disku, kvóty, podrobnosti o operačním systému, protokol RKHunter atd.) a samozřejmě , protože ISPConfig podporuje více serverů, můžete zkontrolovat všechny servery, které jsou řízeny z vašeho hlavního serveru ISPConfig.

Pokyny ke stažení a použití naleznete na adrese http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

1 požadavky

K instalaci takového systému budete potřebovat následující:

- OpenSUSE 12.2 DVD . Můžete si jej stáhnout zde:http://download.opensuse.org/distribution/12.2/iso/openSUSE-12.2-DVD-x86_64.iso

- Rychlé internetové připojení...

2 Předběžná poznámka

V tomto tutoriálu používám název hostitele server1.example.com s IP adresou 192.168.0.100 a bránou 192.168.0.1. Tato nastavení se pro vás mohou lišit, takže je v případě potřeby musíte nahradit.

3 Základní systém

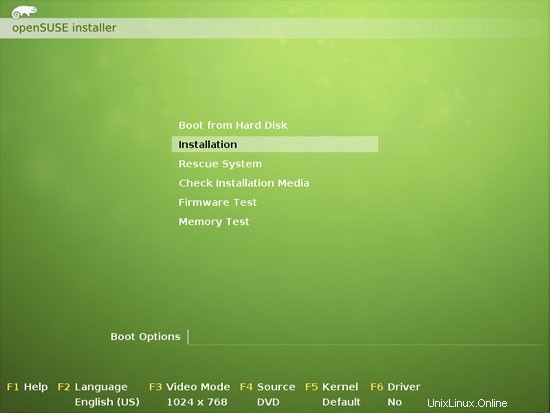

Spusťte z disku OpenSUSE 12.2 DVD a vyberte Instalace:

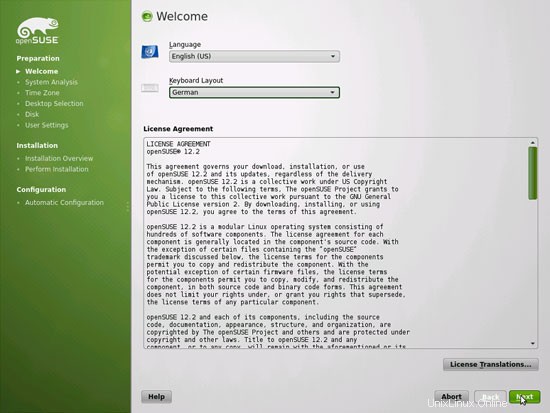

Vyberte jazyk, rozložení klávesnice a přijměte licenční podmínky:

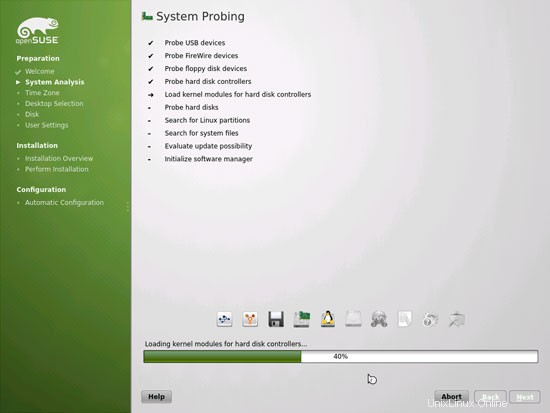

Instalační program analyzuje váš hardware a vytvoří mezipaměť úložiště softwaru:

Vyberte Nová instalace:

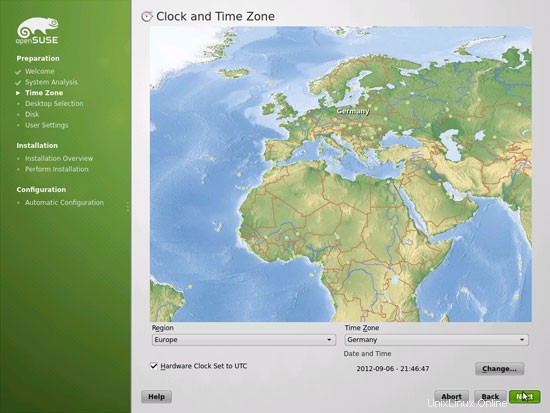

Vyberte oblast a časové pásmo:

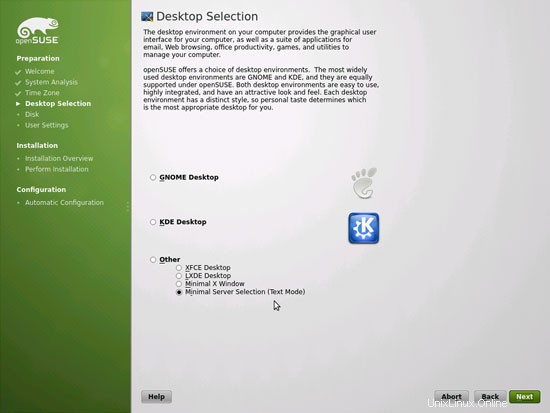

Zde vybereme Ostatní> Minimální výběr serveru (Textový režim), protože chceme nainstalovat server bez plochy X-Window. Systém X-Window není nutný pro běh serveru a zpomalil by systém. Veškeré administrativní úkony provedeme na shellu nebo přes SSH připojení, např. přes PuTTY ze vzdálené plochy.

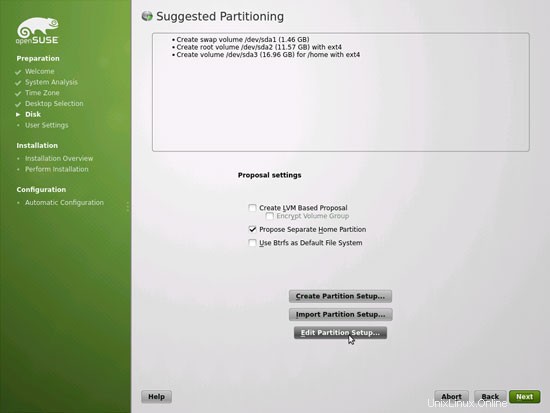

Kliknutím na Upravit nastavení oddílu... změníte navrhované oddíly. Protože se jedná o nastavení serveru, potřebujeme velký oddíl /srv místo oddílu /home:

The Perfect Server – OpenSUSE 12.2 x86_64 (nginx, Dovecot, ISPConfig 3) – Strana 2

4 Konfigurace nastavení sítě

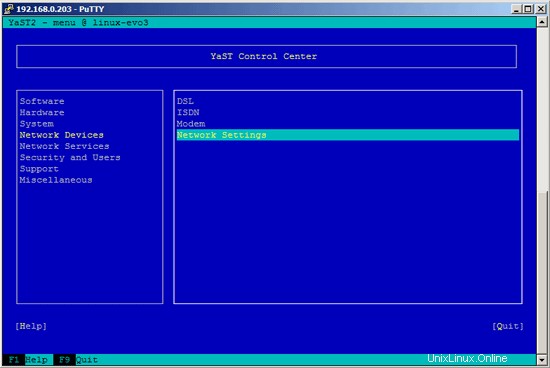

Ke změně nastavení síťové karty používáme Yast, nástroj pro správu systému OpenSuSE. Po prvním spuštění je systém nakonfigurován tak, aby získal IP adresu pomocí DHCP. U serveru jej přepneme na statickou IP adresu.

Spustit

yast2

Vyberte Síťová zařízení> Nastavení sítě:

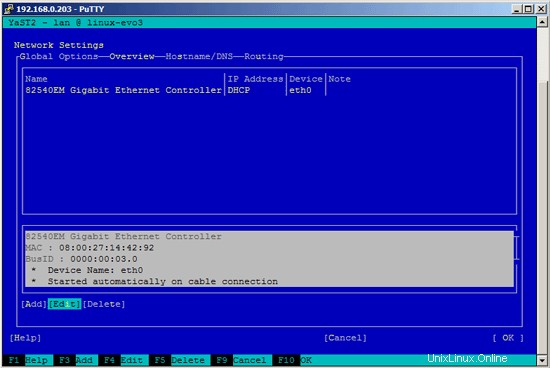

Vyberte síťovou kartu a poté Upravit:

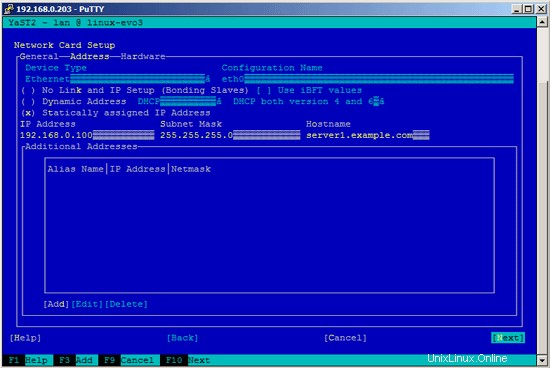

Vyberte Staticky přiřazená IP adresa a zadejte IP adresu, masku podsítě a název hostitele a uložte změny výběrem Další:

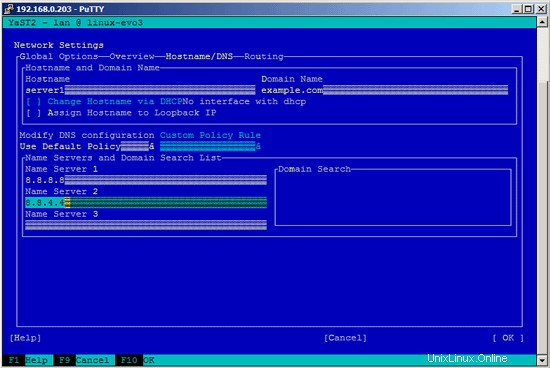

Nyní vyberte Hostname/DNS a zadejte název hostitele (např. server1.example.com) a jmenné servery (např. 8.8.8.8 a 8.8.4.4):

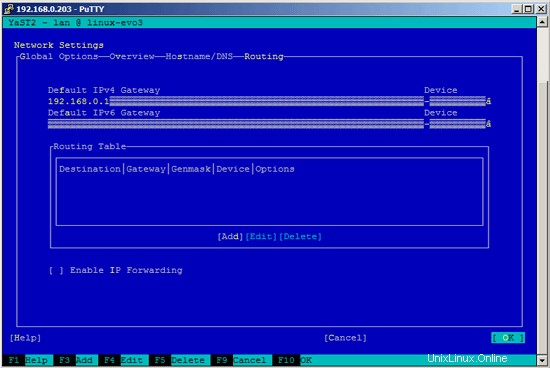

Nyní vyberte Směrování a zadejte výchozí bránu a stiskněte OK:

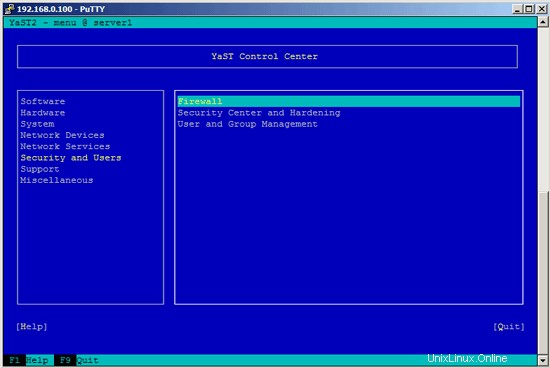

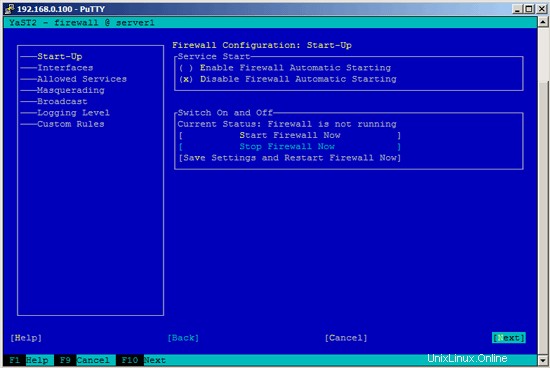

Chcete-li nakonfigurovat bránu firewall (v případě, že jste ji nenastavili během základní instalace), vyberte Zabezpečení a uživatelé> Firewall v Yastu:

Chci nainstalovat ISPConfig na konci tohoto tutoriálu, který je dodáván s vlastním firewallem. Proto nyní deaktivuji výchozí bránu firewall OpenSUSE. Samozřejmě ho můžete nechat zapnutý a nakonfigurovat podle svých potřeb (ale později byste neměli používat žádný jiný firewall, protože by s největší pravděpodobností narušoval firewall OpenSUSE).

Vyberte možnost Zakázat automatické spouštění brány firewall a nyní zastavit bránu firewall a poté stiskněte tlačítko Další:

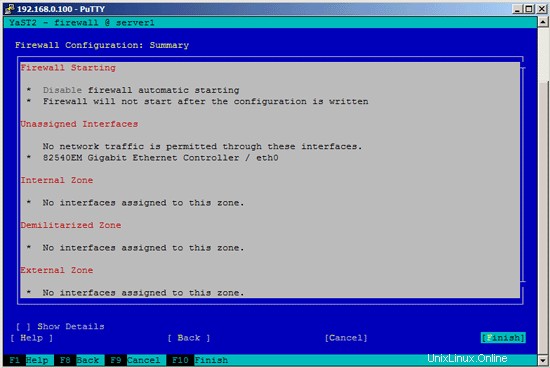

Stiskněte Dokončit a opusťte Yast:

Poté byste to měli zkontrolovat u

ifconfig

pokud je vaše konfigurace sítě správná. Pokud tomu tak není (například pokud chybí eth0), restartujte systém...

reboot

... a poté znovu zkontrolujte konfiguraci sítě – nyní by měla být správná.

5 Instalovat aktualizace

Nyní nainstalujeme nejnovější aktualizace z repozitářů openSUSE. Spustit

zypper update

A potom restartujte server, protože jste s největší pravděpodobností také nainstalovali nějaké aktualizace jádra:

reboot

6 Instalace některých základních balíčků

Spustit

zypper install findutils readline glibc-devel findutils-locate gcc flex lynx compat-readline4 db-devel wget gcc-c++ subversion make vim telnet cron iptables iputils man man-pages nano pico sudo perl-TimeDate

7 žurnálovaná kvóta

Chcete-li kvótu nainstalovat, spusťte

zypper install quota

Upravte /etc/fstab, aby vypadal takto (přidal jsem ,usrjquota=aquota.user,grpjquota=aquota.group,jqfmt=vfsv0 do přípojných bodů / a /srv):

vi /etc/fstab

/dev/disk/by-id/ata-VBOX_HARDDISK_VB1d06c935-e9b5de19-part1 swap swap defaults 0 0 /dev/disk/by-id/ata-VBOX_HARDDISK_VB1d06c935-e9b5de19-part2 / ext4 acl,user_xattr,usrjquota=aquota.user,grpjquota=aquota.group,jqfmt=vfsv0 1 1 /dev/disk/by-id/ata-VBOX_HARDDISK_VB1d06c935-e9b5de19-part3 /srv ext4 acl,user_xattr,usrjquota=aquota.user,grpjquota=aquota.group,jqfmt=vfsv0 1 2 proc /proc proc defaults 0 0 sysfs /sys sysfs noauto 0 0 debugfs /sys/kernel/debug debugfs noauto 0 0 usbfs /proc/bus/usb usbfs noauto 0 0 devpts /dev/pts devpts mode=0620,gid=5 0 0 |

Poté spusťte:

mount -o remount /

mount -o remount /srv

kvóta -avugm

kvóta -avug

Nedělejte si starosti, pokud uvidíte tyto chybové zprávy – při prvním spuštění kontroly kvót jsou normální:

server1:~ # kvóta -avugm

kontrola kvót:Skenování /dev/sda2 [/] hotovo

kvóta:Nelze stanovit starý soubor uživatelských kvót:Žádný takový soubor nebo adresář

kvóta:Nelze zjistit starou skupinu soubor kvót:Žádný takový soubor nebo adresář

kontrola kvót:Nelze zjistit starý soubor kvót uživatele:Žádný takový soubor nebo adresář

kontrola kvót:Nelze uvést starý soubor kvót skupiny:Žádný takový soubor nebo adresář

kontrola kvót:Zkontrolováno 3872 adresářů a 32991 souborů

quotacheck:Starý soubor nenalezen.

quotacheck:Starý soubor nenalezen.

quotacheck:Kontrola /dev/sda3 [/srv] hotovo

kontrola kvóty:Nelze určit starý soubor uživatelských kvót:Žádný takový soubor nebo adresář

kontrola kvót:Nelze stanovit starý soubor kvót skupiny:Žádný takový soubor nebo adresář

kontrola kvót:Nelze uvést starý soubor uživatelských kvót:Žádný takový soubor nebo adresář

quotacheck:Nelze zjistit starý soubor kvót skupiny:Žádný takový soubor nebo adresář

quotacheck:Zkontrolováno 6 adresářů a 0 souborů

quotacheck:Starý soubor nenalezen.

quotacheck:Starý soubor nenalezen.

ser ver1:~ #

The Perfect Server – OpenSUSE 12.2 x86_64 (nginx, Dovecot, ISPConfig 3) – Strana 4

8 Instalace Postfix, Dovecot, MySQL

Spustit

zypper install postfix postfix-mysql mysql-community-server libmysqlclient-devel dovecot21 dovecot21-backend-mysql pwgen cron python

Pokud se zobrazí následující zpráva, vyberte možnost odinstalovat exim:

Problém: postfix-2.8.11-2.6.1.x86_64 konfliktuje s exim poskytnutým exim-4.77-2.1.3.x86_64

Řešení 1: Následující akce budou oprava 2 provedeny:

8 neprovádět .11-2.6.1.x86_64

neinstalujte postfix-mysql-2.8.11-2.6.1.x86_64

Řešení 2: odinstalace exim-4.77-2.1.3.x86_64

Vyberte z výše uvedených řešení podle čísla nebo přeskočte, zkuste zopakujte nebo zrušte [1/2/s/r/c] (c): <-- 2

Možná budete muset odinstalovat vzory-openSUSE-minimal_base-conflicts-12.2-5.5.1.x86_64:

Problém: patterns-openSUSE-minimal_base-conflicts-12.2-5.5.1.x86_64 konfliktuje s pythonem poskytovaným pythonem-2.7.3-3.6.1.x86_64

Řešení 1: deinstalace-mal-open Spattern-USE 12.2-5.5.1.x86_64

Řešení 2: neinstalujte python-2.7.3-3.6.1.x86_64

Vyberte z výše uvedených řešení podle čísla nebo přeskočte, zkuste zopakovat nebo zrušte [1 /2/s/r/c] (c): <-- 1

Vytvořte následující symbolický odkaz:

ln -s /usr/lib64/dovecot/modules /usr/lib/dovecot

V tomto okamžiku jsem musel restartovat, protože jinak MySQL odmítlo začít s chybou:

Failed to issue method call: Unit mysql.service failed to load: No such file or directory. See system logs and 'systemctl status mysql.service' for details.

reboot

Spusťte MySQL, Postfix a Dovecot a povolte spuštění služeb při bootování.

systemctl povolit mysql.service

systemctl spustit mysql.service

systemctl povolit postfix.service

systemctl spustit postfix.service

systemctl povolit dovecot.service

systemctl spustit dovecot.service

Nyní nainstaluji balíček getmail:

zypper install getmail

Chcete-li zabezpečit instalaci MySQL, spusťte:

mysql_secure_installation

Nyní budete dotázáni na několik otázek:

server1:~ # mysql_secure_installation

POZNÁMKA: SPUŠTĚNÍ VŠECHNY ČÁSTI TOHOTO SKRIPTU JE DOPORUČUJEME PRO VŠECHNY MySQL

SERVERY V POUŽITÍ V PRODUKCI ! PROSÍM POČTĚTE KAŽDÝ KROK POZOR!

Aby se přihlásili do MySQL a zabezpečili je, budeme potřebovat aktuální

heslo pro uživatele root. Pokud jste právě nainstalovali MySQL a

ještě nenastavili heslo kořenu , heslo bude prázdné,

tak měli stačí stisknout sem enter.

Enter aktuální heslo pro kořen (zadejte pro žádné):<-- ENTER

OK, úspěšně použité heslo, pokračujeme ...

Nastavení hesla root zajistí , že se nikdo nemůže přihlásit do MySQL

root uživatel bez správného oprávnění.

Nastavit heslo uživatele root? [A/N] <-- Y

Nové heslo: <-- heslo vaše rootsql

Znovu zadejte nové heslo: <-- heslo vaše rootsql

Heslo úspěšně aktualizováno!

Opětovné načítání tabulek privilegií. .

... Úspěch!

Ve výchozím nastavení má instalace MySQL anonymního uživatele, který umožňuje

přihlásit se do MySQL bez musí mít uživatelský účet vytvořené pro ně

. Toto je určeno pouze pro testování a aby instalace

byla o něco plynulejší. Měli byste je odstranit [A/N] <-- Y

... Úspěch!

Za normálních okolností by root měl být pouze povoleno připojení z 'localhost'. To

zajišťuje , že někdo nemůže odhadnout heslo root ze sítě.

Zakázat vzdálené přihlášení rootu? [A/N] <-- Y

... Úspěch!

Ve výchozím nastavení MySQL přichází s databází s názvem „test“, ke které má kdo

přístup. Toto je také je určeno pouze pro testování a mělo by se odstranit

před přestěhováním do produkčního prostředí.

Odstranit testovací databázi a získat do ní přístup? [A/N] <-- Y

- Odstranění testovací databáze...

... Úspěch!

- Odebrání oprávnění na testovací databázi...

... Úspěch !

Opětovné načtení tabulek privilegií zajistí , že všechny dosud provedené změny se okamžitě projeví.

Znovu načíst tabulky privilegií hned? [A/N] <-- Y

... Úspěch!

Uklízení...

Vše hotovo! Pokud jste dokončili všechny výše uvedené kroky, vaše mySQL

instalace by nyní měla být zabezpečena.

Děkujeme za používání MySQL!

server1:~ #

Nyní by vaše nastavení MySQL mělo být zabezpečeno.

9 Amavisd-new, Spamassassin a Clamav

Nainstalujte antivirus Amavisd-new, Spamassassin a Clamav. Spustit

zypper install amavisd-new clamav clamav-db zoo unzip unrar bzip2 unarj perl-DBD-mysql

Otevřete /etc/amavisd.conf...

vi /etc/amavisd.conf

... a přidejte řádek $myhostname se správným názvem hostitele pod řádek $mydomain:

[...] $mydomain = 'example.com'; # a convenient default for other settings $myhostname = "server1.$mydomain"; [...] |

Poté vytvořte symbolický odkaz z /var/run/clamav/clamd na /var/lib/clamav/clamd-socket:

mkdir -p /var/run/clamav

ln -s /var/lib/clamav/clamd-socket /var/run/clamav/clamd

OpenSUSE 12.2 má adresář /run pro ukládání runtime dat. /run je nyní tmpfs a /var/run je nyní připojen k /run z tmpfs, a proto se při restartu vyprázdní.

To znamená, že po restartu adresář /var/run/clamav, který jsme právě vytvořili, již nebude existovat, a proto se clamd nespustí. Proto nyní vytvoříme soubor /etc/tmpfiles.d/clamav.conf, který vytvoří tento adresář při startu systému (další podrobnosti viz http://0pointer.de/public/systemd-man/tmpfiles.d.html):

vi /etc/tmpfiles.d/clamav.conf

D /var/run/clamav 0755 root root - |

Než spustíme amavisd a clamd, musíme upravit init skript /etc/init.d/amavis - nebyl jsem schopen spolehlivě spustit, zastavit a restartovat amavisd s výchozím init skriptem:

vi /etc/init.d/amavis

Zakomentujte následující řádky v části začátek a konec:

[...]

start)

# ZMI 20100428 check for stale pid file

#if test -f $AMAVIS_PID ; then

# checkproc -p $AMAVIS_PID amavisd

# if test $? -ge 1 ; then

# # pid file is stale, remove it

# echo -n "(stale amavisd pid file $AMAVIS_PID found, removing. Did amavisd crash?)"

# rm -f $AMAVIS_PID

# fi

#fi

echo -n "Starting virus-scanner (amavisd-new): "

$AMAVISD_BIN start

#if ! checkproc amavisd; then

# rc_failed 7

#fi

rc_status -v

#if [ "$AMAVIS_SENDMAIL_MILTER" == "yes" ]; then

# rc_reset

# echo -n "Starting amavis-milter:"

# startproc -u vscan $AMAVIS_MILTER_BIN -p $AMAVIS_MILTER_SOCK > /dev/null 2>&1

# rc_status -v

#fi

;;

stop)

echo -n "Shutting down virus-scanner (amavisd-new): "

#if checkproc amavisd; then

# rc_reset

$AMAVISD_BIN stop

#else

# rc_reset

#fi

rc_status -v

#if [ "$AMAVIS_SENDMAIL_MILTER" == "yes" ]; then

# rc_reset

# echo -n "Shutting down amavis-milter: "

# killproc -TERM $AMAVIS_MILTER_BIN

# rc_status -v

#fi

;;

[...] |

Protože jsme změnili init skript, musíme spustit

systemctl --system daemon-reload

Nyní.

Chcete-li povolit služby, spusťte:

systemctl povolit amavis.service

systemctl povolit clamd.service

systemctl spustit amavis.service

systemctl spustit clamd.service

10 Instalace Nginx, PHP5 (PHP-FPM) a Fcgiwrap

Nginx je k dispozici jako balíček pro OpenSUSE, který můžeme nainstalovat následovně:

zypper install nginx-1.0

Pokud je již Apache2 v systému nainstalován, zastavte jej nyní...

systemctl stop apache2.service

... a odstraňte odkazy pro spuštění systému Apache:

systemctl disable apache2.service

Poté vytvoříme spouštěcí odkazy systému pro nginx a spustíme jej:

systemctl povolit nginx.service

systemctl spustit nginx.service

(Pokud jsou nainstalovány Apache2 i nginx, instalační program ISPConfig 3 se vás zeptá, který z nich chcete použít - v tomto případě odpovězte nginx. Pokud je nainstalována pouze jedna z nich, ISPConfig provede potřebnou konfiguraci automaticky.)

Pokud chcete používat adresy IPv6 se svými hostiteli nginx vhost, proveďte před vytvořením hostitelů IPv6 vhosts v ISPConfig následující:

Otevřete /etc/sysctl.conf...

vi /etc/sysctl.conf

... a přidejte řádek net.ipv6.bindv6only =1:

[...] net.ipv6.bindv6only = 1 |

Spustit...

sysctl -p

... poté, aby se změna projevila.

Můžeme zajistit fungování PHP5 v nginx pomocí PHP-FPM (PHP-FPM (FastCGI Process Manager) je alternativní implementace PHP FastCGI s některými dalšími funkcemi užitečnými pro weby jakékoli velikosti, zejména rušnější weby), které nainstalujeme následovně:

zypper install php5-fpm

Než spustíme PHP-FPM, přejmenujte /etc/php5/fpm/php-fpm.conf.default na /etc/php5/fpm/php-fpm.conf:

mv /etc/php5/fpm/php-fpm.conf.default /etc/php5/fpm/php-fpm.conf

Změňte oprávnění adresáře relace PHP:

chmod 1733 /var/lib/php5

Poté otevřete /etc/php5/fpm/php-fpm.conf...

vi /etc/php5/fpm/php-fpm.conf

... a změňte error_log na /var/log/php-fpm.log:

[...] error_log = /var/log/php-fpm.log [...] |

Neexistuje žádný soubor php.ini pro PHP-FPM pod OpenSUSE 12.2, proto zkopírujeme CLI php.ini:

cp /etc/php5/cli/php.ini /etc/php5/fpm/

Dále otevřete /etc/php5/fpm/php.ini...

vi /etc/php5/fpm/php.ini

... a nastavte cgi.fix_pathinfo na 0:

[...] ; cgi.fix_pathinfo provides *real* PATH_INFO/PATH_TRANSLATED support for CGI. PHP's ; previous behaviour was to set PATH_TRANSLATED to SCRIPT_FILENAME, and to not grok ; what PATH_INFO is. For more information on PATH_INFO, see the cgi specs. Setting ; this to 1 will cause PHP CGI to fix its paths to conform to the spec. A setting ; of zero causes PHP to behave as before. Default is 1. You should fix your scripts ; to use SCRIPT_FILENAME rather than PATH_TRANSLATED. ; http://php.net/cgi.fix-pathinfo cgi.fix_pathinfo=0 [...] |

Dále vytvořte odkazy pro spuštění systému pro php-fpm a restartujte jej:

systemctl povolit php-fpm.service

systemctl restartovat php-fpm.service

PHP-FPM je proces démona, který spouští server FastCGI na portu 9000, jak můžete vidět ve výstupu

netstat -tapn

server1:~ # netstat -tapn

Aktivní internetová připojení (servery a navázané)

Proto Recv-Q Send-Q Místní adresa Zahraniční adresa . 0. 0 Název P 1 P D 3310 0.0.0.0:* Poslouchejte 10357 /CLAMD

TCP 0 0 0,0,0.0:143 0,0,0,0:* Poslouchejte 9869 /dovecot

TCP 0 0 0.0.0.0:80 0,0,0:* Poslouchejte 10521 /nginx

tcp 0 0 0.0.0.0:22 0.0.0,0:* poslouchejte 1275 /sshd

tcp 0 0 127.0.0.1:25 0.0.0.0:* Poslouchejte 9816 /master

tcp 0 0 127.0.0.1:9000 0,0,0,0:* Poslouchejte 10695 /php-fpm.conf)

tcp 0 0 127.0.0.1:10024 0.0.0.0:* Poslouchejte 10337 /amavisd (Mast

TCP 0 0 0.0.0.0:3306 0.0.0.0:* POSLECHNUTÍ 9694/mysqld

tcp 0 0 192.168.0.100:22 192.168.0.199:4630 Zavedeno 1332/0

TCP 0 0 :::22 :::*Poslouchejte 1275 /sshd

tcp 0 ::1:25 ::::** LISTEN 9816/master

server1:~ #

Abychom získali podporu MySQL v PHP, můžeme nainstalovat balíček php5-mysql. Je dobré nainstalovat některé další moduly PHP5, stejně jako je můžete potřebovat pro své aplikace:

zypper install php5-mysql php5-bcmath php5-bz2 php5-calendar php5-ctype php5-curl php5-dom php5-ftp php5-gd php5-gettext php5-gmp php5-iconv php5-imap php5-ldap php5-mbstring php5-mcrypt php5-odbc php5-openssl php5-pcntl php5-pgsql php5-posix php5-shmop php5-snmp php5-soap php5-sockets php5-sqlite php5-sysvsem php5-tokenizer php5-wddx php5-xmlrpc php5-xsl php5-zlib php5-exif php5-pear php5-sysvmsg php5-sysvshm

Nyní restartujte PHP-FPM:

systemctl restart php-fpm.service

Chcete-li získat podporu CGI v nginx, nainstalujeme Fcgiwrap.

Fcgiwrap je CGI wrapper, který by měl fungovat i pro složité CGI skripty a lze jej použít pro sdílená hostitelská prostředí, protože umožňuje každému vhostu používat svůj vlastní adresář cgi-bin.

Protože pro OpenSUSE neexistuje žádný balíček fcgiwrap, musíme si jej vytvořit sami. Nejprve nainstalujeme některé předpoklady:

zypper install git patch automake glibc-devel gcc flex compat-readline4 db-devel wget gcc-c++ make vim libtool FastCGI-devel

Vytvořte následující symbolické odkazy:

ln -s /usr/include/fastcgi/fastcgi.h /usr/local/include/

ln -s /usr/include/fastcgi/fcgi_config.h /usr/local/include/

ln - s /usr/include/fastcgi/fcgi_stdio.h /usr/local/include/

ln -s /usr/include/fastcgi/fcgiapp.h /usr/local/include/

ln -s / usr/include/fastcgi/fcgimisc.h /usr/local/include/

ln -s /usr/include/fastcgi/fcgio.h /usr/local/include/

ln -s /usr/ include/fastcgi/fcgios.h /usr/local/include/

Nyní můžeme sestavit fcgiwrap následovně:

cd /usr/local/src/

git klon git://github.com/gnosek/fcgiwrap.git

cd fcgiwrap

autoreconf -i

./configure

provést

provést instalaci

Tím se fcgiwrap nainstaluje do /usr/local/sbin/fcgiwrap.

Dále nainstalujeme balíček spawn-fcgi, který nám umožňuje spouštět fcgiwrap jako démona:

zypper install spawn-fcgi

Nyní můžeme spustit fcgiwrap následovně:

spawn-fcgi -u wwwrun -g www -s /var/run/fcgiwrap.socket -S -M 0770 -F 1 -P /var/run/spawn-fcgi.pid -- /usr/local/sbin/fcgiwrap

Nyní byste měli najít soket fcgiwrap v /var/run/fcgiwrap.socket, který vlastní uživatel wwwrun a skupina www. Nyní musíme přidat uživatele nginx do skupiny www:

usermod -A www nginx

Poté znovu načtěte nginx:

systemctl reload nginx.service

Pokud nechcete spouštět fcgiwrap ručně při každém spouštění systému, otevřete /etc/init.d/boot.local...

vi /etc/init.d/boot.local

... a na konec souboru přidejte příkaz spawn-fcgi – tím se automaticky spustí fcgiwrap na konci procesu zavádění:

[...] /usr/bin/spawn-fcgi -u wwwrun -g www -s /var/run/fcgiwrap.socket -S -M 0770 -F 1 -P /var/run/spawn-fcgi.pid -- /usr/local/sbin/fcgiwrap |

A je to! Když nyní vytvoříte nginx vhost, ISPConfig se postará o správnou konfiguraci vhost.

10.1 Instalace phpMyAdmin

Dále nainstalujeme phpMyAdmin:

zypper install phpMyAdmin

Protože se tím nainstaluje Apache jako závislost, odstraňte odkazy pro spuštění systému Apache:

systemctl disable apache2.service

phpMyAdmin se nyní nachází v adresáři /srv/www/htdocs/phpMyAdmin, ale chceme jej v adresáři /usr/share/phpmyadmin/, takže vytvoříme symbolický odkaz:

ln -s /srv/www/htdocs/phpMyAdmin /usr/share/phpmyadmin

Po instalaci ISPConfig 3 můžete přistupovat k phpMyAdmin následovně:

Aplikace ISPConfig vhost na portu 8081 pro nginx jsou dodávány s konfigurací phpMyAdmin, takže pro přístup k phpMyAdmin můžete použít http://server1.example.com:8081/phpmyadmin nebo http://server1.example.com:8081/phpMyAdmin.

Pokud chcete použít alias /phpmyadmin nebo /phpMyAdmin, který můžete použít ze svých webových stránek, je to o něco složitější než pro Apache, protože nginx nemá globální aliasy (tj. aliasy, které lze definovat pro všechny vhosty). Proto musíte definovat tyto aliasy pro každý vhost, ze kterého chcete přistupovat k phpMyAdmin.

Chcete-li to provést, vložte následující do pole Direktivy nginx na kartě Možnosti na webu v ISPConfig:

location /phpmyadmin {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/phpmyadmin/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/phpmyadmin/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /phpMyAdmin {

rewrite ^/* /phpmyadmin last;

} |

Pokud používáte https místo http pro váš vhost byste měli přidat řádek fastcgi_param HTTPS on; do vaší konfigurace phpMyAdmin takto:

location /phpmyadmin {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/phpmyadmin/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_param HTTPS on; # <-- add this line

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/phpmyadmin/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /phpMyAdmin {

rewrite ^/* /phpmyadmin last;

} |

Pokud pro svůj vhost používáte http i https, musíte do sekce http {} v /etc/nginx/nginx.conf přidat následující sekci (před začleněním řádků), která určuje, zda návštěvník používá http nebo https a nastavuje proměnná $fastcgi_https (kterou použijeme v naší konfiguraci phpMyAdmin):

vi /etc/nginx/nginx.conf

[...]

http {

[...]

## Detect when HTTPS is used

map $scheme $fastcgi_https {

default off;

https on;

}

[...]

}

[...] |

Poté nezapomeňte znovu načíst nginx:

systemctl reload nginx.service

Poté znovu přejděte do pole Direktivy nginx a místo fastcgi_param HTTPS zapněte; přidáte řádek fastcgi_param HTTPS $fastcgi_https; abyste mohli používat phpMyAdmin pro požadavky http i https:

location /phpmyadmin {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/phpmyadmin/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_param HTTPS $fastcgi_https; # <-- add this line

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/phpmyadmin/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /phpMyAdmin {

rewrite ^/* /phpmyadmin last;

} |

The Perfect Server – OpenSUSE 12.2 x86_64 (nginx, Dovecot, ISPConfig 3) – Strana 5

11 Nainstalujte PureFTPd

Nainstalujte démona FTP čistého ftpd. Spustit:

zypper install pure-ftpd

systemctl enable pure-ftpd.service

systemctl start pure-ftpd.service

Nyní nakonfigurujeme PureFTPd tak, aby umožňoval FTP a TLS relace. FTP je velmi nezabezpečený protokol, protože všechna hesla a všechna data jsou přenášena jako prostý text. Pomocí TLS lze celou komunikaci šifrovat, čímž je FTP mnohem bezpečnější.

OpenSSL vyžaduje TLS; k instalaci OpenSSL jednoduše spustíme:

zypper install openssl

Otevřete /etc/pure-ftpd/pure-ftpd.conf...

vi /etc/pure-ftpd/pure-ftpd.conf

Pokud chcete povolit FTP a Relace TLS, nastavte TLS na 1:

[...] # This option can accept three values : # 0 : disable SSL/TLS encryption layer (default). # 1 : accept both traditional and encrypted sessions. # 2 : refuse connections that don't use SSL/TLS security mechanisms, # including anonymous sessions. # Do _not_ uncomment this blindly. Be sure that : # 1) Your server has been compiled with SSL/TLS support (--with-tls), # 2) A valid certificate is in place, # 3) Only compatible clients will log in. TLS 1 [...] |

Pokud chcete přijímat pouze relace TLS (bez FTP), nastavte TLS na 2:

[...] # This option can accept three values : # 0 : disable SSL/TLS encryption layer (default). # 1 : accept both traditional and encrypted sessions. # 2 : refuse connections that don't use SSL/TLS security mechanisms, # including anonymous sessions. # Do _not_ uncomment this blindly. Be sure that : # 1) Your server has been compiled with SSL/TLS support (--with-tls), # 2) A valid certificate is in place, # 3) Only compatible clients will log in. TLS 2 [...] |

Chcete-li TLS nepovolit vůbec (pouze FTP), nastavte TLS na 0:

[...] # This option can accept three values : # 0 : disable SSL/TLS encryption layer (default). # 1 : accept both traditional and encrypted sessions. # 2 : refuse connections that don't use SSL/TLS security mechanisms, # including anonymous sessions. # Do _not_ uncomment this blindly. Be sure that : # 1) Your server has been compiled with SSL/TLS support (--with-tls), # 2) A valid certificate is in place, # 3) Only compatible clients will log in. TLS 0 [...] |

Abychom mohli používat TLS, musíme vytvořit SSL certifikát. Vytvořím jej v /etc/ssl/private/, proto nejprve vytvořím tento adresář:

mkdir -p /etc/ssl/private/

Poté můžeme vygenerovat certifikát SSL následovně:

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Název země (2 písmenný kód) [AU]:<-- Zadejte název země (např. „DE“).

Název státu nebo provincie (celý název) [Některý stát]:<-- Zadejte svůj stát nebo název provincie.

Název lokality (např. město) []:<-- Zadejte své město.

Název organizace (např. společnost) [Internet Widgits Pty Ltd]:<-- Zadejte název organizace (např. název vaší společnosti).

Název organizační jednotky (např. sekce) []:<-- Zadejte název organizační jednotky (např. „IT oddělení“).

Běžný název (např. VAŠE jméno) []:<-- Zadejte plně kvalifikovaný název domény systému (např. "server1.example.com").

E-mailová adresa []:<-- Zadejte svou e-mailovou adresu.

Změňte oprávnění certifikátu SSL:

chmod 600 /etc/ssl/private/pure-ftpd.pem

Nakonec restartujte PureFTPd:

systemctl restart pure-ftpd.service

A je to. Nyní se můžete pokusit připojit pomocí svého FTP klienta; měli byste však nakonfigurovat svého FTP klienta tak, aby používal TLS – viz další kapitola, jak to provést s FileZilla.

12 Instalace BIND

Jmenný server BIND lze nainstalovat následovně:

zypper install bind

Vytvořte spouštěcí odkazy systému BIND a spusťte jej:

systemctl povolit named.service

spuštění systemctl named.service

13 Instalace Webalizer a AWStats

Vzhledem k tomu, že ISPConfig 3 vám umožňuje vybrat, zda chcete k vytváření statistik webových stránek použít Webalizer nebo AWStats, nainstalujeme oba:

zypper install webalizer perl-DateManip

zypper install http://download.opensuse.org/repositories/network:/utilities/openSUSE_12.2/noarch/awstats-7.0-14.1.noarch.rpm

14 Instalace fail2ban

fail2ban lze nainstalovat následovně:

zypper install fail2ban

15 Instalace Jailkit

Jailkit lze nainstalovat takto:

zypper install http://download.opensuse.org/repositories/security/openSUSE_12.2/x86_64/jailkit-2.13-1.3.x86_64.rpm

16 Synchronizace systémových hodin

Pokud chcete synchronizovat systémové hodiny se serverem NTP, proveďte následující:

zypper install xntp

Poté přidejte odkazy pro spuštění systému pro ntp a spusťte ntp:

systemctl povolit ntp.service

systemctl spustit ntp.service

17 Instalace rkhunter

rkhunter lze nainstalovat následovně:

zypper install rkhunter

18 Instalace SquirrelMail

Chcete-li nainstalovat webového poštovního klienta SquirrelMail, spusťte:

zypper installhttp://download.opensuse.org/repositories/server:/php:/applications/openSUSE_12.2/noarch/squirrelmail-1.4.22-1.1.noarch.rpm

Poté nakonfigurujte SquirrelMail:

/srv/www/htdocs/squirrelmail/config/conf.pl

Musíme SquirrelMail říci, že používáme Dovecot:

Konfigurace SquirrelMail : Přečtěte si: config.php (1.4.0)

--------------------------------- ------------------------

Hlavní nabídka --

1. Předvolby organizace

2. Nastavení serveru

3. Výchozí složky

4. Obecné možnosti

5. Uživatelské rozhraní

6. Adresáře

7. Zpráva dne (MOTD)

8. Pluginy

9. Databáze

10. Jazyková nastavení

11. Vylepšení

D. Nastavte předdefinovaná nastavení pro konkrétní IMAP servery

C Zapněte barvu

S Uložit data

Q Ukončit

Příkaz >> <-- D

Konfigurace SquirrelMail : Přečtěte si: config.php

---------------------------- ------------------------------

Zatímco budujeme SquirrelMail , objevili jsme některé

předvolby které fungují lépe s některými servery, které nefungují tak

dobře s jinými. Pokud vyberete svůj IMAP server, tato možnost

nastaví některá předdefinovaná nastavení pro tento server.

Upozorňujeme , že budete stále musíte vše procházet a ujistit se

je správně. To nemění všechno. Existuje

pouze několik nastavení , která to se změní.

Vyberte svůj IMAP server:

bincimap = Binc IMAP server

br / kurýr = Kurier = Kurier = Kurier > Cyrus =Cyrus IMAP Server

Dovecot =Dovecot Secure IMAP Server

Exchange =Microsoft Exchange Server

HmailServer =HmailServer

Macosx =Mac OS X MailServer

Mercury32 =Merkur /32

uw = Server IMAP Univerzita Washingtonu

gmail = přístup IMAP k poštovním účtům Google (Gmail) neměnit

> nic nedělat Příkaz >> <-- dovecot

Konfigurace SquirrelMail : Přečtěte si: config.php

------------------- --------------------------------------

Zatímco jsme vytvářeli SquirrelMail, objevili některé

předvolby , které fungují lépe s některými servery , které nefungují tak

tak dobře s ostatními. Pokud vyberete svůj IMAP server, tato možnost

nastaví některá předdefinovaná nastavení pro tento server.

Upozorňujeme , že budete stále musíte vše procházet a ujistit se

je správně. To nemění všechno. Existuje

pouze několik nastavení , která to se změní.

Vyberte svůj IMAP server:

bincimap = Binc IMAP server

br / kurýr = Kurier = Kurier = Kurier > Cyrus =Cyrus IMAP Server

Dovecot =Dovecot Secure IMAP Server

Exchange =Microsoft Exchange Server

HmailServer =HmailServer

Macosx =Mac OS X MailServer

Mercury32 =Merkur /32

uw = Server IMAP Univerzita Washingtonu

gmail = přístup IMAP k poštovním účtům Google (Gmail) neměnit

> nic nedělat Příkaz>> dovecot

imap_server_type =dovecot

default_folder_prefix =

crash_folder =trash

odeslán_folder =odeslán

Draft_Folder =Drafts

SHOW_PREFIX_OPTO = false

default_sub_of_inbox = false

show_contain_subfolders_op tion = false

volitelný_delimiter = detect

delete_folder = false

force_username_lowercase = true

< enter TER- < EN TER- s / > EN Před...>

Konfigurace SquirrelMail : Přečtěte si: config.php (1.4.0)

---------------------------- -----------------------------

Hlavní nabídka --

1. Předvolby organizace

2. Nastavení serveru

3. Výchozí složky

4. Obecné možnosti

5. Uživatelské rozhraní

6. Adresáře

7. Zpráva dne (MOTD)

8. Pluginy

9. Databáze

10. Jazyková nastavení

11. Vylepšení

D. Nastavte předdefinovaná nastavení pro konkrétní IMAP servery

C Zapněte barvu

S Uložit data

Q Ukončit

Příkaz >> <-- S

Konfigurace SquirrelMail : Přečtěte si: config.php (1.4.0)

---------------------- -----------------------------------

Hlavní nabídka --

1. Předvolby organizace

2. Nastavení serveru

3. Výchozí složky

4. Obecné možnosti

5. Uživatelské rozhraní

6. Adresáře

7. Zpráva dne (MOTD)

8. Pluginy

9. Databáze

10. Jazyková nastavení

11. Vylepšení

D. Nastavit předdefinovaná nastavení pro konkrétní IMAP servery

C Zapnout barvu

S Uložit data

Q Ukončit

Příkaz >> S

Data uložená v config.php

Dokončeno aktivace pluginů; registrační data uložená v plugin_hooks.php

Stisknutím enter pokračujte... <-- ENTER

Konfigurace SquirrelMail : Přečtěte si: config.php (1.4.0 )

--------------------------------------------- ------------

Hlavní nabídka --

1. Předvolby organizace

2. Nastavení serveru

3. Výchozí složky

4. Obecné možnosti

5. Uživatelské rozhraní

6. Adresáře

7. Zpráva dne (MOTD)

8. Pluginy

9. Databáze

10. Jazyková nastavení

11. Vylepšení

D. Nastavte předdefinovaná nastavení pro konkrétní IMAP servery

C Zapněte barvu

S Uložit data

Q Ukončit

Příkaz >> <-- Q

SquirrelMail se nachází v adresáři /srv/www/htdocs/squirrelmail, ale potřebujeme ho v adresáři /usr/share/squirrelmail/. Proto vytvoříme symbolický odkaz:

ln -s /srv/www/htdocs/squirrelmail /usr/share/squirrelmail

Kromě toho změníme vlastníka adresáře /srv/www/htdocs/squirrelmail/data/ na nikoho:

chown nobody /srv/www/htdocs/squirrelmail/data/

Po instalaci ISPConfig 3 můžete přistupovat ke SquirrelMail následovně:

Aplikace ISPConfig vhost na portu 8081 pro nginx jsou dodávány s konfigurací SquirrelMail, takže pro přístup ke SquirrelMail můžete použít http://server1.example.com:8081/squirrelmail nebo http://server1.example.com:8081/webmail.

Pokud chcete použít alias /webmail nebo /squirrelmail, který můžete použít ze svých webových stránek, je to o něco složitější než pro Apache, protože nginx nemá globální aliasy (tj. aliasy, které lze definovat pro všechny vhosty). Proto musíte definovat tyto aliasy pro každý vhost, ze kterého chcete získat přístup ke SquirrelMail.

Chcete-li to provést, vložte následující do pole Direktivy nginx na kartě Možnosti na webu v ISPConfig:

location /squirrelmail {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/squirrelmail/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/squirrelmail/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /webmail {

rewrite ^/* /squirrelmail last;

} |

Pokud používáte https místo http pro váš vhost byste měli přidat řádek fastcgi_param HTTPS on; do vaší konfigurace SquirrelMail takto:

location /squirrelmail {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/squirrelmail/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_param HTTPS on; # <-- add this line

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/squirrelmail/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /webmail {

rewrite ^/* /squirrelmail last;

} |

Pokud pro svůj vhost používáte http i https, musíte do sekce http {} v /etc/nginx/nginx.conf přidat následující sekci (před začleněním řádků), která určuje, zda návštěvník používá http nebo https a nastavuje proměnná $fastcgi_https (kterou použijeme v naší konfiguraci SquirrelMail):

vi /etc/nginx/nginx.conf

[...]

http {

[...]

## Detect when HTTPS is used

map $scheme $fastcgi_https {

default off;

https on;

}

[...]

}

[...] |

Poté nezapomeňte znovu načíst nginx:

systemctl reload nginx.service

Poté znovu přejděte do pole Direktivy nginx a místo fastcgi_param HTTPS zapněte; přidáte řádek fastcgi_param HTTPS $fastcgi_https; takže můžete použít SquirrelMail pro požadavky http i https:

location /squirrelmail {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/squirrelmail/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_param HTTPS $fastcgi_https; # <-- add this line

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/squirrelmail/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /webmail {

rewrite ^/* /squirrelmail last;

} |

The Perfect Server – OpenSUSE 12.2 x86_64 (nginx, Dovecot, ISPConfig 3) – Strana 6

19 ISPConfig 3

Než nainstalujeme ISPConfig 3, ujistěte se, že adresář /var/vmail/ existuje:

mkdir /var/vmail/

Před zahájením instalace ISPConfig se ujistěte, že je Apache zastaven (pokud je nainstalován - je možné, že některé z vašich nainstalovaných balíčků nainstalovaly Apache jako závislost, aniž byste o tom věděli). Pokud je již Apache2 v systému nainstalován, zastavte jej nyní...

systemctl stop apache2.service

... a odstraňte odkazy pro spuštění systému Apache:

systemctl disable apache2.service

Ujistěte se, že nginx běží:

systemctl restart nginx.service

(Pokud máte nainstalovaný Apache i nginx, instalační program se vás zeptá, který z nich chcete použít:Byly zjištěny Apache a nginx. Vyberte server, který chcete použít pro ISPConfig:(apache,nginx) [apache]:

Zadejte nginx. Pokud je nainstalován pouze Apache nebo nginx, instalační program to automaticky detekuje a nebude položena žádná otázka.)

Stáhněte si aktuální verzi ISPConfig 3 a nainstalujte ji. Instalační program ISPConfig nakonfiguruje všechny služby jako Postfix, Dovecot atd. za vás. Ruční nastavení požadované pro ISPConfig 2 již není nutné.

Nyní máte také možnost nechat instalátor vytvořit SSL vhost pro ovládací panel ISPConfig, takže ISPConfig bude přístupný pomocí https:// místo http://. Chcete-li toho dosáhnout, stiskněte ENTER, když uvidíte tuto otázku:Chcete zabezpečené (SSL) připojení k webovému rozhraní ISPConfig (y,n) [y]:.

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install /install/

Nyní spusťte instalační proces spuštěním:

php -q install.php

server1:/tmp/ispconfig3_install/install # php -q install.php

----------------------- -------------------------------------------------- -------

_____ ___________ _____ __ _ ____

|_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

|

|___/

--------------------------------------- -------------------------------------------

>> Počáteční konfigurace

Operační systém: openSUSE nebo kompatibilní, neznámá verze.

Následuje několik otázek pro primární konfiguraci , takže buďte opatrní.

Výchozí hodnoty jsou v [závorkách] a lze je přijmout pomocí

Klepnutím na „konec“ (bez uvozovek) zastavíte instalátor.

Vyberte jazyk (en,de) [en]: <-- ENTER

Režim instalace (standardní, expertní) [standardní]: <-- ENTER

Úplný kvalifikovaný název hostitele (FQDN) serveru, např. server1.domain.tld [server1.example.com]: <-- ENTER

Název hostitele serveru MySQL [místní hostitel]: <-- ENTER

MySQL root username [root]: <-- ENTER

Heslo root MySQL []: <-- heslo yourrootsql

MySQL databázi k vytvoření [dbispconfig]: <-- ENTER

Znaková sada MySQL [utf8]: <-- ENTER

Byly zjištěny Apache a nginx. Vyberte server pro použití pro ISPConfig: (apache,nginx) [apache]: <-- nginx

Generování 2048 bit soukromého klíče RSA

......... ................................................................... ......................+++

...+++

zápis nového soukromého klíče do 'smtpd.key'

-----

Chystáte se zadat informace , které budou začleněny

do vaší žádosti o certifikát.

To, co se chystáte zadat , se označuje rozlišovací Jméno nebo DN.

Je zde poměrně mnoho polí , ale některá můžete ponechat prázdná.

U některých polí bude výchozí hodnota,

Pokud zadáte '.', pole bude ponecháno prázdné.

-----

Název země (2 písmenný kód) [AU]: <-- ENTER

Název státu nebo provincie (celé jméno) [Some-State]: <-- ENTER

Název místa (např. město) []: <-- ENTER

Název organizace (např. společnost) [Internet Widgits Pty Ltd]: <-- ENTER

Název organizační jednotky (např. sekce) []: <-- ENTER

Běžné jméno (např. VAŠE jméno) []: <-- ENTER

Emai l Adresa []: <-- ENTER

Konfigurace Jailkit

Konfigurace Dovecot

Konfigurace Spamassassin

Konfigurace Amavisd

Konfigurace Getmail

Konfigurace Pureftpd

Konfigurace BIND

Konfigurace nginx

Konfigurace Vlogger

Konfigurace Apps vhost

Konfigurace Bastille Firewall

Konfigurace Fail2ban

Instalace ISPConfig

ISPConfig Port [8080]:-- ENTER

Chcete zabezpečené (SSL) připojení k webovému rozhraní ISPConfig (y,n) [y]:<-- ENTER

Generování soukromého klíče RSA , 4096 bit dlouhý modul

.++

...............++

e je 65537 (0x10001)

O vás abyste byli požádáni o zadání informací , které budou zahrnuty

do vaší žádosti o certifikát.

Chystáte se zadat , nazýváme rozlišující jméno nebo pole DN.

Není něco. ale některá můžete ponechat prázdná

U některých polí bude výchozí hodnota,

Pokud zadáte '.', pole zůstane prázdné.

-----

Název země (2 písmenný kód) [AU]: <-- ENTER

Název státu nebo provincie (celý název) [Some-State]: <-- ENTER

Název místa (např. město) []: <-- ENTER

Název organizace (např. společnost) [Internet Widgits Pty Ltd]: <-- ENTER

Název organizační jednotky (např. sekce) []: <-- ENTER

Běžné jméno (např. VAŠE jméno) []: <-- ENTER

E-mailová adresa []: <-- ENTER

Zadejte následující 'extra' atributy

k odeslání s vaší žádostí o certifikát

Heslo k výzvě []: <-- ENTER

Volitelný název společnosti []: <-- ENTER

zápis klíče RSA

Konfigurace DBServer

Instalace ISPConfig crontab

žádný crontab pro root

žádný crontab pro getmail

Restartování služeb ...

přesměrování na systemctl

přesměrování na systemctl

přesměrování na systemctl

přesměrování na systemctl

přesměrování na systemctl

přesměrování na systemctl

přesměrování na systemctl

přesměrování na systemctl

přesměrování na systemctl

Instalovat lace dokončena.

server1:/tmp/ispconfig3_install/install #

Vyčistěte adresář /tmp:

cd /tmp

rm -rf /tmp/ispconfig3_install

rm -f /tmp/ISPConfig-3-stable.tar.gz

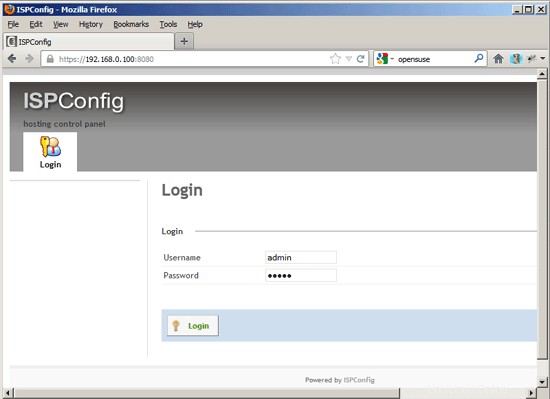

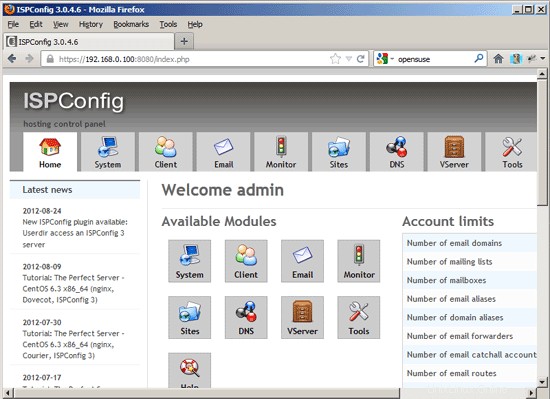

Poté můžete přistupovat k ISPConfig 3 pod http(s)://server1.example.com:8080/ nebo http(s)://192.168.0.100:8080/ (http nebo https závisí na tom, co jste zvolili během instalace). Přihlaste se pomocí uživatelského jména admin a hesla admin (po prvním přihlášení byste měli změnit výchozí heslo):

19.1 ISPConfig 3 příručka

Abyste se naučili používat ISPConfig 3, důrazně doporučuji stáhnout si příručku ISPConfig 3.

Na zhruba 300 stranách pokrývá koncept ISPConfig (administrátoři, prodejci, klienti), vysvětluje, jak nainstalovat a aktualizovat ISPConfig 3, obsahuje odkaz na všechny formuláře a pole formulářů v ISPConfig spolu s příklady platných vstupů a poskytuje výukové programy pro nejběžnější úkoly v ISPConfig 3. Také uvádí, jak zvýšit zabezpečení serveru, a na konci je dodávána část pro odstraňování problémů.

19.2 Aplikace ISPConfig Monitor pro Android

Pomocí aplikace ISPConfig Monitor App můžete zkontrolovat stav svého serveru a zjistit, zda všechny služby běží podle očekávání. Můžete zkontrolovat TCP a UDP porty a pingnout vaše servery. Kromě toho můžete tuto aplikaci použít k vyžádání podrobností od serverů, které mají nainstalovaný ISPConfig (Upozorňujeme, že minimální nainstalovaná verze ISPConfig 3 s podporou aplikace ISPConfig Monitor je 3.0.3.3! ); tyto podrobnosti zahrnují vše, co znáte z modulu Monitor v ovládacím panelu ISPConfig (např. služby, protokoly pošty a systému, fronta pošty, informace o CPU a paměti, využití disku, kvóty, podrobnosti o operačním systému, protokol RKHunter atd.) a samozřejmě , protože ISPConfig podporuje více serverů, můžete zkontrolovat všechny servery, které jsou řízeny z vašeho hlavního serveru ISPConfig.

Pokyny ke stažení a použití naleznete na adrese http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

20 odkazů

- OpenSUSE:http://www.opensuse.org/

- ISPConfig:http://www.ispconfig.org/

O autorovi

Falko Timme je vlastníkem  Timme Hosting (ultrarychlý webhosting nginx). Je hlavním správcem HowtoForge (od roku 2005) a jedním z hlavních vývojářů ISPConfig (od roku 2000). Přispěl také do O'Reillyho knihy "Linux System Administration".

Timme Hosting (ultrarychlý webhosting nginx). Je hlavním správcem HowtoForge (od roku 2005) a jedním z hlavních vývojářů ISPConfig (od roku 2000). Přispěl také do O'Reillyho knihy "Linux System Administration".