Nmap nebo „Network Mapper“ je open-source nástroj určený pro bezpečnostní experty a vývojáře „Nmap Developer Team“ od roku 1997. Zde se naučíme příkazy k instalaci NMAP na Debian 11 Bullseye a jak jej používat?

Pomocí Nmap může uživatel prohledat síť a nebo počítače na internetu/lokálně (tj. s jejich IP adresou) lze zkontrolovat na otevřené porty a služby na nich naslouchající. Známé i neznámé metody skenování dělají z tohoto nástroje velmi výkonný program.

Network Mapper je zvláště vhodný pro zjištění všech aktivních hostitelů v síťovém prostředí (ping sweep) a také jejich operačního systému (OS fingerprinting) a čísel verzí různých tam nainstalovaných služeb.

Nmap lze použít například k testování konfigurace firewallu nebo počítače na otevřené porty a (případně nežádoucí) služby běžící na pozadí. Ačkoli tento nástroj sám o sobě přichází s rozhraním příkazového řádku, pomocí Zenmap může uživatel pracovat s věcmi pohodlněji.

Ve výchozím nastavení Nmap provádí skenování SYN, které je založeno na souladu zásobníku TCP. Lze jej použít ke skenování tisíců portů a umožňuje jasné a spolehlivé rozlišení mezi porty s otevřeným, uzavřeným nebo filtrovaným stavem.

Typické použití NMAP:

- Analyzujte a skenujte sítě

- Získejte síťový inventář

- Detekce připojených a aktivních systémů

- Určete podrobnosti o službách, konfiguracích a verzích

- Monitorování provozní doby, hostitelů nebo služeb

- Kontrola aktualizací služby

Jak nainstalovat Nmap na Debian 11 Linux Bullseye

Aktualizace úložiště Apt

Jednou z prvních, kterou uděláme, je spuštění příkazu aktualizace systému. Tím se znovu sestaví mezipaměť systémového repo a také umožní nainstalovaným balíčkům získat jejich nejnovější verze.

sudo apt update

Nainstalujte NMAP na Debian 11 Bullseye

Nepotřebujeme přidávat žádné úložiště ručně, protože oficiální balíček pro instalaci NMAP je již k dispozici na výchozím základním repo Debianu 11. Proto bude stačit spuštění příkazu správce balíčků APT.

sudo apt install nmap -y

Instalace ZenMap (GUI) na Debian 11 (volitelné)

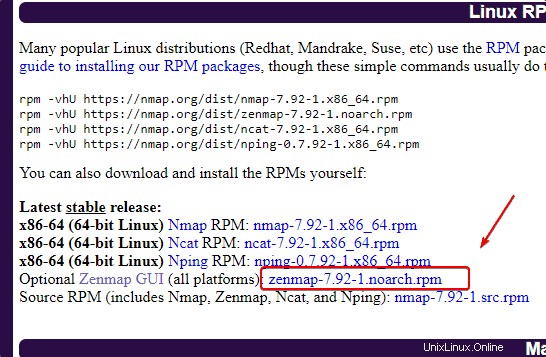

Ti, kteří hledají grafické uživatelské rozhraní pro použití NMAP pro skenování a analýzu sítí. Mohou jít pro ZenMap, ale jeho nejnovější není k dispozici pro Debian v binárním formátu. Proto, abychom jej nainstalovali, musíme nejprve převést jeho stávající binární RPM na Deb. Pokračujme podle pokynů.

Nainstalovat Alien

sudo apt-get install alien -y

Stáhněte si ZenMap RPM

Přejděte na oficiální web Nmap a stáhněte si balíček Zenmap RPM.

Převést RPM na Deb

Pokud jste ke stažení souboru použili prohlížeč, přepněte nejprve na Stahování adresář- cd Downloads

sudo alien zenmap-*.noarch.rpm

Nainstalujte Zenmap

sudo dpkg --install zenmap_*_all.deb

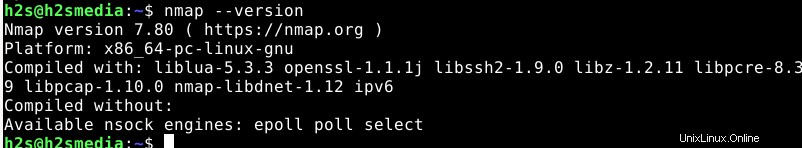

Zkontrolujte verzi Nmap

Pro kontrolu verze aktuálního Nmapu použijte daný příkaz:

nmap --version

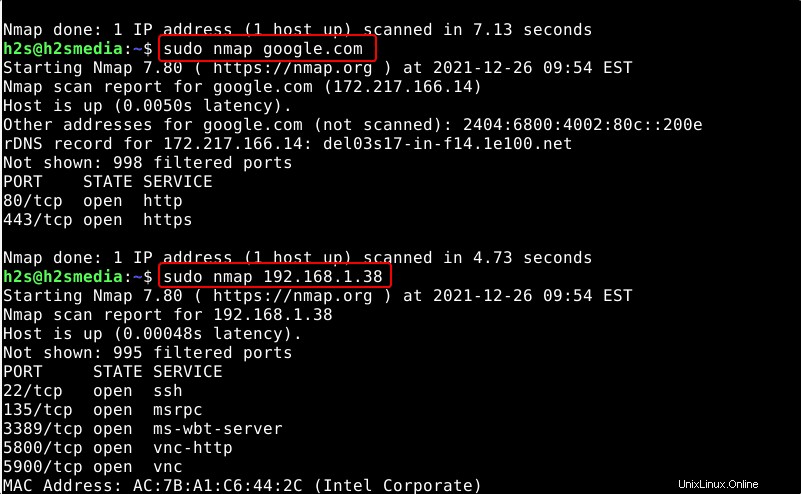

Používejte Nmap Scanner na Debianu 11

Cílový rozsah možností Nmap může být jedna IP adresa (ve výchozím nastavení funguje s IPv4, ale můžete také použít adresy IPv6), rozsah IP adres nebo hostitel. Pokud nezadáte žádné další možnosti, stačí zadat cílový rozsah Nmap, Nmap zkontroluje cílový počítač na prvních 1000 portů. Jedná se o většinu takzvaných dobře známých portů, které jsou trvale připojeny k určitým typickým aplikacím (jako jsou webové servery nebo POP3).

Chcete-li zobrazit všechny dostupné možnosti, můžete se podívat na stránku nápovědy:

nmap -h

Nmap – skenování portů

Pomocí možnosti port můžeme skenovat, abychom poznali začátek portů, zda jsou otevřené nebo zavřené. Filtrovaný start však může být nepříjemný, protože administrátora nutí skenovat porty jinými metodami. Podívejme se na některé běžné stavy portů, které obvykle získáváme při skenování portů v síti.

Otevřít – Znamená to, že na tomto portu naslouchá aplikace nebo služba a je tedy možné připojení.

Zavřeno- To znamená, že hostitel odmítl připojení na tomto portu. Žádná aplikace za tím neposlouchá.

FILTROVÁNO / BLOKOVÁNO znamená, že hostitel neodpovídá na požadavky na tomto portu. To znamená, že spojení není potvrzeno (OPEN) ani odmítnuto (CLOSED). Pokud je hostitel jinak dosažitelný, provede se filtrování (FILTROVÁNO) nebo blokování (BLOKOVÁNO) firewallem.

nefiltrováno – V tomto případě je Nmap k portu dosažitelný, ale nemůže potvrdit, zda je otevřený nebo zavřený.

Příkaz pro zahájení skenování je:

sudo nmap ip-address

nebo

sudo nmap website address

Ke kontrole počítače můžete použít:

sudo nmap localhost

Chcete-li zkontrolovat celou podsíť, použijte:

sudo nmap IP-address/24

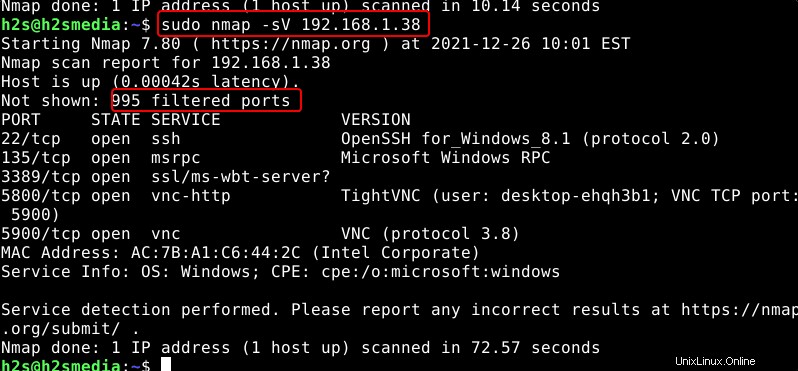

Identifikace služby a verze

Identifikace služby je také známá jako otisk služby nebo detekce verze (skenování verze). Příkaz pro skenování služby Nmap se snaží co nejpřesněji určit nainstalované aplikace (používá některé porty k hovoru mimo svět) a jejich verzi. To lze použít k cílenému vyhledávání verzí aplikací a následně dostupných zranitelností.

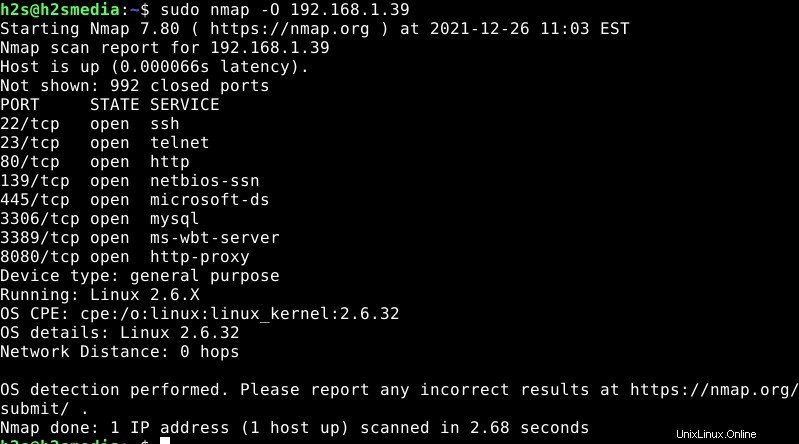

Použít Nmap pro kontrolu operačního systému

Identifikace OS je také známá jako otisk OS nebo detekce OS je proces, ve kterém používáme Nmap k identifikaci toho, jaký typ operačního systému používá hostitel, na kterého cílíme.

Identifikace OS a služeb pomocí NMAP

Možnost použití:

• Kontrola OS (detekce OS) =-O Pokud je to možné, poskytuje přesné informace o operačním systému. Kontrola používá různé aplikační protokoly na portech, které jsou považovány za „otevřené“ nebo „otevřené | filtrováno“.

• Kontrola služby/kontrola verze =-sV Prohledejte porty a identifikujte aplikace běžící za otevřenými porty.

• Skenování RPC =-sR – Pokud je na portu k dispozici služba RPC (Remote Procedure Call), Nmap jej naskenuje, aby poskytl další informace o operačním systému.

• Kombinovaná kontrola OS a služeb -O -sV nebo -A Poskytování informací o operačním systému a aplikacích v jednom výstupu.

sudo nmap -O [IP address] or sudo nmap -O [website address]

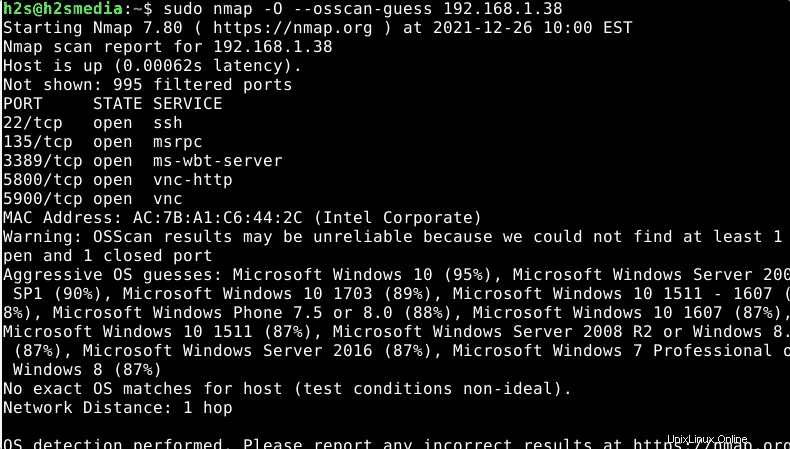

Pokud Nmap není schopen poskytnout přesné informace o cílovém hostitelském operačním systému, můžete použít možnost odhadnout, což je nespolehlivé, ale poskytuje určitou představu s procentem spolehlivosti.

sudo nmap -O --osscan-guess ip-address

Můžete to vidět na daném snímku obrazovky.

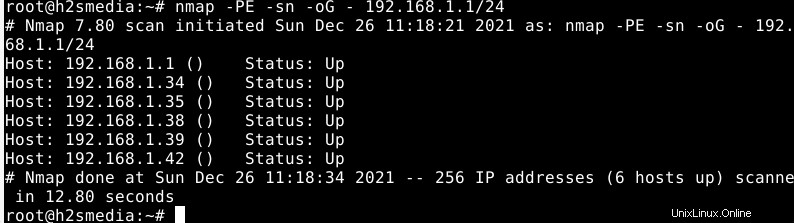

Klasický ping sken (síťový sken)

Daný příkaz použije klasický ping scan s ICMP echo requesty (-PE), ale bez port scanu (-sn).

sudo nmap -PE -sn -oG - ip-address-range/24

Rozšířená kontrola pingem (síťová kontrola)

Použití tohoto skenování TCP ping kombinuje klasický ping (ICMP echo) se skenováním TCP SYN.

sudo nmap -sP -oG - ip-address-range/24

Techniky skenování

Pojďme se znovu podívat na různé možnosti skenování nebo parametry Nmapu, které lze použít s jeho příkazem.

| Nmap – techniky skenování | |

| Technika skenování | popis |

-sT | Jednoduché skenování připojení. Pro každý port, který má být skenován, je navázáno a vymazáno úplné spojení TCP. Toto skenování je také dostupné, pokud je voláno Nmap bez práv root. |

-sS | „SYN-Stealth-Scan“: Podobné -sT , ale není navázáno úplné spojení TCP, proto je méně patrné. (Standardní s právy root) |

-sU | Skenuje porty UDP místo TCP. |

-sn | Ping scan: kontroluje pouze dostupnost prostřednictvím požadavku echo ICMP, paketu TCP SYN na portu 443, paketu TCP ACK na portu 80 a požadavku na časové razítko ICMP. Užitečné pro testování celých síťových oblastí pro aktivní hostitele. Toto skenování je také dostupné, pokud je voláno Nmap bez práv root (pak pouze s pakety SYN na portech 80 a 443). |

Informace pro odborníky:

Následující exotičtější techniky (a další) mohou být užitečné v jednotlivých případech. Je však vhodné si předem prostudovat manuálovou stránku nmap nebo domovskou stránku, abyste porozuměli speciálním funkcím a možným zjištěním.

| Speciální techniky skenování | |

| Technika skenování | popis |

-sF , -sN ,-sX | Nmap posílá záměrně zmanipulované nebo nesprávné TCP pakety na porty, které mají být skenovány. Na základě reakce portu (nebo serveru) lze vyvodit závěry, zda je port otevřený nebo chráněný firewallem. V porovnání s -sT nebo -sR méně nápadné. |

-sA , -sW | Také se používá k testování, zda je port otevřený, uzavřený nebo chráněný. Zvláště dobré pro detekci firewallů. |

Možnosti

Nmap zná různé možnosti, které lze kombinovat s výše uvedenými skenovacími technikami:

Detekce verze a OS

| Možnosti Nmap (verze a OS) | |

| možnost | popis |

-sR | Pokud je rozpoznána služba RPC, jsou odeslány další pakety RPC, protože to umožňuje nalézt další informace o službě naslouchající na příslušném portu. |

-sV | Pokouší se pomocí dalších testů identifikovat službu na každém otevřeném portu. Zahrnuje -sR . |

-O | Detekce OS:Pokusy o identifikaci operačního systému cíle pomocí speciálních funkcí implementace sítě. |

-A | Zkratka pro -sV -O |

Porty

Ve výchozím nastavení Nmap skenuje všechny porty od 1 do 1024 plus ty vyšší uvedené v /usr/share/nmap/nmap-services soubor. Následující možnosti vytvářejí odlišné chování:

| Nmap – možnosti (porty ) | |

| možnost | popis |

-p X | Skenuje pouze port X |

-p X-Y | Skenuje pouze porty X až Y |

-p X,Y,Z | Skenuje porty X, Y a Z |

-p- | Prohledat všechny porty |

-F | Rychlé skenování, skenuje pouze známé porty, které jsou uvedeny v službách nmap soubor. |

-r | Skenuje všechny porty v číselném pořadí, což může zlepšit přehlednost pomocí možnosti -v . Ve výchozím nastavení Nmap volí náhodné pořadí. |

další možnosti

| Nmap – možnosti (různé) | |

| možnost | popis |

-Pn | Před úplným skenováním portu Nmap obvykle zkontroluje, zda počítač existuje a je online (viz technologie skenování -sn ). Tato možnost toto vypne a je vyžadována pro skenování hostitelů, na kterých neběží žádný webový server a které blokují pingy. |

-e eth0 | Explicitně dává Nmap pokyn eth0 pro použití síťového rozhraní. Obvykle si Nmap vybere rozhraní sám. |

-oN DATEI | Přihlaste skenování do FILE |

-v | Během skenování vytiskne další informace. |

Odinstalujte nebo odeberte Nmap

Pokud už Nmap na svém Debianu 11 nechcete, můžeme k jeho odstranění použít stejný balíček APT.

sudo apt remove nmap