Úvod

Secure Shell (SSH) je kryptografický protokol, který umožňuje klientovi komunikovat se vzdáleným serverem v zabezpečeném prostředí.

Šifrování na vysoké úrovni chrání výměnu citlivých informací a umožňuje bezpečné přenášení nebo vydávání příkazů na vzdálených počítačích.

Přečtěte si, jak povolit SSH na CentOS 7 podle pokynů v tomto krátkém tutoriálu.

Předpoklady

- Systém CentOS 7 funguje jako server SSH

- Uživatel s nezbytnými oprávněními

- Přístup k příkazovému řádku (Ctrl-Alt-T)

- mňam nástroj (ve výchozím nastavení součástí)

Instalace a povolení OpenSSH na CentOS 7

Softwarové balíčky SSH jsou standardně součástí CentOS. Pokud však tyto balíčky ve vašem systému nejsou, snadno je nainstalujte provedením kroku 1 popsaného níže.

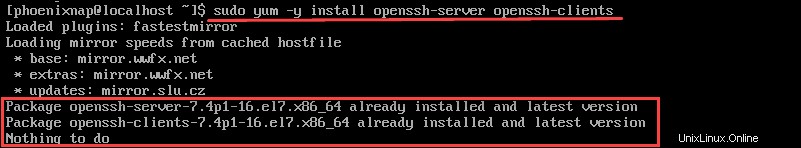

Krok 1:Nainstalujte OpenSSH Server Software Package

Zadáním následujícího příkazu z terminálu spusťte proces instalace:

sudo yum –y install openssh-server openssh-clientsTento příkaz nainstaluje jak klientské aplikace OpenSSH, tak démona serveru OpenSSH, sshd .

V tomto příkladu nás systém informuje, že nejnovější verze je již k dispozici.

Krok 2:Spuštění služby SSH

Spuštění démona SSH na serveru OpenSSH:

sudo systemctl start sshdKdyž je aktivní, sshd nepřetržitě naslouchá připojení klientů z jakéhokoli klientského nástroje. Když dojde k požadavku na připojení, sshd nastaví správné připojení.

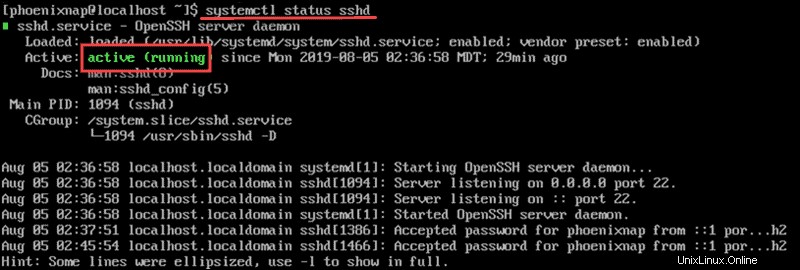

Krok 3:Zkontrolujte stav sshd

Zkontrolujte stav démona SSH:

sudo systemctl status sshdProtože jsme službu spustili již dříve, výstup potvrzuje, že je aktivní.

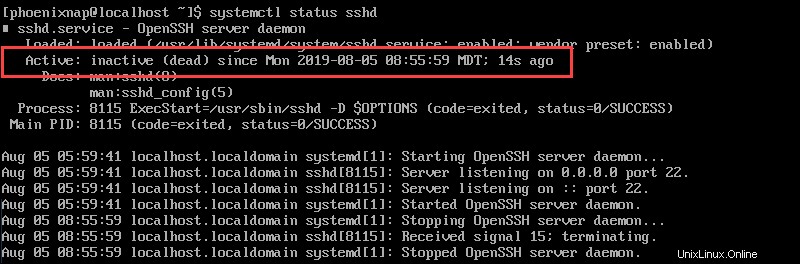

Chcete-li zastavit démona SSH, zadejte:

systemctl stop sshdZda se služba zastavila, můžeme zkontrolovat ověřením stavu. Výstup ukazuje, že služba je neaktivní a čas a datum, kdy se stav naposledy změnil.

Krok 4:Povolte službu OpenSSH

Povolte automatické spouštění SSH po každém restartu systému pomocí systemctl příkaz:

sudo systemctl enable sshdPro zakázání SSH po restartu zadejte:

sudo systemctl disable sshdKonfigurace serveru OpenSSH

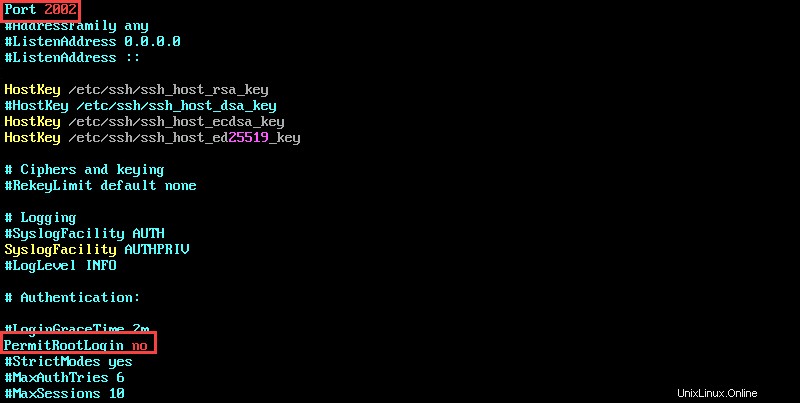

Správná konfigurace sshd konfigurační soubor posiluje zabezpečení serveru. Nejběžnějšími nastaveními pro zvýšení zabezpečení jsou změna čísla portu, zakázání přihlášení uživatele root a omezení přístupu pouze na určité uživatele.

Chcete-li tato nastavení upravit, přejděte na /etc/ssh/sshd_config soubor:

sudo vim /etc/ssh/sshd_configJakmile k souboru přistoupíte pomocí textového editoru (v tomto příkladu jsme použili vim ), můžete zakázat přihlášení uživatele root a upravit výchozí číslo portu:

- Zakázání přihlášení uživatele root:

Přihlašovací číslo PermitRoot

- Změňte port SSH tak, aby běžel na nestandardním portu. Například:

Port 2002

Nezapomeňte odkomentovat řádky, které upravujete, odstraněním hashtagu.

Uložte a zavřete soubor. Restartujte sshd :

service sshd restartNastavení brány firewall

Po úspěšném povolení SSH a konfiguraci sshd soubor, upravte nastavení brány firewall, abyste se ujistili, že neexistují žádné problémy s kompatibilitou.

Je také možné omezit přístup IP, aby bylo připojení ještě bezpečnější.

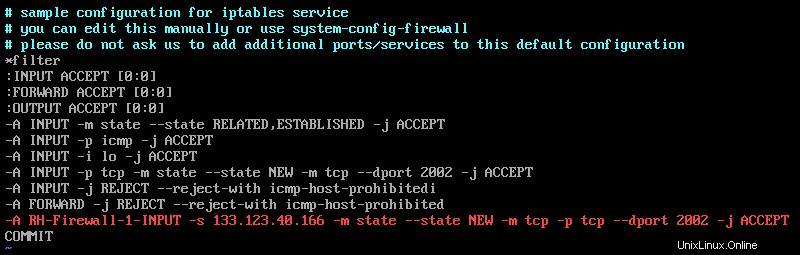

Chcete-li omezit přístup IP, upravte iptables soubor zadáním:

sudo vim /etc/sysconfig/iptablesChcete-li povolit přístup pomocí portu definovaného v konfiguračním souboru sshd, přidejte do souboru iptables následující řádek:

-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 2002 -j ACCEPTChcete-li omezit přístup ke konkrétní IP adrese, například 133.123.40.166, upravte řádek následovně:

-A RH-Firewall-1-INPUT -s 133.123.40.166 -m state --state NEW -p tcp --dport 2002 -j ACCEPT

Pokud váš web používá IPv6 a upravujete tabulky ip6, použijte řádek:

-A RH-Firewall-1-INPUT -m tcp -p tcp --dport 2002 -j ACCEPTUložte a ukončete soubor stisknutím klávesy Escape (Esc) na klávesnici a zadáním:

:X

Potvrďte stisknutím klávesy Enter.

Chcete-li použít změny, restartujte iptables:

sudo systemctl restart iptables