Úvod

Při čtení tohoto článku se váš prohlížeč připojuje k poskytovateli internetových služeb (ISP). Pakety odeslané z vašeho počítače si našly cestu na server, který je hostitelem této webové stránky. BGP (Border Gateway Protocol) rozhoduje o tom, kterou cestou se vydat.

Pokud router nefunguje nebo má vysoké provozní zatížení, pakety jdou jinou cestou. BGP standardně přijímá inzerované trasy z jiných směrovačů BGP. Neexistuje žádné oznámení o cestě nebo vlastníkovi, což zanechává významný bezpečnostní problém.

Tento článek vysvětluje protokol RPKI jako řešení pro bezpečné směrování BGP.

Co je to BGP?

Protokol BGP je hlavním protokolem usnadňujícím výměnu směrování přes internet. Pakety cestují globálně decentralizovaným způsobem s automatizovaným směrováním. Jak data přecházejí z jednoho směrovače do druhého, informace se přibližují k požadovanému cíli.

Každý směrovač udržuje lokálně významnou tabulku nejlepších cest pro každou cílovou skupinu předpony IP adresy. AS (A utonum S ystem) vlastní skupiny prefixů a určuje, jak probíhá výměna směrování. Každý AS má jedinečný identifikátor (Number) a protokol BGP definuje, jak si autonomní systémy vyměňují informace o směrování IP.

Každé ASN inzeruje předpony, na které může doručovat data. Pokud se například AS připojí k 1.0.0.0/8, bude vysílat adresu kolegům a poskytovatelům.

Nevýhody BGP

Přijetí trasy BGP závisí na inženýrství ISP. Potřebná péče poskytovatele internetových služeb jde jen tak daleko:vstupní chyby, automatizační chyby a nekalé úmysly jsou jen některé příklady, proti kterým je těžké se vyrovnat. Nakonec, jádrem problému je, že neexistuje žádná základní pravda o tom, kdo by měl oznámit cestu nebo kdo je skutečný vlastník.

Informace odeslané přes internet mají omezenou ochranu proti BGP Hijacks. K únosu BGP dochází, když AS oznámí BGP pro stejné nebo více konkrétních IP prefixů, které AS nevlastní.

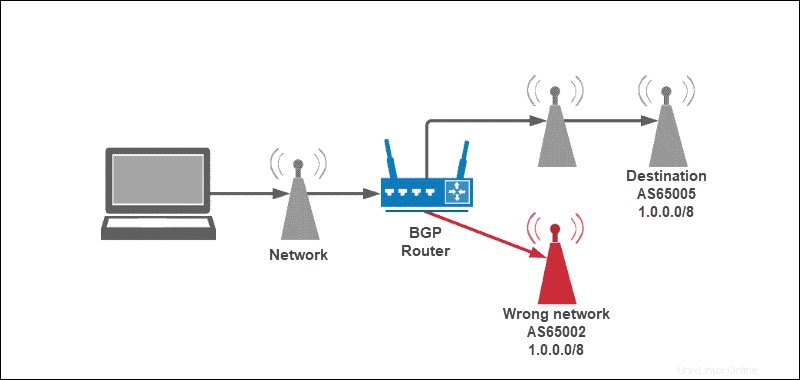

Únosy o stejné délce předpon

K únosu stejné délky předpony dojde, když někdo, kdo není vlastníkem, oznámí stejnou předponu. Například:

- Origin AS odesílá data určená pro 1.0.0.0/8

- Destination AS oznamuje 1.0.0.0/8.

- Jiný AS také oznamuje 1.0.0.0/8.

Když dojde ke stejně dlouhému oznámení, BGP musí vybrat trasu. Rozhodnutí spočívá na konfiguraci AS.

Původní AS zaznamenává mírný pokles provozu. Pokles návštěvnosti je běžný jev, ke kterému může dojít z mnoha důvodů. Díky tomu zůstává únos BGP bez povšimnutí.

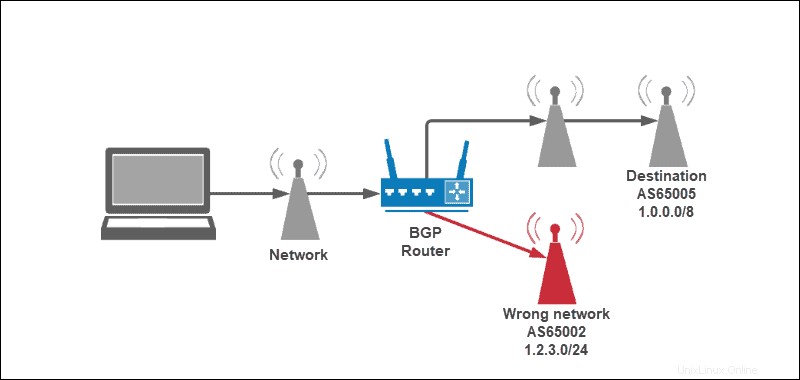

Únos konkrétní předpony

Ke konkrétnímu únosu předpony dochází, když škodlivé ASN oznámí konkrétnější předponu. Obě předpony jsou přidány do směrovací tabulky BGP, ale jako nejlepší cesta k síti je vybrána specifičtější adresa.

Například:

- Origin odesílá data určená pro 1.0.0.0/8.

- Destination AS oznamuje 1.0.0.0/8.

- Jiný AS oznamuje konkrétnější verzi 1.2.3.0/24.

Protože 1.2.3.0/24 je lepší shoda, všechna data v rozsahu 1.2.3.0 jdou do nesprávné sítě.

Co je RPKI?

RPKI (R zdroj P veřejné K ey já nfrastructure) je bezpečnostní vrstva ve směrování BGP, která poskytuje plnou kryptografickou důvěru vůči vlastnictví, kde vlastníci mají veřejně dostupný identifikátor. S BGP základní pravda o vlastnictví neexistuje. Kdokoli může inzerovat lepší trasu, ať už úmyslně nebo náhodně.

RPKI vychází ze stávajícího standardu PKI – RFC6480. Existuje mnoho odkazů na existující kryptografické metodologie pro bezpečnou komunikaci.

Proč je RPKI důležité?

Infrastruktura veřejného klíče zdrojů činí BGP bezpečnější a spolehlivější. Zranitelnost internetu způsobená tím, jak BGP funguje, je systematický problém. S růstem internetu jsou důsledky znatelnější.

Směrování informací do malé sítě vytváří přetížení. Škodlivé směrování přináší citlivé informace na nesprávné místo. Chyby BGP mají potenciál pro podvody a rozsáhlé výpadky. Některé pozoruhodné případy jsou:

- Amazon – Route 53 BGP únos Amazon DNS za účelem loupeže kryptoměny.

- Google – Nesprávná konfigurace filtrování BGP během aktualizace směrovaného provozu do Číny, Ruska a Nigérie.

- Mastercard, Visa a velké banky – Uniklo 36 předvoleb platebních služeb.

- YouTube – Pokus o zablokování webu YouTube v Pákistánu skončil jeho odstraněním.

Jakou formu ochrany RPKI nabízí?

Problémy s BGP vznikají z mnoha důvodů:

- Žádný spolehlivý plán zabezpečení

- Chyby při přerozdělování

- Překlepy

- Zlomyslnost

Nejběžnějším faktorem je lidská chyba.

Kryptografický model RPKI poskytuje ověřování vlastnictví prostřednictvím veřejného klíče a infrastruktury certifikátů, aniž by v nich byly identifikační informace. Certifikáty přidávají vrstvu zabezpečení sítě k předponám IPv4 a IPv6. Certifikáty RPKI jsou každoročně obnovovány. HTTP používá podobné šifrování k zabezpečení webových stránek.

Přestože celá cesta není zabezpečena, RPKI ověřuje identitu původu a poskytuje způsob, jak potvrdit, že jsou tím, kým říkají, že jsou. RPKI je krokem v zabezpečení směrování BGP, kde známe původ příchozích informací a kdo vlastní který prostor.

Díky širokému nasazení je v prevenci únosů celkově ještě efektivnější.

Výhody RPKI

Implementace a používání RPKI přináší následující výhody:

- Důkaz původu . Držitelé zdrojů mají důkaz o vlastnictví k použití konkrétních zdrojů prostřednictvím podepsaného řetězce důvěryhodnosti certifikátů, což pomáhá předcházet chybám ohledně původu informací.

- Ověření kryptografické identity . Držitelé zdrojů mají způsob, jak prokázat vlastnictví zákazníkům při distribuci zdrojů.

- Prevence ukradení trasy . Uživatelé zdrojů chrání informace poskytnuté držiteli zdrojů prostřednictvím digitálního podpisu, který ověřený držitel zdrojů generuje a dodává uživateli. Pokusy o změnu podpisu jej činí neplatným.

Jak RPKI funguje?

RIR (R regionální Já ninternet R egistry) poskytuje kořenový důvěryhodnost kryptografického modelu RPKI. IANA (Já ninternet A podepsáno N čísla A orgán) je součástí ICANN (I ninternet C organizace pro A podepsáno N ames a N umbers), který vlastní adresní prostor IPv4 a IPv6.

IANA subalokuje části IP prostoru do RIR. Místní RIR pak subalokují IP prostor sítím, které dále subalokují menším sítím. Tato cesta vytváří důvěryhodný řetězec při podepisování certifikátů. Regiony RIR se dělí do pěti geografických oblastí:

| Zkratka | Celé jméno | Region |

| ARIN | Americký registr pro internetová čísla | Severní Amerika |

| LACNIC | Informační centrum sítě Latinské Ameriky a Karibiku | Latinská Amerika |

| RIPE NCC | Koordinační centrum sítě Réseaux IP Européens | Evropa, západní Asie a bývalý SSSR |

| AFRINIC | Informační centrum Africké sítě | Afrika |

| APNIC | Informační centrum sítě Asia Pacific | Asie a Tichomoří |

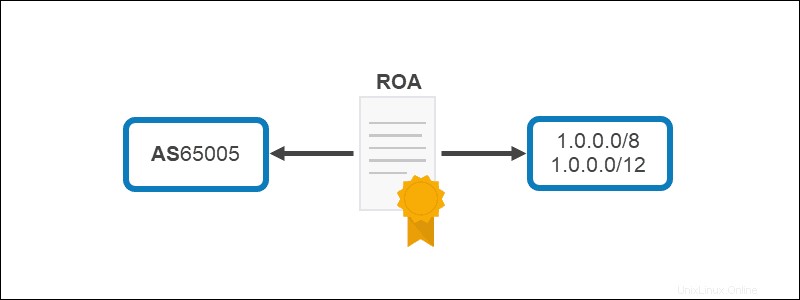

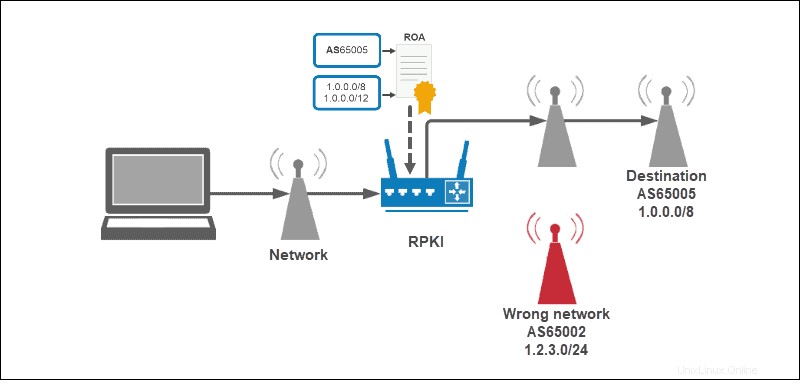

ROA

Poslední částí řetězce je ROA (R oute O původ A povolení). ROA je jednoduchý dokument se dvěma informacemi:

1. Jaká je trasa a maximální délka.

2. AS oznamující trasu.

Pokud například AS65005 oznamuje v rozsahu 1.0.0.0/8 až 1.0.0.0/12, ROA obsahuje rozsah a identifikátor AS65005, který s naprostou důvěrou ověřuje, kdo je skutečným vlastníkem informací.

Jak vytvořit ROA

Před vytvořením ROA je třeba zvážit několik věcí:

- Pouze vlastníci předpon mohou vytvářet ROA.

- Každá ROA je specifická pro jeden ze stávajících RIR.

- Vlastníci musí před vytvořením ROA vygenerovat pár klíčů požadavku ROA.

- Žádosti o ROA se zasílají příslušnému RIR.

Podrobné informace o tom, jak vytvořit ROA, naleznete v pokynech uvedených u každého příslušného RIR:

- ARIN – https://www.arin.net/resources/manage/rpki/hosted/

- RIPE – https://www.ripe.net/manage-ips-and-asns/resource-management/rpki/resource-certification-roa-management#---creating-and-editing-roas

- APNIC – https://blog.apnic.net/2019/09/11/how-to-creating-rpki-roas-in-myapnic/

Jak se RPKI nasazuje?

P v RP KI znamená, že certifikáty a ROA jsou přístupné ve veřejných úložištích. Tyto informace se používají ke generování seznamů, které prefixy patří ke kterým ASN.

Podpisy certifikátů a životnost ROA kontroluje každá síť nezávisle. Pokud některá z následujících možností selže, ROA je ignorována:

1. Počáteční nebo koncové datum ROA a certifikáty zřetězené zpět do kořenového adresáře jsou v minulosti nebo budoucnosti.

2. Jakýkoli z podpisů je neplatný nebo odvolaný.

Všechny ROA, které prošly testovací mezipamětí, do ověřeného seznamu. Filtr je vygenerován a nahrán do směrovačů na základě ověřeného seznamu mezipaměti. Směrovače kontrolují reklamy BGP prostřednictvím filtru s jedním ze tří výsledků:

- Platné – ROA je přítomna. Délka prefixu a číslo AS se shodují.

- Neplatné – ROA je přítomna. Délka předpony nebo číslo AS se neshodují.

- Nenalezeno nebo Neznámo – Žádná ROA.

Router funguje na základě stavu prefixu generovaného filtrem.

Předpony podepisování

RIR nabízejí online nástroje pro podepisování prefixů. To propojí předponu a délku předpony s AS. Jakmile je předpona podepsána, ostatní, kteří implementovali ověření RPKI, mohou předpony ověřit.

Podepisování certifikátů zabraňuje tomu, aby byly předpony uneseny (úmyslně či neúmyslně). Podepsané certifikáty jsou jádrem ROA. RPKI nenabízí žádné ověření cesty a útoky typu man-in-the-middle jsou stále možné.

Ověřování předpon

Implementace ověření závisí na detailech sítě. Obecné kroky při nastavování sítě pro ověření prefixu jsou:

1. Instalace validátorů RPKI – Software, který získává data RPKI ze všech internetových směrovacích registrů (IRR) a ověřuje podpisy.

2. Nakonfigurujte ověření na hraničních směrovačích pomocí nástroje pro ověření trasy – Směrovače naplní ověřovací mezipaměť kombinacemi ověřených prefixů, délek prefixů a zdrojových ASN.

3. Implementace filtrů BGP na externích relacích BGP – Přidání zásady do všech relací BGP (peer, tranzit a zákazníků) pro odmítnutí jakékoli předpony, která je RPKI Neplatná .