Úvod:

Nikto je webový skenovací nástroj s otevřeným zdrojovým kódem, který pomáhá při skenování webového serveru pro více položek, včetně více než 6400 potenciálně nebezpečných souborů/CGI, kontroluje zastaralé verze více než 1200 serverů a problémy specifické pro jednotlivé verze na více než 270 serverech. Také kontroluje položky konfigurace serveru, jako je přítomnost více indexových souborů, možnosti HTTP serveru a pokusí se identifikovat nainstalované webové servery a software. Skenované položky a pluginy jsou často aktualizovány a lze je aktualizovat automaticky.

V tomto tutoriálu vám bude vysvětlen proces instalace Nikto na váš server a spuštění základního testu vašeho serveru pomocí stejného.

Instalace Nikto:

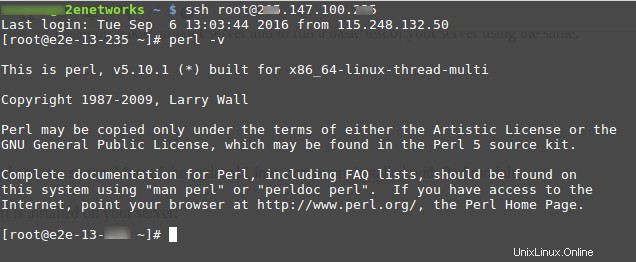

Krok 1: Přístup k serveru přes SSH.

Krok 2: Zkontrolujte, zda jsou na vašem serveru nainstalovány moduly perlu. Většina aktualizovaných Linuxů je dodávána s předinstalovanými moduly Perl.

Chcete-li zkontrolovat, zda je na vašem serveru nainstalován perl, zadejte následující příkaz:

perl -v

Pokud jsou na vašem serveru předinstalované moduly perlu, získáte o nich podrobnosti.

Pokud ne, zadejte níže uvedený příkaz Install perl:

Pro Red Hat/CentOS/Fedora:

# yum install perl perl-Net-SSLeay openssl

Pro Debian/Ubuntu/Linux Mint:

# apt-get install perl openssl libnet-ssleay-perl

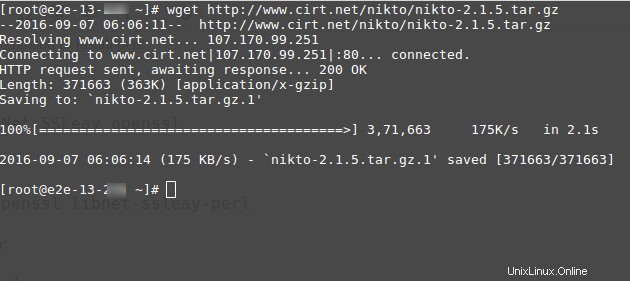

Krok 3: Stáhněte si nejnovější verzi Nikto:

(i) Ke stažení použijte následující příkaz wget:

# wget http://www.cirt.net/nikto/nikto-2.1.5.tar.gz

(ii) Rozbalte jej pomocí následujícíhotar příkaz:

# tar -xvf nikto-2.1.5.tar.gz

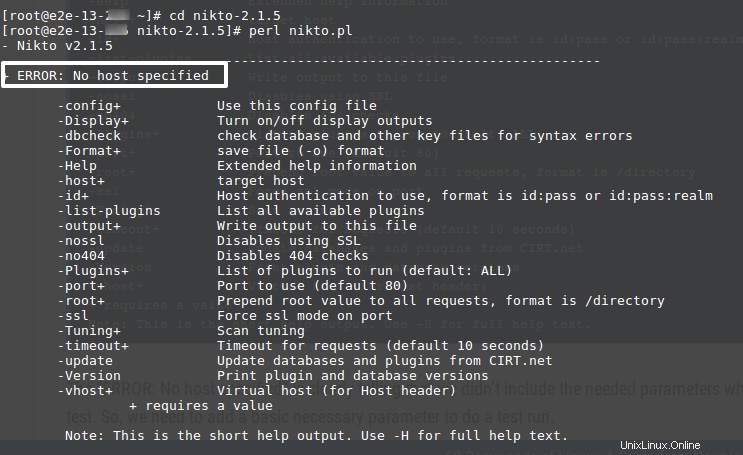

(ii) Spusťte skript Nikito pomocí příkazu perl, jak je uvedeno níže:

# cd nikto-2.1.5# perl nikto.pl

-CHYBA:Nebyl zadán žádný hostitel, což jasně ukazuje, že jsme při provádění testu nezahrnuli potřebné parametry. Pro spuštění úspěšného testu je nutné zadat parametr.

Základní test:

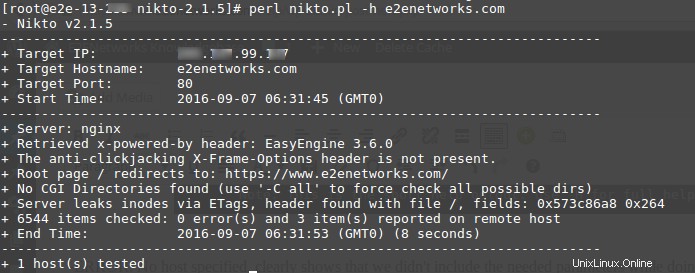

Základní kontrola vyžaduje hostitele, na kterého chcete cílit, ve výchozím nastavení kontroluje port 80 pokud není nic specifikováno. Hostitel může být buď název hostitele nebo IP adresa systému. Hostitele můžete určit pomocí „-h možnost “. Například chci provést skenování hostitele e2enetworks na portu TCP 80 .

# perl nikto.pl -h e2enetworks.com

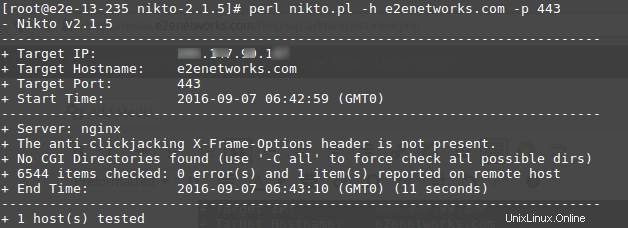

Pokud chcete skenovat na jiném čísle portu, přidejte „-p “ [-port ] možnost. Chci například provést skenování hostitele e2enetworks.com na portu TCP 443 .

# perl nikto.pl -h e2enetworks.com -p 443

Můžeme také zadat hostitele , porty a protokoly pomocí úplné URL syntaxe a bude skenován:

# perl nikto.pl -h http://e2enetworks.com:443

Můžeme také skenovat jakýkoli web pomocí skeneru nikto.

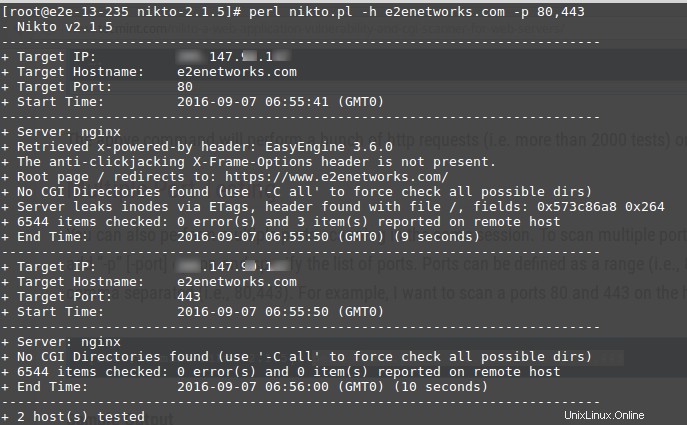

Testování více portů:

Pomocí Nikto Scanneru lze skenovat více portů současně. Chcete-li skenovat více portů na stejném hostiteli, přidejte „-p“ [-port ] a zadejte seznam portů. Porty lze definovat jako rozsah (tj. 80–443 ), nebo oddělené čárkou (tj. 80 443 ). Například chci skenovat porty 80 a 443 na hostiteli e2enetworks.com.

perl nikto.pl -h e2enetworks.com -p 80,443

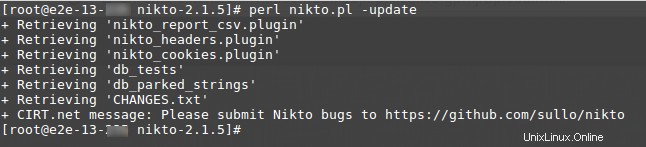

Aktualizace Nikoho:

# perl nikto.pl -update

Nikdo bude aktualizován, pokud jsou aktualizace k dispozici: