Přehled:

Pokaždé, když dokončíte nastavení serveru, je důležité vzít na vědomí porty, které naslouchají. Pokud zjistíte, že nějaký neobvyklý port naslouchá, mohlo by to znamenat důkaz narušení.

Následující příkaz lze použít k určení seznamu portů, které naslouchají ve vaší (TCP) síti:

nmap -sT -O localhost

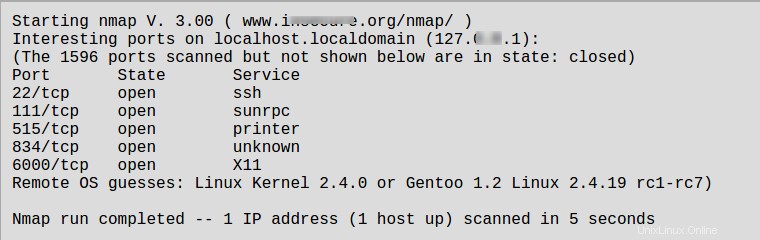

Výstup příkazu bude vypadat takto:

Tento výstup ukazuje, že v systému běží portmap kvůli přítomnosti sunrpc servis. Na portu 834 však existuje také tajemná služba.

Chcete-li zkontrolovat, zda je port přidružen k oficiálnímu seznamu známých služeb, zadejte:

cat /etc/services | grep 834

Tento příkaz nevrátí žádný výstup. To znamená, že i když je port ve vyhrazeném rozsahu (což znamená 0 až 1023) a vyžaduje přístup root k otevření, není spojen se známou službou.

Dále zkontrolujte stav portu pomocí netstat nebo lsof:

(Pro port 834)

netstat -anp | grep 834

Tím získáte výstup podobný tomuto:

tcp 0 0 0.0.0.0:834 0.0.0.0:* LISTEN 653/ypbind

Přítomnost otevřeného portu v netstat je uklidňující, protože cracker, který tajně otevírá port na hacknutém systému, by pravděpodobně neumožnil jeho odhalení prostřednictvím tohoto příkazu. Také [p] volba odhaluje ID procesu (PID) služby, která otevřela port. V tomto případě otevřený port patří ypbind (NIS), což je služba RPC zpracovaná ve spojení s mapou portů službu.

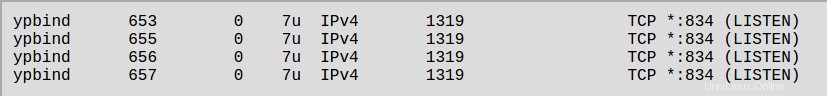

Můžete také použít lsof:

lsof -i | grep 834

Následující je výstup lsof příkaz:

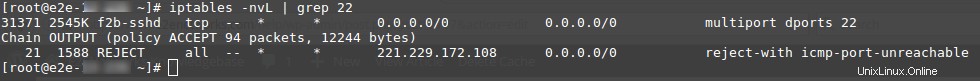

Můžete také zkontrolovat, zda konkrétní port naslouchá, pomocí tabulek IP:

Umožňuje například zkontrolovat stav portu 22 na adrese ip xxx.xx.xxx.xx:

iptables -nvL | grep 22