Zabezpečení SSH na Centos 7 pomocí WiKID dvoufaktorového ověřování

SSH nabízí vysoce bezpečný kanál pro vzdálenou správu serverů. Pokud však čelíte auditu kvůli regulačním nebo obchodním požadavkům, jako je Visa/Mastercard PCI, musíte si být vědomi některých potenciálních nedostatků souvisejících s ověřováním, které mohou způsobit bolesti hlavy při auditu. Například:

- Neexistuje způsob, jak kontrolovat, kteří uživatelé mají autorizaci veřejného klíče

- Neexistuje způsob, jak vynutit složitost přístupové fráze (nebo se dokonce ujistit, že se používá)

- Neexistuje žádný způsob, jak vypršet platnost veřejného klíče

V tomto dokumentu si ukážeme, jak nakonfigurovat dvoufaktorovou autentizaci z WiKID na Redhat. WiKID Strong Authentication System je komerční/open source dvoufaktorové autentizační řešení. Nejprve nakonfigurujeme doménu na serveru WiKID, poté přidáme cílový server jako síťové klienty na server WiKID a nakonec nakonfigurujeme box Redhat pomocí pam-radius.

Předpokládáme, že váš server Centos 7 je v provozu a jste připraveni implementovat dvoufaktorovou autentizaci ve svém prostředí.

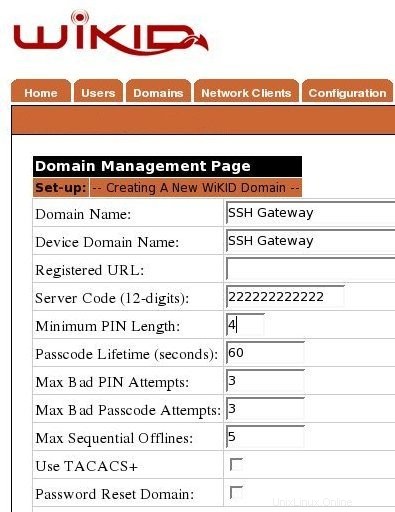

Přidání domény na server WiKID

Upozorňujeme, že kód doménového serveru by měl být externí IP adresou vašeho serveru s nulovým polem. Pokud je tedy vaše IP adresa 54.83.0.181, kód serveru nebo identifikátor domény bude 054083000181.

Vytvoření síťového klienta

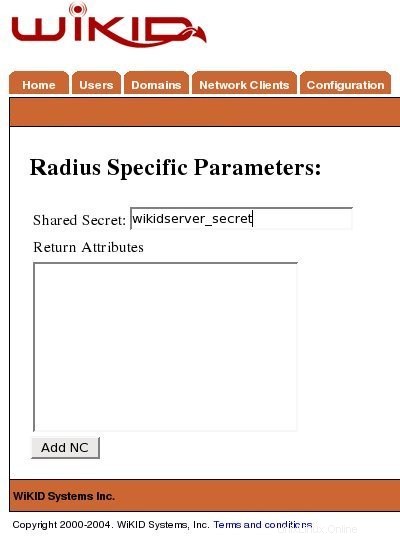

Po uložení informací o doméně klikněte na Network Client a Vytvořit nového síťového klienta . Zadejte název tohoto klienta a IP adresu brány SSH v interní síti. Jako protokol vyberte Radius a jako doménu doménu, kterou jste vytvořili výše.

Klikněte na Přidat pro získání další stránky a zadání sdíleného tajného klíče pro Radius.

Tento proces budete muset opakovat pro každý server ve vaší síti.

Konfigurace SSH na serveru Centos 7

Nyní nakonfigurujeme SSH na cílovém počítači. Každá varianta linuxu zpracovává PAM trochu jinak. Tento návod popisuje, jak nainstalovat pam-radius pro dvoufaktorové ověřování na Redhat.

Nejprve si stáhněte soubor tar zdroje. Aktuální verze je 1.3.17

$ wget ftp://ftp.freeradius.org/pub/radius/pam_radius-1.3.17.tar.gz

Rozbalte soubor:

$ tar -xzvf pam_radius-1.3.17.tar.gz

Nainstalujte pam-devel:

$ sudo yum install pam-devel

Přejděte do vytvořeného adresáře a spusťte make:

$ make

Můžete vidět nějaké chyby, ale pokud je vytvořen .so, měli byste být v pořádku. Zkopírujte knihovnu do správného umístění na 32bitové nebo 64bitové verzi v závislosti na vaší architektuře:

$ sudo cp pam_radius_auth.so /lib/security/

$ sudo cp pam_radius_auth.so /usr/lib64/security/

Pomocí svého oblíbeného editoru řekněte SSH, aby pro ověřování použil poloměr. Přidejte toto jako druhý řádek:

auth dostatečné /lib/security/pam_radius_auth.so

Uložte soubor a ukončete. Všimněte si, že toto nastavení stále umožňuje hesla pro ověřování. Změňte 'dostatečné' na 'požadováno', abyste povolili pouze rádiusové ověřování. Obvykle to nechávám jako dostatečné, dokud neprovedu dobrý test, zvláště pokud je server vzdálený.

Nyní musíme PAM sdělit, kde je radius server. V tomto případě je to server WiKID. (Pozn.:další výhodou použití poloměru je, že požadavky na ověření směrujete přes svůj adresář – LDAP nebo AD pro autorizaci. To vřele doporučujeme.)

Upravte nebo vytvořte svůj soubor /etc/raddb/server. Zde je ukázka.

$ sudo vim /etc/pam_radius_auth.conf

Upravte řádek „other-server other-secret 3“ nahraďte „other-server“ IP adresou nebo názvem hostitele vašeho WiKID Strong Authentication serveru (nebo radius serveru, pokud jej máte nastaven mezi WiKID a vašimi servery) a změňte „other“ -secret' sdílené tajemství pro tohoto síťového klienta.

Nyní jste připraveni testovat. Doporučuji během testování spustit 'tail -f /var/log/secure'.

Všimněte si, že jsme neprovedli žádné změny v nastavení účtu, takže se očekává, že uživatel bude mít na počítači místní účet, nebo můžete účet nakonfigurovat tak, aby používal pam_ldap a nasměrovat jej na váš AD/LDAP server.

Vzdálené SSH je nyní extrémně bezpečné. Žádný uživatel nemůže získat přístup k serveru, aniž by nejprve získal jednorázový přístupový kód ze serveru WiKID. Dva faktory autentizace jsou vlastnictví tokenu WiKID (a je to kryptografický klíč) a znalost PIN. Protože je PIN ověřován na serveru WiKID, je velmi snadné deaktivovat uživatele. Vše je zaprotokolováno a každý auditor by měl být velmi spokojen.

Kromě toho můžete vyžadovat jednorázový přístupový kód WiKID pro přístup root na interních počítačích. Stačí vytvořit novou doménu pro su a odpovídajícím způsobem upravit /etc/pam.d/su. To vám také umožní rozdělit servery do různých skupin pro správu. Stačí vytvořit Například, pokud máte sadu serverů pro HR, ke kterým mají pouze někteří správci přístup root, lze je nakonfigurovat pro konkrétní doménu WiKID – což umožňuje jemné řízení přístupu a silnou autentizaci. Získejte více informací o dvoufaktorové autentizaci na webu WiKID.

Odkazy:

- Centos:http://www.centos.org

- PAM RADIUS: http://freeradius.org/pam_radius_auth/

- WIKID Dvoufaktorové ověřování:https://www.wikidsystems.com