V tomto tutoriálu nainstalujeme ISPConfig na CentOS 8.

ISPConfig je open source ovládací panel pro Linux. Má uživatelsky přívětivé webové rozhraní. Pomocí ISPConfig mohou uživatelé spravovat své webové stránky, e-mailové adresy, FTP účty, DNS záznamy, databáze a shell účty.

Správce, prodejce, klient a e-mailový uživatel jsou čtyři různé úrovně uživatelského přístupu ISPConfig. Každá uživatelská úroveň má jiný druh adresy.

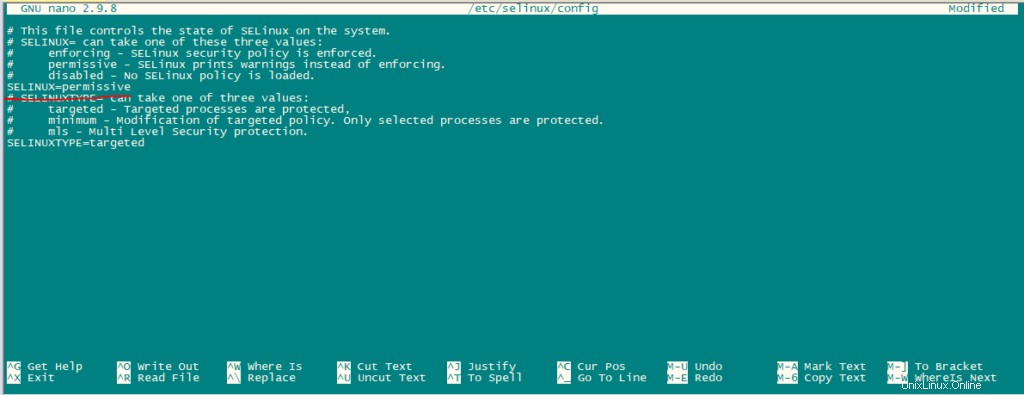

Nejprve nastavte SElinux do permisivního režimu.

nano /etc/selinux/configZměňte režim z povolený na povolený, jak je znázorněno na obrázku níže.

Nyní restartujte systém.

rebootPovolit další úložiště:

Nejprve importujte klíč GPG pro softwarové balíčky.

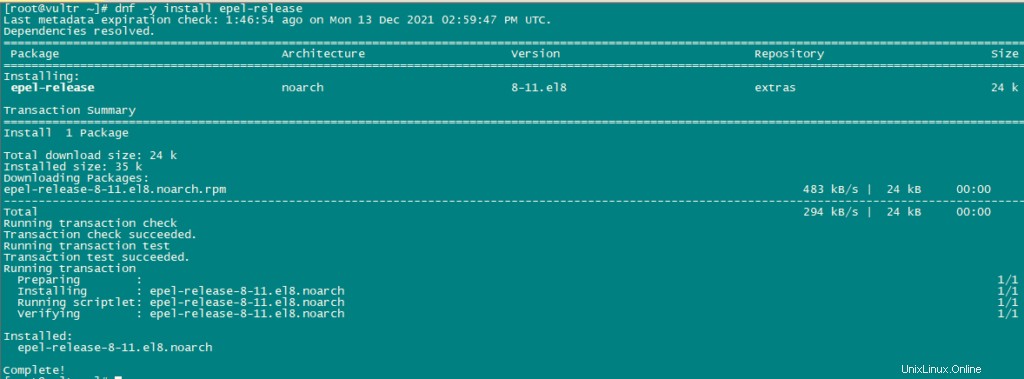

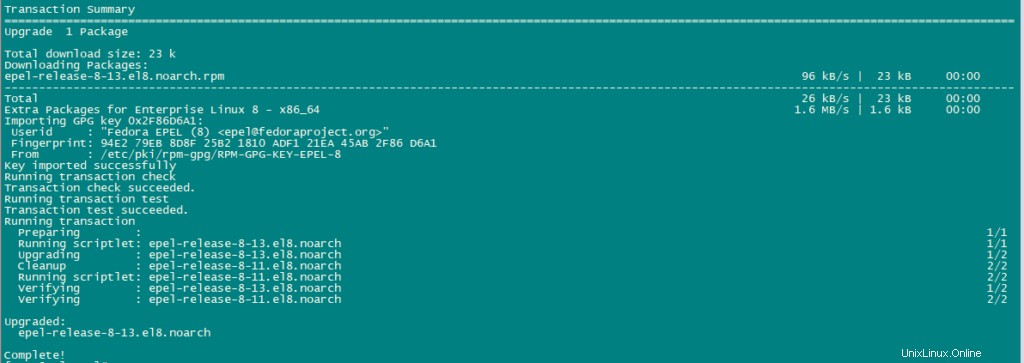

rpm --import /etc/pki/rpm-gpg/RPM-GPG-KEY*Povolte úložiště Epel.

dnf -y install epel-release

Nyní aktivujeme elektrické nářadí.

dnf config-manager --set-enabled powertoolsNyní provedeme aktualizaci pomocí následujícího příkazu:

dnf -y update

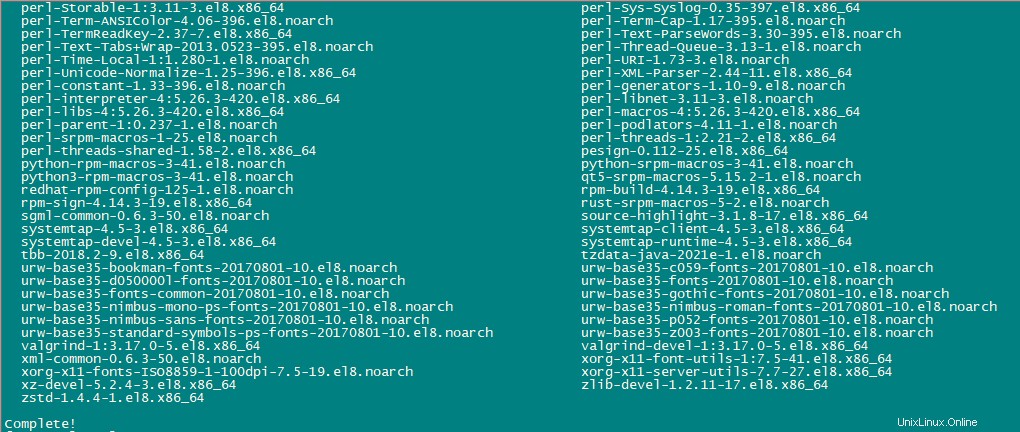

Nainstalujte nějaké další balíčky.

dnf -y groupinstall 'Development Tools'

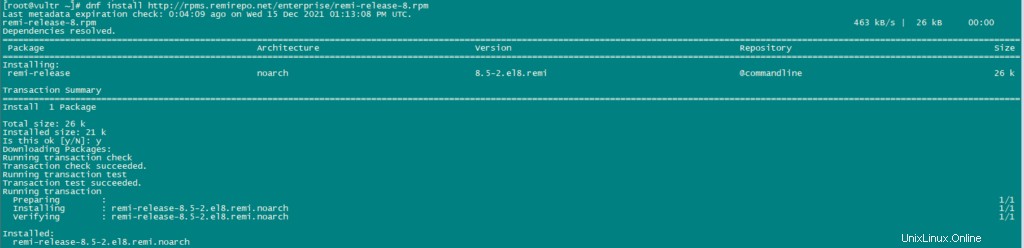

Abychom získali novější verze PHP, musíme povolit Remi Repository.

dnf install http://rpms.remirepo.net/enterprise/remi-release-8.rpm

dnf -y install yum-utils

dnf -y module reset php

dnf -y module install php:remi-7.4

dnf update

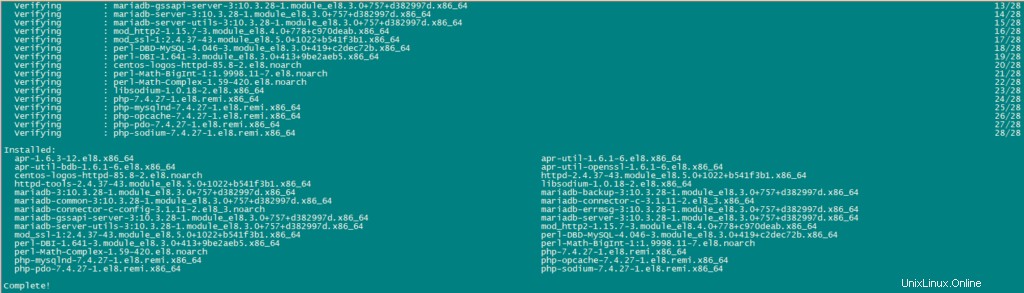

K instalaci požadovaných balíčků použijte následující příkaz:

dnf -y install httpd mod_ssl mariadb-server php php-mysqlnd php-mbstring

Kvůli bezpečnosti deaktivujeme hlavičku HTTP_PROXY v Apache globálně pomocí následujícího příkazu:

echo "RequestHeader unset Proxy early" >> /etc/httpd/conf/httpd.confChcete-li použít změny konfigurace, restartujte službu httpd.

systemctl restart httpd

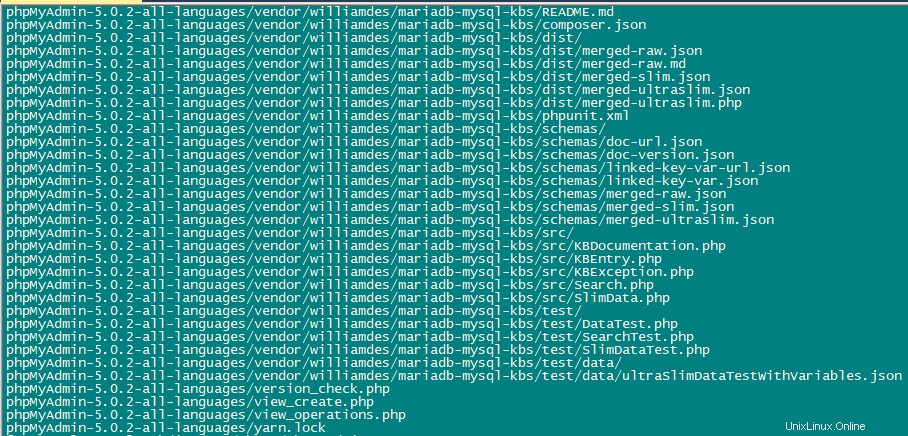

Nyní nainstalujeme PhpMyAdmin.

cd /tmp

wget https://files.phpmyadmin.net/phpMyAdmin/5.0.2/phpMyAdmin-5.0.2-all-languages.tar.gz

tar xzvf phpMyAdmin-5.0.2-all-languages.tar.gz

mkdir /usr/share/phpmyadmin

mv phpMyAdmin-5.0.2-all-languages/* /usr/share/phpmyadmin/

mkdir /usr/share/phpmyadmin/tmp

chown -R apache:apache /usr/share/phpmyadmin

chmod 777 /usr/share/phpmyadmin/tmp

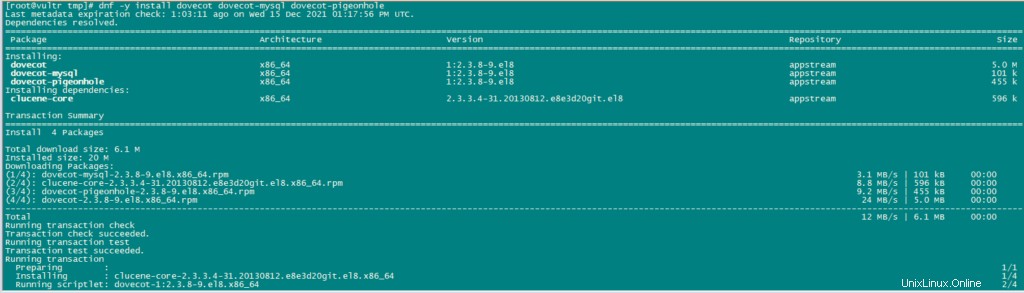

Instalovat Dovecot – Nainstalujte ISPConfig na CentOS 8

K instalaci dovecotu používáme následující příkazy.

dnf -y install dovecot dovecot-mysql dovecot-pigeonhole

Vytvořte prázdný konfigurační soubor a vytvořte symbolické odkazy s hlavním konfiguračním souborem.

touch /etc/dovecot/dovecot-sql.conf

ln -s /etc/dovecot/dovecot-sql.conf /etc/dovecot-sql.conf

ln -s /etc/dovecot/dovecot.conf /etc/dovecot.confNyní povolte Dovecot, aby se mohl automaticky spustit. Spusťte také službu.

systemctl enable dovecot

systemctl start dovecot

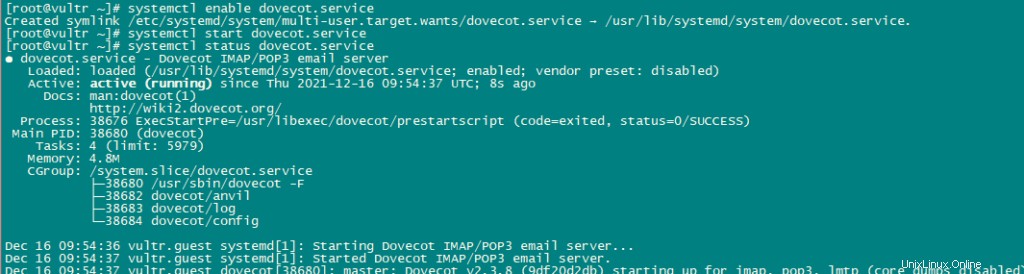

Instalovat Postfix:

K instalaci postfixu použijte následující příkaz:

dnf -y install postfix postfix-mysql

Nyní otevřeme TLS/SSL a porty pro odesílání v postfixu.

nano /etc/postfix/master.cfPo úpravě souboru master.cf by měl vypadat takto:

submission inet n - n - - smtpd

-o syslog_name=postfix/submission

-o smtpd_tls_security_level=encrypt

-o smtpd_sasl_auth_enable=yes

-o smtpd_client_restrictions=permit_sasl_authenticated,reject

# -o smtpd_reject_unlisted_recipient=no

# -o smtpd_client_restrictions=$mua_client_restrictions

# -o smtpd_helo_restrictions=$mua_helo_restrictions

# -o smtpd_sender_restrictions=$mua_sender_restrictions

# -o smtpd_recipient_restrictions=

# -o smtpd_relay_restrictions=permit_sasl_authenticated,reject

# -o milter_macro_daemon_name=ORIGINATING

smtps inet n - n - - smtpd

-o syslog_name=postfix/smtps

-o smtpd_tls_wrappermode=yes

-o smtpd_sasl_auth_enable=yes

-o smtpd_client_restrictions=permit_sasl_authenticated,reject

# -o smtpd_reject_unlisted_recipient=no

# -o smtpd_client_restrictions=$mua_client_restrictions

# -o smtpd_helo_restrictions=$mua_helo_restrictions

# -o smtpd_sender_restrictions=$mua_sender_restrictions

# -o smtpd_recipient_restrictions=

# -o smtpd_relay_restrictions=permit_sasl_authenticated,reject

# -o milter_macro_daemon_name=ORIGINATINGPrávě změněné řádky neodstraňují žádný obsah v souboru, pouze změňte výše uvedené řádky.

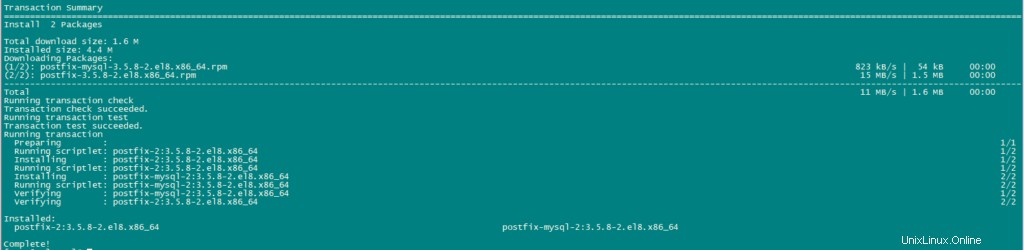

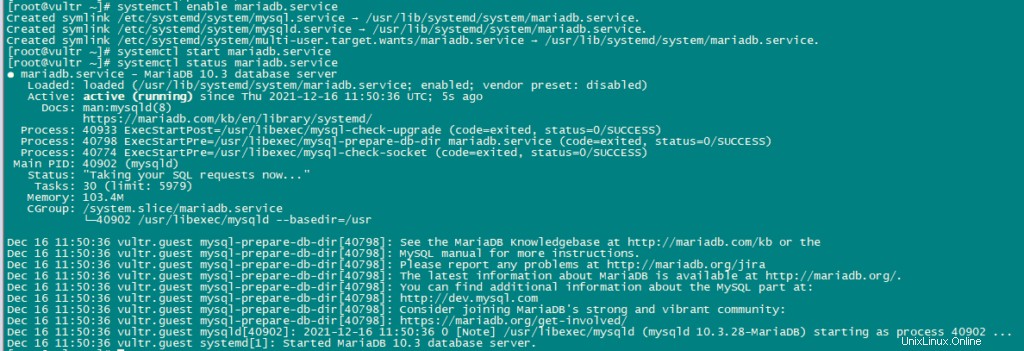

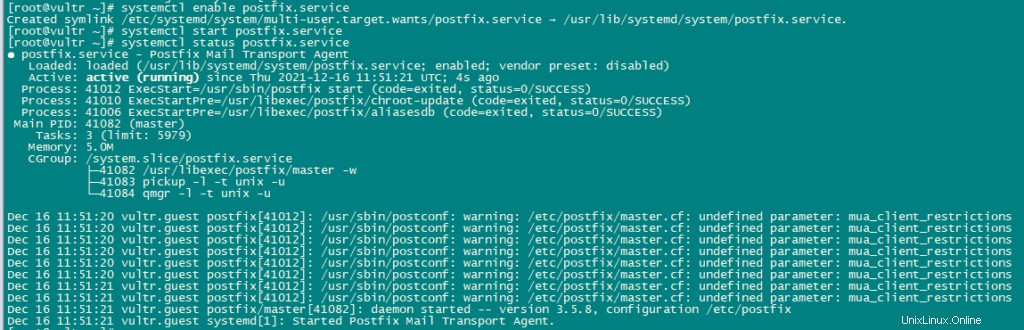

Povolte a spusťte službu Postfix a mariadb.

systemctl enable mariadb.service

systemctl start mariadb.service

systemctl enable postfix.service

systemctl restart postfix.service

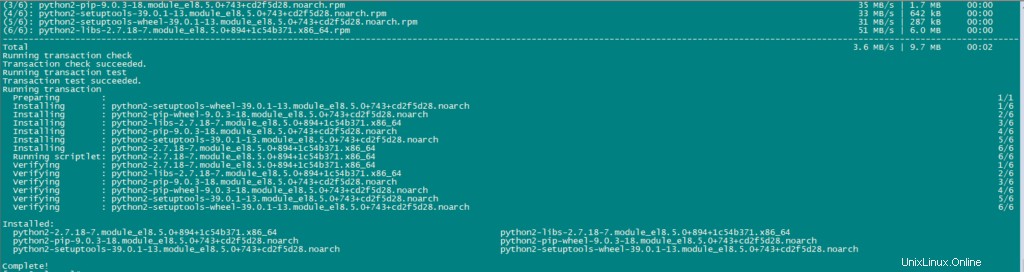

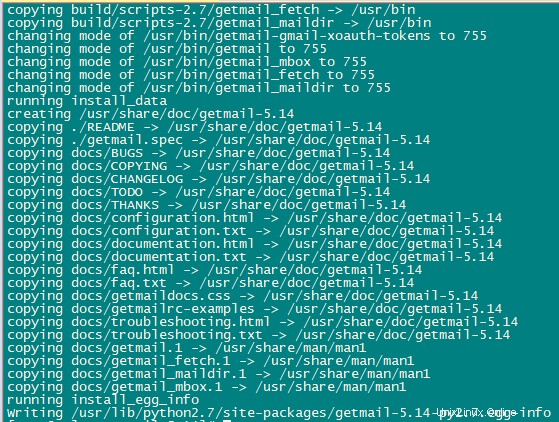

Instalovat Getmail:

K instalaci getmail použijte následující příkazy:

dnf install python2

cd /tmp

wget http://pyropus.ca/software/getmail/old-versions/getmail-5.14.tar.gz

tar xvfz getmail-5.14.tar.gz

cd getmail-5.14

python2 setup.py build

python2 setup.py install

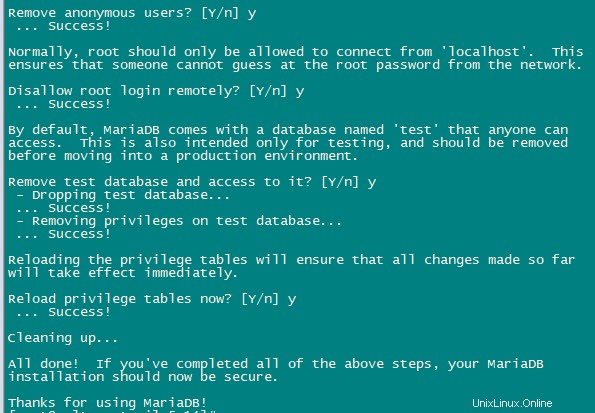

Nyní nastavíme heslo MYSQL a nakonfigurujeme phpMyAdmin.

Pro konfiguraci mariadb použijte následující příkaz:

mysql_secure_installationNastavte všechny konfigurace, jak je uvedeno níže:

NOTE: RUNNING ALL PARTS OF THIS SCRIPT IS RECOMMENDED FOR ALL MariaDB

SERVERS IN PRODUCTION USE! PLEASE READ EACH STEP CAREFULLY!

In order to log into MariaDB to secure it, we'll need the current

password for the root user. If you've just installed MariaDB, and

you haven't set the root password yet, the password will be blank,

so you should just press enter here.

Enter current password for root (enter for none):

OK, successfully used password, moving on...

Setting the root password ensures that nobody can log into the MariaDB

root user without the proper authorisation.

Set root password? [Y/n] y

New password:

Re-enter new password:

Password updated successfully!

Reloading privilege tables..

... Success!

By default, a MariaDB installation has an anonymous user, allowing anyone

to log into MariaDB without having to have a user account created for

them. This is intended only for testing, and to make the installation

go a bit smoother. You should remove them before moving into a

production environment.

Remove anonymous users? [Y/n] y

... Success!

Normally, root should only be allowed to connect from 'localhost'. This

ensures that someone cannot guess at the root password from the network.

Disallow root login remotely? [Y/n] y

... Success!

By default, MariaDB comes with a database named 'test' that anyone can

access. This is also intended only for testing, and should be removed

before moving into a production environment.

Remove test database and access to it? [Y/n] y

- Dropping test database...

... Success!

- Removing privileges on test database...

... Success!

Reloading the privilege tables will ensure that all changes made so far

will take effect immediately.

Reload privilege tables now? [Y/n] y

... Success!

Cleaning up...

All done! If you've completed all of the above steps, your MariaDB

installation should now be secure.

Thanks for using MariaDB!

Nyní nakonfigurujeme phpmyadmin.

nano /etc/httpd/conf.d/phpmyadmin.confPřidejte do souboru následující řádky:

# phpMyAdmin - Web based MySQL browser written in php

#

# Allows only localhost by default

#

# But allowing phpMyAdmin to anyone other than localhost should be considered

# dangerous unless properly secured by SSL

Alias /phpMyAdmin /usr/share/phpmyadmin

Alias /phpmyadmin /usr/share/phpmyadmin

<Directory /usr/share/phpmyadmin/>

<IfModule mod_authz_core.c>

# Apache 2.4

# <RequireAny>

# Require ip 127.0.0.1

# Require ip ::1

# </RequireAny>

</IfModule>

<IfModule !mod_authz_core.c>

# Apache 2.2

Order Deny,Allow

Deny from All

Allow from 127.0.0.1

Allow from ::1

</IfModule>

</Directory>

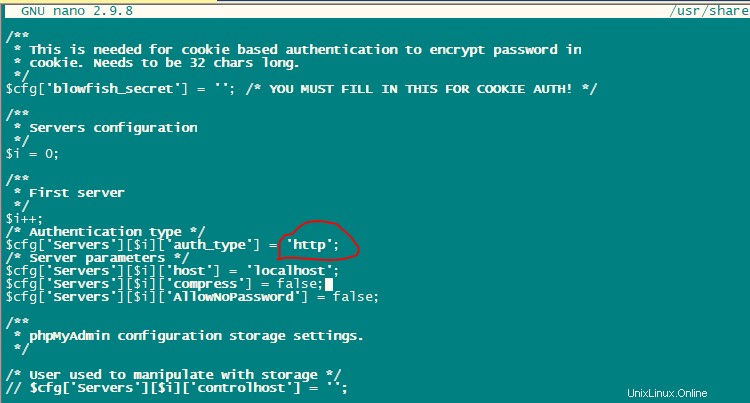

Dále změníme ověřování v phpMyAdmin z cookie na http.

cp -pf /usr/share/phpmyadmin/config.sample.inc.php /usr/share/phpmyadmin/config.inc.php

nano /usr/share/phpmyadmin/config.inc.phpZměňte následující řádek:

$cfg['Servers'][$i]['auth_type'] = 'http';

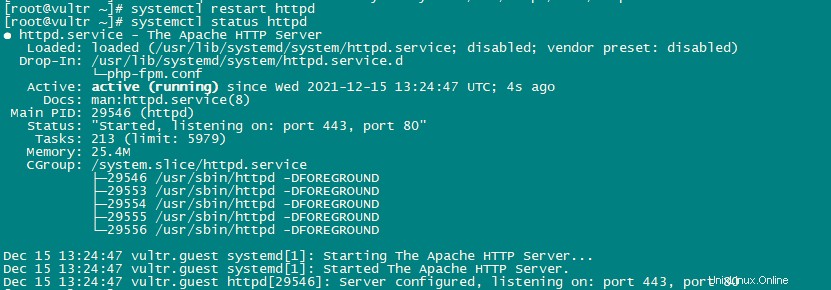

Povolte a spusťte službu Apache.

systemctl enable httpd

systemctl restart httpd

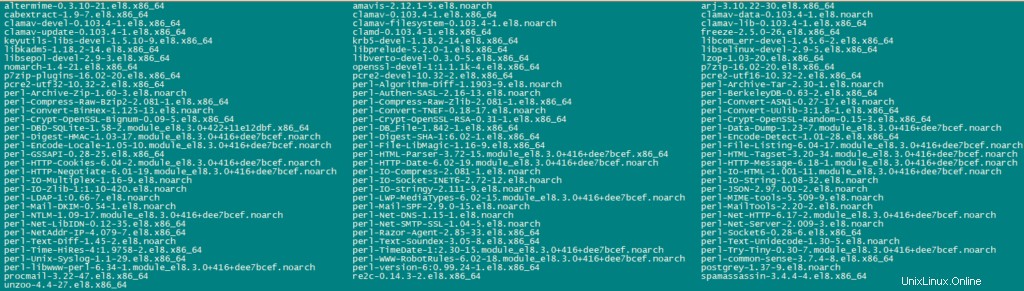

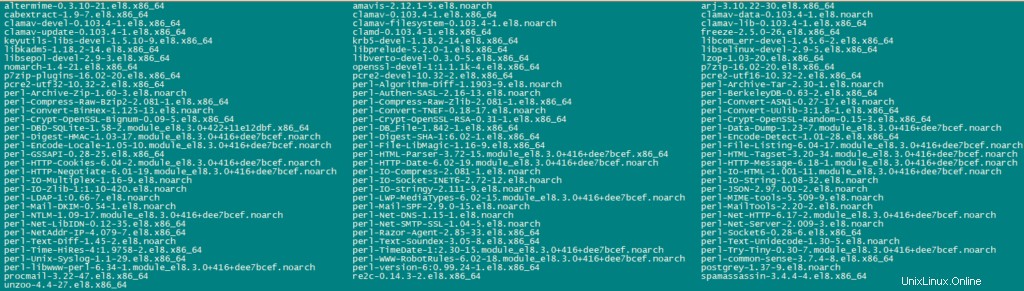

Nainstalujte Amavisd-new, SpamAssassin, ClamAV a Postgrey:

Nainstalujeme amavisd-new, SpamAssassin a ClamAV pomocí následujícího příkazu:

dnf -y install amavisd-new spamassassin clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd unzip bzip2 perl-DBD-mysql postgrey re2c

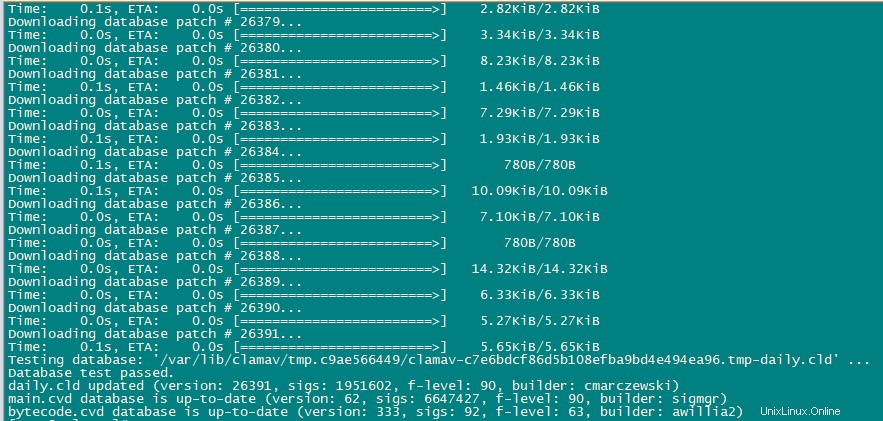

Dále tyto služby povolíme a spustíme.

sa-update

freshclam

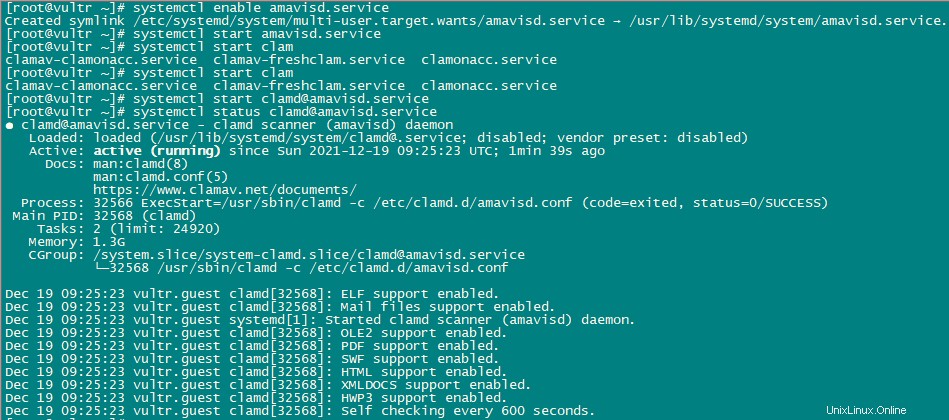

systemctl enable amavisd.service

systemctl start amavisd.service

systemctl start clamd@amavisd.service

systemctl enable postgrey.service

systemctl start postgrey.service

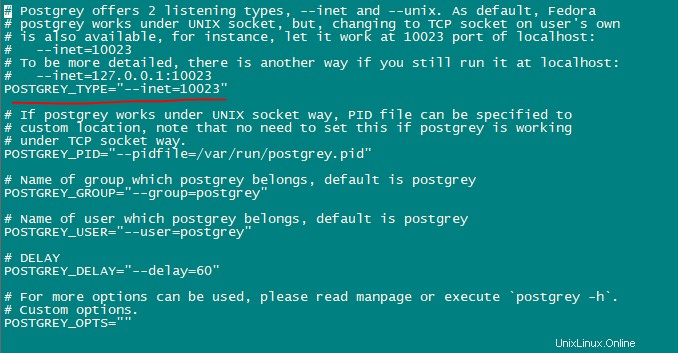

Nyní nakonfigurujeme postgrey službu.

nano /etc/sysconfig/postgrey

Change the following line

POSTGREY_TYPE="--unix=/var/spool/postfix/postgrey/socket"

to

POSTGREY_TYPE="--inet=10023"

uložte a ukončete soubor a restartujte postgrey službu.

systemctl restart postgrey.serviceNyní nakonfigurujte Amivisd.

nano /etc/clamd.d/amavisd.conf

change the following line

LocalSocket /run/clamd.amavisd/clamd.sock

to

LocalSocket /var/spool/amavisd/clamd.sock

uložte a ukončete soubor a restartujte službu clamAV.

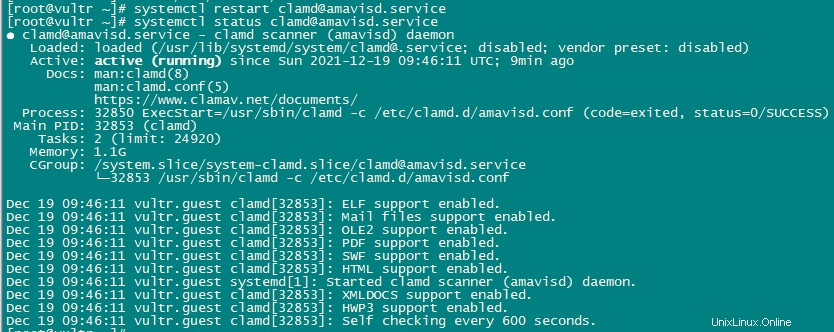

systemctl restart clamd@amavisd.service

systemctl status clamd@amavisd.service

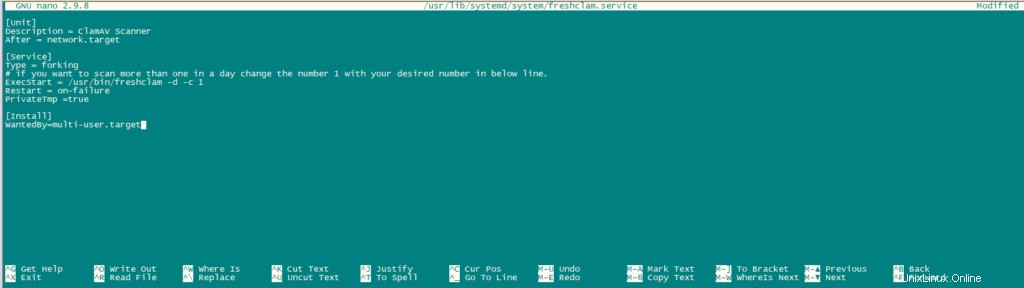

Nyní vytvoříme freshclam jako službu, aby se dala spouštět a zastavovat pomocí systemctl. Aby to fungovalo, budeme muset vytvořit soubor s cestou /usr/lib/systemd/system/freshclam.service.

nano /usr/lib/systemd/system/freshclam.servicePřidejte do souboru následující obsah:

[Unit]

Description = ClamAV Scanner

After = network.target

[Service]

Type = forking

# if you want to scan more than one in a day change the number 1 with your desired number in below line.

ExecStart = /usr/bin/freshclam -d -c 1

Restart = on-failure

PrivateTmp =true

[Install]

WantedBy=multi-user.target

uložte a ukončete soubor.

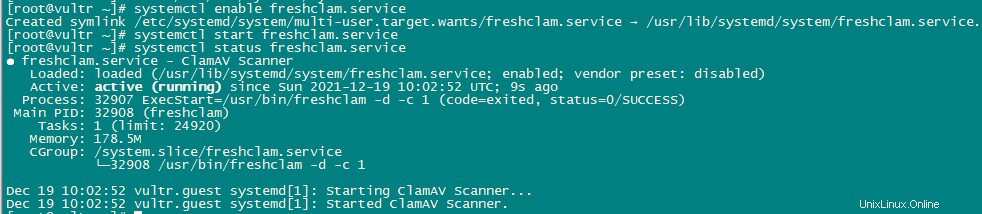

Nyní povolte a spusťte službu.

systemctl enable freshclam.service

systemctl start freshclam.service

systemctl status freshclam.service

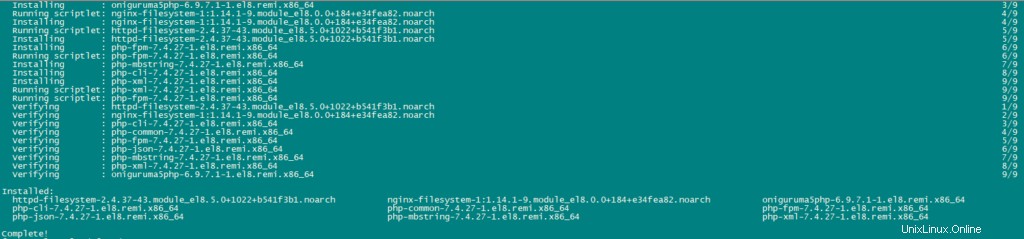

Nainstalujte Apache pomocí mod_php, mod_fcgi/PHP, PHP-FPM:

ISPConfig 3 vám umožňuje používat mod_php, mod_fcgi/PHP, cgi/PHP a PHP-FPM podle webových stránek.

Nainstalujte Apache2 pomocí mod_php, mod_fcgid a PHP pomocí následujícího příkazu:

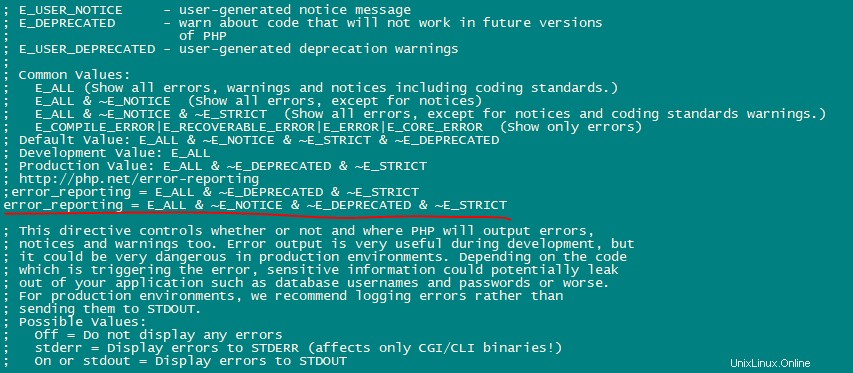

dnf -y install php php-devel php-gd php-imap php-ldap php-mysql php-odbc php-pear php-xml php-xmlrpc php-pecl-apc php-mbstring php-mcrypt php-snmp php-soap php-tidy curl curl-devel perl-libwww-perl ImageMagick libxml2 libxml2-devel mod_fcgid php-cli httpd-devel php-fpm php-intl php-imagick php-pspell wgetNyní nakonfigurujeme soubor php.ini.

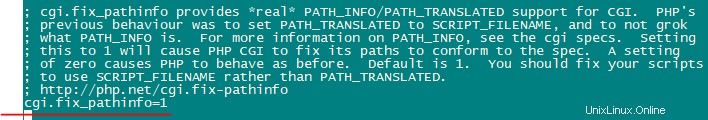

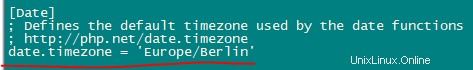

nano /etc/php.iniZměňte hlášení chyb tak, aby se upozornění nezobrazovalo, nastavte časové pásmo a odkomentujte řádek „cgi.fix_pathinfo=1 “.

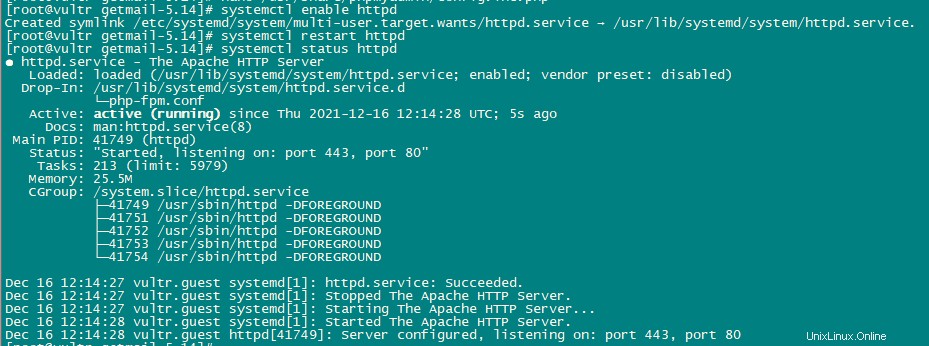

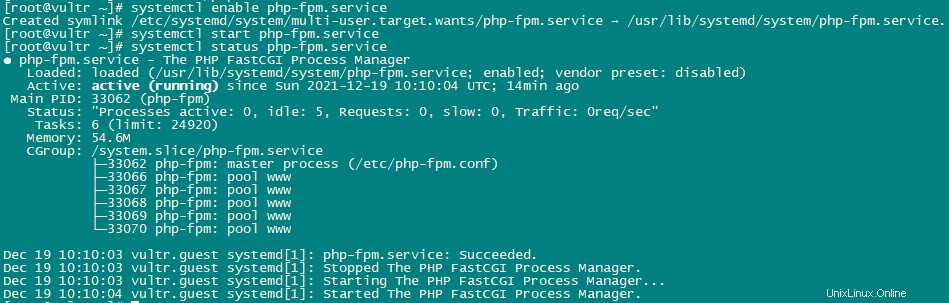

Povolte httpd a PHP-FPM, aby se služba mohla spustit při bootování a spustit službu PHP-FPM.

systemctl start php-fpm.service

systemctl enable php-fpm.service

systemctl status php-fpm.service

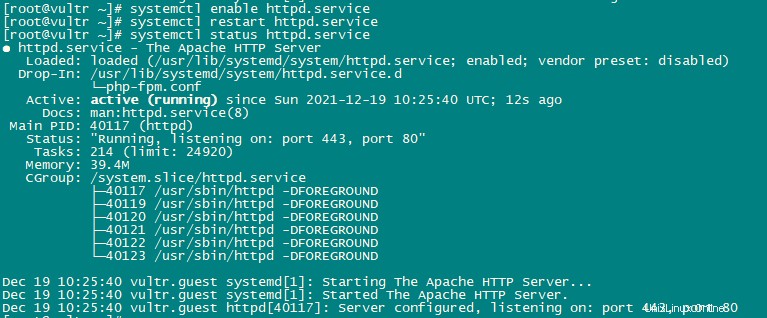

Nyní povolte a restartujte službu apache.

systemctl enable httpd.service

systemctl restart httpd.service

systemctl status httpd.service

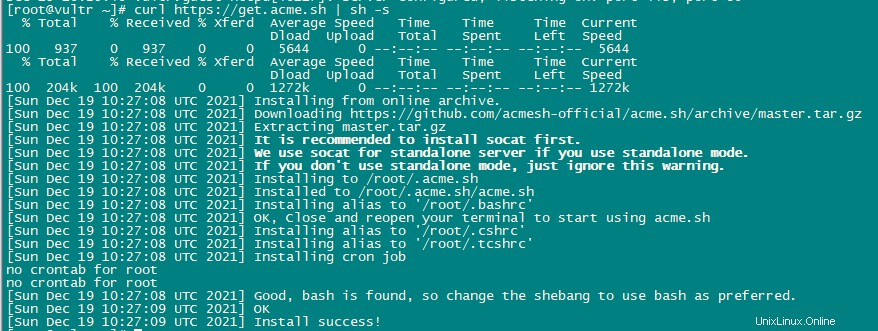

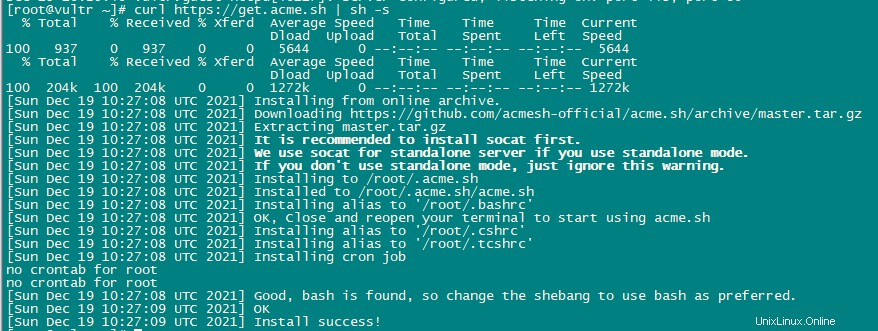

Nyní přidáme podporu pro Let’s encrypt. ISPConfig používá acme.sh jako klienta Let’s Encrypt. Nainstalujte acme.sh pomocí následujícího příkazu:

curl https://get.acme.sh | sh -s

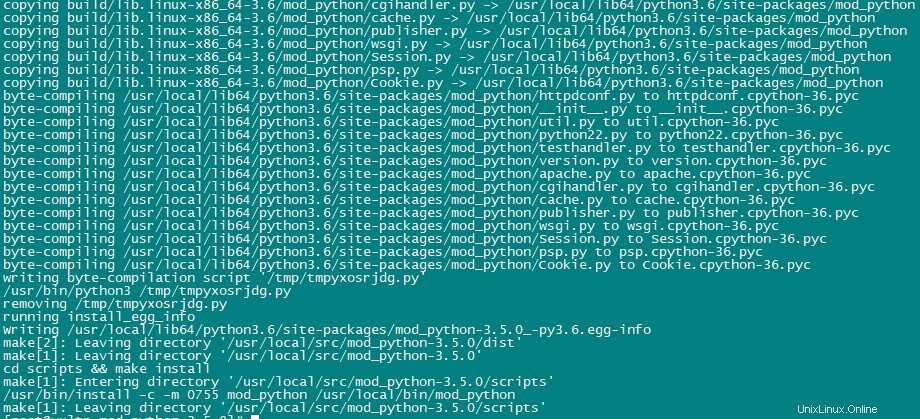

Instalace mod_python:

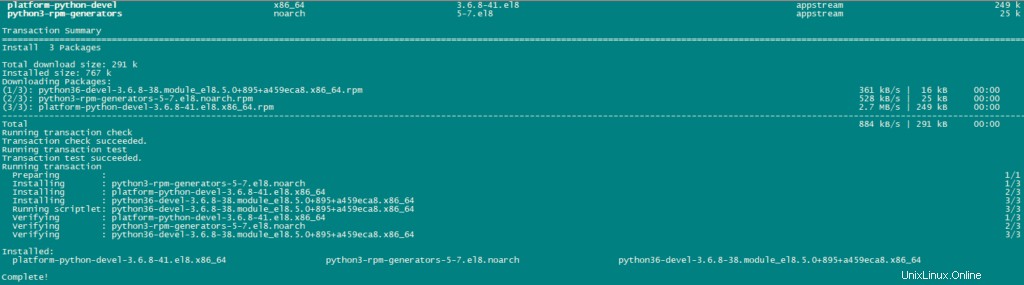

mod_python je modul Apache. Není k dispozici jako RPM, takže jej budeme muset zkompilovat ze zdroje. Nejprve nainstalujeme vývojové soubory pythonu a poté stáhneme aktuální verzi souboru mod_python tar.gz.

dnf -y install python3-devel

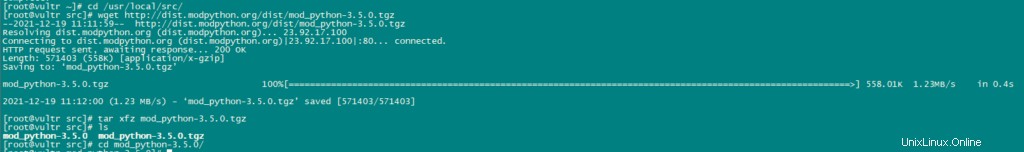

cd /usr/local/src/

wget http://dist.modpython.org/dist/mod_python-3.5.0.tgz

tar xfz mod_python-3.5.0.tgz

cd mod_python-3.5.0

Nyní nakonfigurujeme a zkompilujeme mod_python.

./configure --with-python=/usr/bin/python3

makeV kompilovaném modulu je chyba, která způsobí selhání instalace s chybou „version =“fatal:Není to úložiště git (nebo žádný z nadřazených adresářů):.git “. Chcete-li tuto chybu vyřešit, spusťte tento příkaz sed (příkaz je jeden řádek!).

sed -e 's/(git describe --always)/(git describe --always 2>\/dev\/null)/g' -e 's/`git describe --always`/`git describe --always 2>\/dev\/null`/g' -i $( find . -type f -name Makefile\* -o -name version.sh )Nyní nainstalujte modul pomocí následujícího příkazu:

make install

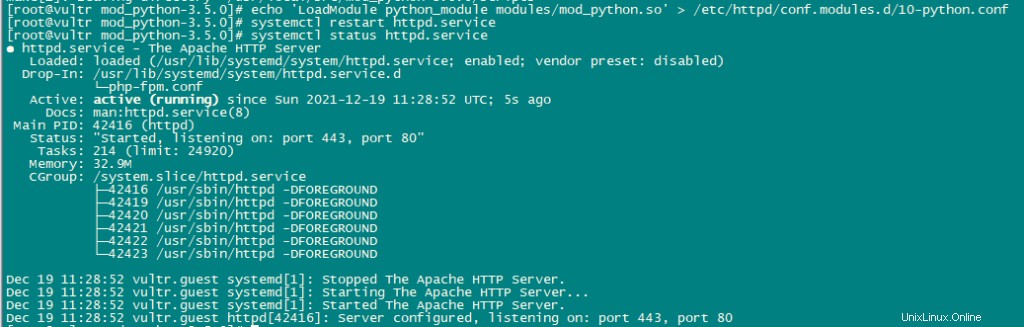

Povolte modul v Apache pomocí následujícího příkazu:

echo 'LoadModule python_module modules/mod_python.so' > /etc/httpd/conf.modules.d/10-python.conf

systemctl restart httpd.service

systemctl status httpd.service

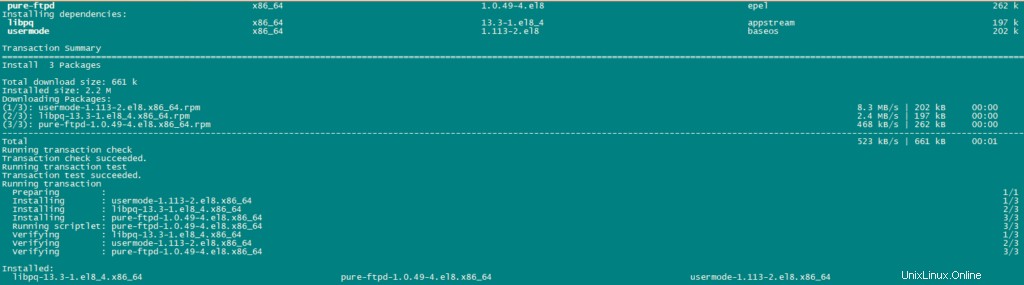

Instalovat PureFTPd:

PureFTPd lze nainstalovat pomocí následujícího příkazu:

dnf -y install pure-ftpd

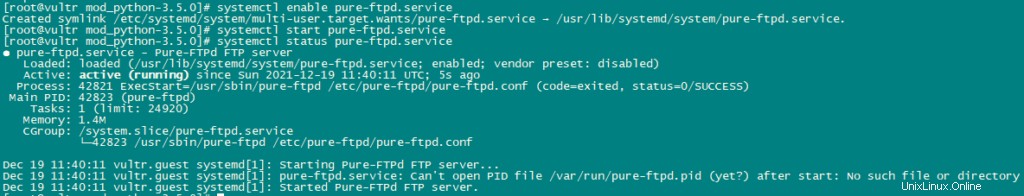

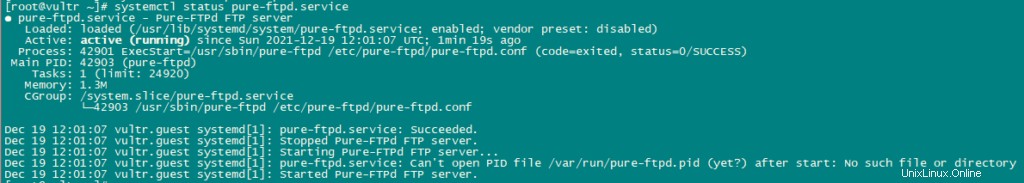

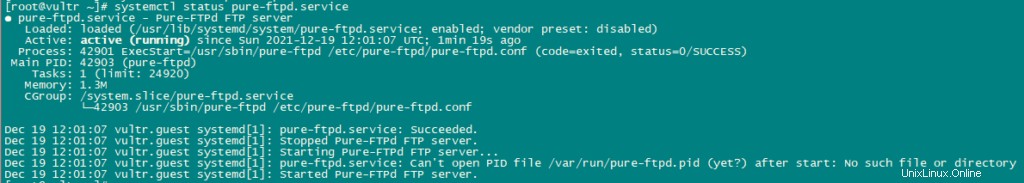

Povolte a spusťte službu PureFTPd.

systemctl enable pure-ftpd.service

systemctl start pure-ftpd.service

systemctl status pure-ftpd.service

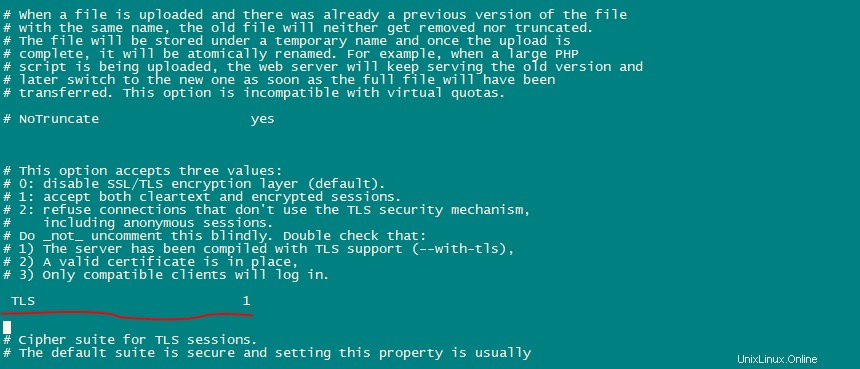

Nyní nakonfigurujeme PureFTPd tak, aby umožňoval FTP a TLS relace. FTP je velmi nezabezpečený protokol, protože všechna hesla a data jsou přenášena jako prostý text. Pomocí TLS lze celou komunikaci šifrovat, čímž je FTP mnohem bezpečnější.

OpenSSL vyžaduje TLS; k instalaci OpenSSL použijte následující příkaz:

dnf install opensslOtevřete /etc/pure-ftpd/pure-ftpd.conf a Povolit TLS.

nano /etc/pure-ftpd/pure-ftpd.confPovolte relace FTP a TLS, nastavte TLS do 1 odstraněním znaku # před řádkem TLS. Důrazně se doporučuje povolit TLS.

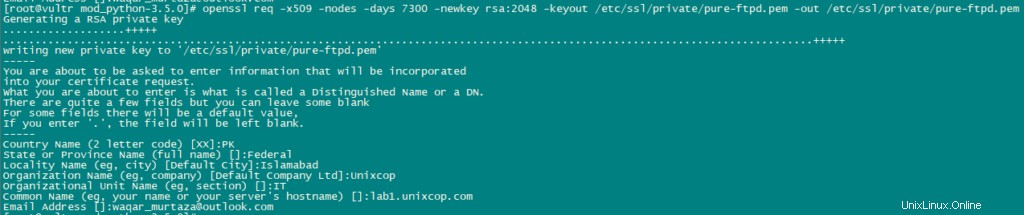

Abychom mohli používat TLS, musíme vytvořit SSL certifikát. vytvořte jej v /etc/ssl/private/ , proto nejprve odstraníme tento adresář:

mkdir -p /etc/ssl/private/Nyní vygenerujeme SSL certifikát pomocí následujícího příkazu:

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Změňte oprávnění certifikátu SSL:

chmod 600 /etc/ssl/private/pure-ftpd.pemNyní vytvořte soubor DHParam pomocí následujícího příkazu:

openssl dhparam -out /etc/ssl/private/pure-ftpd-dhparams.pem 2048

Chcete-li použít všechny konfigurace, restartujte službu PureFTPd.

systemctl restart pure-ftpd.service

systemctl status pure-ftpd.service

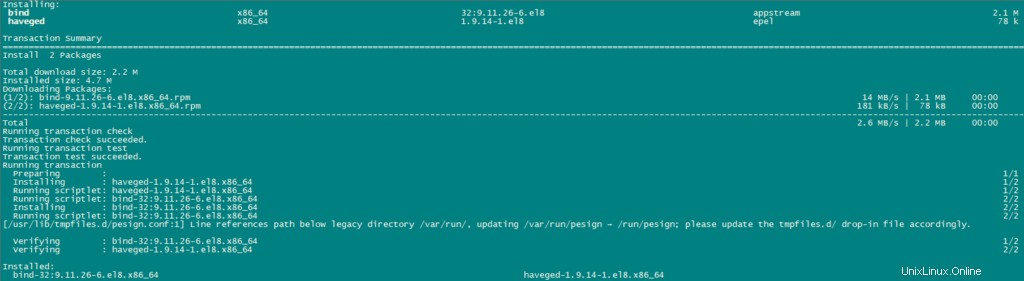

Instalovat BIND:

Nainstalujte BIND pomocí následujícího příkazu:

dnf -y install bind bind-utils haveged

Nakonfigurujeme BIND podle našich potřeb, proto zálohujte stávající konfigurační soubor a vytvořte nový následovně:

cp /etc/named.conf /etc/named.conf_bak

cat /dev/null > /etc/named.conf

nano /etc/named.confPřidejte následující řádky do konfiguračního souboru.

//

// named.conf

//

// Provided by Red Hat bind package to configure the ISC BIND named(8) DNS

// server as a caching only nameserver (as a localhost DNS resolver only).

//

// See /usr/share/doc/bind*/sample/ for example named configuration files.

//

options {

listen-on port 53 { any; };

listen-on-v6 port 53 { any; };

directory "/var/named";

dump-file "https://1118798822.rsc.cdn77.org/var/named/data/cache_dump.db";

statistics-file "https://1118798822.rsc.cdn77.org/var/named/data/named_stats.txt";

memstatistics-file "https://1118798822.rsc.cdn77.org/var/named/data/named_mem_stats.txt";

allow-query { any; };

allow-recursion {"none";};

recursion no;

};

logging {

channel default_debug {

file "data/named.run";

severity dynamic;

};

};

zone "." IN {

type hint;

file "named.ca";

};

include "https://1118798822.rsc.cdn77.org/etc/named.conf.local";uložte a ukončete soubor.

Vytvořte soubor /etc/named.conf.local který je zahrnut na konci /etc/named.conf „/etc/named.conf.local ” se později vyplní ISPConfig, pokud v ISPConfig vytvoříte zóny DNS.

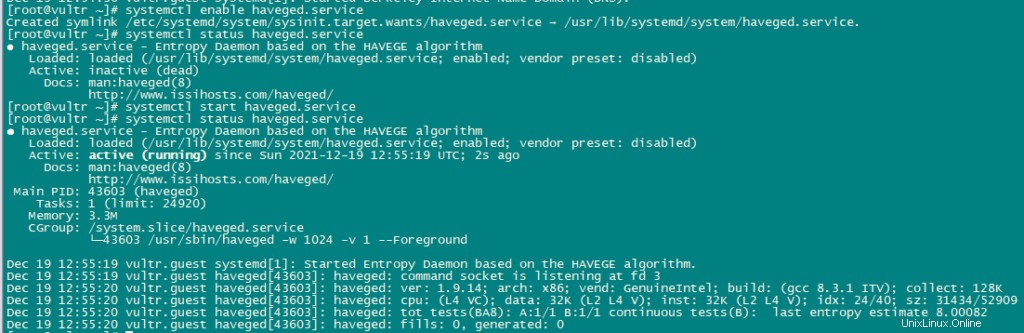

touch /etc/named.conf.localPovolit a spustit BIND a hasge.

systemctl enable named.service

systemctl start named.service

systemctl status named.service

systemctl enable haveged.service

systemctl start haveged.service

systemctl status haveged.service

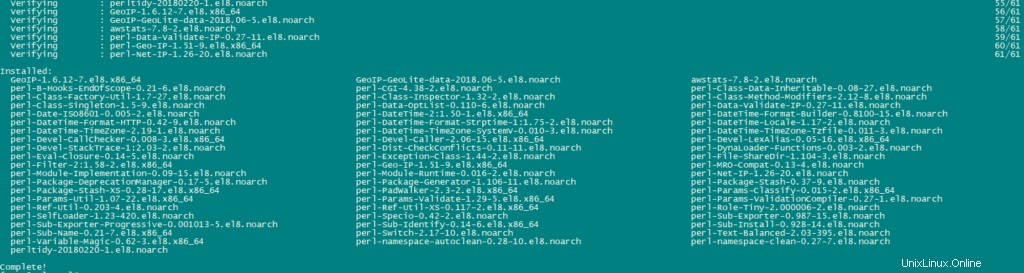

Instalovat AWStats:

AWStats je webová statistická aplikace. K instalaci AWStats použijte následující příkaz:

dnf -y install awstats perl-DateTime-Format-HTTP perl-DateTime-Format-Builder

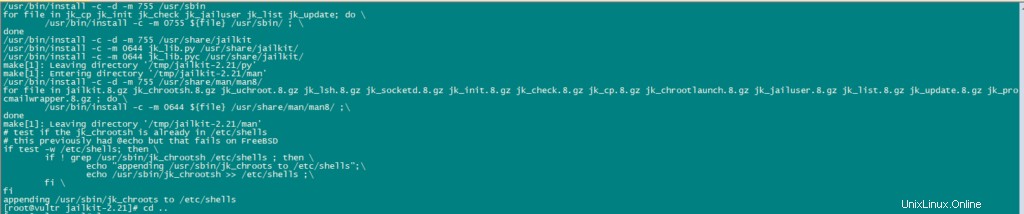

Instalovat Jailkit:

K chrootování uživatelů SSH a cronjobů použijeme Jailkit. Lze jej nainstalovat následovně:

ln -s /usr/bin/python2 /usr/bin/python

cd /tmp

wget http://olivier.sessink.nl/jailkit/jailkit-2.21.tar.gz

tar xvfz jailkit-2.21.tar.gz

cd jailkit-2.21

./configure

make

make install

cd ..

rm -rf jailkit-2.21*

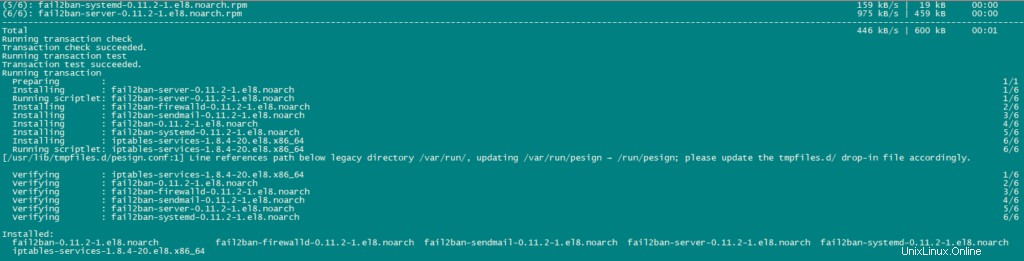

Instalovat Fail2Ban:

Fail2Ban je volitelný, ale doporučený, protože monitor ISPConfig se snaží zobrazit protokol.

K instalaci Fail2Ban použijte následující příkaz.

dnf -y install iptables-services fail2ban fail2ban-systemd

systemctl stop firewalld.service

systemctl mask firewalld.service

systemctl disable firewalld.service

Dále vytvořte soubor /etc/fail2ban/jail.local a povolte monitorování pro ssh, e-mail a ftp službu.

nano /etc/fail2ban/jail.localPřidejte do souboru následující řádky:

[sshd]

enabled = true

action = iptables[name=sshd, port=ssh, protocol=tcp]

[pure-ftpd]

enabled = true

action = iptables[name=FTP, port=ftp, protocol=tcp]

maxretry = 3

[dovecot]

enabled = true

action = iptables-multiport[name=dovecot, port="pop3,pop3s,imap,imaps", protocol=tcp]

maxretry = 5

[postfix-sasl]

enabled = true

action = iptables-multiport[name=postfix-sasl, port="smtp,smtps,submission", protocol=tcp]

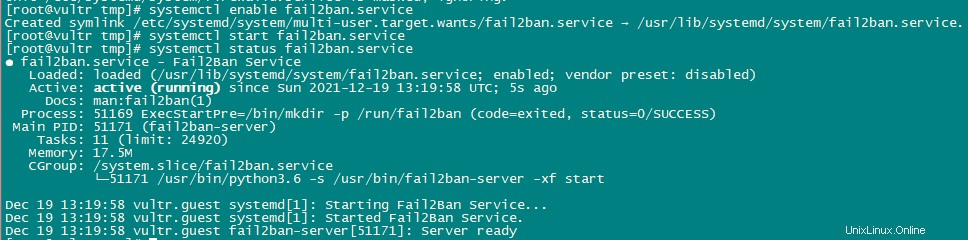

maxretry = 3Povolte a spusťte službu Fail2Ban.

systemctl enable fail2ban.service

systemctl start fail2ban.service

systemctl status fail2ban.service

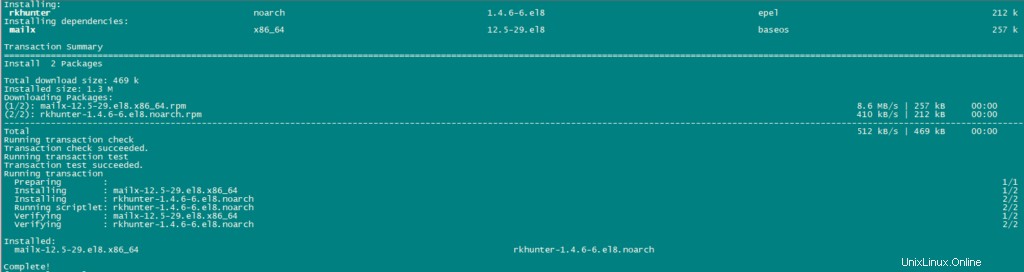

Nainstalovat rkhunter:

Nyní nainstalujeme rkhunter pomocí následujícího příkazu:

dnf -y install rkhunter

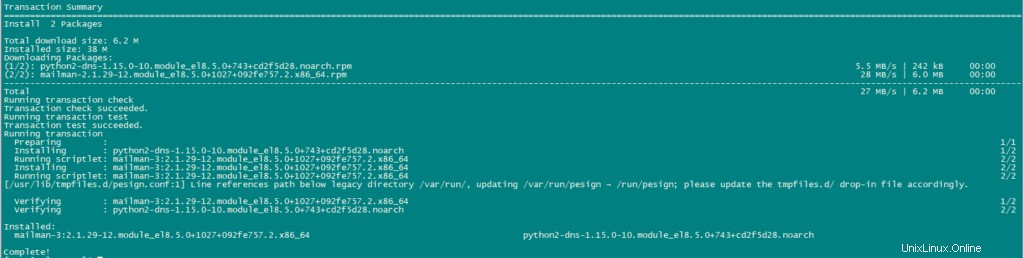

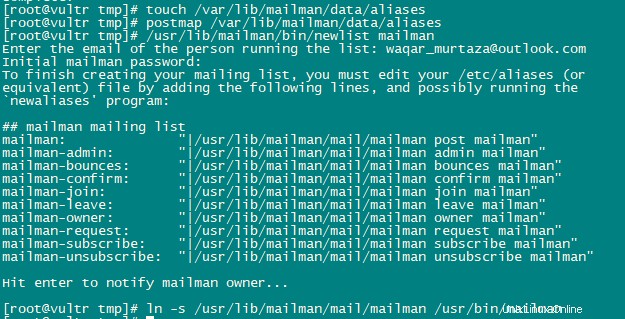

Instalovat Mailman:

Pokud chcete spravovat e-mailové konference pomocí Mailman na vašem serveru, nainstalujte si mailman nyní. Mailman je podporován ISPConfig, takže později budete moci vytvářet nové mailing listy přes ISPConfig.

dnf -y install mailman

Před spuštěním mailmana vytvořte mailing list s názvem mailman.

touch /var/lib/mailman/data/aliases

postmap /var/lib/mailman/data/aliases

/usr/lib/mailman/bin/newlist mailman

ln -s /usr/lib/mailman/mail/mailman /usr/bin/mailman

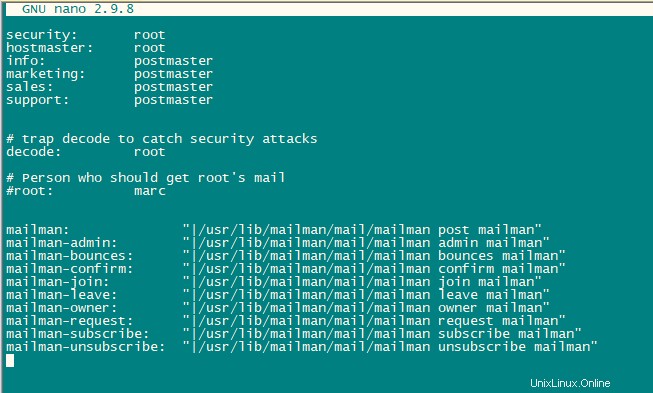

Otevřete Aliasy pomocí následujícího příkazu:

nano /etc/aliasesPřidejte do souboru následující řádky:

mailman: "|/usr/lib/mailman/mail/mailman post mailman"

mailman-admin: "|/usr/lib/mailman/mail/mailman admin mailman"

mailman-bounces: "|/usr/lib/mailman/mail/mailman bounces mailman"

mailman-confirm: "|/usr/lib/mailman/mail/mailman confirm mailman"

mailman-join: "|/usr/lib/mailman/mail/mailman join mailman"

mailman-leave: "|/usr/lib/mailman/mail/mailman leave mailman"

mailman-owner: "|/usr/lib/mailman/mail/mailman owner mailman"

mailman-request: "|/usr/lib/mailman/mail/mailman request mailman"

mailman-subscribe: "|/usr/lib/mailman/mail/mailman subscribe mailman"

mailman-unsubscribe: "|/usr/lib/mailman/mail/mailman unsubscribe mailman"

Chcete-li použít nově přidanou konfiguraci, spusťte následující příkaz:

newaliasesRestartujte Postfix.

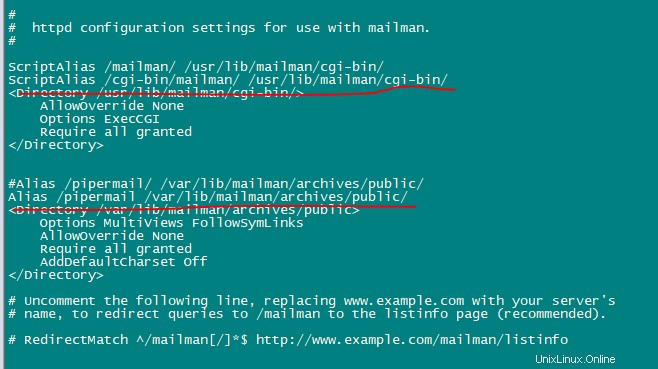

systemctl restart postfix.serviceNakonfigurujeme konfigurační soubor Apache mailman.

nano /etc/httpd/conf.d/mailman.confPřidejte řádek ScriptAlias /cgi-bin/mailman/ /usr/lib/mailman/cgi-bin/ . Zakomentujte Alias /pipermail/ /var/lib/mailman/archives/public/ a přidejte řádek Alias /pipermail /var/lib/mailman/archives/public/ .

Po úpravě bude soubor vypadat takto:

#

# httpd configuration settings for use with mailman.

#

ScriptAlias /mailman/ /usr/lib/mailman/cgi-bin/

ScriptAlias /cgi-bin/mailman/ /usr/lib/mailman/cgi-bin/

<Directory /usr/lib/mailman/cgi-bin/>

AllowOverride None

Options ExecCGI

Require all granted

</Directory>

#Alias /pipermail/ /var/lib/mailman/archives/public/

Alias /pipermail /var/lib/mailman/archives/public/

<Directory /var/lib/mailman/archives/public>

Options MultiViews FollowSymLinks

AllowOverride None

Require all granted

AddDefaultCharset Off

</Directory>

# Uncomment the following line, replacing www.example.com with your server's

# name, to redirect queries to /mailman to the listinfo page (recommended).

# RedirectMatch ^/mailman[/]*$ http://www.example.com/mailman/listinfo

Chcete-li použít konfigurace, restartujte službu Apache.

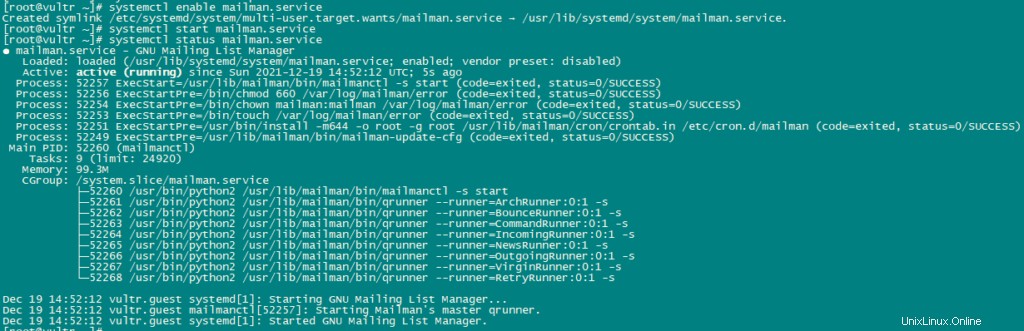

systemctl restart httpd.servicePovolte a spusťte službu Mailman.

systemctl enable mailman.service

systemctl start mailman.service

systemctl status mailman.service

Po instalaci ISPConfig 3 můžete Mailman používat následovně:

Alias /cgi-bin/mailman můžete použít pro všechny vhosty Apache (upozorňujeme, že suExec a CGI musí být zakázány pro všechny vhosty, ze kterých chcete přistupovat k Mailmanu!), což znamená, že máte přístup do administrátorského rozhraní Mailman pro seznam na http:///cgi-bin/mailman/admin/ a webovou stránku pro uživatele konference lze nalézt na http:///cgi-bin/mailman/listinfo/.

Pod http:///pipermail/ můžete najít archivy konference.

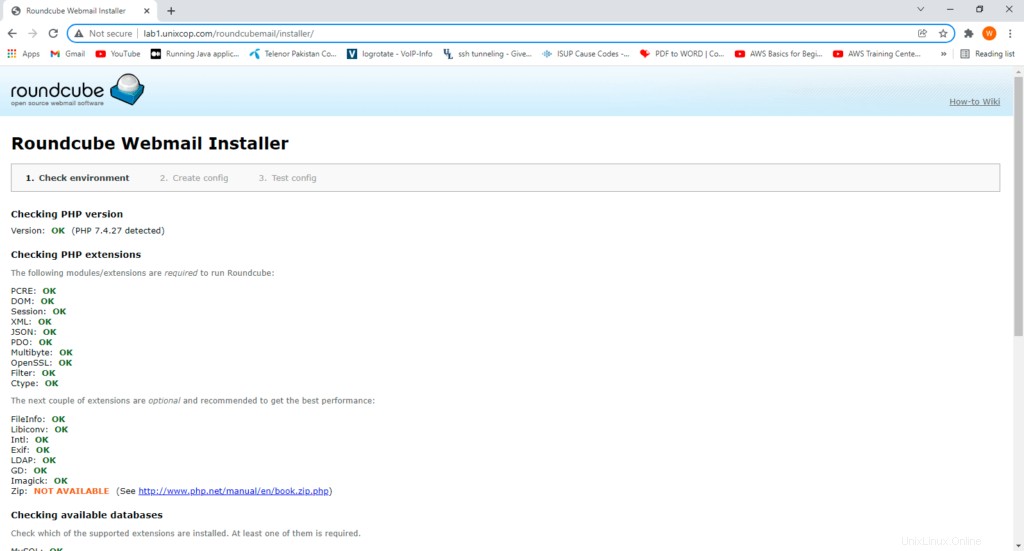

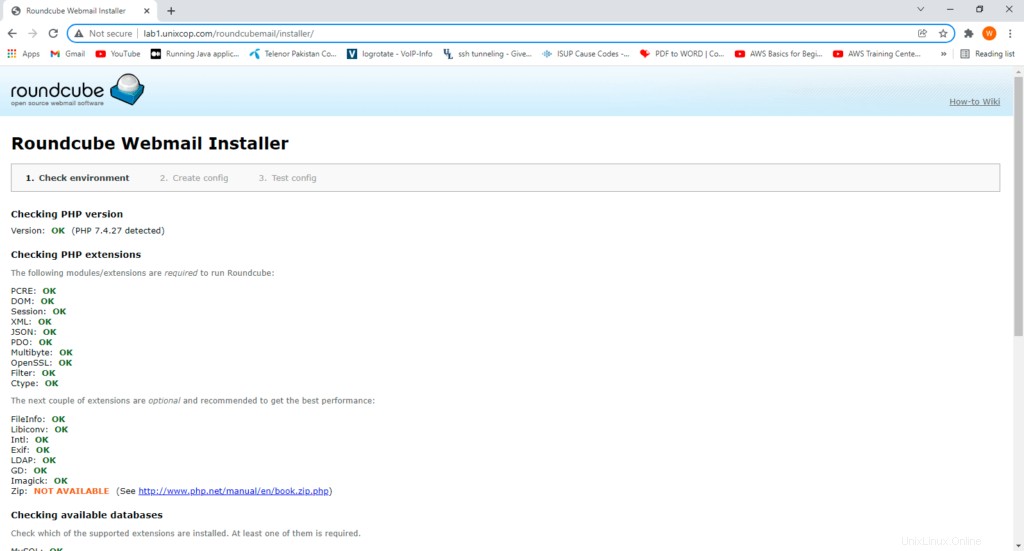

Nainstalovat webovou poštu Roundcube:

Stáhneme si webmail Roundcube pomocí wget a poté jej nainstalujeme.

cd /tmp

wget https://github.com/roundcube/roundcubemail/releases/download/1.4.3/roundcubemail-1.4.3-complete.tar.gz

Rozbalte soubor tar.gz a přesuňte zdrojový kód RoundCube do /usr/share/roundcubemail.

tar xfz roundcubemail-1.4.3-complete.tar.gz

mkdir /usr/share/roundcubemail

mv /tmp/roundcubemail-1.4.3/* /usr/share/roundcubemail/

chown -R root:root /usr/share/roundcubemail

chown apache /usr/share/roundcubemail/temp

chown apache /usr/share/roundcubemail/logsvytvořte konfigurační soubor roundcube.

nano /etc/httpd/conf.d/roundcubemail.confPřidejte do souboru následující řádky:

#

# Round Cube Webmail is a browser-based multilingual IMAP client

#

Alias /roundcubemail /usr/share/roundcubemail

Alias /webmail /usr/share/roundcubemail

# Define who can access the Webmail

# You can enlarge permissions once configured

<Directory /usr/share/roundcubemail/>

Options none

AllowOverride Limit

Require all granted

</Directory>

# Define who can access the installer

# keep this secured once configured

<Directory /usr/share/roundcubemail/installer>

Options none

AllowOverride Limit

Require all granted

</Directory>

# Those directories should not be viewed by Web clients.

<Directory /usr/share/roundcubemail/bin/>

Order Allow,Deny

Deny from all

</Directory>

<Directory /usr/share/roundcubemail/plugins/enigma/home/>

Order Allow,Deny

Deny from all

</Directory>Restartujte Apache.

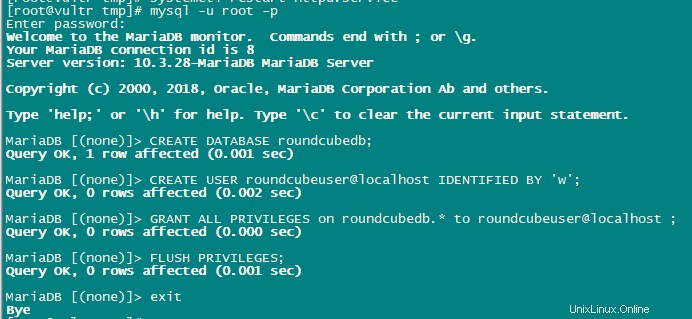

systemctl restart httpd.serviceNyní potřebujeme databázi pro poštu RoundCube, vytvoříme ji následovně:

mysql -u root -pk vytvoření databáze použijte následující dotazy:

CREATE DATABASE roundcubedb;

CREATE USER roundcubeuser@localhost IDENTIFIED BY 'roundcubepassword';

GRANT ALL PRIVILEGES on roundcubedb.* to roundcubeuser@localhost ;

FLUSH PRIVILEGES;

exit

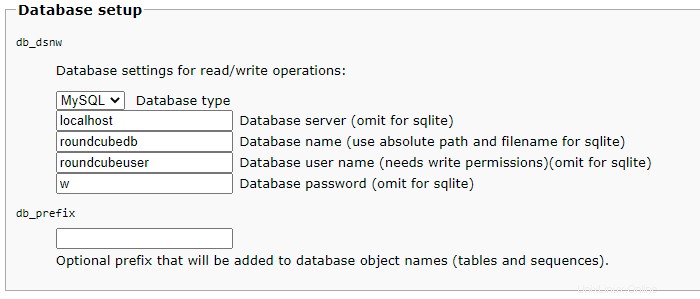

Nyní nainstalujeme RoundCube do prohlížeče na adrese http://YOUR_IPAddress/roundcubemail/installer/

Nyní vytvořte soubor config.inc.php.

nano /usr/share/roundcubemail/config/config.inc.phpPřidejte do něj následující řádky:

<?php

/* Local configuration for Roundcube Webmail */

// ----------------------------------

// SQL DATABASE

// ----------------------------------

// Database connection string (DSN) for read+write operations

// Format (compatible with PEAR MDB2): db_provider://user:password@host/database

// Currently supported db_providers: mysql, pgsql, sqlite, mssql, sqlsrv, oracle

// For examples see http://pear.php.net/manual/en/package.database.mdb2.intro-dsn.php

// NOTE: for SQLite use absolute path (Linux): 'sqlite:////full/path/to/sqlite.db?mode=0646'

// or (Windows): 'sqlite:///C:/full/path/to/sqlite.db'

$config['db_dsnw'] = 'mysql://roundcubeuser:roundcubepassword@localhost/roundcubedb';

// ----------------------------------

// IMAP

// ----------------------------------

// The IMAP host chosen to perform the log-in.

// Leave blank to show a textbox at login, give a list of hosts

// to display a pulldown menu or set one host as string.

// To use SSL/TLS connection, enter hostname with prefix ssl:// or tls://

// Supported replacement variables:

// %n - hostname ($_SERVER['SERVER_NAME'])

// %t - hostname without the first part

// %d - domain (http hostname $_SERVER['HTTP_HOST'] without the first part)

// %s - domain name after the '@' from e-mail address provided at login screen

// For example %n = mail.domain.tld, %t = domain.tld

// WARNING: After hostname change update of mail_host column in users table is

// required to match old user data records with the new host.

$config['default_host'] = 'localhost';

$config['smtp_server'] = 'localhost';

$config['smtp_port'] = 25;

// provide an URL where a user can get support for this Roundcube installation

// PLEASE DO NOT LINK TO THE ROUNDCUBE.NET WEBSITE HERE!

$config['support_url'] = '';

// This key is used for encrypting purposes, like storing of imap password

// in the session. For historical reasons it's called DES_key, but it's used

// with any configured cipher_method (see below).

$config['des_key'] = 'pb0UucO0eqjgvhrqYlFTBVjE';

// ----------------------------------

// PLUGINS

// ----------------------------------

// List of active plugins (in plugins/ directory)

$config['plugins'] = array();

// Set the spell checking engine. Possible values:

// - 'googie' - the default (also used for connecting to Nox Spell Server, see 'spellcheck_uri' setting)

// - 'pspell' - requires the PHP Pspell module and aspell installed

// - 'enchant' - requires the PHP Enchant module

// - 'atd' - install your own After the Deadline server or check with the people at http://www.afterthedeadline.com before using their API

// Since Google shut down their public spell checking service, the default settings

// connect to http://spell.roundcube.net which is a hosted service provided by Roundcube.

// You can connect to any other googie-compliant service by setting 'spellcheck_uri' accordingly.

$config['spellcheck_engine'] = 'pspell';

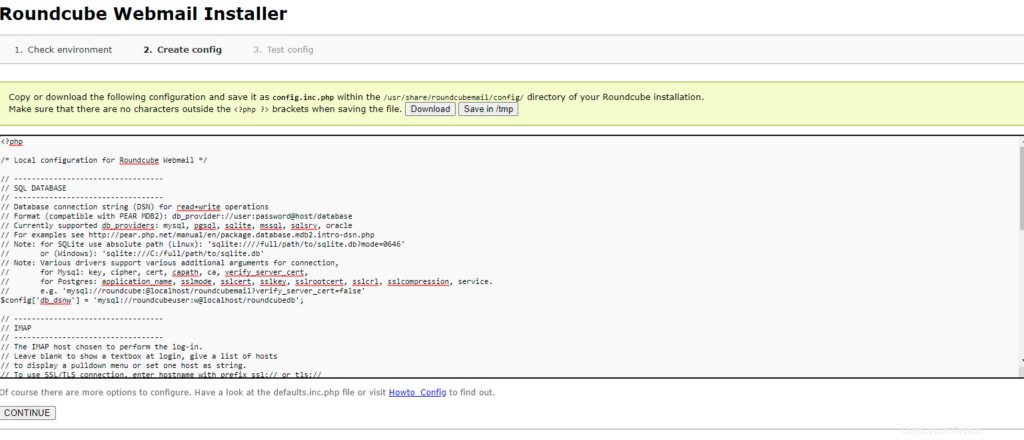

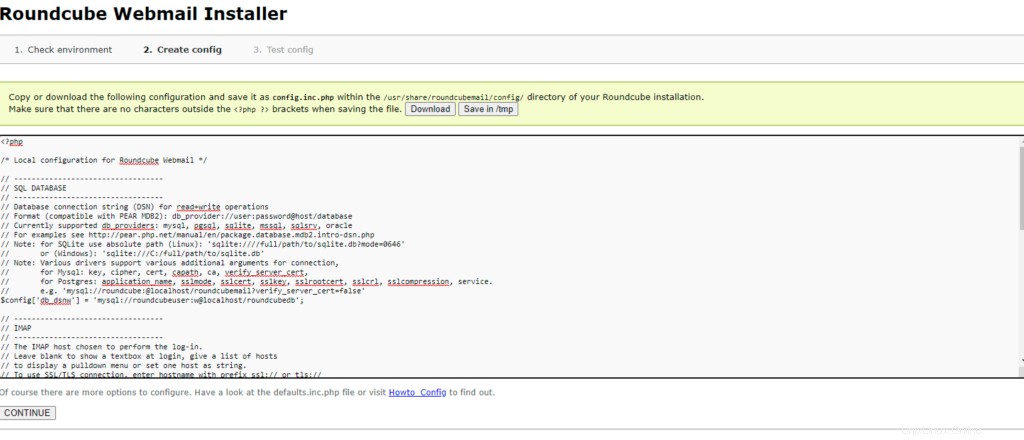

$config['enable_installer'] = true;Now click Next in the web browser:

Then press continue and you will enter a new page where It will give you the configurations. Just copy these configurations and paste on config.php.ini file.

then initailize database.

Now, Open config file.

nano /usr/share/roundcubemail/config/config.inc.php

change the line:

$config['enable_installer'] = true;

to

$config['enable_installer'] = false;

Roundcube is available now under the aliases /webmail and /roundcubemail on your server:

http://YOUR_IPAddress/webmail

The RoundCube login is the email address and password of an email account that you create later in ISPConfig.

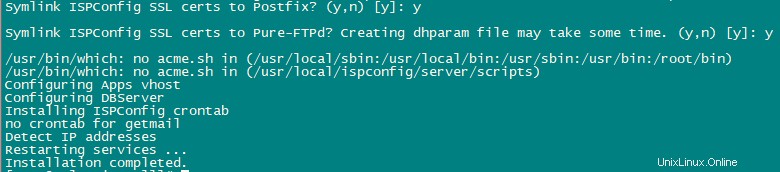

Install ISPConfig on CentOS 8

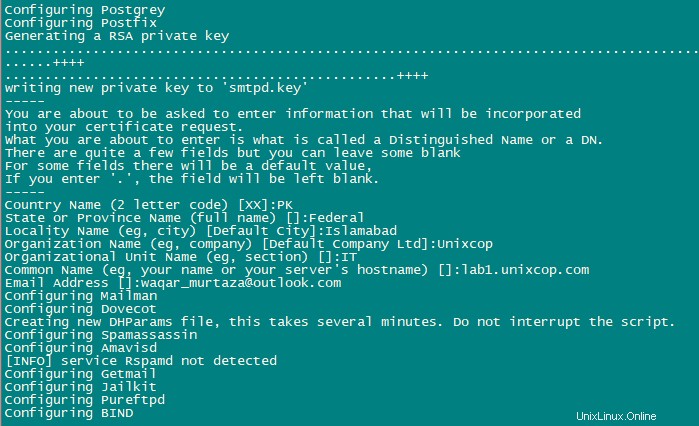

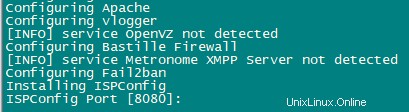

The ISPConfig installer will configure all services like Postfix, Dovecot, etc. for you.

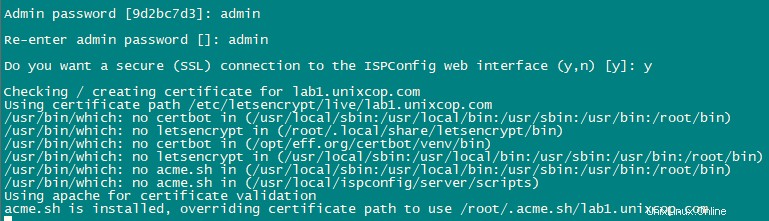

You also have the possibility to let the installer create an SSL vhost for the ISPConfig control panel

so that ISPConfig can be accessed using https:// instead of http://. To achieve this, just press ENTER when you see this question:

Do you want a secure (SSL) connection to the ISPConfig web interface (y,n) [y]:.

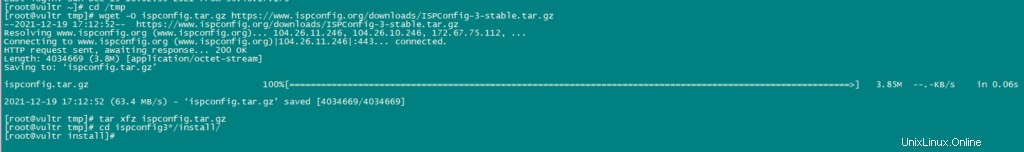

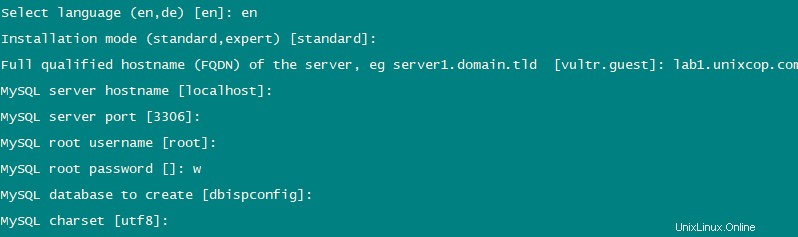

To install ISPConfig 3.2 nightly build, use the following commands:

cd /tmp

wget -O ispconfig.tar.gz https://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xfz ispconfig.tar.gz

cd ispconfig3*/install/

The next step is to run:

php -q install.php

This will start the ISPConfig 3 installer. The installer will configure all services like Postfix, Dovecot, etc. for you.

Hit Enter if the value in bracket is what you want you set otherwise enter your desired value and press Enter.

Installation is now complete.

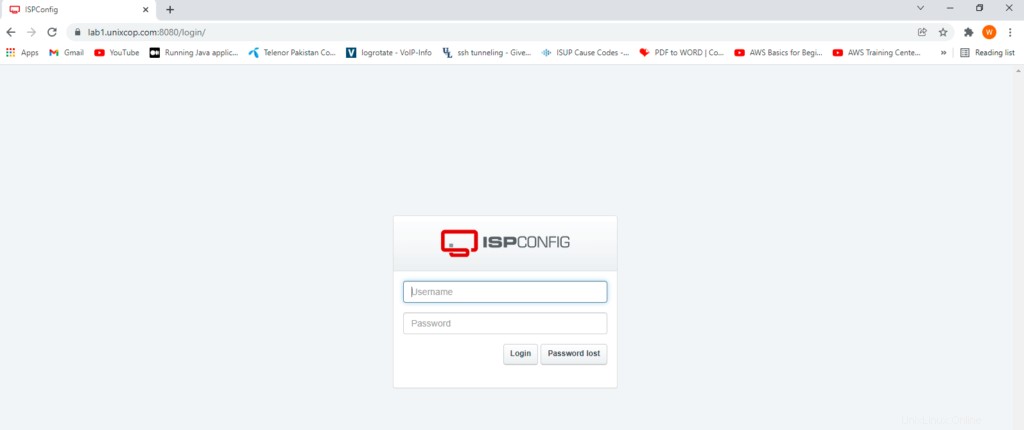

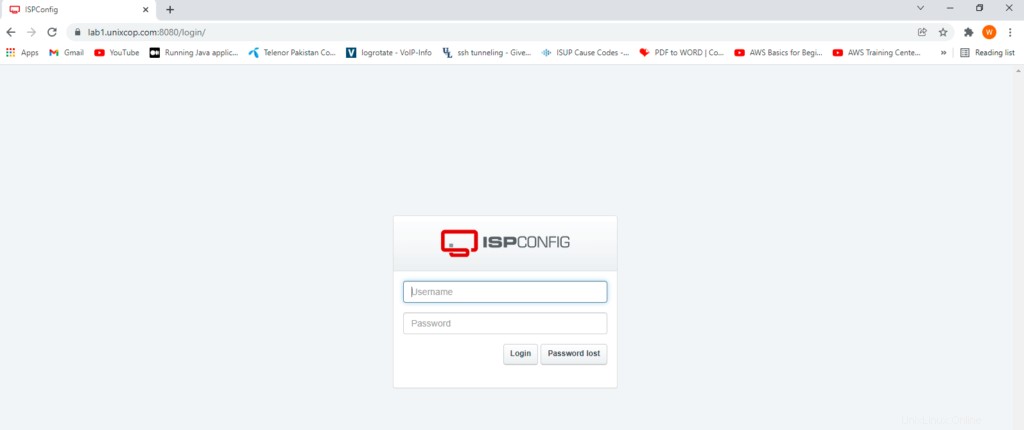

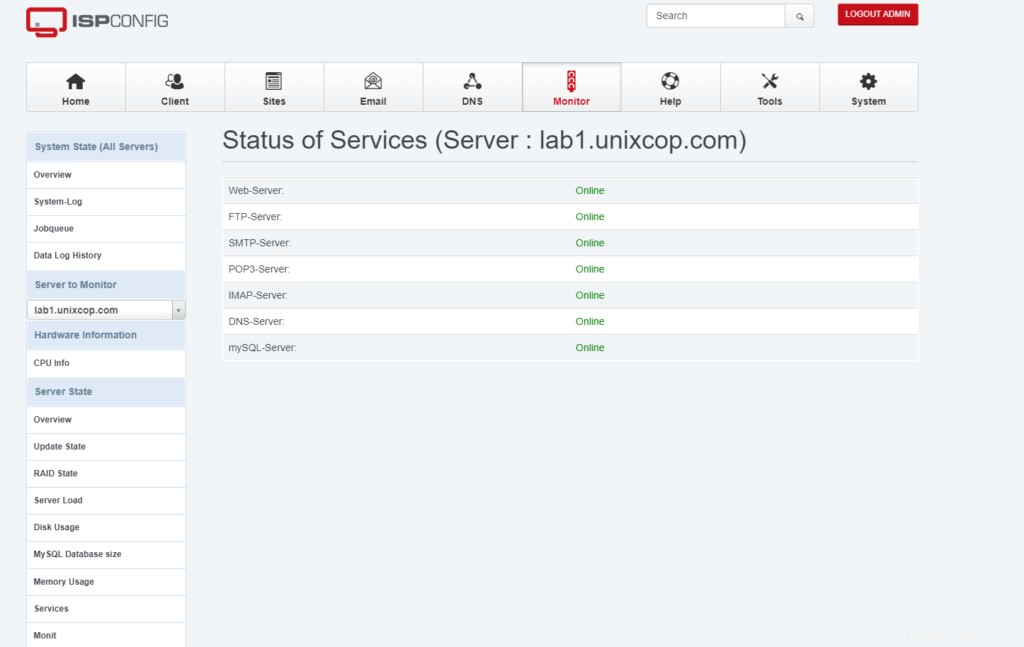

Afterwards you can access ISPConfig 3 using https://YOUR-IPAddress:8080.

Login with admin as Username and Password. You should change the default password after first login.

Now you can use ISPConfig as per your need.