Mnoho lidí považuje pevné disky za bezpečné, protože je fyzicky vlastní. Je obtížné číst data na pevném disku, který nemáte, a mnoho lidí si myslí, že ochrana počítače pomocí přístupové fráze činí data na disku nečitelnými.

Není tomu tak vždy, částečně proto, že v některých případech přístupová fráze slouží pouze k odemknutí uživatelské relace. Jinými slovy, můžete zapnout počítač, ale protože nemáte jeho přístupovou frázi, nemůžete se dostat na plochu, takže nemáte žádný způsob, jak otevřít soubory, abyste si je mohli prohlédnout.

Další zdroje pro Linux

- Cheat pro příkazy Linuxu

- Cheat sheet pro pokročilé příkazy systému Linux

- Bezplatný online kurz:Technický přehled RHEL

- Síťový cheat pro Linux

- Cheat sheet SELinux

- Cheat pro běžné příkazy pro Linux

- Co jsou kontejnery systému Linux?

- Naše nejnovější články o Linuxu

Problém, jak mnozí počítačoví technici chápe, je, že pevné disky lze z počítačů extrahovat a některé disky jsou již svou konstrukcí externí (například USB flash disky), takže je lze připojit k jakémukoli počítači pro plný přístup k údaje o nich. Aby tento trik fungoval, nemusíte ani fyzicky oddělovat jednotku od hostitele počítače. Počítače lze spouštět z přenosné spouštěcí jednotky, která odděluje jednotku od hostitelského operačního systému a proměňuje ji prakticky na externí jednotku dostupnou ke čtení.

Řešením je umístit data na disk do digitálního trezoru, který nelze otevřít bez informací, ke kterým máte přístup pouze vy.

Linux Unified Key Setup (LUKS) je systém pro šifrování disku. Poskytuje úložiště obecných klíčů (a související metadata a pomůcky pro obnovu) ve vyhrazené oblasti na disku s možností použití více přístupových frází (nebo souborů klíčů) k odemknutí uloženého klíče. Je navržen tak, aby byl flexibilní a může dokonce ukládat metadata externě, takže je lze integrovat s dalšími nástroji. Výsledkem je šifrování celého disku, takže můžete ukládat všechna svá data s jistotou, že jsou v bezpečí – i když je disk oddělen, ať už fyzicky nebo prostřednictvím softwaru, od počítače.

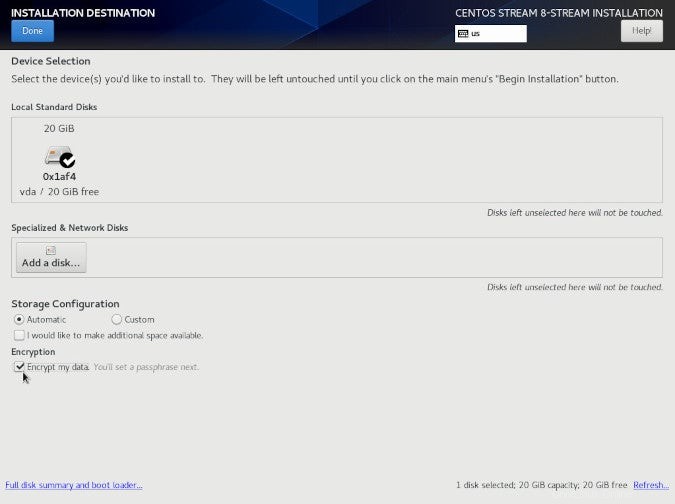

Šifrování během instalace

Nejjednodušší způsob, jak implementovat šifrování celého disku, je vybrat možnost během instalace. Většina moderních distribucí Linuxu to nabízí jako možnost, takže je to obvykle triviální proces.

Tím vytvoříte vše, co potřebujete:šifrovaný disk vyžadující heslo, než bude možné spustit systém. Pokud je jednotka extrahována z vašeho počítače nebo k ní přistupuje jiný operační systém spuštěný na vašem počítači, musí být jednotka před připojením dešifrována systémem LUKS.

Šifrování externích disků

Není běžné oddělovat interní pevný disk od počítače, ale externí disky jsou určeny k cestování. Jak se technologie zmenšují a zmenšují, je snazší umístit přenosný disk na klíčenku a nosit jej každý den s sebou. Zjevným nebezpečím však je, že je lze také docela snadno zaměnit. Našel jsem opuštěné disky v USB portech počítačů v hotelové hale, tiskárnách v obchodních centrech, učebnách a dokonce i v prádelně. Většina z nich neobsahovala osobní údaje, ale je snadné udělat chybu.

Chybnému umístění důležitých dat se můžete vyhnout šifrováním externích disků.

LUKS a jeho frontend cryptsetup poskytnout způsob, jak to udělat na Linuxu. Stejně jako Linux během instalace můžete zašifrovat celý disk, takže k jeho připojení bude vyžadována přístupová fráze.

Jak šifrovat externí disk pomocí LUKS

Nejprve potřebujete prázdný externí disk (nebo disk s obsahem, který jste ochotni vymazat). Tento proces přepíše všechna data na disku, takže pokud máte data, která chcete na disku ponechat, nejprve je zálohujte .

1. Najděte svůj disk

Použil jsem malý USB flash disk. Abychom vás ochránili před náhodným vymazáním dat, je disk zmíněný v tomto článku umístěn na imaginárním místě /dev/sdX . Připojte disk a zjistěte jeho umístění:

$ lsblk

sda 8:0 0 111.8G 0 disk

sda1 8:1 0 111.8G 0 part /

sdb 8:112 1 57.6G 0 disk

sdb1 8:113 1 57.6G 0 part /mydrive

sdX 8:128 1 1.8G 0 disk

sdX1 8:129 1 1.8G 0 part

Vím, že moje ukázková jednotka se nachází na /dev/sdX protože znám jeho velikost (1,8 GB) a je to také poslední disk, který jsem připojil (s sda je první, sdb druhý, sdc třetí a tak dále). /dev/sdX1 označení znamená, že disk má 1 oddíl.

Pokud si nejste jisti, odeberte disk a podívejte se na výstup lsblk a poté připojte disk a podívejte se na lsblk znovu.

Ujistěte se, že identifikujete správný disk, protože jeho šifrováním přepíšete vše, co je na něm . Můj disk není prázdný, ale obsahuje kopie dokumentů, které mám kopie jinde, takže ztráta těchto dat pro mě není významná.

2. Vymažte disk

Chcete-li pokračovat, zničte tabulku oddílů disku přepsáním hlavy disku nulami:

$ sudo dd if=/dev/zero of=/dev/sdX count=4096Tento krok není nezbytně nutný, ale rád bych začal s čistým štítem.

3. Naformátujte svůj disk na LUKS

cryptsetup command je rozhraní pro správu svazků LUKS. luksFormat dílčí příkaz vytvoří jakousi úschovnu LUKS, která je chráněna heslem a může obsahovat zabezpečený souborový systém.

Když vytvoříte oddíl LUKS, budete upozorněni na přepsání dat a poté budete vyzváni k vytvoření přístupové fráze pro váš disk:

$ sudo cryptsetup luksFormat /dev/sdX

WARNING!

========

This will overwrite data on /dev/sdX irrevocably.

Are you sure? (Type uppercase yes): YES

Enter passphrase:

Verify passphrase:

4. Otevřete svazek LUKS

Nyní máte na disku plně zašifrovaný trezor. Zvědavé oči, včetně vašich právě teď, jsou drženy mimo tento oddíl LUKS. Chcete-li jej použít, musíte jej otevřít pomocí své přístupové fráze. Otevřete trezor LUKS pomocí cryptsetup open spolu s umístěním zařízení (/dev/sdX , v mém příkladu) a libovolný název vašeho otevřeného trezoru:

$ cryptsetup open /dev/sdX vaultdrive

Používám vaultdrive v tomto příkladu si ale můžete svůj trezor pojmenovat, jak chcete, a pokaždé, když ho otevřete, můžete mu dát jiný název.

Svazky LUKS se otevírají ve speciálním umístění zařízení s názvem /dev/mapper . Zde můžete uvést soubory a zkontrolovat, zda byl váš trezor přidán:

$ ls /dev/mapper

control vaultdrive

Svazek LUKS můžete kdykoli zavřít pomocí close dílčí příkaz:

$ cryptsetup close vaultdrive

Toto odebere svazek z /dev/mapper .

5. Vytvořte souborový systém

Nyní, když máte svůj svazek LUKS dešifrovaný a otevřený, musíte v něm vytvořit souborový systém, abyste do něj ukládali data. V mém příkladu používám XFS, ale můžete použít ext4 nebo JFS nebo jakýkoli souborový systém, který chcete:

$ sudo mkfs.xfs -f -L myvault /dev/mapper/vaultdrivePřipojení a odpojení svazku LUKS

Svazek LUKS můžete připojit z terminálu pomocí mount příkaz. Předpokládejme, že máte adresář s názvem /mnt/hd a chcete tam připojit svůj svazek LUKS:

$ sudo cryptsetup open /dev/sdX vaultdrive

$ sudo mount /dev/mapper/vaultdrive /mnt/hd

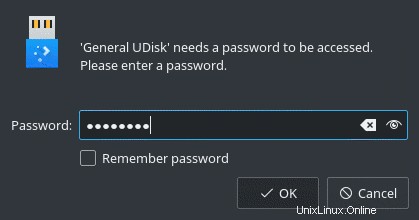

LUKS se také integruje do oblíbených linuxových desktopů. Když například připojím zašifrovaný disk ke své pracovní stanici s KDE nebo notebooku s GNOME, můj správce souborů mě před připojením disku vyzve k zadání přístupové fráze.

Šifrování je ochrana

Linux dělá šifrování jednodušší než kdy jindy. Ve skutečnosti je to tak snadné, že je to téměř nepostřehnutelné. Až budete příště formátovat externí disk pro Linux, zvažte nejprve použití LUKS. Bezproblémově se integruje s vaším linuxovým desktopem a chrání vaše důležitá data před náhodným vystavením.