Zranitelnosti se objevují každý den, protože bezpečnostní specialista se zabývá jejich opravou a hackeři pracují na jejich zneužití. Skener zranitelnosti kontroluje systém s již známými zranitelnostmi, které mohou útočníci zneužít ke kompromitaci systému. Na trhu je k dispozici mnoho nástrojů pro skenování zranitelnosti. Nessus je jedním z takových výkonných skenovacích nástrojů pro odhalování zranitelností. Je vyvinut a udržován společností Tenable Network Security Inc. Kdysi byl na prvním místě v kontrolním seznamu bezpečnostních nástrojů společnosti Nmap Software LLC. Přestože nyní klesl na třetí místo v seznamu, stále se jedná o výkonný nástroj pro vzdálené bezpečnostní skenování.

Čemu se budeme věnovat?

V této příručce prozkoumáme, jak nakonfigurovat zásady kontroly na Nessus, později tuto zásadu použijeme také k vytvoření kontroly. Poté vybereme cílový systém pro skenování. Pro tento tutoriál používáme Kali Linux. Začněme hned.

Předpoklady

- Uživatelský účet s přihlašovacími údaji správce.

- Základní myšlenka Network Security and Vulnerability Assessment.

- Na vašem systému by měl být nainstalován Nessus essential.

Ready to Rock...

Úplně prvním krokem ke spuštění skenování Nessus je výběr šablony skenování. Můžete použít dostupné šablony skenování od Nessus nebo vytvořit vlastní politiku. Ten vytvoří uživatelem definovanou šablonu kontroly, kterou naleznete v části Uživatelské šablony kontroly. Každé nastavení, které v této zásadě nastavíme, se automaticky použije na jakékoli prověřování v rámci této zásady.

Krok 1. Pojďme do toho a vytvořte zásady kontroly. Nejprve se přihlaste na webovém rozhraní Nessus přechodem na „https://kali:8834“. Na vstupní stránce klikněte na štítek „Zásady“ na levém svislém panelu. Toto je na obrázku níže označeno jako „1“. Nyní klikněte na tlačítko ‚New Policy‘ v pravém horním rohu (označené jako ‚2‘).

Krok 2. Existuje mnoho šablon skeneru, ze kterých si můžeme vybrat. Celkově existují tři široké kategorie:Discovery, Vulnerabilities a Compliance. Protože pracujeme na zásadě kontroly zranitelnosti, vybereme jednu z tohoto nadpisu. Začněme zásadou základní kontroly sítě. Tato zásada je určena pro úplnou kontrolu systému, to znamená, že hledá jakoukoli zranitelnost v našem systému.

Na této nové obrazovce vyberte možnost ‚Basic Network Scan‘.

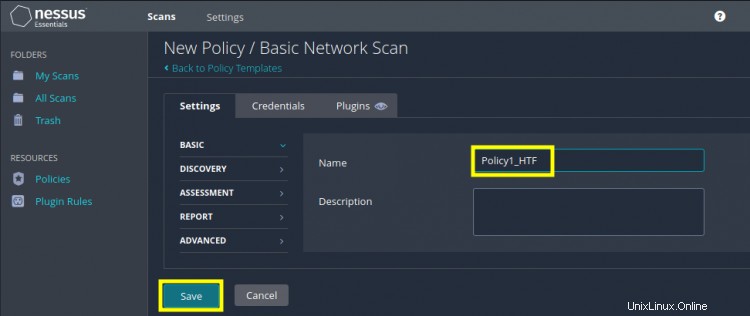

Krok 3. Nyní, když jsme vybrali zásadu kontroly, dejte jí vhodný název a zbytek nastavení zatím ponechte tak, jak je. Název zásady je v našem případě ‚Policy1_HTF‘.

Všimli byste si, že naše vlastní zásady jsou založeny na šablonách poskytovaných Tenable.

Krok 4. Po uložení zásady jsme připraveni vytvořit novou kontrolu podle tohoto politika. Nyní vyberte štítek „Moje skenování“ v levém horním rohu pod sekcí složek a stiskněte tlačítko „Nové skenování“. Podívejte se na obrázek níže pro vaši informaci.

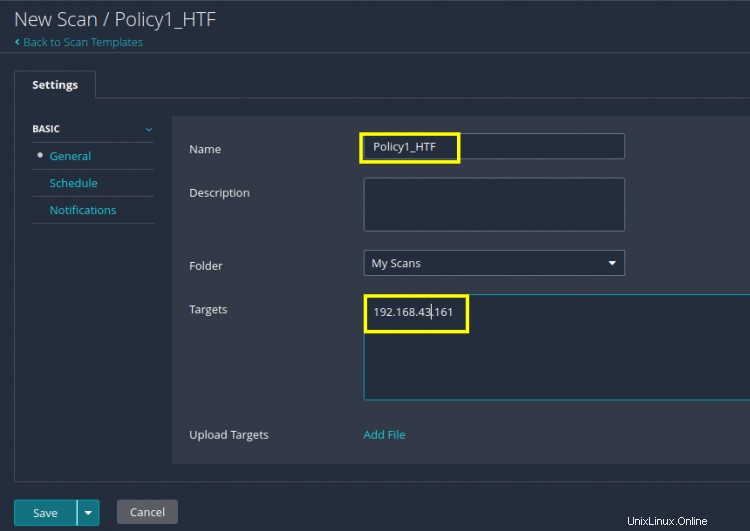

Krok 5. Na nové stránce přejděte na kartu „Definováno uživatelem“ a vyberte vlastní zásady (Policy1_HTF), které jsme vytvořili v kroku 3.

Krok 6. Nové skenování má stejný název jako naše vlastní zásady, jak je uvedeno zde:

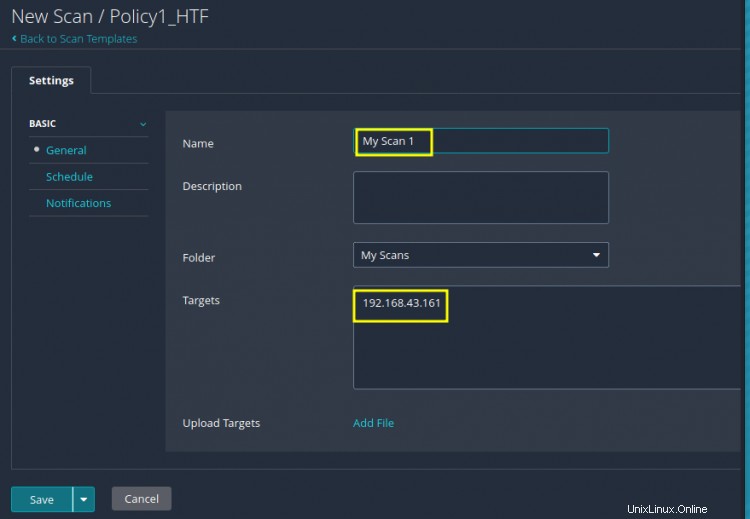

Tento název změníme na „Můj sken 1“, abychom předešli nejasnostem. Můžete také uvést volitelný popis tohoto skenování, nechali jsme jej prázdný. Do textového pole odpovídajícímu označení „Cíle“ zadejte názvy hostitelů nebo IP adresy cílového systému, který chcete skenovat. Chcete-li pokračovat, uložte soubor.

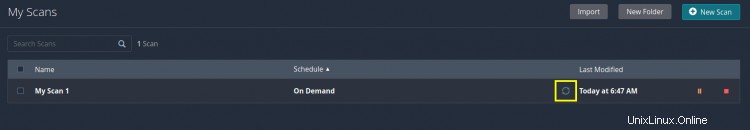

Krok 7. Nyní je veškerá konfigurace dokončena. Nyní zbývá jen spustit skenování, abychom zjistili, zda funguje správně. V novém okně si všimnete tlačítka Přehrát, kliknutím na něj zahájíte skenování.

Ikona Přehrát se změní na dvě zaoblené rotující šipky označující probíhající skenování. Dokončení skenování bude nějakou dobu trvat.

Otáčející se šipky jsou nyní změněny na symbol zaškrtnutí, což znamená, že náš proces skenování je úspěšný.

Skvělé, nyní můžeme zkontrolovat zprávu o skenování našeho cílového systému. Klikněte na název skenování (v našem případě ‚My Scan 1‘).

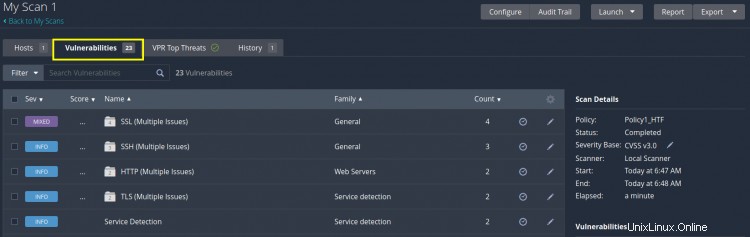

V novém okně klikněte na kartu „Zranitelnosti“ a zobrazte souhrn zprávy. Tyto skeny můžeme také exportovat do souboru Nessus nebo do formátu Nessus DB a sestavy skenů lze generovat ve formátech HTML, CSV nebo PDF.

Blahopřejeme, dokončili jste svou první kontrolu zranitelnosti pomocí Nessus.

Zavíráme…

Nyní jsme dokončili našeho dnešního průvodce skenovacím nástrojem Nessus. Viděli jsme, jak můžeme vytvořit politiku a použít ji ke skenování cílového systému. Pro interpretaci Nessus reportu je nutná důkladná znalost nástroje a také lepší porozumění konceptu síťové bezpečnosti. Tenable také poskytuje školení na vyžádání, jak efektivně používat svůj produkt. Pokud máte zájem naučit se Nessus, můžete využít bezplatnou zkušební verzi poskytovanou společností.